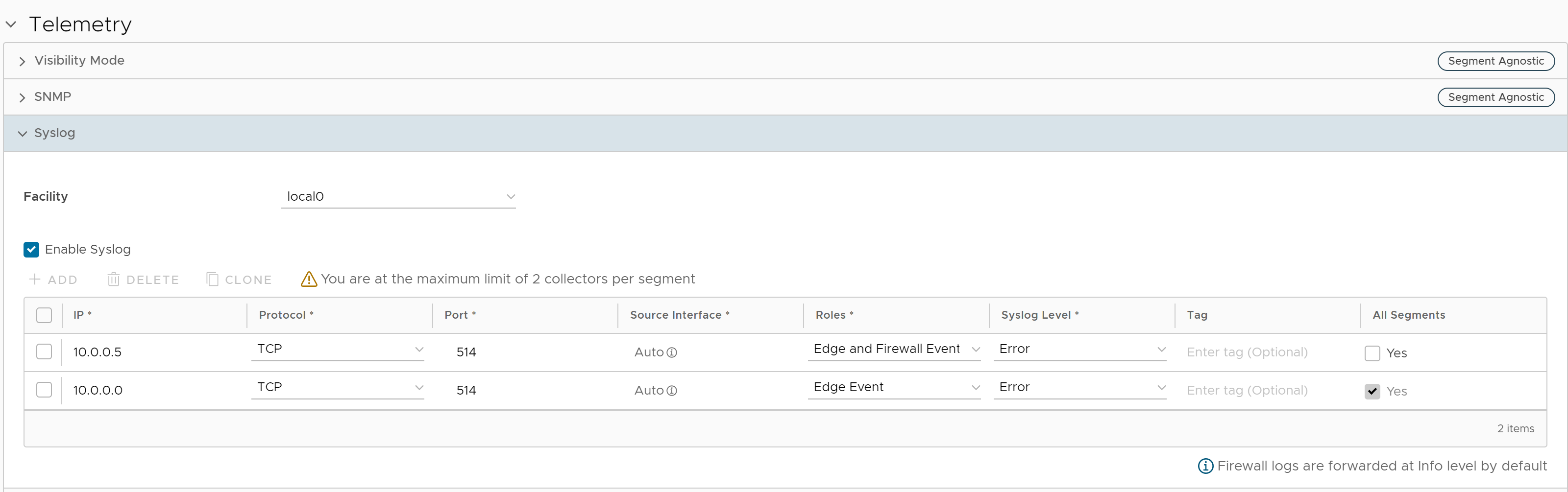

在企业网络中,SASE Orchestrator 支持将来自于企业 SD-WAN Edge 的 SASE Orchestrator 范围事件和防火墙日志收集到一个或多个集中式远程 syslog 收集器(服务器)中(采用本机 syslog 格式)。要使 syslog 收集器接收来自企业中配置的 Edge 的 SASE Orchestrator 范围事件和防火墙日志,请执行该过程中的步骤,以便在配置文件级别在 SASE Orchestrator 中配置每个分段的 syslog 收集器详细信息。

前提条件

- 确保为 SD-WAN Edge 配置了云虚拟专用网络(分支到分支 VPN 设置)(SASE Orchestrator 范围的事件来自于该 Edge),以确定 SD-WAN Edge 和 syslog 收集器之间的路径。有关更多信息,请参阅为配置文件配置云 VPN。

过程

下一步做什么

有关配置文件级别的防火墙设置的更多信息,请参阅设置配置文件防火墙。

安全 syslog 转发支持

5.0 版本支持安全 syslog 转发功能。确保 syslog 转发安全性是联合认证所必需的,也是满足大型企业的 Edge 强化要求所必需的。安全 syslog 转发过程从拥有支持 TLS 的 syslog 服务器开始。目前,SASE Orchestrator 允许将日志转发到支持 TLS 的 syslog 服务器。5.0 版本允许 SASE Orchestrator 控制 syslog 转发并执行默认安全检查,例如分层 PKI 验证、CRL 验证等等。此外,它还允许自定义转发安全性,方法是定义支持的密码套件,不允许自签名证书,等等。

安全 syslog 转发的另一个方面是,如何收集或集成吊销信息。SASE Orchestrator 现在允许操作员输入吊销信息,可以手动或通过外部过程获取这些信息。SASE Orchestrator 将获取该 CRL 信息,并在建立所有连接之前使用该信息验证转发安全性。此外,SASE Orchestrator 还会定期获取该 CRL 信息,并在验证连接时使用该信息。

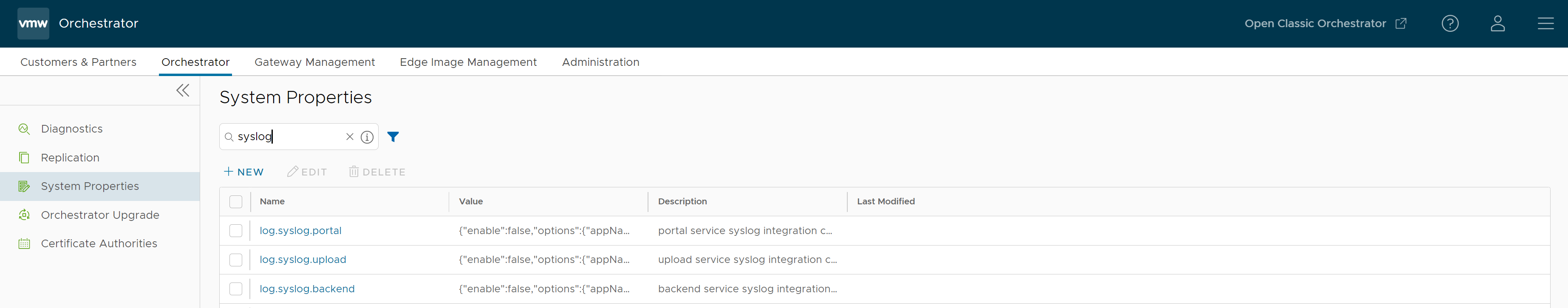

系统属性

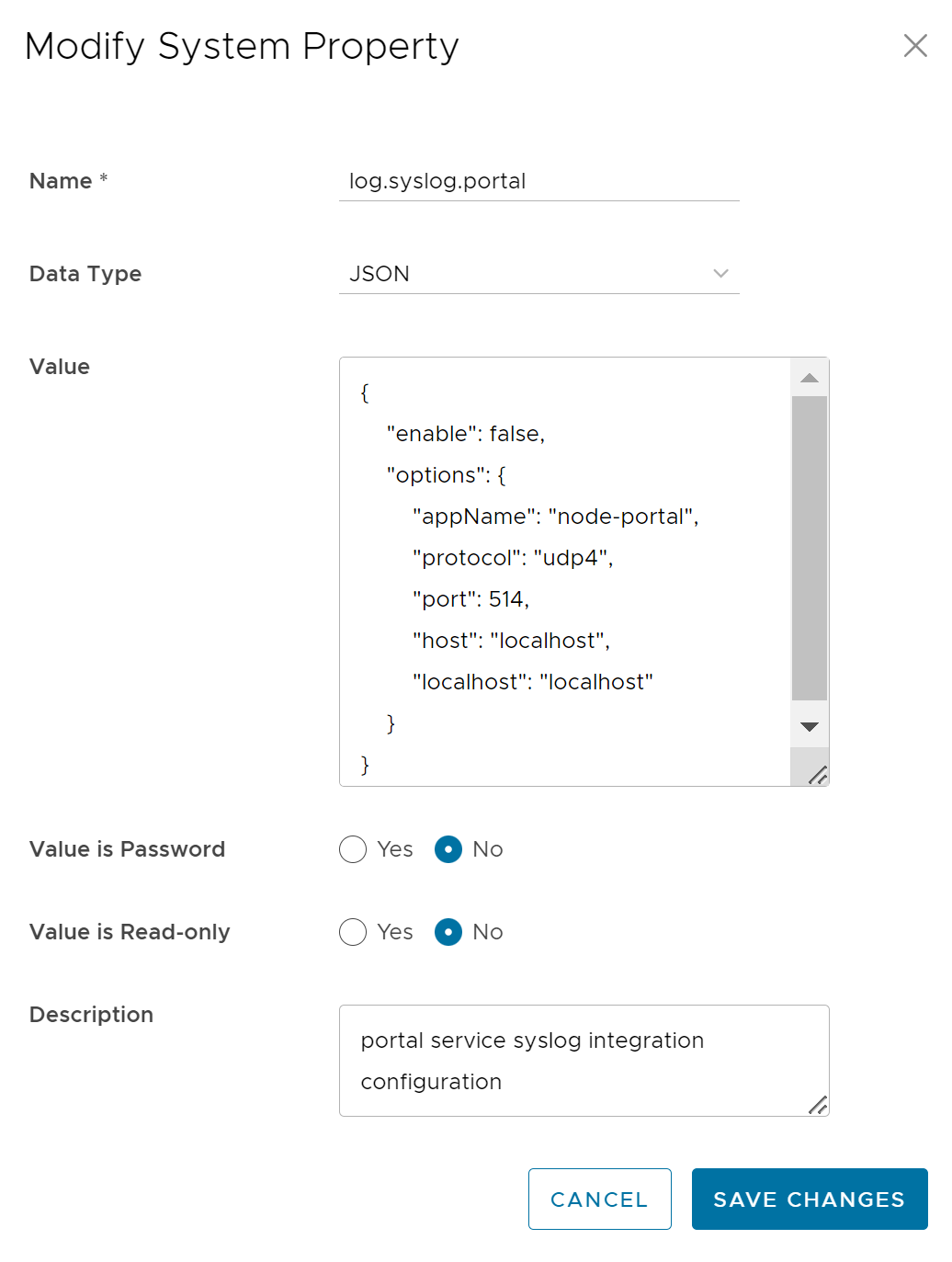

安全 syslog 转发从配置 SASE Orchestrator syslog 转发参数开始,以允许它连接到 syslog 服务器。为此,SASE Orchestrator 接受 JSON 格式的字符串以完成以下配置参数,这些参数是在“系统属性”(System Properties) 中配置的。

- log.syslog.backend:后端服务 syslog 集成配置

- log.syslog.portal:门户服务 syslog 集成配置

- log.syslog.upload:上载服务 syslog 集成配置

在配置系统属性时,可以使用以下安全 syslog 配置 JSON 字符串。

config<Object>enable:<true> <false> 激活或停用 syslog 转发。请注意,即使激活了安全转发,该参数也会控制整个 syslog 转发。options<Object>host:<string> 运行 syslog 的主机,默认为 localhost。- port: <number> 运行 syslog 的主机上的端口,默认为 syslogd 的默认端口。

- protocol: <string> tcp4、udp4、tls4。注意:tls4 允许使用默认设置进行安全 syslog 转发。要对其进行配置,请参阅以下 secureOptions 对象

- pid: <number> 日志消息来自的进程的 PID(默认值:process.pid)。

- localhost: <string> 表示日志消息来自的主机(默认值:localhost)。

- app_name: <string> 应用程序的名称(node-portal、node-backend 等)(默认值:process.title)。

secureOptions<Object>disableServerIdentityCheck:<boolean>(可选)在验证时跳过 SAN 检查,即,如果服务器认证没有自签名证书的 SAN,则可以使用该字符串。默认值:false。fetchCRLEnabled:<boolean> 如果不为false,则 SASE Orchestrator 会获取嵌入到提供的 CA 中的 CRL 信息。默认值:true。rejectUnauthorized:<boolean> 如果不为 false,则 SASE Orchestrator 会针对提供的 CA 列表应用分层 PKI 验证。默认值:true。(主要在测试时需要使用该字符串。请不要在生产中使用该字符串。)caCertificate:<string> SASE Orchestrator 可以接受包含 PEM 格式证书的字符串,以选择性覆盖受信任的 CA 证书(可以包含多个采用 openssl 友好连接形式的 CRL)。默认设置是信任由 Mozilla 管理的已知 CA。该选项可用于允许接受由实体管理的本地 CA。例如,对于拥有自己的 CA 和 PKI 的内部部署客户。crlPem:<string>SASE Orchestrator 可以接受包含 PEM 格式 CRL 的字符串(可以包含多个采用 openssl 友好连接形式的 CRL)。该选项可用于允许接受本地保存的 CRL。如果fetchCRLEnabled设置为 true,则 SASE Orchestrator 会将该信息与获取的 CRL 合并在一起。主要在证书中没有 CRL 分发点信息的特定场景中需要使用该字符串。crlDistributionPoints:<Array> SASE Orchestrator 可以选择接受“http”协议中的数组 CRL 分发点 URI。SASE Orchestrator 不接受任何“https”URIcrlPollIntervalMinutes:<number> 如果 fetchCRLEnabled 未设置为 false,则 SASE Orchestrator 会每 12 小时轮询一次 CRL。不过,该参数可以选择性覆盖该默认行为,并根据提供的数字更新 CRL。

配置安全 syslog 转发示例

{"enable": true,"options": {"appName": "node-portal","protocol": "tls","port": 8000,"host": "host.docker.internal","localhost": "localhost"},"secureOptions": {"caCertificate": "-----BEGIN CERTIFICATE-----MIID6TCCAtGgAwIBAgIUaauyk0AJ1ZK/U10OXl0GPGXxahQwDQYJKoZIhvcNAQELBQAwYDELMAkGA1UEBhMCVVMxCzAJBgNVBAgMAkNBMQ8wDQYDVQQHDAZ2bXdhcmUxDzANBgNVBAoMBnZtd2FyZTEPMA0GA1UECwwGdm13YXJlMREwDwYDVQQDDAhyb290Q2VydDAgFw0yMTA5MjgxOTMzMjVaGA8yMDczMTAwNTE5MzMyNVowYDELMAkGA1UEBhMCVVMxCzAJBgNVBAgMAkNBMQ8wDQYDVQQHDAZ2bXdhcmUxDzANBgNVBAoMBnZtd2FyZTEPMA0GA1UECwwGdm13YXJlMREwDwYDVQQDDAhyb290Q2VydDCCASIwDQYJKoZIhvcNAQEBBQADggEPADCCAQoCggEBAMwG+Xyp5wnoTDxpRRUmE63DUnaJcAIMVABm0xKoBEbOKoW0rnl3nFu3l0u6FZzfq+HBJwnOtrBO0lf/sges2/QeUduCeBC/bqs5VzIRQdNaFXVtundWU+7Tn0ZDKXv4aRC0vsvjejU0H7DCXLg4yGF4KbM6f0gVBgj4iFyIjcy4+aMsvYufDV518RRB3MIHuLdyQXIe253fVSBHA5NCn9NGEF1e6Nxt3hbzy3Xe4TwGDQfpXx7sRt9tNbnxemJ8A2ou8XzxHPc44G4O0eN/DGIwkP1GZpKcihFFMMxMlzAvotNqE25gxN/O04/JP7jfQDhqKrLKwmnAmgH9SqvV0F8CAwEAAaOBmDCBlTAdBgNVHQ4EFgQUSpavxf80w/I3bdLzubsFZnwzpcMwHwYDVR0jBBgwFoAUSpavxf80w/I3bdLzubsFZnwzpcMwDwYDVR0TAQH/BAUwAwEB/zAOBgNVHQ8BAf8EBAMCAYYwMgYDVR0fBCswKTAnoCWgI4YhaHR0cDovL2xvY2FsaG9zdDo1NDgzL2NybFJvb3QucGVtMA0GCSqGSIb3DQEBCwUAA4IBAQBrYkmg+4x2FrC4W8eU0S62DVrsCtA26wKTVDtor8QAvi2sPGKNlv1nu3F2AOTBXIY+9QV/Zvg9oKunRy917BEVx8sBuwrHW9IvbThVk+NtT/5fxFQwCjO9l7/DiEkCRTsrY4WEy8AW1CcaBwEscFXXgliwWLYMpkFxsNBTrUIUfpIR0Wiogdtc+ccYWDSSPomWZHUmgumWIikLue9/sOvV9eWy56fZnQNBrOf5wUs0suJyLhi0hhFOAMdEJuL4WnYthX5d+ifNon8ylXGO6cOzXoA0DlvSmAS+NOEekFo6R1Arrws0/nk6otGH/Be5+/WXFmp0nzT5cwnspbpA1seO-----END CERTIFICATE-----","disableServerIdentityCheck": true,"fetchCRLEnabled":true,"rejectUnauthorized": true,"crlDistributionPoints": http://cacerts.digicert.com/DigiCertTLSHybridECCSHA3842020CA1-1.crt

要配置 syslog 转发,请参阅以下 JSON 对象以作为示例(下图)。

如果配置成功,SASE Orchestrator 将生成以下日志并开始转发。

[portal:watch] 2021-10-19T20:08:47.150Z - info: [process.logger.163467409.0] [660] Remote Log has been successfully configured for the following options {"appName":"node-portal","protocol":"tls","port":8000,"host":"host.docker.internal","localhost":"localhost"}

处于 FIPS 模式的安全 syslog 转发

在为安全 syslog 转发激活 FIPS 模式后,如果 syslog 服务器未提供以下密码套件,则会拒绝连接:“TLS_AES_256_GCM_SHA384:TLS_AES_128_GCM_SHA256:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-RSA-AES128-GCM-SHA256”。此外,如果 syslog 服务器证书没有设置“ServerAuth”属性的扩展密钥用法字段,则会拒绝连接,这与 FIPS 模式无关。

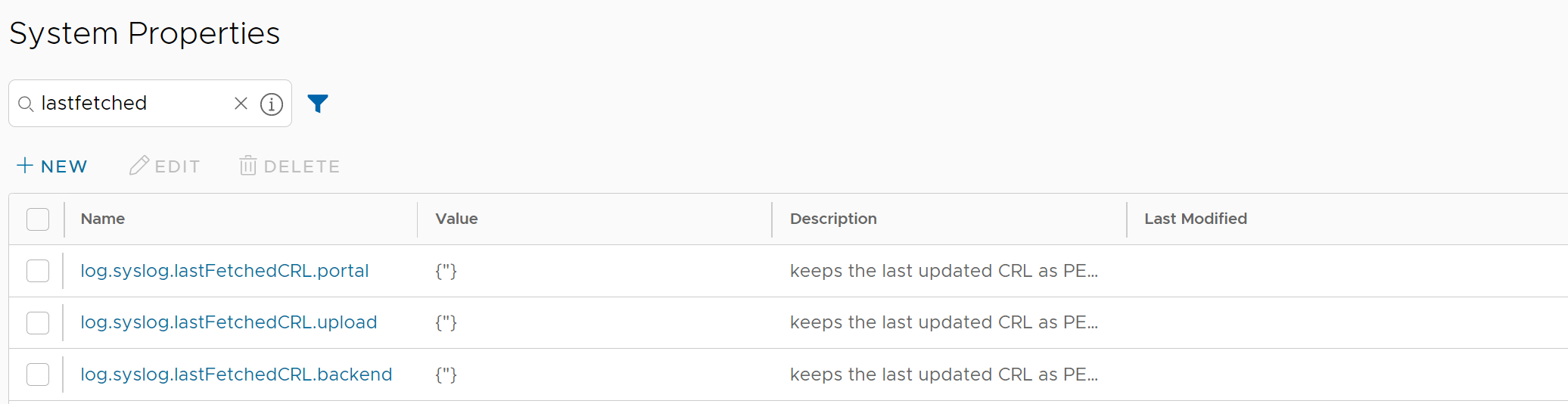

经常获取 CRL 信息

如果 fetchCRLEnabled 未设置为 false,则 SASE Orchestrator 会每 12 小时通过后端作业机制定期更新 CRL 信息。获取的 CRL 信息存储在标题为 log.syslog.lastFetchedCRL.{serverName} 的相应系统属性中。每次尝试连接到 syslog 服务器时,都会检查该 CRL 信息。如果在获取期间出现错误,则 SASE Orchestrator 会生成一个操作员事件。

日志记录

如果“fetchCRLEnabled”选项设置为 true,则 SASE Orchestrator 将尝试获取 CRL。如果发生错误,SASE Orchestrator 会生成一个事件,并在“操作员事件”(Operator Events) 页面中显示该事件。