防火墙是一种网络安全设备,它监控入站和出站网络流量,并根据一组定义的安全规则确定是允许还是阻止特定的流量。SASE Orchestrator 支持为配置文件和 Edge 配置无状态和有状态防火墙。

有关防火墙的更多信息,请参阅防火墙概述。

设置配置文件防火墙

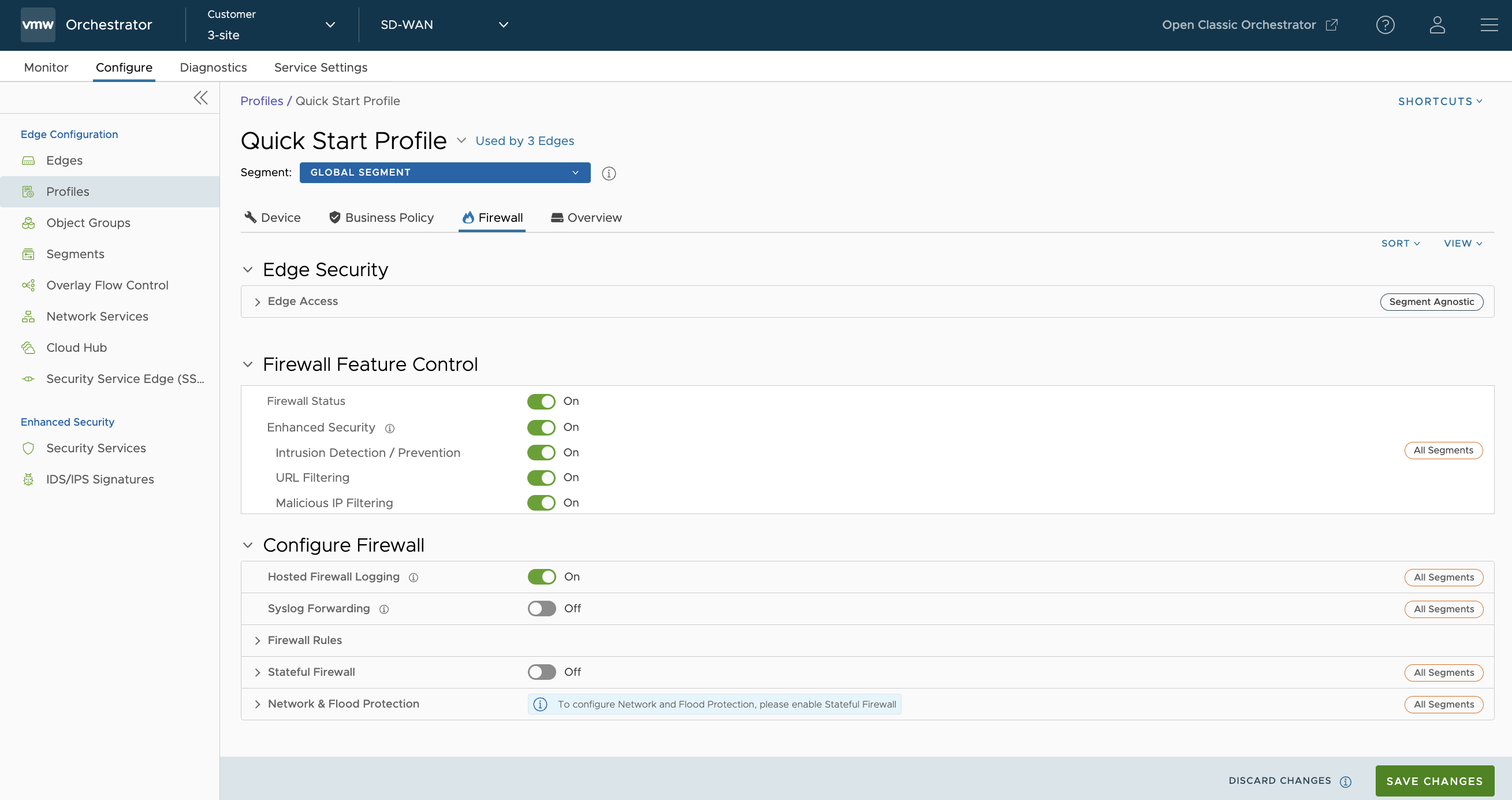

- 在企业门户的 SD-WAN 服务中,转到。配置文件 (Profiles) 页面将显示现有的配置文件。

- 要为某个配置文件配置防火墙,请单击该配置文件的链接,然后单击防火墙 (Firewall) 选项卡。或者,您也可以单击该配置文件的防火墙 (Firewall) 列中的查看 (View) 链接。

- 将显示防火墙 (Firewall) 页面。

- 从防火墙 (Firewall) 选项卡中,您可以配置以下 Edge 安全和防火墙功能:

字段 描述 Edge 访问 (Edge Access) 允许配置一个配置文件以进行 Edge 访问。您必须确保在防火墙设置下面为支持访问、控制台访问、USB 端口访问、SNMP 访问和本地 Web UI 访问选择相应的选项,以使 Edge 变得更安全。这会阻止任何恶意用户访问 Edge。默认情况下,由于安全原因,已停用支持访问、控制台访问、SNMP 访问和本地 Web UI 访问。有关更多信息,请参阅配置 Edge 访问。 防火墙状态 (Firewall Status) 允许为与配置文件关联的所有 Edge 启用或禁用防火墙规则,以及配置防火墙设置和入站 ACL。 注: 默认情况下,将激活该功能。您可以将 防火墙状态 (Firewall Status) 切换到“关闭”(OFF) 以停用配置文件的防火墙功能。增强型安全 允许您为与配置文件关联的所有 Edge 启用或禁用以下安全服务: - 入侵检测/防御

- URL 筛选

- 恶意 IP 筛选

默认情况下,不会激活“增强型安全”功能。如果激活此功能,请确保至少激活一个受支持的安全服务。

注: 具有动态寻址功能的路由 LAN 接口(DHCP 客户端、DHCPv6 客户端、DHCPv6 PD 和 SLAAC)不支持增强型安全服务。有关更多信息,请参阅配置增强型安全服务。

托管防火墙日志记录 (Hosted Firewall Logging) 允许您在企业 Edge 级别启用或禁用防火墙日志记录功能,以将防火墙日志发送到 Orchestrator。 注: 从 5.4.0 版本开始,对于托管的 Orchestrator,默认情况下会为新企业和现有企业激活 允许将防火墙日志记录到 Orchestrator (Enable Firewall Logging to Orchestrator) 功能。在 Edge 级别,客户必须激活 托管防火墙日志记录 (Hosted Firewall Logging),才能将防火墙日志从 Edge 发送到 Orchestrator。您可以在 Orchestrator 中从监控 (Monitor) > 防火墙日志 (Firewall Logs) 页面查看 Edge 防火墙日志。有关更多信息,请参阅监控防火墙日志。

Syslog 转发 (Syslog Forwarding) 默认情况下,将为企业停用 Syslog 转发功能。要将来自企业 SD-WAN Edge 的 SASE Orchestrator 范围事件和防火墙日志收集到一个或多个集中式远程 syslog 收集器(服务器)中,企业用户必须在 Edge/配置文件级别激活该功能。要在 SASE Orchestrator 中为每个分段配置 syslog 收集器详细信息,请参阅为配置文件配置 syslog 设置。 注: 您可以在基于 IPv4 的 syslog 服务器中查看 IPv4 和 IPv6 防火墙日志记录详细信息。防火墙规则 (Firewall Rules) 显示现有的预定义防火墙规则。您可以单击 + 新建规则 (+ NEW RULE) 以创建新的防火墙规则。有关更多信息,请参阅配置防火墙规则。 要删除现有防火墙规则,请选择该规则,然后单击删除 (DELETE)。

要复制防火墙规则,请选择该规则,然后单击克隆 (CLONE)。

要查看在创建或更新规则时添加的所有注释,请选择该规则,然后单击注释历史记录 (COMMENT HISTORY)。

如果要搜索特定规则,请单击搜索规则 (Search for Rule)。您可以按规则名称、IP 地址、端口/端口范围以及地址组和服务组名称搜索规则。

有状态防火墙 (Stateful Firewall) 默认情况下,将为企业停用有状态防火墙功能。SASE Orchestrator 允许您在配置文件级别为建立和未建立的 TCP 流量、UDP 流量和其他流量设置会话超时。(可选)您也可以在 Edge 级别覆盖有状态防火墙设置。有关更多信息,请参阅配置有状态防火墙设置。 网络和泛洪保护 (Network & Flood Protection) 为了保护企业网络中的所有连接尝试,VMware SASE Orchestrator 允许您在配置文件和 Edge 级别配置网络和泛洪保护设置以防范各种类型的攻击。有关更多信息,请参阅配置网络和泛洪保护设置。

配置 Edge 访问

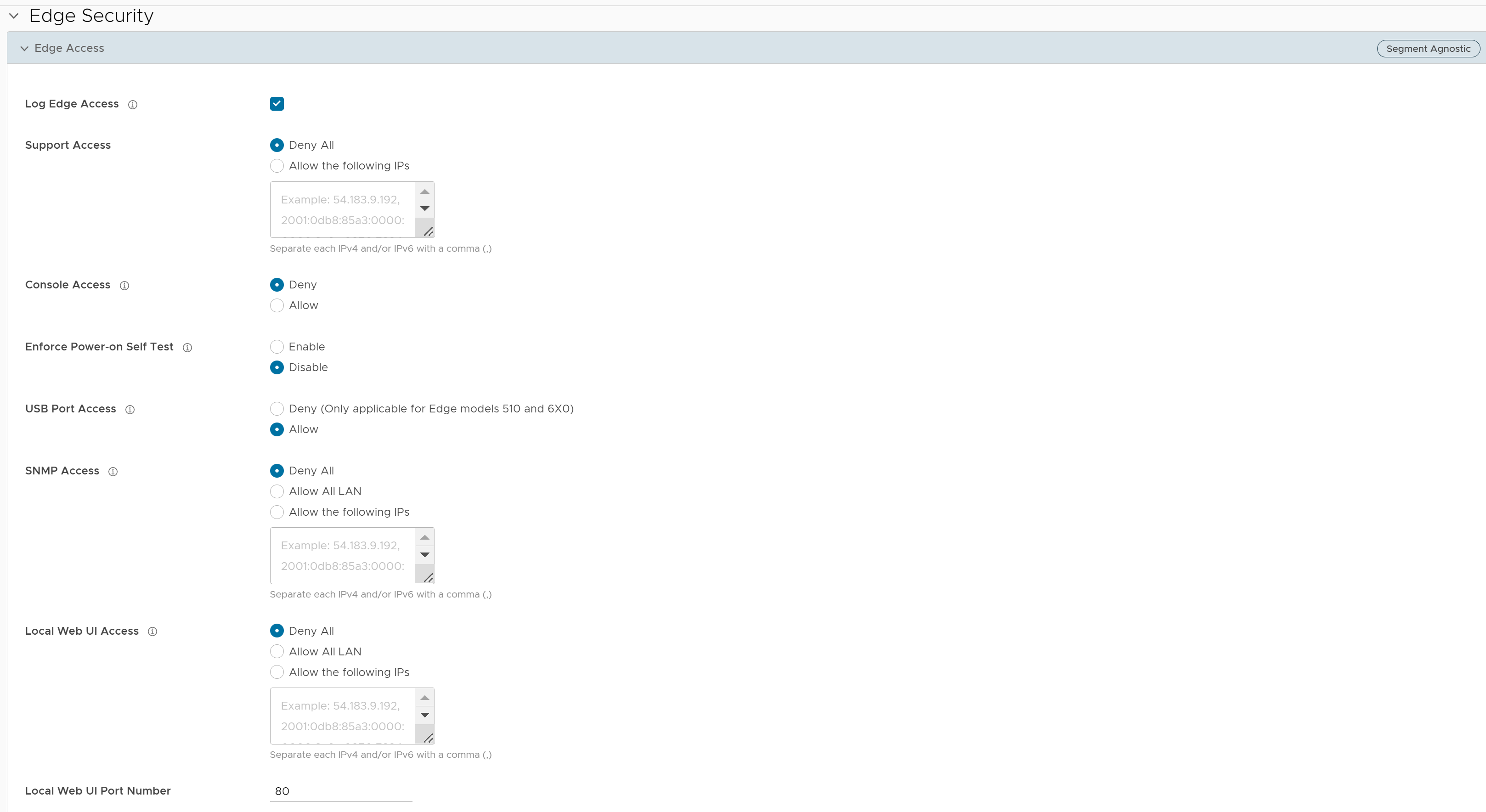

- 在企业门户的“SD-WAN”服务中,转到配置 (Configure) > 配置文件 (Profiles) > 防火墙 (Firewall)。

- 在 Edge 安全 (Edge Security) 下,单击 Edge 访问 (Edge Access) 展开图标。

- 您可以配置以下一个或多个 Edge 访问选项,然后单击保存更改 (Save Changes):

字段 描述 记录 Edge 访问 (Log Edge Access) 如果激活,将记录对 Edge 的所有访问,包括成功和失败的尝试。 支持访问 (Support Access) 如果要明确指定可通过 SSH 从中访问该 Edge 的 IP 地址,请选择允许以下 IP (Allow the following IPs)。您可以输入以逗号 (,) 分隔的 IPv4 和 IPv6 地址。

默认情况下,将选择全部拒绝 (Deny All)。

控制台访问 (Console Access) 选择允许 (Allow) 以激活通过物理控制台(串行端口或视频图形阵列 (Video Graphics Array, VGA) 端口)的 Edge 访问。默认情况下,将选择拒绝 (Deny),并在 Edge 激活后停用控制台登录。 注: 每次将控制台访问设置从 允许 (Allow) 更改为 拒绝 (Deny) 或相反时,必须手动重新引导 Edge。强制开机自检 (Enforce Power-on Self Test) 如果激活,开机自检失败时将停用 Edge。您可以通过执行出厂重置来恢复 Edge,然后重新激活 Edge。 USB 端口访问 (USB Port Access) 选择允许 (Allow) 以在 Edge 上激活 USB 端口访问,选择拒绝 (Deny) 以停用 USB 端口访问。

此选项仅适用于 Edge 型号 510 和 6x0。

注: 每当将 USB 端口访问设置从 允许 (Allow) 更改为 拒绝 (Deny)(反之亦然)时,如果您有权访问 Edge,则必须重新引导 Edge,此外,如果 Edge 位于远程站点中,则必须使用 SASE Orchestrator 重新启动 Edge。有关说明,请参阅 远程操作。SNMP 访问 (SNMP Access) 允许通过 SNMP 从路由接口/WAN 进行 Edge 访问。选择以下选项之一: - 全部拒绝 (Deny All) - 默认情况下,将为所有连接到 Edge 的设备停用 SNMP 访问。

- 允许所有 LAN (Allow All LAN) - 允许所有连接到 Edge 的设备通过 LAN 网络进行 SNMP 访问。

- 允许以下 IP (Allow the following IPs) - 允许您明确指定可通过 SNMP 从中访问 Edge 的 IP 地址。使用逗号 (,) 分隔每个 IPv4 或 IPv6 地址。

本地 Web UI 访问 (Local Web UI Access) 允许通过本地 Web UI 从路由接口/WAN 进行 Edge 访问。选择以下选项之一: - 全部拒绝 (Deny All) - 默认情况下,将为所有连接到 Edge 的设备停用本地 Web UI 访问。

- 允许所有 LAN (Allow All LAN) - 允许所有连接到 Edge 的设备通过 LAN 网络进行本地 Web UI 访问。

- 允许以下 IP (Allow the following IPs) - 允许您明确指定可通过本地 Web UI 从中访问 Edge 的 IP 地址。使用逗号 (,) 分隔每个 IPv4 或 IPv6 地址。

本地 Web UI 端口号 (Local Web UI Port Number) 输入可从中访问 Edge 的本地 Web UI 端口号。默认值为 80。

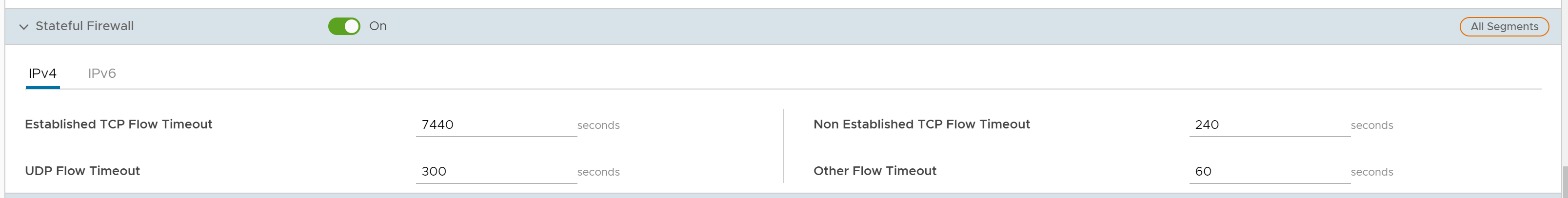

配置有状态防火墙设置

- 在企业门户的“SD-WAN”服务中,转到配置 (Configure) > 配置文件 (Profiles) > 防火墙 (Firewall)。

- 在配置防火墙 (Configure Firewall) 下,打开有状态防火墙 (Stateful Firewall) 切换按钮,然后单击展开图标。默认情况下,超时会话适用于 IPv4 地址。

- 您可以配置以下有状态防火墙设置,然后单击保存更改 (Save Changes):

字段 描述 建立的 TCP 流量超时 (秒) (Established TCP Flow Timeout (seconds)) 为建立的 TCP 流量设置非活动超时期限(以秒为单位),在超过该期限后,这些流量不再有效。允许的值范围是 60 秒到 15999999 秒。默认值为 7440 秒。 非建立的 TCP 流量超时 (秒) (Non Established TCP Flow Timeout (seconds)) 为未建立的 TCP 流量设置非活动超时期限(以秒为单位),在超过该期限后,这些流量不再有效。允许的值范围是 60 秒到 604800 秒。默认值为 240 秒。 UDP 流量超时 (秒) (UDP Flow Timeout (seconds)) 为 UDP 流量设置非活动超时期限(以秒为单位),在超过该期限后,这些流量不再有效。允许的值范围是 60 秒到 15999999 秒。默认值为 300 秒。 其他流量超时 (秒) (Other Flow Timeout (seconds)) 为其他流量(如 ICMP)设置非活动超时期限(以秒为单位),在超过该期限后,这些流量不再有效。允许的值范围是 60 秒到 15999999 秒。默认值为 60 秒。 注:只有在内存使用量低于软性限制时,配置的超时值才适用。就内存使用量而言,软性限制对应于平台支持的并发流量的 60% 以下的任何设置。

配置网络和泛洪保护设置

- 拒绝服务 (Denial-of-Service, DoS) 攻击

- 基于 TCP 的攻击 - TCP 标记无效、TCP Land 和 TCP SYN 分片

- 基于 ICMP 的攻击 - ICMP Ping of Death 和 ICMP 分片

- 基于 IP 的攻击 - IP 未知协议、IP 选项、IPv6 未知协议和 IPv6 扩展标头。

| 攻击类型 | 描述 |

|---|---|

| 拒绝服务 (Denial-of-Service, DoS) 攻击 (Denial-of-Service (DoS) attack) | 拒绝服务 (DoS) 攻击是一种网络安全攻击,它使用大量虚假流量淹没目标设备,从而使目标忙于处理虚假流量,而无法处理合法流量。目标可能是防火墙、防火墙控制访问的网络资源或者单个主机的特定硬件平台或操作系统。DoS 攻击尝试耗尽目标设备的资源,以使合法用户无法使用目标设备。 具有两种常规的 DoS 攻击方法:导致服务或泛洪崩溃。如果系统收到过多的流量而导致服务器无法缓冲,从而导致它们速度下降并最终停止,则会发生泛洪攻击。其他 DoS 攻击直接利用漏洞以导致目标系统或服务崩溃。在这些攻击中,发送的输入利用目标中的错误,进而导致系统崩溃或严重破坏系统稳定性。 |

| TCP 标记无效 (Invalid TCP Flags) |

在 TCP 数据包具有错误或无效的标记组合时,将会发生 TCP 标记无效攻击。易受攻击的目标设备将由于无效的 TCP 标记组合而崩溃,因此,建议筛选掉这些标记。无效的 TCP 标记可以防止:

|

| TCP Land | Land 攻击是一种 L4 DoS 攻击,发生此类攻击时,将创建一个 TCP SYN 数据包,以便将源 IP 地址和端口设置为与目标 IP 地址和端口相同,而目标 IP 地址和端口设置为指向目标设备上的开放端口。易受攻击的目标设备将收到此类消息并回复目标地址,从而实际上在无限循环中发送数据包以重新进行处理。因此,将会无限期消耗设备 CPU,从而导致易受攻击的目标设备崩溃或冻结。 |

| TCP SYN 分片 (TCP SYN Fragment) | Internet 协议 (Internet Protocol, IP) 在 IP 数据包中封装传输控制协议 (Transmission Control Protocol, TCP) SYN 分段,以启动 TCP 连接并调用 SYN/ACK 分段以作为响应。由于 IP 数据包很小,因此,没有合理的理由以将其分片。分片的 SYN 数据包是异常的,因此可疑。在 TCP SYN 分片攻击中,在目标服务器或主机中包含大量的 TCP SYN 数据包分片。主机捕获这些分片并等待剩余数据包到达,以便重新组装这些分片。如果服务器或主机充斥着无法完成的连接,则主机的内存缓冲区会溢出,因此无法进行进一步的合法连接,从而对目标主机的操作系统造成损坏。 |

| ICMP Ping of Death | Internet 控制消息协议 (Internet Control Message Protocol, ICMP) Ping of Death 攻击涉及攻击者向目标设备发送多个格式错误或恶意的 Ping。虽然 ping 数据包很小,用于检查网络主机的可访问性,但攻击者可能会制作出大于最大大小 65535 字节的数据包。 从恶意主机中发送大型恶意数据包时,数据包将在传输过程中分片;在目标设备尝试将 IP 分片重新组装为完整的数据包时,总大小将超过最大大小限制。这可能会溢出最初为数据包分配的内存缓冲区,从而导致系统崩溃、冻结或重新引导,因为它们无法管理如此巨大的数据包。 |

| ICMP 分片 (ICMP Fragment) | ICMP 分片攻击是一种常见的 DoS 攻击,涉及大量无法在目标服务器上进行碎片整理的欺诈性 ICMP 分片。由于只能在收到所有分片时进行重新组装,因此,临时存储此类虚假分片将会占用内存,并且可能会耗尽易受攻击的目标服务器的可用内存资源,从而导致服务器不可用。 |

| IP 未知协议 (IP Unknown Protocol) | IP 未知协议是指未在 IANA 中列出的协议:https://www.iana.org/assignments/protocol-numbers/protocol-numbers.xhtml。 启用 IP 未知协议保护会阻止协议字段包含协议 ID 号 143 或更大的 IP 数据包,因为如果未在终端设备上正确管理,可能会导致崩溃。为了谨慎起见,应阻止此类 IP 数据包进入受保护的网络。 |

| IP 选项 (IP Options) | 有时,攻击者错误地在 IP 数据包中配置 IP 选项字段,从而产生不完整或格式错误的字段。攻击者使用这些格式错误的数据包危害网络上的易受攻击的主机。利用该漏洞可能会允许执行任意代码。在处理数据包 IP 标头包含设计的特定 IP 选项的数据包后,可能会利用该漏洞。启用 IP 不安全选项保护会阻止传输 IP 数据包标头中具有格式错误的 IP 选项字段的 IP 数据包。 |

| IPv6 未知协议 (IPv6 Unknown Protocol) | 启用 IPv6 未知协议保护会阻止协议字段包含协议 ID 号 143 或更大的 IPv6 数据包,因为如果未在终端设备上正确管理,可能会导致崩溃。为了谨慎起见,应阻止此类 IPv6 数据包进入受保护的网络。 |

| IPv6 扩展标头 (IPv6 Extension Header) | IPv6 扩展标头攻击是一种由于 IPv6 数据包中的扩展标头处理不当而发生的 DoS 攻击。IPv6 扩展标头处理不当会产生新的攻击向量,这些新攻击向量可能会造成 DoS,并且被用于不同目的,例如创建秘密通道和路由标头 0 攻击。启用此选项将丢弃具有除分段标头以外的任何扩展标头的 IPv6 数据包。 |

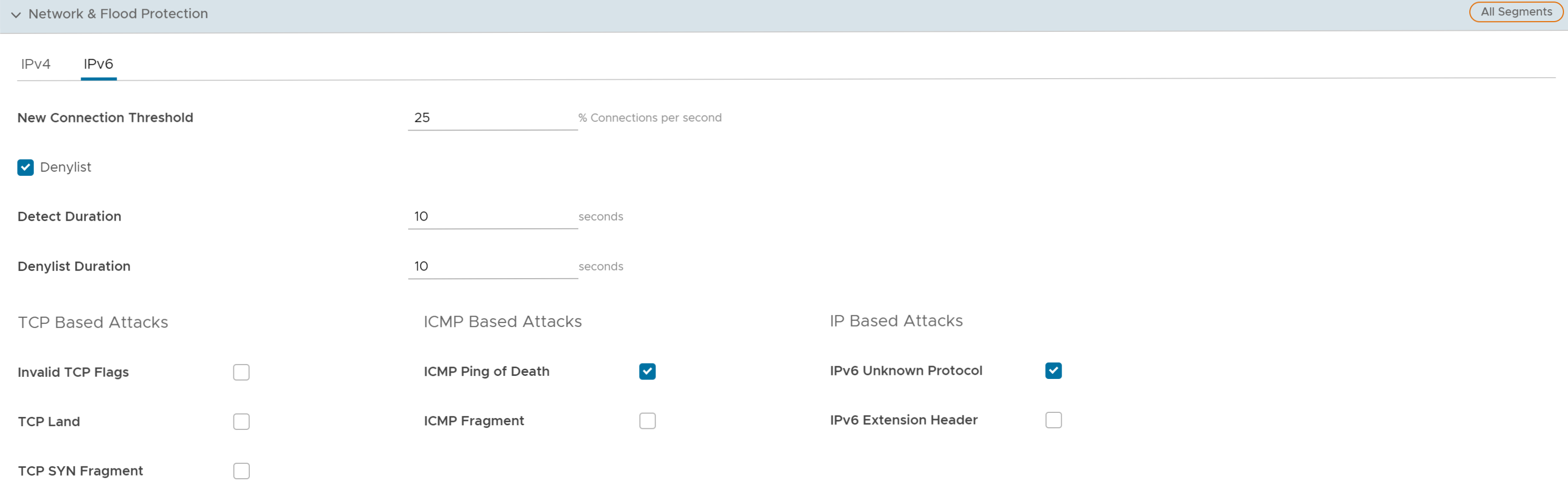

- 在企业门户的“SD-WAN”服务中,转到配置 (Configure) > 配置文件 (Profiles) > 防火墙 (Firewall)。

- 在配置防火墙 (Configure Firewall) 下,确保启用有状态防火墙 (Stateful Firewall) 功能。

- 单击网络和泛洪保护 (Network & Flood Protection) 展开图标。

- 您可以配置以下网络和泛洪保护设置,然后单击保存更改 (Save Changes):

注: 默认情况下,网络和泛洪保护设置将应用于 IPv4 地址。

字段 描述 新连接阈值 (每秒连接数) (New Connection Threshold (connections per second)) 每秒允许来自单个源 IP 的最大新连接数。允许的值范围是 10% 到 100%。默认值为 25%。 拒绝列表 (Denylist) 选中该复选框以阻止由于网络配置错误或恶意用户攻击而发送泛洪流量以违反新连接阈值的源 IP 地址。 注: 除非已选中 拒绝列表 (Denylist),否则 新连接阈值 (每秒连接数) (New Connection Threshold (connections per second)) 设置将不起作用。检测持续时间 (秒) (Detect Duration (seconds)) 这是在阻止源 IP 地址之前允许违规的源 IP 发送流量的宽限期。 如果主机在此持续时间内发送大量新连接请求(端口扫描、TCP SYN 泛洪等)流量,从而超过每秒允许的最大连接数 (Connection Per Second, CPS),则将其视为符合拒绝列表条件,而不是在超过每个源的 CPS 一次时立即将其加入拒绝列表。例如,假设允许的最大 CPS 为 10 个,并且检测持续时间为 10 秒,如果主机在 10 秒内发送的新连接请求数超过 100 个,则会将主机加入拒绝列表。

允许的值范围是 10 秒到 100 秒。默认值为 10 秒。拒绝列表持续时间 (秒) (Denylist Duration (seconds)) 阻止违规的源 IP 发送任何数据包的持续时间。允许的值范围是 10 秒到 86400 秒。默认值为 10 秒。 每个目标的 TCP 半开阈值 (TCP Half-Open Threshold Per Destination) 每个目标允许的最大半开 TCP 连接数。允许的值范围是 1% 到 100%。 基于 TCP 的攻击 (TCP Based Attacks) 启用相应的复选框以支持防范以下基于 TCP 的攻击: - TCP 标记无效 (Invalid TCP Flags)

- TCP Land

- TCP SYN 分片 (TCP SYN Fragment)

基于 ICMP 的攻击 (ICMP Based Attacks) 启用相应的复选框以支持防范以下基于 ICMP 的攻击: - ICMP Ping of Death

- ICMP 分片 (ICMP Fragment)

基于 IP 的攻击 (IP Based Attacks) 启用相应的复选框以支持防范以下基于 IP 的攻击: - IP 未知协议 (IP Unknown Protocol)

- IP 选项 (IP Options)

- IPv6 未知协议 (IPv6 Unknown Protocol)

- IPv6 扩展标头 (IPv6 Extension Header)