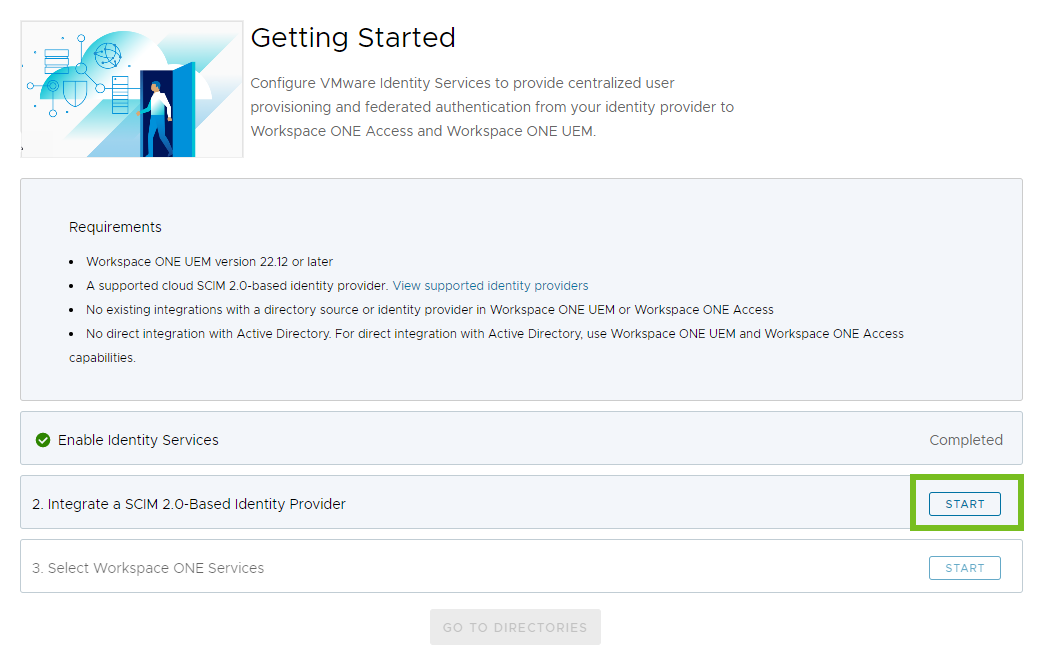

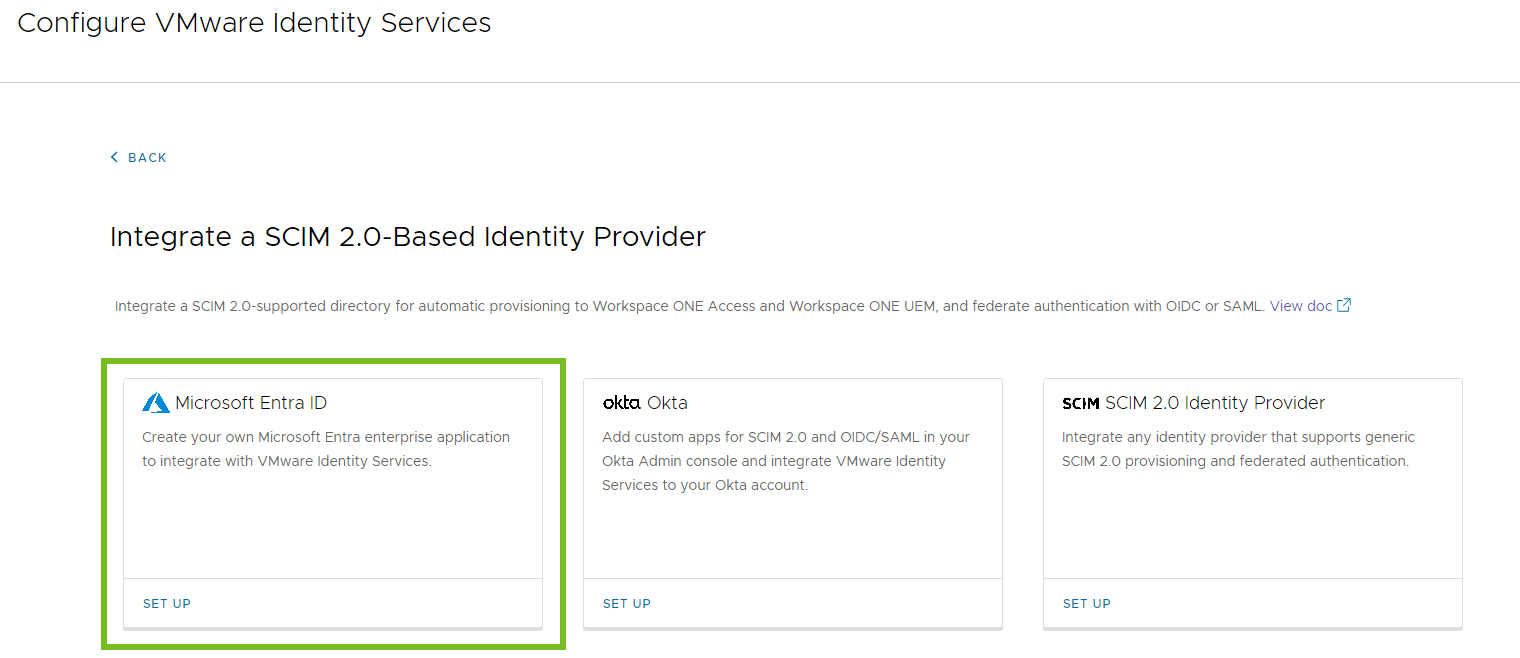

为 Workspace ONE 租户启用 VMware Identity Services 后,可设置与 Microsoft Entra ID 的集成。

- 在 VMware Identity Services“入门”向导中,单击步骤 2 集成基于 SCIM 2.0 的身份提供程序中的开始按钮。

- 单击 Microsoft Entra ID 卡上的设置。

- 按照向导设置与 Microsoft Entra ID 的集成。

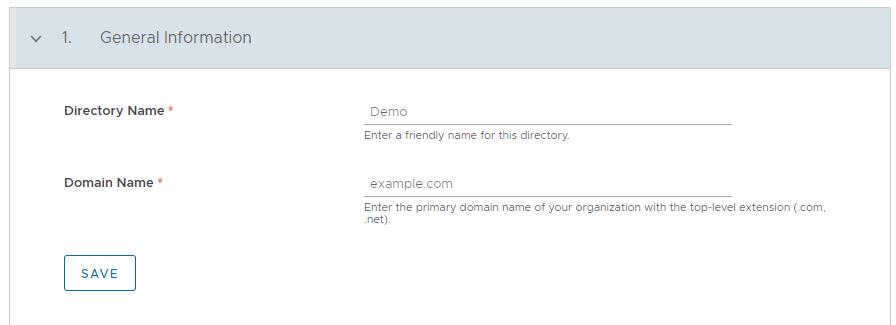

步骤 1:创建目录

使用 VMware Identity Services 设置用户置备和身份联合的第一步是,在 Workspace ONE Cloud 控制台中为通过身份提供程序置备的用户和组创建一个目录。

过程

下一步做什么

设置用户和组置备。

步骤 2:设置用户和组置备

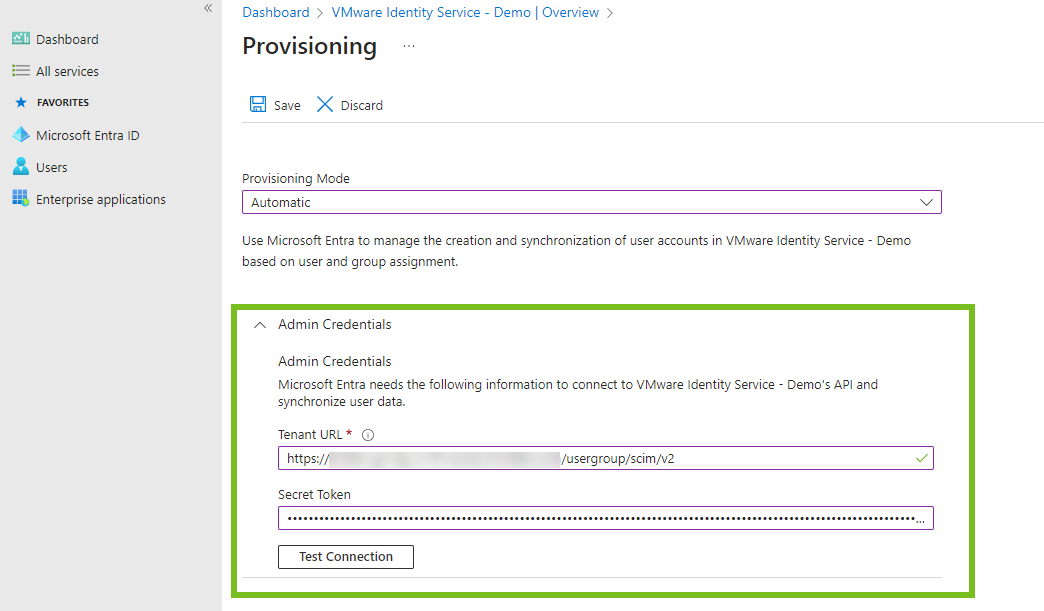

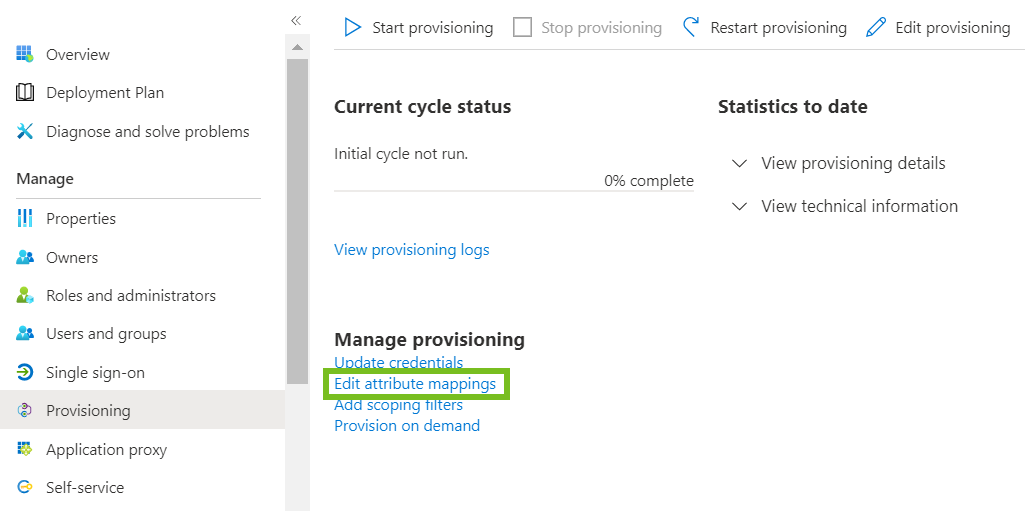

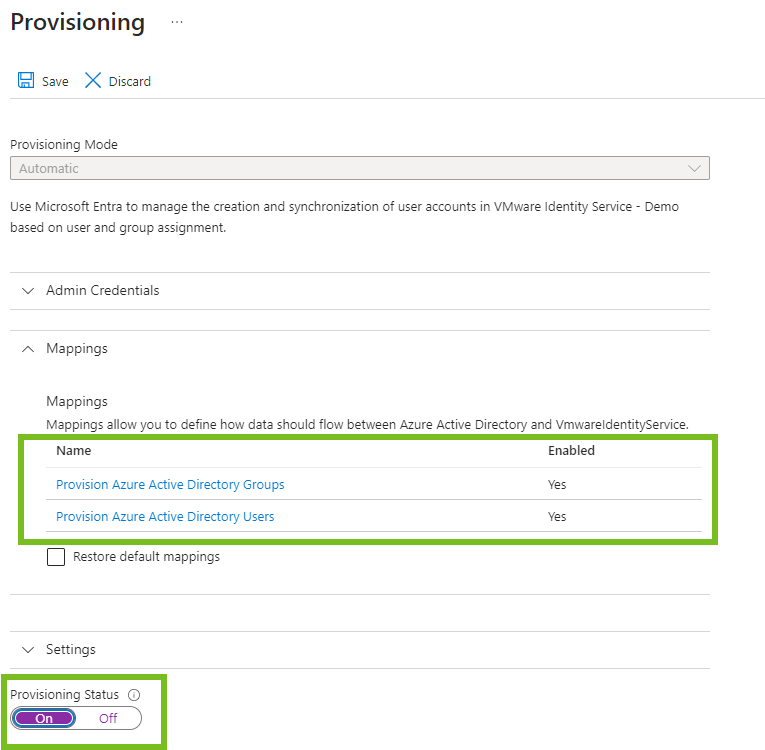

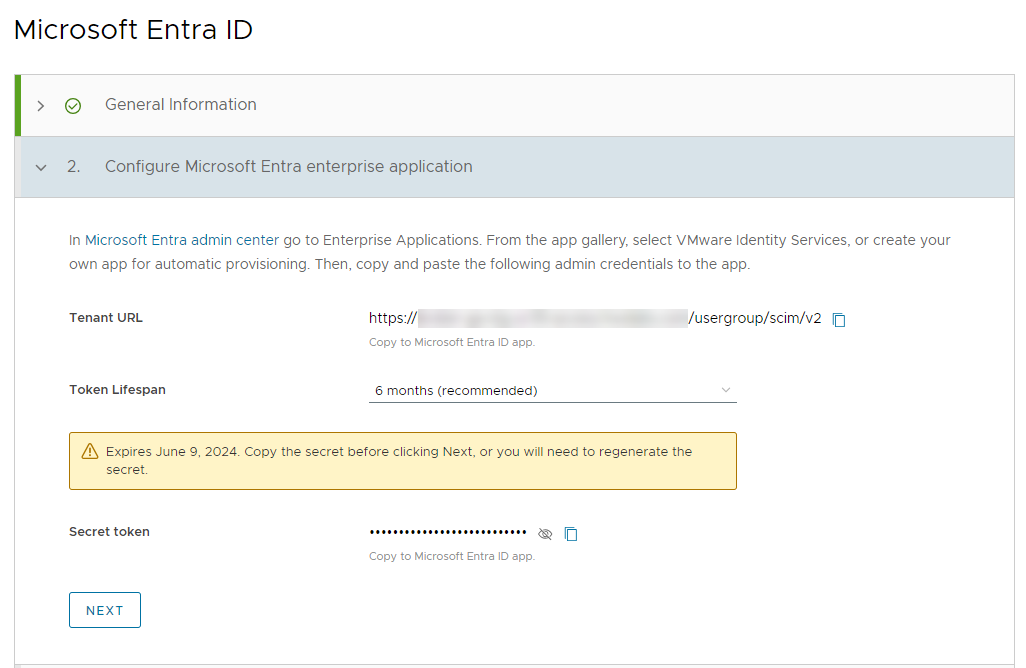

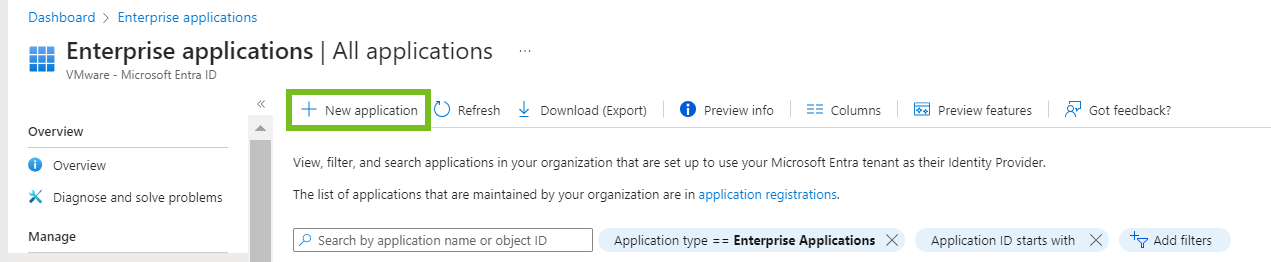

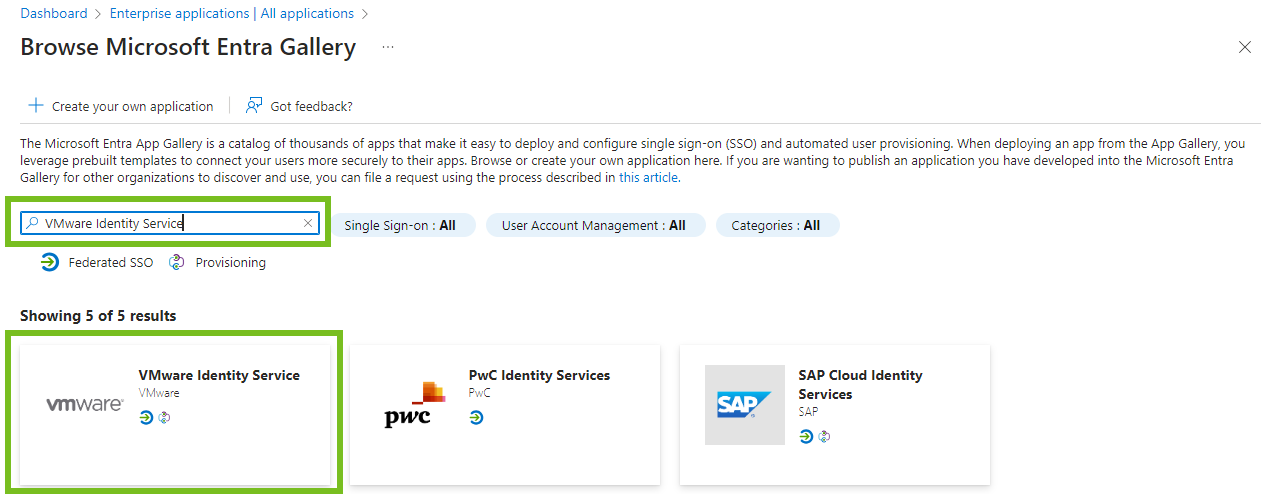

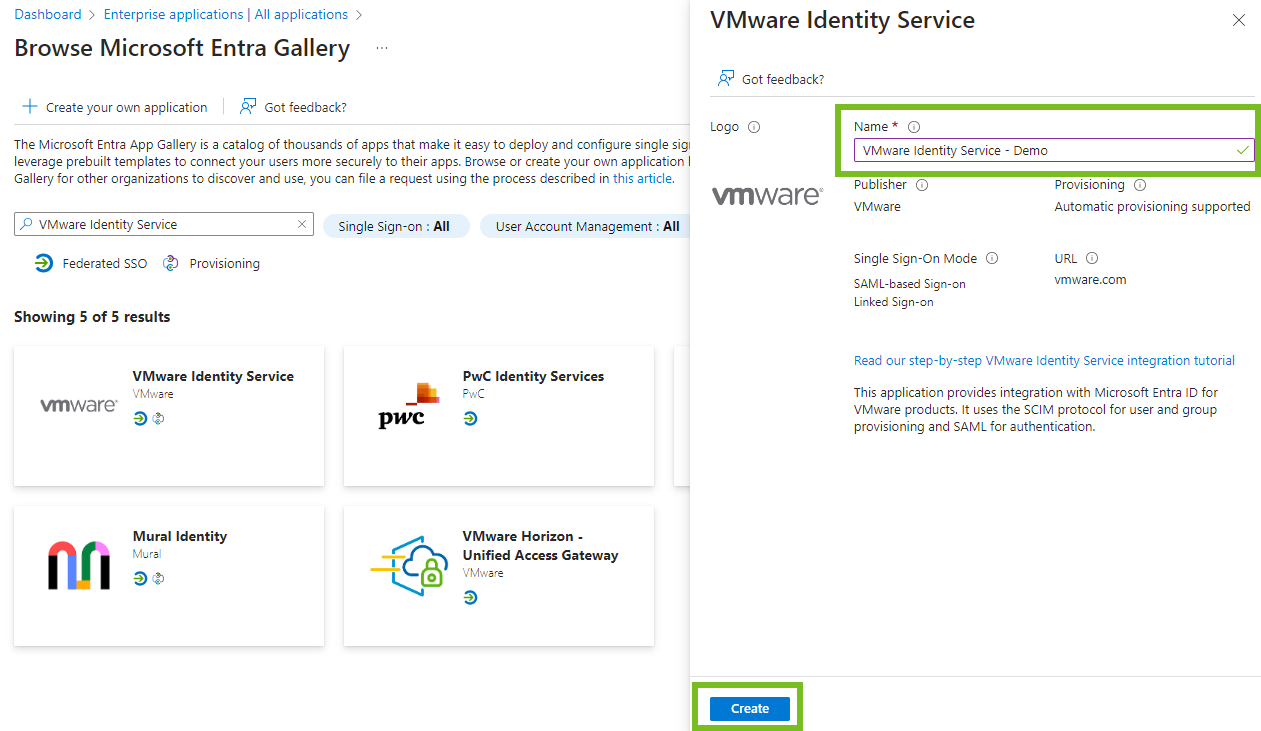

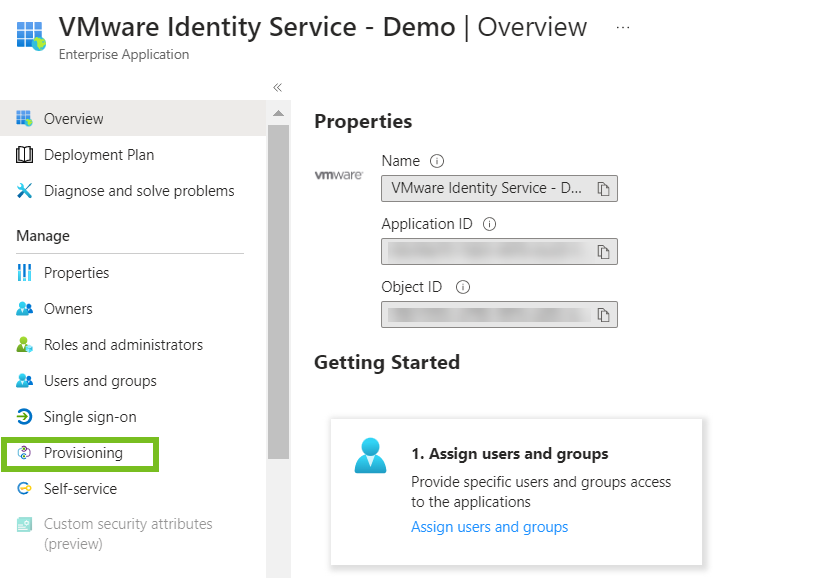

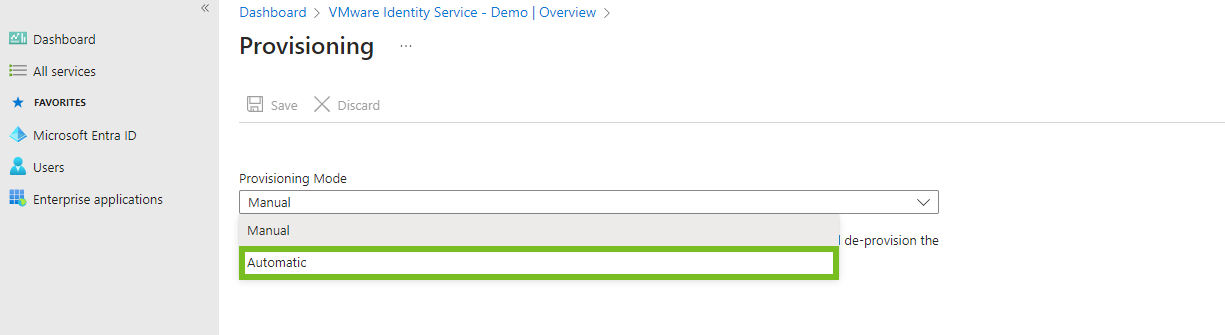

在 VMware Identity Services 中创建目录后,可设置用户和组置备。您可以在 VMware Identity Services 中通过生成置备所需的管理员凭据来开始该过程,然后在 Microsoft Entra ID 中创建置备应用程序以将用户和组置备到 Workspace ONE。

前提条件

您在 Microsoft Entra ID 中拥有一个管理员帐户,且该帐户具有设置置备所需的权限。

过程

下一步做什么

返回到 Workspace ONE Cloud 控制台以继续执行 VMware Identity Services 向导。

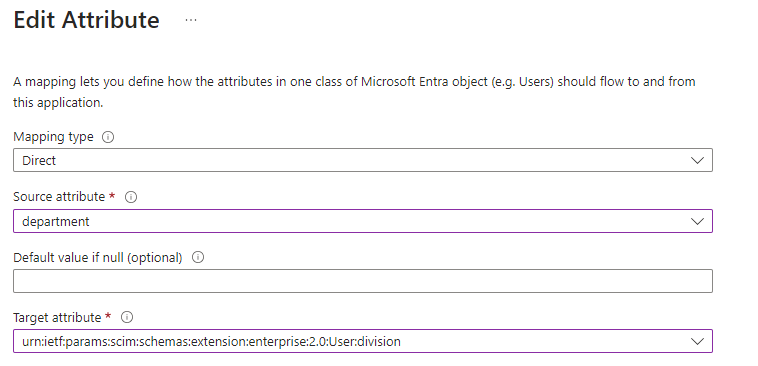

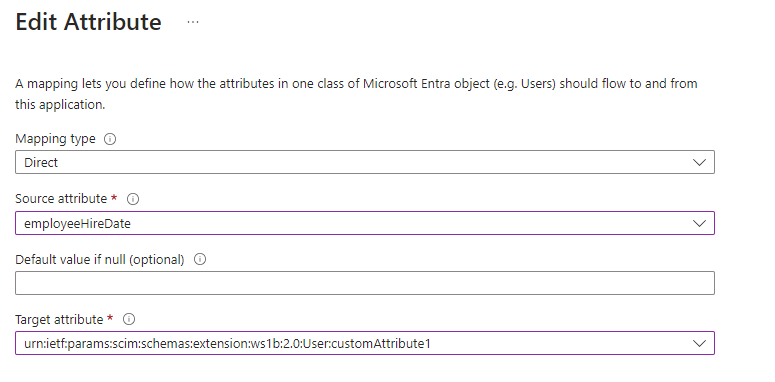

步骤 3:映射 SCIM 用户属性

将要从 Microsoft Entra ID 同步的用户属性映射到 Workspace ONE 服务。在 Microsoft Entra 管理中心,添加 SCIM 用户属性并将其映射到 Microsoft Entra ID 属性。至少,同步 VMware Identity Services 和 Workspace ONE 服务所需的属性。

VMware Identity Services 和 Workspace ONE 服务需要以下 SCIM 用户属性:

| Microsoft Entra ID 属性 | SCIM 用户属性(必需) |

|---|---|

| userPrincipalName | userName |

| emails[type eq "work"].value | |

| givenName | name.givenName |

| surname | name.familyName |

| objectId | externalId |

| Switch([IsSoftDeleted], , "False", "True", "True", "False") | active |

有关这些属性以及如何将其映射到 Workspace ONE 属性的详细信息,请参阅VMware Identity Services 的用户属性映射。

除了必需属性外,您还可以同步可选属性和自定义属性。有关支持的可选属性和自定义属性列表,请参阅 VMware Identity Services 的用户属性映射。

过程

下一步做什么

返回到 Workspace ONE Cloud 控制台以继续执行 VMware Identity Services 向导。

步骤 4:选择身份验证协议

在 Workspace ONE Cloud 控制台中,选择要用于联合身份验证的协议。VMware Identity Services 支持 OpenID Connect 和 SAML 协议。

过程

下一步做什么

配置 VMware Identity Services 和身份提供程序以进行联合身份验证。

步骤 5:配置身份验证

要使用 Microsoft Entra ID 配置联合身份验证,请使用 VMware Identity Services 中的服务提供程序元数据在 Microsoft Entra ID 中设置 OpenID Connect 或 SAML 应用程序,并使用应用程序中的值配置 VMware Identity Services。

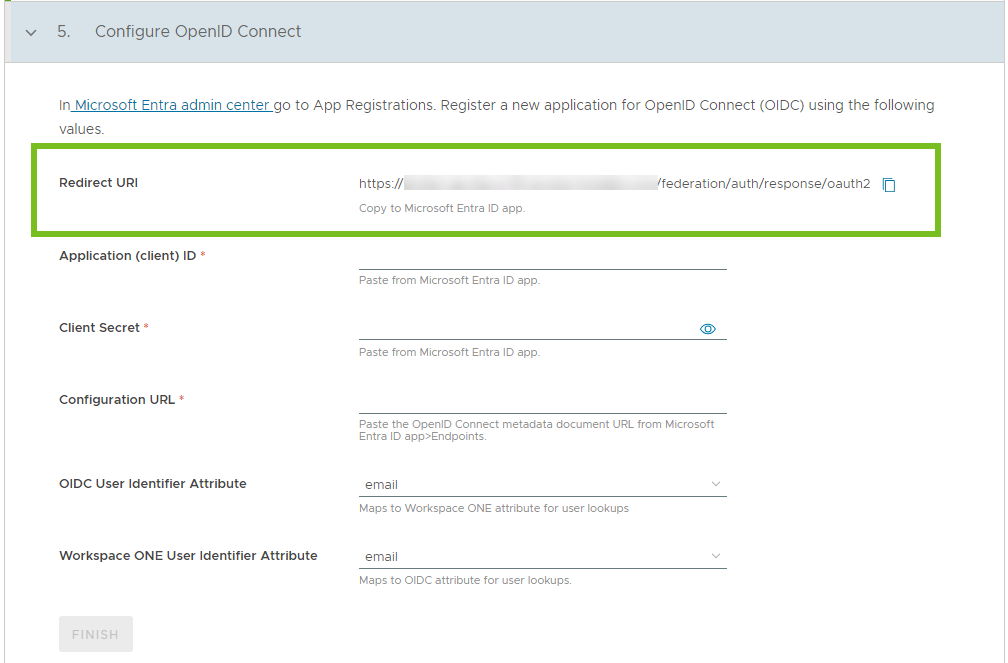

OpenID Connect

如果选择 OpenID Connect 作为身份验证协议,请执行以下步骤。

- 从 VMware Identity Services 向导的步骤 5 配置 OpenID Connect,复制重定向 URI 值。

您在下一步,也就是在 Microsoft Entra 管理中心创建 OpenID Connect 应用程序时需要使用此值。

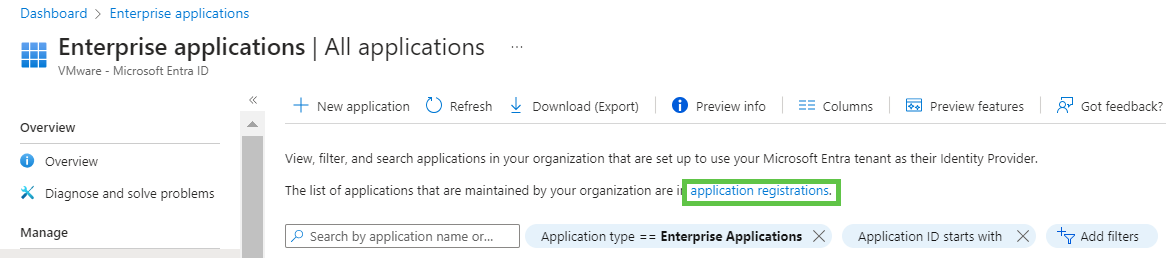

- 在 Microsoft Entra 管理中心,导航到。

- 单击新建注册。

- 在注册应用程序页面中,输入应用程序的名称。

- 对于重定向 URI,请选择 Web,然后复制并粘贴从 VMware Identity Services 向导的配置 OpenID Connect 部分复制的重定向 URI 值。

例如:

- 单击注册。

此时将显示已成功创建应用程序 name 。

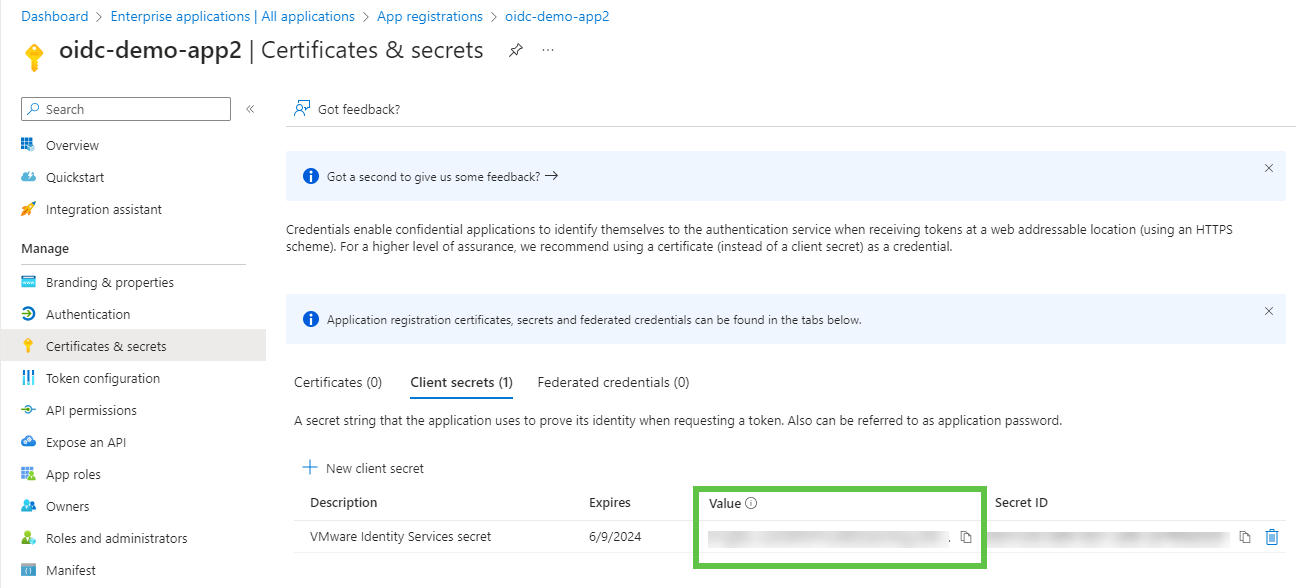

- 为应用程序创建客户端密钥。

- 单击客户端凭据: 添加证书或密钥链接。

- 单击 + 新建客户端密钥。

- 在添加客户端密钥窗格中,输入密钥的描述和到期时间。

- 单击添加。

此时会生成密钥,并且该密钥将显示在客户端密钥选项卡上。

- 单击密钥值旁边的复制图标以复制该值。

如果在没有复制密钥的情况下离开页面,则必须生成新的密钥。

您将在 VMware Identity Services 向导的后续步骤中输入密钥。

- 授予应用程序调用 VMware Identity Services API 的权限。

- 在管理下,选择 API 权限。

- 单击为 organization 授予管理员同意,然后单击确认框中的是。

- 复制客户端 ID。

- 从应用程序页面的左侧窗格中,选择概览。

- 复制应用程序 (客户端) ID 值。

您将在 VMware Identity Services 向导的后续步骤中输入该客户端 ID。

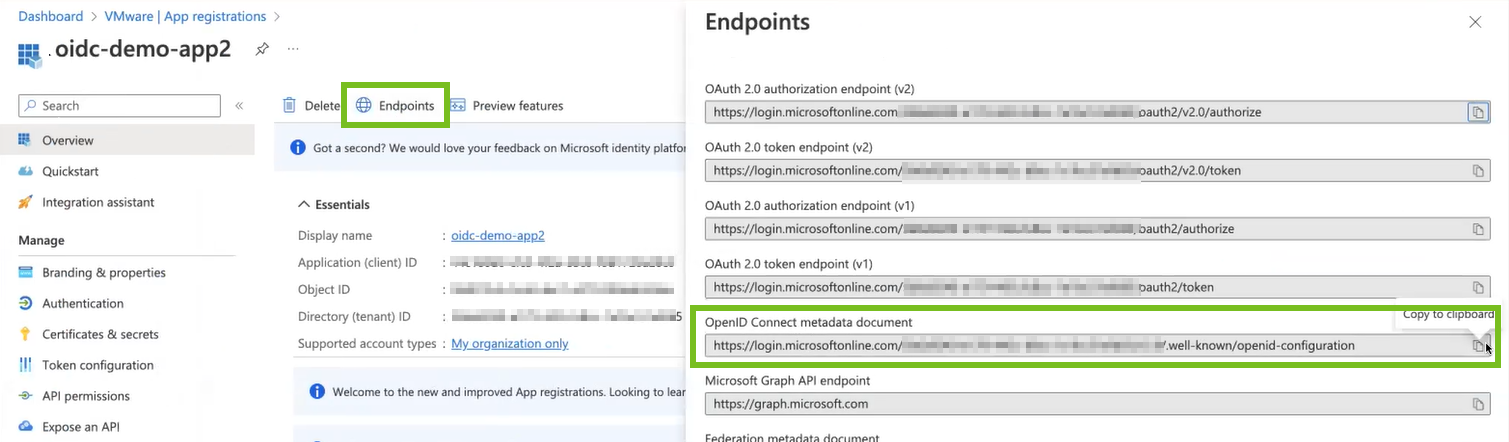

- 复制 OpenID Connect 元数据文档值。

- 在应用程序“概览”页面上,单击端点。

- 从端点窗格中,复制 OpenID Connect 元数据文档值。

您将在 VMware Identity Services 向导的下一步中输入该客户端 ID。

- 在 Workspace ONE Cloud 控制台中返回到 VMware Identity Services 向导,然后完成配置 OpenID Connect 部分中的配置。

应用程序 (客户端) ID 粘贴从 Microsoft Entra ID OpenID Connect 应用程序复制的应用程序(客户端)ID 值。 客户端密钥 粘贴从 Microsoft Entra ID OpenID Connect 应用程序复制的客户端密码。 配置 URL 粘贴从 Microsoft Entra ID OpenID Connect 应用程序复制的 OpenID Connect 元数据文档值。 OIDC 用户标识符属性 将电子邮件属性映射到 Workspace ONE 属性以进行用户查找。 Workspace ONE 用户标识符属性 指定要映射到 OpenID Connect 属性的 Workspace ONE 属性以进行用户查找。 - 单击完成以完成 VMware Identity Services 与 Microsoft Entra ID 之间的集成设置。

SAML

如果选择 SAML 作为身份验证协议,请执行以下步骤。

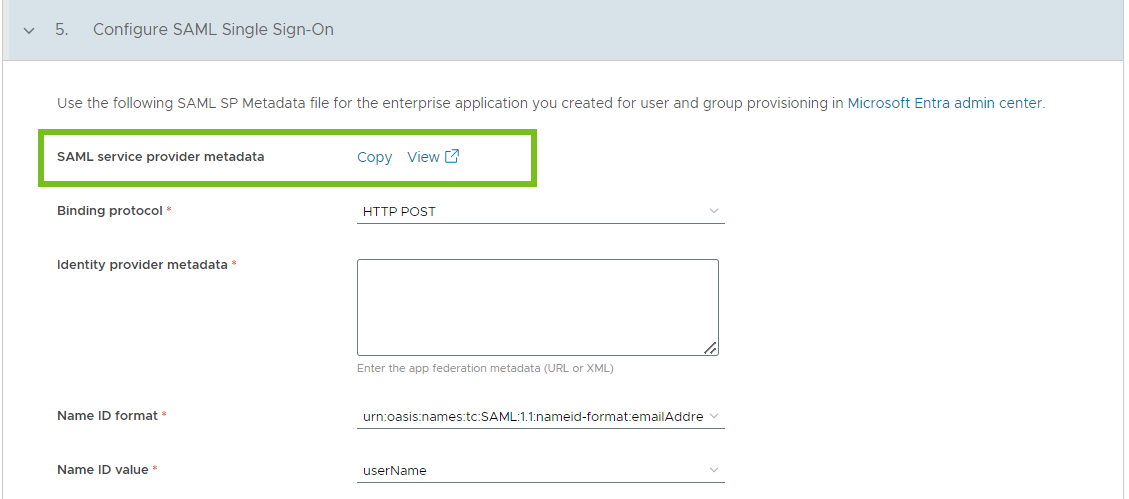

- 从 Workspace ONE Cloud 控制台获取服务提供程序元数据。

在 VMware Identity Services 向导的步骤 5 配置 SAML 单点登录中,复制或者下载 SAML 服务提供程序元数据。

注: 使用元数据文件时,无需分别复制并粘贴 实体 ID、 单点登录 URL 和 签名证书值。 - 在 Microsoft Entra ID 中配置应用程序。

- 在 Microsoft Entra 管理中心,选择左侧窗格中的企业应用程序。

- 搜索并选择您在 步骤 2:设置用户和组置备 中创建的置备应用程序。

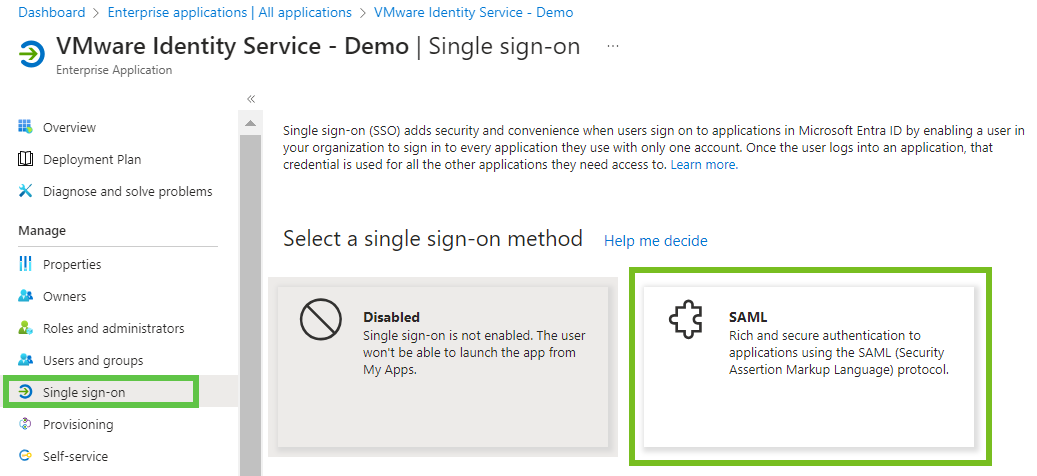

- 从管理菜单中,选择单点登录。

- 选择 SAML 作为单点登录方法。

- 单击上载元数据文件,选择从 Workspace ONE Cloud 控制台复制的元数据文件,然后单击添加。

- 在基本 SAML 配置窗格中,验证以下值:

- 标识符 (实体 ID) 值应与 VMware Identity Services 向导的步骤 5 中显示的实体 ID 值相匹配。

例如:https://yourVMwareIdentityServicesFQDN/SAAS/API/1.0/GET/metadata/sp.xml

- 回复 URL (断言使用者服务 URL) 值应与 VMware Identity Services 向导的步骤 5 中显示的单点登录 URL 值相匹配。

例如:https://yourVMwareIdentityServicesFQDN/SAAS/auth/saml/response

- 标识符 (实体 ID) 值应与 VMware Identity Services 向导的步骤 5 中显示的实体 ID 值相匹配。

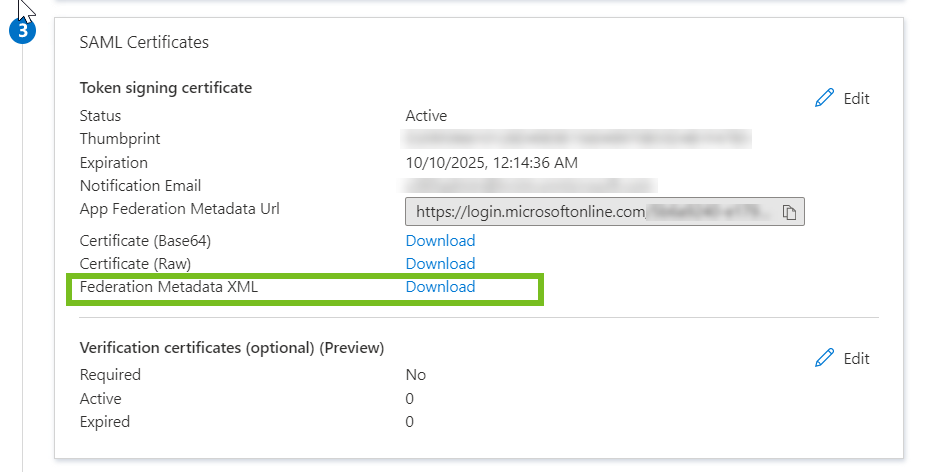

- 从 Microsoft Entra ID 获取联合元数据。

- 在 Microsoft Entra ID 内的 SAML 应用程序中,滚动到 SAML 证书部分。

- 单击联合元数据 XML 下载链接以下载元数据。

- 在 Workspace ONE Cloud 控制台中,将联合元数据从 Microsoft Entra ID 下载的文件复制并粘贴到 VMware Identity Services 向导步骤 5 的身份提供程序元数据文本框中。

- 在配置 SAML 单点登录部分中,配置其余选项。

- 绑定协议:选择 SAML 绑定协议(HTTP POST 或 HTTP 重定向)。

- 名称 ID 格式:使用名称 ID 格式和名称 ID 值设置在 Microsoft Entra ID 与 VMware Identity Services 之间映射用户。对于名称 ID 格式,请指定 SAML 响应中使用的名称 ID 格式。

- 名称 ID 值:选择要将 SAML 响应中收到的名称 ID 值映射到的 VMware Identity Services 用户属性。

- 高级选项 > 使用 SAML 单点注销:如果您想要在用户注销 Workspace ONE 服务后注销其身份提供程序会话,请选择此选项。

- 单击完成以完成 VMware Identity Services 与 Microsoft Entra ID 之间的集成设置。

结果

已完成 VMware Identity Services 与 Microsoft Entra ID 之间的集成。

在 VMware Identity Services 中创建了目录,当您从 Microsoft Entra ID 中的置备应用程序推送用户和组时,将填充该目录。已置备的用户和组将自动显示在您选择与 Microsoft Entra ID 集成的 Workspace ONE 服务中,例如 Workspace ONE Access 和 Workspace ONE UEM。

您无法在 Workspace ONE Access 控制台和 Workspace ONE UEM Console 中编辑目录。目录、用户、用户组、用户属性和身份提供程序页面为只读。

后续步骤

接下来,选择要将用户和组置备到的 Workspace ONE 服务。

如果 Workspace ONE UEM 是您选择的服务之一,请在 Workspace ONE UEM Console 中配置其他设置。

然后,从 Microsoft Entra ID 置备应用程序推送用户和组。请参阅将用户置备到 Workspace ONE。

。

。