要对从身份提供程序置备到 VMware Identity Services 的目录所发生的置备和身份验证错误进行故障排除,请查看身份提供程序、VMware Identity Services 和 Workspace ONE 服务(如 Workspace ONE Access 和 Workspace ONE UEM)中的日志和审核事件。

查看身份提供程序置备日志

关于置备错误,请先查看身份提供程序中的置备日志,以确认在将用户或组置备到 VMware Identity Services 时是否发生了错误,然后解决错误。

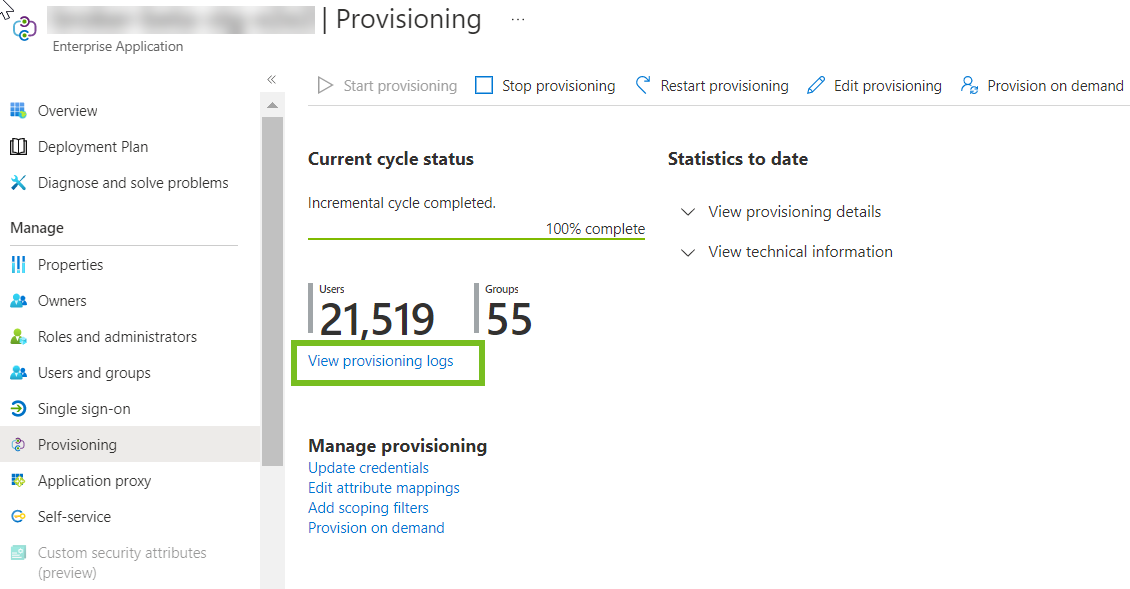

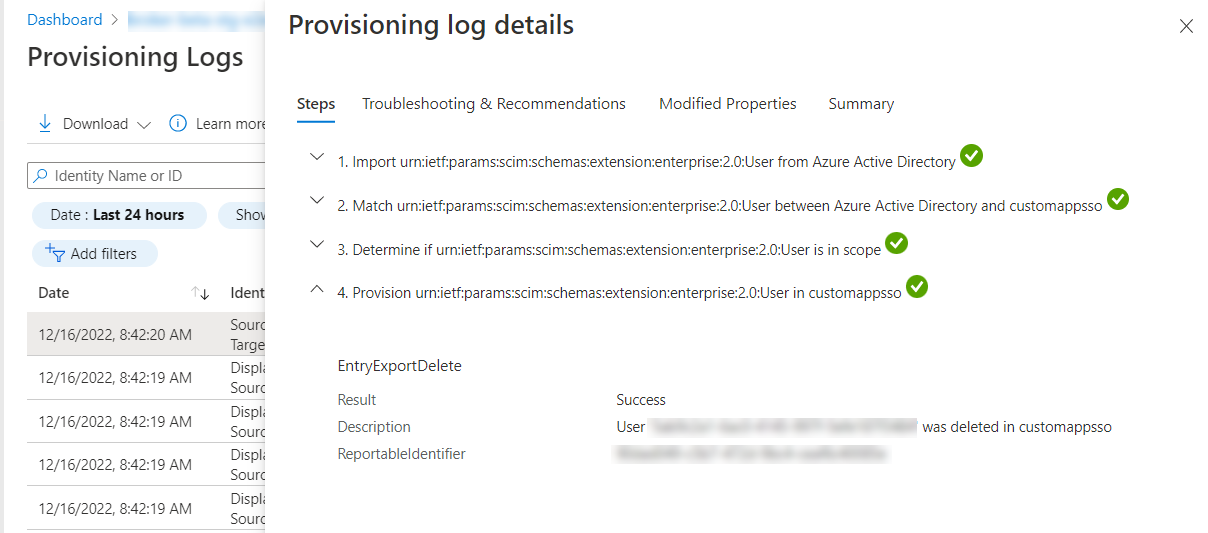

例如,在 Microsoft Entra 管理控制台中,您可以在置备应用程序的“置备”页面上找到置备日志。

查看 VMware Identity Services 置备日志

查看 VMware Identity Services 中记录的审核事件,以确认在从 VMware Identity Services 将用户置备到 Workspace ONE Access 和 Workspace ONE UEM 等 Workspace ONE 服务时是否发生了错误。

查看 Workspace ONE UEM 日志

对于 Workspace ONE UEM,请使用以下故障排除资源:

- 以下文件夹中的置备日志和初始配置日志:

C:\AirWatch\Logs\AW_Core_Api

- 对于配置错误:

- 使用以下 GET API 获取配置:

Workspace_ONE_UEM_URL/api/system/provisioning/config/locationgroupuuid - 检查核心 API 日志中的错误。

- 使用以下 GET API 获取配置:

- 有关置备问题,请查看核心 API 日志,并从 SCIM API 中查找错误或异常。

查看 Workspace ONE Access 审核事件

查看 Workspace ONE Access 中的审核事件,以了解有关解身份验证失败的信息。

- 在 Workspace ONE Access 控制台中,选择。

- 从下拉菜单中选择审核事件。

- 指定用户,选择事件类型,指定时间范围,然后单击显示。

对于身份验证失败,请查看 LOGIN 和 LOGIN_ERROR 事件。

常见问题

- 使用 OpenID Connect 将 Microsoft Entra ID 配置为第三方身份提供程序时,用户无法进行身份验证

确认您已从 Microsoft Entra ID 中的 OpenID Connect 应用程序将正确的值复制到 VMware Identity Services 向导中的步骤 5 配置 OpenID Connect。具体来说,请检查客户端密钥和应用程序 (客户端) ID 值。请参阅步骤 5:配置身份验证。

- 在 Microsoft Entra ID 中删除用户不会从 VMware Identity Services 中删除该用户

在 Microsoft Entra ID 中删除用户时,该用户帐户将先挂起一段时间,然后才会被删除。在此挂起时间段内,该用户将在 VMware Identity Services 中处于停用状态。此外,已删除用户的用户名也会在 Microsoft Entra ID 中做出修改,并且这些更改还会反映到 VMware Identity Services 中。有关更多信息,请参阅如何删除 Microsoft Entra ID 用户。

- 在 Microsoft Entra ID 中删除用户和组属性值不会从 VMware Identity Services 中删除这些值

在 Microsoft Entra ID 中删除已同步到 VMware Identity Services 的用户或组属性值时,不会在 VMware Identity Services 和 Workspace ONE 服务中删除该值。Microsoft Entra ID 不会传播空值。

解决办法是,输入空格字符,而不是完全清除值。

- 在将 VMware Identity Services 与 Okta 集成后,您无法在 Okta 中指定组属性映射以同步到 VMware Identity Services。您只能映射用户属性。

- 使用 OpenID Connect 协议将第三方身份提供程序与 VMware Identity Services 集成时,login_hint 功能不起作用。如果依赖方发送 login_hint,VMware Identity Services 不会将其传递给身份提供程序。

- 如果您在 VMware Identity Services 中对从 Microsoft Entra ID 置备的组进行了任何更改(例如删除用户或组),并且想要还原数据,则可能需要在 Microsoft Entra 管理中心重新启动置备。有关更多信息,请参阅 Microsoft 文档中的 Microsoft Entra ID 中的预配的已知问题。

- 删除 Microsoft Entra ID 或 Okta 中的属性映射不会从 VMware Identity Services 中的用户移除该属性

从 Microsoft Entra ID 或 Okta 中的置备应用程序删除属性映射时,更改不会传播到 VMware Identity Services。不会删除 VMware Identity Services 和 Workspace ONE 服务中用户的属性。

- 您未收到令牌过期通知

当您的 VMware Identity Services 令牌即将过期或已过期时,您会同时收到 Workspace ONE Cloud 控制台中的横幅通知以及通过电子邮件发送的通知。如果未收到任何通知,请确认 VMware Identity Services 已与 Workspace ONE Intelligence 集成。

- 以管理员身份登录到 VMware Cloud Services 控制台,然后启动 Workspace ONE Cloud 服务。

- 选择。

- 找到 Workspace ONE Access 卡。

注: VMware Identity Services 与 Workspace ONE Access 服务位于同一位置。

- 确保 Workspace ONE Access 卡显示已授权状态。

- 如果 Workspace ONE Access 卡未显示已授权,请单击卡上的设置。

- 单击开始。

- 单击连接到 Workspace ONE Access。

- 单击完成。

如果可以看到横幅通知,但未收到电子邮件通知,请确认您已选择接收电子邮件通知。

- 以管理员身份登录到 VMware Cloud Services 控制台,然后启动 Workspace ONE Cloud 服务。

- 单击响铃图标,然后单击齿轮框以查看“通知设置”页面。

- 在 Workspace ONE Access 和 Identity Services 部分中,确保为密钥令牌过期设置选中电子邮件复选框。

- 您希望在创建目录后更改第三方身份提供程序

启用 VMware Identity Services 后,选择第三方 SCIM 2.0 身份提供程序。创建目录后,将无法更改身份提供程序选择。要更改身份提供程序,必须停用 VMware Identity Services,然后再重新启用。

要停用 VMware Identity Services,请按照停用 VMware Identity Services 中的说明进行操作。

- 启用 VMware Identity Services 后,您需要将其停用

在如下场景中,您可能需要停用 VMware Identity Services:

- 您已启用 VMware Identity Services 进行试用,现在想要将其停用。

- VMware Identity Services 不支持您的用例。

- 您希望直接从 Active Directory 同步用户和组,只有在 Workspace ONE UEM 或 Workspace ONE Access 中配置目录时才支持此功能,而 Workspace ONE Cloud 服务不支持此功能。

要停用 VMware Identity Services,请按照停用 VMware Identity Services 中的说明进行操作。停用此服务后,您可以在 Workspace ONE UEM 和 Workspace ONE Access 中配置目录服务和身份联合。

- 尝试在停用 VMware Identity Services 后再次启用时出错

如果删除了目录并停用了 VMware Identity Services,则在尝试再次启用此服务时可能会出现错误。

删除目录需要一些时间。转到 Workspace ONE Access 控制台,并确认已删除目录,然后尝试再次启用 VMware Identity Services。