您可以为 主管 配置任何符合 OIDC 的身份提供程序 (IDP),例如 Okta。要完成集成,请使用 主管 的回调 URL 配置 IDP。

支持的外部 OIDC 提供程序

使用 主管 的回调 URL 配置 IDP

主管 可用作外部身份提供程序的 OAuth 2.0 客户端。

主管 回调 URL 是用于配置外部 IDP 的重定向 URL。回调 URL 采用

https://SUPERVISOR-VIP/wcp/pinniped/callback 形式。

注: 执行 IDP 注册时,此回调 URL 在您要配置的 OIDC 提供程序中可能称为“重定向 URL”。

配置外部身份提供程序以供 主管 上的 TKG 使用时,可为此外部身份提供程序提供回调 URL,此 URL 可从 vCenter Server 的屏幕中获取。

使用 Okta 的 OIDC 配置示例

Okta 允许用户使用

OpenID Connect 协议登录到应用程序。将 Okta 配置为

主管 上的

Tanzu Kubernetes Grid 的外部身份提供程序后,

主管 和

Tanzu Kubernetes Grid 集群上的 Pinniped Pod 可控制用户对

vSphere 命名空间 和工作负载集群的访问。

- 复制在 Okta 和 vCenter Server 之间创建 OIDC 连接所需的身份提供程序回调 URL。

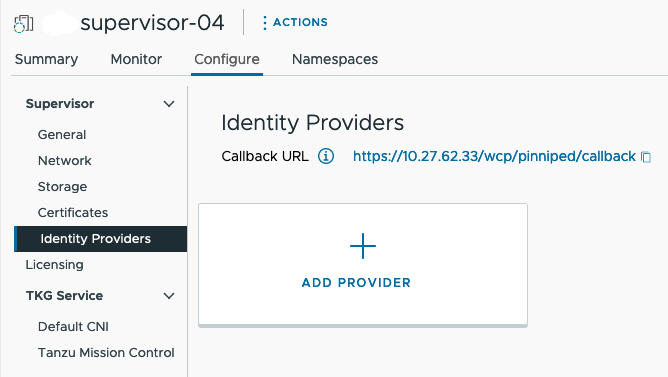

使用 vSphere Client,从中获取身份提供程序回调 URL。将此 URL 复制到临时位置。

图 1. IDP 回调 URL

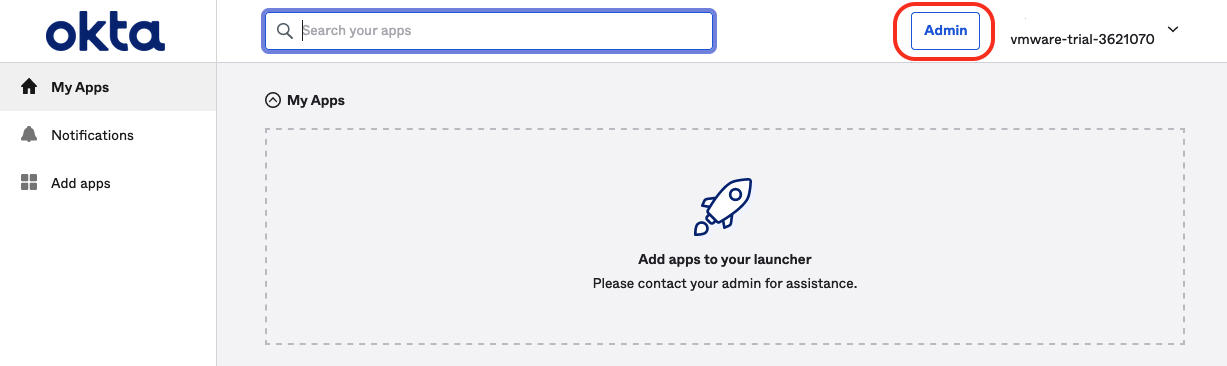

- 登录到组织的 Okta 帐户,或在 https://www.okta.com/ 中创建一个试用帐户。单击管理按钮以打开 Okta 管理控制台。

图 2. Okta 管理控制台

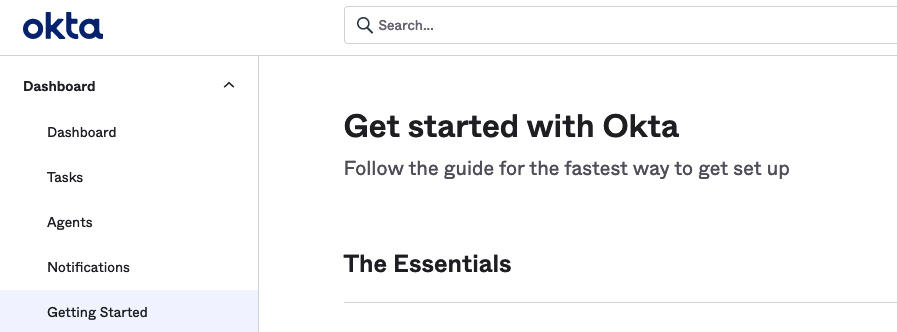

- 从管理控制台的“入门”页面中,导航到。

图 3. Okta 入门

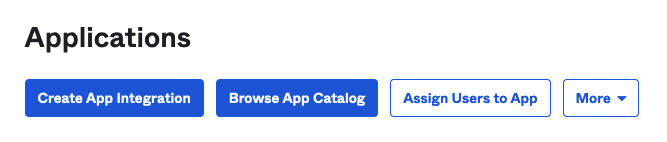

- 选择创建应用程序集成选项。

图 4. Okta 创建应用集成

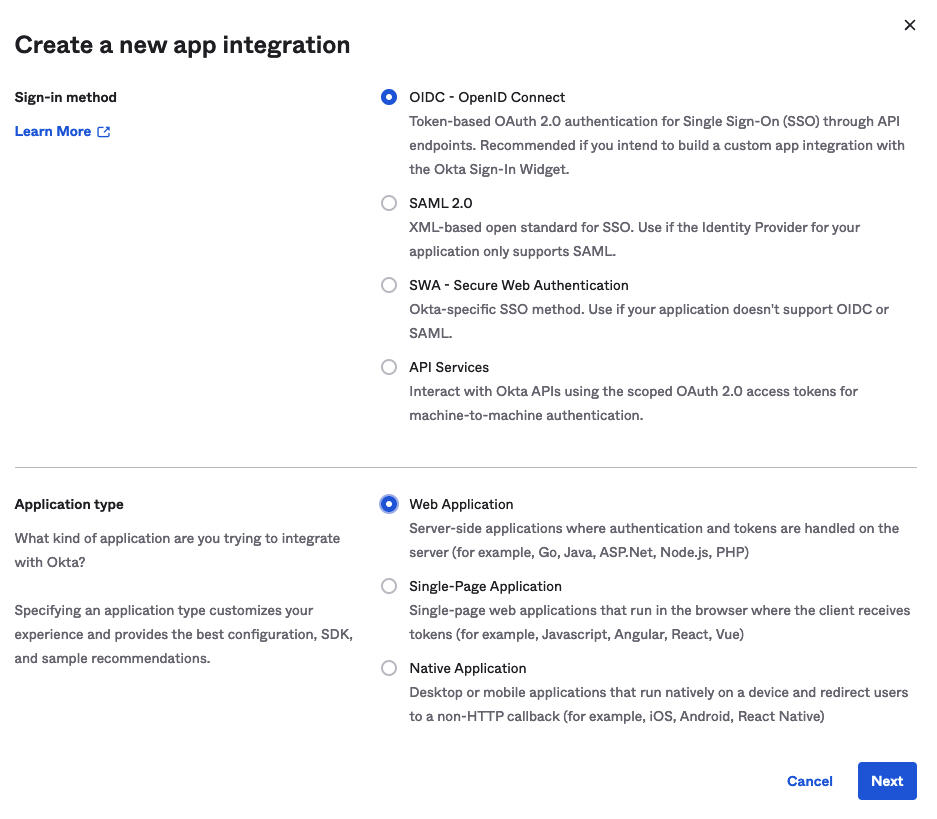

- 创建新的应用程序集成。

- 将登录方法设置为 OIDC - OpenID Connect

- 将应用程序类型设置为 Web 应用程序

图 5. Okta 登录方法和应用程序类型

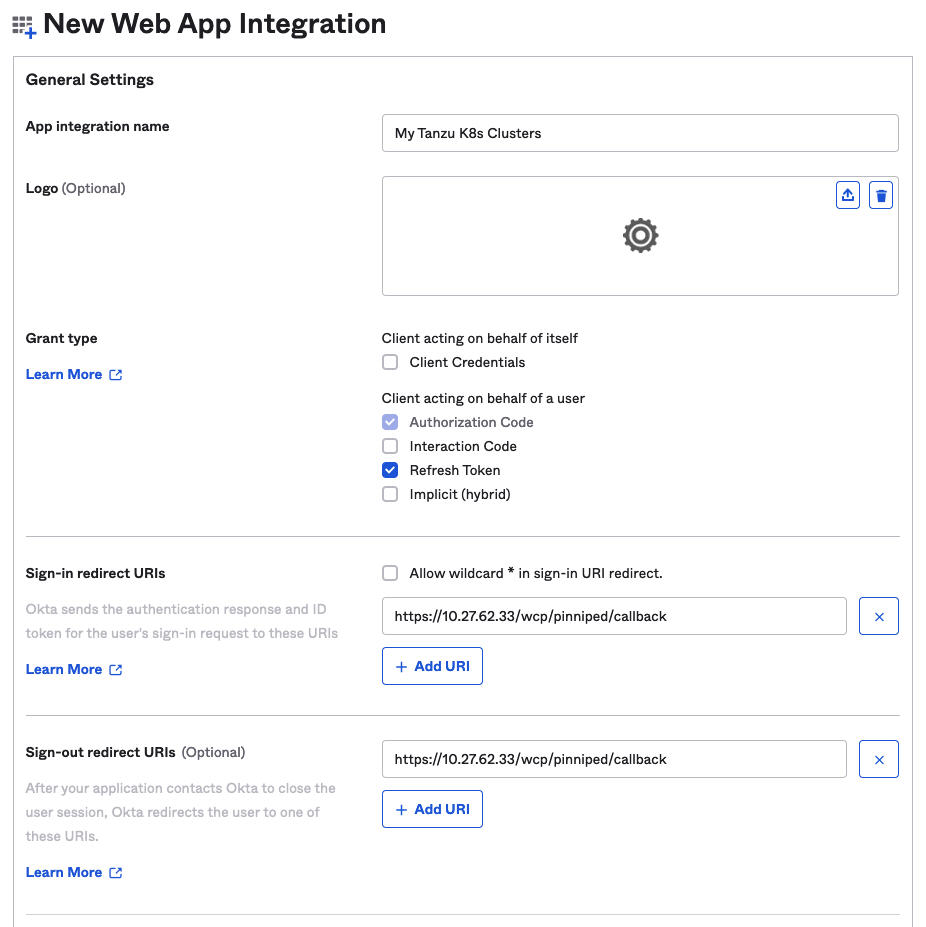

- 配置 Okta Web 应用程序集成详细信息。

- 提供应用程序集成名称,此名称是一个用户定义的字符串。

- 指定授权类型:选择授权代码,并选择刷新令牌。

- 登录重定向 URI:输入从 主管 复制的身份提供程序回调 URL(参见步骤 1),例如 https://10.27.62.33/wcp/pinnipend/callback。

- 注销重定向 URI:输入从 主管 复制的身份提供程序回调 URL(参见步骤 1),例如 https://10.27.62.33/wcp/pinnipend/callback。

图 6. Okta Web 应用程序集成详细信息

- 配置用户访问控制。

在部分中,您可以选择性地控制组织中的哪些 Okta 用户可以访问 Tanzu Kubernetes Grid 集群。在该示例中,允许组织中定义的每个用户都具有访问权限。

图 7. Okta 访问控制

- 单击保存并复制返回的客户端 ID 和客户端密钥。

保存 OKTA 配置时,管理控制台会为您提供客户端 ID 和客户端密钥。复制这两条数据,因为您在为 主管 配置外部身份提供程序时需要使用它们。

图 8. OIDC 客户端 ID 和密钥

- 配置 OpenID Connect ID 令牌。

单击登录选项卡。在 OpenID Connect ID 令牌部分中,单击“编辑”链接,填写组声明类型筛选器,然后单击保存以保存设置。

例如,如果您希望使用声明名称“groups”匹配所有组,请选择。

图 9. OpenID Connect ID 令牌

- 复制颁发者 URL。

要配置 主管,除了客户端 ID 和客户端密钥之外,您还需要颁发者 URL。

从 Okta 管理控制台复制 颁发者 URL。图 10. Okta 颁发者 URL