Sie können den Arbeitsbereich „Authentifizierung“ verwenden, um Verzeichnisdienste für Automation Config mithilfe des LDAP-Protokolls zu konfigurieren. Dieses Protokoll wird für die Verbindung mit Diensten wie Active Directory oder Microsoft Azure verwendet.

VMware Cloud Services Platform (CSP) bietet eine LDAP-Integration für alle SaaS-Produktkunden, die eine Verbindung zu Diensten wie Active Directory oder Microsoft Azure herstellen müssen. Schritte zum Verbinden Ihrer Instanz von Automation Config mit einem LDAP-Server finden Sie im Handbuch Einrichten eines Unternehmensverbunds mit VMware Cloud Services.

Automation Config verwendet den folgenden Backend-Prozess zur Authentifizierung von LDAP-basierten Systemen:

- Vorschau – Wenn Sie Ihre Verbindungseinstellungen in der Vorschau anzeigen, ruft Automation Config eine Beispielliste mit Benutzern und Gruppen vom LDAP-Server ab, damit Sie überprüfen können, ob Sie die richtigen Konfigurationsparameter eingegeben haben.

- Anmelden – Wenn ein Benutzer Anmeldedaten im Automation Config-Anmeldeformular eingibt, prüft der Backend-Server, ob zu diesem Zeitpunkt eine Übereinstimmung in der Datenbank vorliegt. Anschließend wird ein mehrstufiger Suchvorgang initiiert, und der Benutzer wird bei Auffinden einer Übereinstimmung authentifiziert. Aufgrund dieses Suchvorgangs werden aktivierte einzelne Benutzer in aktivierten Gruppen erst bei der ersten Anmeldung des Benutzers im Arbeitsbereich „Rollen“ angezeigt.

- Hintergrundaufgaben – Automation Config führt regelmäßig einen Hintergrundauftrag aus, um nach allen verknüpften Gruppen und Benutzern in der Verzeichnisdienstverbindung zu suchen und sicherzustellen, dass sie noch vorhanden sind. Wenn die Gruppe oder der Benutzer entfernt wurde, deaktiviert der Backend-Server seinen Link in der Datenbank.

- Archivierte Gruppen und Benutzer – Alle Gruppen, die Sie aus der Verzeichnisdienstverbindung entfernen, werden archiviert. Obwohl diese Gruppen inaktiv sind und Benutzer sich nicht anmelden können, werden sie weiterhin im Arbeitsbereich „Rollen“ angezeigt und können ausgewählt werden. Dies gilt auch für alle entfernten Benutzer, die zuvor im Arbeitsbereich „Rollen“ angezeigt wurden.

- Geschachtelte Gruppen – Beim Arbeiten mit geschachtelten Gruppen aktivieren Sie neben einer übergeordneten Gruppe standardmäßig auch alle untergeordneten Gruppen.

Konfigurieren einer LDAP-Verbindung

Zum Konfigurieren von LDAP erstellen Sie zunächst eine Verbindung und aktivieren dann bestimmte LDAP-Benutzer und -Gruppen für die Authentifizierung bei Automation Config. Nach dem Aktivieren von Gruppen oder Benutzern können Sie deren Einstellungen für die rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC) definieren.

Sie können die Felder mit den Standardeinstellungen vorab befüllen, die an Ihren Verzeichnisdienst angepasst sind, wie z. B. Active Directory oder OpenLDAP.

So richten Sie einen LDAP-Verzeichnisdienst ein:

- (Optional) Vor der Konfiguration von LDAP kann es hilfreich sein, die Verbindung und die Abfragen mithilfe eines Drittanbietertools zu testen. Für AD-Benutzer können Sie LDP oder ADSI Edit verwenden. Für Linux-Benutzer wird das Tool

ldapsearchempfohlen.Hinweis: Weitere Informationen zu Tests mit diesen Tools finden Sie unter Vorgehensweise zur Überprüfung und Fehlerbehebung einer Verzeichnisdienstverbindung im Support Center. - Klicken Sie im seitlichen Menü auf Verwaltung > Authentifizierung.

- Klicken Sie auf Erstellen.

- Wählen Sie im Menü Konfigurationstyp die Option LDAP aus.

- (Optional) Klicken Sie unter Einstellungen auf Standardeinstellungen vorab befüllen und wählen Sie Ihren Verzeichnisdienst in der Dropdown-Liste aus.

Die Standardeinträge werden entsprechend Ihrer Auswahl befüllt. Bestimmte Einträge, wie z. B. Such-DN des Benutzers sind jedoch unvollständig. Stellen Sie sicher, dass die Einträge mit Ihrem Verzeichnisdienstschema übereinstimmen, und ersetzen Sie Platzhaltertext durch die korrekten Werte für Ihren Dienst.

- Geben Sie die Informationen für Ihre LDAP-Verbindung ein oder überprüfen Sie sie.

Allgemein

Bereich Beschreibung Name Name der LDAP-Verbindung. Da es sich hierbei lediglich um einen Anzeigenamen handelt, eignet sich die Eingabe eines beliebigen Namens, um dieses Authentifizierungs-Backend von anderen unterscheiden zu können. Host Adresse des LDAP-Hostservers, die als FQDN oder IP-Adresse formatiert ist. Port Port, auf dem der LDAP-Server konfiguriert ist. Die Standardeinstellung lautet 389für nicht verschlüsseltes LDAP und636für LDAP über SSL.Hintergrundsynchronisierung Automation Config validiert alle Benutzer und Gruppen für das Authentifizierungs-Backend in einem hier festgelegten Intervall (in Minuten). SSL - SSL aktivieren

-

Wählen Sie diese Option aus, um eine Verbindung mit dem LDAP-Server über SSL (Secure Sockets Layer) herzustellen. Die Aktivierung dieser Option ist eine Best Practice, da eine nicht aktivierte Option dazu führt, dass

Automation Config Informationen im Klartext über eine unsichere Verbindung übertragen werden. Standardmäßig wird das Zertifikat des LDAP-Servers mithilfe des Systemzertifikatspeichers validiert. Wenn Sie ein selbstsigniertes Zertifikat oder ein Zertifikat von einer privaten Zertifizierungsstelle (CA) auf dem LDAP-Server verwenden, müssen Sie Ihre

/etc/raas/raas-Konfiguration aktualisieren, um die Authentifizierung zuzulassen. Weitere Informationen finden Sie in den Anweisungen unter Konfigurieren einer selbstsignierten oder privaten Zertifizierungsstelle.

- Zertifikat validieren

- Wählen Sie diese Option aus, um sicherzustellen, dass die SSL-Zertifikate beim Herstellen der Verbindung validiert werden. Wählen Sie diese Option nicht aus, wenn die Validierung übersprungen werden soll, wie z. B. bei Verwendung von selbstsignierten Zertifikaten (nicht für die Produktion empfohlen).

Authentifizierung

Bereich Beschreibung Basis-DN für Authentifizierung LDAP-Basis-DN (Distinguished Name). Hierbei handelt es sich um den Standort, über den Gruppen und Benutzer abgefragt werden, wie z. B.

DC=sse,DC=example,DC=com.Hinweis: Die Seite „LDAP-Details“ enthält separate Eingabefelder für Objektklasse der Person, Name des Kontoattributs, Gruppenklasse, Name des Gruppenattributs und Synchronisierungszeitplan (Beschreibung siehe unten). Geben Sie diese Objekte daher nicht im Feld „Basis-DN“ ein.Admin-Bind-DN Für den LDAP-Server konfigurierter Administrator-DN. Automation Config verwendet diese Angabe für die Authentifizierung beim Verzeichnis für Benutzer- und Gruppen-Lookups. Nehmen Sie die Eingabe basierend auf der folgenden Syntax vor: cn=Administrator,cn=Users,dc=example,dc=com.Kennwort des Admin-Bind-DN Das individuelle Kennwort des Administrators.

Dieses wird verschlüsselt in der Datenbank gespeichert. Das Kennwort wird nicht im Klartext gespeichert.

Bind-DN-Filter für Authentifizierung Filter angewendet, um einen bestimmten Benutzer auszuwählen. Das Ergebnis dieser Suche ist ein Benutzer-DN, der von Automation Config zur Bindung an das Verzeichnis verwendet wird und dem Benutzer Zugriff auf Automation Config gewährt. Dies ist nützlich, um die Anzahl der Ergebnisse zu begrenzen, die in einem bestimmten Suchlauf zurückgegeben werden.

Hinweis: Aufgrund der möglicherweise sehr komplexen Filtersyntax wird empfohlen, den Eintrag mithilfe von LDP,ldapsearchoder eines ähnlichen Tools zu testen, um Ihren Eintrag zu überprüfen und vor dem Befüllen dieses Felds Anpassungen vorzunehmen.Der folgende Beispielfilter gibt nur ein Konto zurück, das mit dem angegebenen Benutzernamen der DevOps- oder Level II-Gruppen übereinstimmt.

(&(objectclass=user)(sAMAccountName={username})(|(memberOf=CN=DevOps,OU=Groups,OU=TestCompanyHQ,DC=adtest,DC=com)(memberOf=LevelII,OU=Groups,DC=adtest,DC=com)))Wenn Sie vorab befüllte Standardwerte verwenden, stellen Sie sicher, dass Sie Platzhaltertext durch die korrekten Werte für Ihren Verzeichnisdienst ersetzen.

Hinweis: Lassen Sie dieses Feld beim Konfigurieren einer Baumstruktur leer.Remotename des eindeutigen ID-Attributs Name des Werts, der zur Identifizierung eindeutiger Einträge verwendet wird. Dies ist das eindeutige ID-Attribut für alle Einträge. In AD ist dies ObjectGUID.Gruppen

Benutzer

Bereich Beschreibung Such-DN für Benutzer Die Suchbasis für Benutzer, z. B. cn=Users,dc=example,dc=comin AD odercn=people,cn=accounts,dc=example,dc=comin anderen Verzeichnisdiensten. Gibt an, wo im Verzeichnis nach Benutzern gesucht werden soll. Verwendung mit dem folgenden Benutzersuchbereich.Benutzersuchbereich Gibt die Suchtiefe des Verzeichnisses gemäß der im Such-DN für Benutzer angegebenen Basis an, die einen von vier Werten aufweisen kann: Zeigen Sie die vier Werte an, die im Gruppensuchbereich beschrieben werden. DN-Filter für Benutzersuche Suchfilter zum Extrahieren von Benutzern aus dem Verzeichnis. Hierbei handelt es sich in der Regel um (objectClass=person), bei bestimmten AD-Konfigurationen jedoch möglicherweise um(objectCategory=user).Personenklasse Der Klassenname des Verzeichnisdiensts mit Benutzern, die Sie für die Anmeldung aktivieren möchten. Die meisten Systeme (einschließlich Active Directory) verwenden person, einige bevorzugen jedochuseroderinetOrgPerson.Attribut der Benutzer-ID Der eindeutige Name des Benutzerkontoattributs. Für AD ist dies sAMAccountName. Für andere Dienste ist dies häufiguidodermemberUid.Attribut der Benutzermitgliedschaft Der Name des Attributs im Gruppeneintrag, der den Benutzernamen enthält. Zu dem möglichen Beispielen gehören memberoderuniquemember. - Klicken Sie zum Anzeigen der Einstellungen in einer temporären Vorschau auf Vorschau aktualisieren.

Im Vorschaufenster werden die für Ihre Verbindung ausgewählten Benutzer und Gruppen angezeigt. Sie können entweder die Registerkarte Gruppen oder Benutzer auswählen, um mit dem Dienst verknüpfte Benutzer und Gruppen nach Bedarf in der Vorschau anzuzeigen.

- Klicken Sie auf Speichern.

Ihre LDAP-Konfiguration wurde gespeichert. Um sicherzustellen, dass die Konfiguration korrekt ist, möchten Sie sich unter Umständen über ein Testbenutzerkonto bei Automation Config anmelden. Wenn Sie sich nicht erfolgreich anmelden können, finden Sie unter Fehlerbehebung weitere Tipps.

Hinweis: Bei LDAP-Konfigurationen speichert Automation Config die Verbindungseinstellungen, einschließlich der angegebenen Gruppen und Benutzer. Es ruft nur Gruppen und Benutzer innerhalb des von Ihnen definierten Geltungsbereichs ab und synchronisiert nicht das gesamte Verzeichnis.Mit der Zeit müssen Sie Ihr LDAP-Verzeichnis möglicherweise aktualisieren oder neu synchronisieren. Sie sollten Ihr Verzeichnis beispielsweise aktualisieren, wenn Sie neue Benutzer hinzugefügt haben und diese in Automation Config aktivieren möchten.

Aktivieren von Gruppen und Benutzern

Nach dem Einrichten der LDAP-Verbindung müssen Sie Verzeichnisdienstgruppen konfigurieren und sicherstellen, dass sich die Benutzer bei Automation Config anmelden können. So konfigurieren Sie Verzeichnisdienstgruppen:

- Wählen Sie im Arbeitsbereich „Authentifizierung“ die erforderliche LDAP-Konfiguration aus.

- Klicken Sie auf die Registerkarte Gruppen, um eine Liste der Gruppen anzuzeigen, die aus Ihrer LDAP-Konfiguration abgerufen wurden.

Hinweis: Wenn Sie eine große Anzahl von Gruppen abrufen, kann das Laden der Seite bis zu einer Minute dauern.

- Wählen Sie die Gruppen aus, die Sie in Automation Config aktivieren möchten.

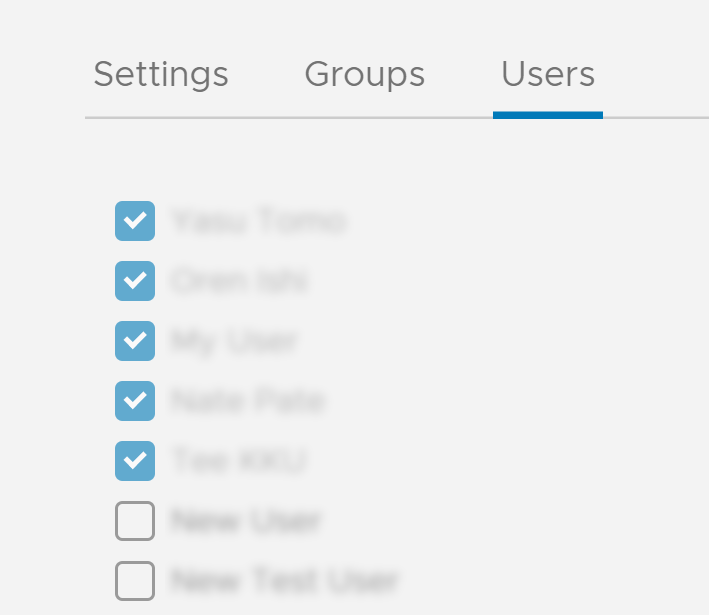

- Wählen Sie die Registerkarte Benutzer aus, um eine Liste der Benutzer anzuzeigen, die aus Ihrer LDAP-Konfiguration abgerufen wurden.

Hinweis: Wenn Sie eine große Anzahl von Benutzern abrufen, kann das Laden der Seite bis zu einer Minute dauern.

- Wählen Sie die Benutzer aus, die Sie in Automation Config aktivieren möchten.

Hinweis: Alle Benutzer, die in aktivierten Gruppen enthalten sind, sind bereits ausgewählt und können nicht deaktiviert werden.

- Klicken Sie auf Speichern.

Sie können jetzt die Einstellungen für die rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC) für die ausgewählten Gruppen definieren. Über den Arbeitsbereich „Rollen“ können Sie Einstellungen für einzelne Benutzer, die in einer Verzeichnisdienstgruppe enthalten sind, erst nach der ersten Anmeldung des Benutzers verwalten. Deaktivieren Sie zum Löschen von Gruppen oder Benutzern die Gruppe oder den Benutzer und klicken Sie dann auf Speichern.

Weitere Informationen zu RBAC in Automation Config finden Sie unter Vorgehensweise zum Definieren von Benutzerrollen.

Fehlerbehebung bei Ihrer LDAP-Verbindung

| Problem | Beschreibung | Lösung |

|---|---|---|

| Ich kann keine Vorschau von meiner Verbindung anzeigen | Wenn Sie keine Vorschau Ihrer Gruppen und Benutzer anzeigen können, ist dies in vielen Fällen auf ein Verbindungsproblem zwischen dem LDAP-Server und Automation Config oder auf einen ungültigen Eintrag im LDAP-Konfigurationsformular zurückzuführen. |

|

| Beim Versuch, eine Vorschau meiner Verbindung anzuzeigen, bleibt die Seite beim Laden hängen | Wenn das Laden der Seite mehr als zwei Minuten in Anspruch nimmt, starten Sie den RaaS-Dienst neu. Löschen Sie anschließend die Konfiguration und erstellen Sie sie neu. |

|

| Sonstige Probleme | Wenn Sie die LDAP-Verbindung bereits konfiguriert und gespeichert haben, die Benutzer sich jedoch nicht anmelden können, oder wenn andere Probleme auftreten, überprüfen Sie die |

So aktivieren Sie erweitertes Debugging:

|

Es folgt eine Liste häufig in den Protokollen aufgezeichneter Fehler:

- Falsche Einstellungen für Verbindung (SSL). Passen Sie die SSL-Einstellungen an.

[raas.utils.validation.schemas.settings][DEBUG :546 ][Webserver:9096] Error while connecting to AD/LDAP Server. SSL connection issues: socket ssl wrapping error: [Errno 104] Connection reset by peer

- Falsches Kennwort für Admin-BIND-DN. Überprüfen Sie das Kennwort und geben Sie es erneut ein.

[raas.utils.rpc ][DEBUG :284 ][Webserver:9095] Processed RPC request(129360670417695). Response: {'riq': 129360670417695, 'ret': None, 'error': {'code': 3004, 'message': 'Request validation failure.', 'detail': {'_schema': ['Credentials are not valid']}}, 'warnings': []} - Der automatisch eingetragene standardmäßige Auth-Bind-DN-Filter ruft einen Konflikt hervor. Lassen Sie das Feld leer oder verwenden Sie anstelle von

{{username}}den Benutzernamen{username}.Hinweis:Dieser Fehler tritt möglicherweise auf, wenn Sie die LDAP-Verbindung bereits gespeichert haben, die Benutzer sich jedoch nicht anmelden können.

[var.tmp._MEIBCyG76.raas.mods.auth.ldap][DEBUG :903 ][Webserver:9096] Running _get_auth_backend_user with this search_filter: (&(objectclass=person)(sAMAccountName={username})) [var.tmp._MEIBCyG76.raas.mods.auth.ldap][DEBUG :931 ][Webserver:9096] Could not find any user using '(&(objectclass=person)(sAMAccountName={username}))' as the search filter in the ldap backend under the ad-1 configuration. Trying remote_uid 'None' [var.tmp._MEIBCyG76.raas.mods.auth.ldap][DEBUG :963 ][Webserver:9096] Could not find any user using '(&(objectClass=person)(objectGUID=None))' as the search filter in the ldap backend under the ad-1 configuration.

Konfigurieren einer selbstsignierten oder privaten Zertifizierungsstelle

Automation Config unterstützt Active Directory (AD) und LDAP als Authentifizierungsquelle. Als Best Practice für die Sicherheit muss die Kommunikation zwischen Automation Config und AD/LDAP über einen TLS-verschlüsselten Kanal erfolgen. Die Verbindung mit einem AD/LDAP-Server mit einem vertrauenswürdigen Drittanbieterzertifikat wird standardmäßig unterstützt. Wenn jedoch eine private oder selbstsignierte Zertifizierungsstelle verwendet wird, müssen Sie Automation Config an die richtige Vertrauenskette der Zertifizierungsstelle weiterleiten.

Für dieses Verfahren sind ein oder mehrere PEM-codierte Zertifikate von der Zertifizierungsstelle erforderlich. Es kann mehrere geben, wenn Ihre Organisation Zwischensignierstellen verwendet. Ein PEM-codiertes Zertifikat sieht wie folgt aus:

-----BEGIN CERTIFICATE----- MIIGWzCCBUOgAwIBAgITfQAAAAJtLSuD8EkA/gAAAAAAAjANBgkqhkiG9w0BAQsF [...bulk of certificate removed in this example...yours will have different content between the BEGIN and END lines...] KqUEt+CIdecfc36aMgxWE8NdDf4/lj6FcuxdXHL+0ea5AySDxLbwWU6AsrRGJ3E= -----END CERTIFICATE-----

Verfahren

- Geben Sie alle Zertifikate in der Kette in eine.pem -Datei ein.

- Kopieren Sie diese Datei in

/etc/raas/raas-ca-certificates.pem. - Führen Sie den folgenden Befehl aus, um die Datei für den

raas-Benutzer lesbar zu machen:chown raas:raas /etc/raas/raas-ca-certificates.pem chmod 600 /etc/raas/raas-ca-certificates.pem

- Bearbeiten Sie den Abschnitt für die AD/LDAP-Treiberkonfiguration von

/etc/raas/raas, um den folgenden Inhalt unterauthers:hinzuzufügen. Wenn bereits einauthers-Abschnitt vorhanden ist, müssen Sie ihn möglicherweise mit diesen Optionen zusammenführen, um eine zusätzliche LDAP-Konfiguration beizubehalten, da es nicht mehrere Instanzen vonauthers:geben kann. Zur Übersichtlichkeit sind Kommentare enthalten.# AD/LDAP driver configuration # Allowed LDAP log levels for "log_detail" below # - OFF # nothing is logged # - ERROR # only exceptions are logged # - BASIC # library activity is logged, only operation result is shown # - PROTOCOL # LDAPv3 operations are logged, sent requests and received responses are shown # - NETWORK # socket activity is logged # - EXTENDED # ldap messages are decoded and properly printed authers: ldap: log_detail: EXTENDED ssl: ciphers: TLSv1.2 ca_cert: /etc/raas/raas-ca-certificates.pemHinweis: Wennlog_detail: EXTENDEDnach erfolgreicher Authentifizierung zu viele Inhalte in/var/log/raas/raasgeneriert, kann dieser Wert inERRORoderBASICgeändert werden. - Starten Sie den Automation Config-Server mit

systemctl restart raasneu. Überprüfen Sie mitsystemctl status raas, ob der Server wieder ausgeführt wird. - Navigieren Sie von der Automation Config-GUI zu und wählen Sie die gewünschte LDAP-Konfiguration aus. Stellen Sie sicher, dass der FQDN im Feld Host derjenige ist, der in den Feldern für den allgemeinen Namen („common name“) oder den alternativen Antragstellernamen („subject alternative name“) im Zertifikat des AD/LDAP-Servers angegeben wird. Wenn diese Angabe nicht übereinstimmt, kann Automation Config das Zertifikat nicht anhand der Vertrauenskette der Zertifizierungsstelle validieren.

- Bestätigen Sie den Wert im Feld Port. Der offizielle Port für TLS-fähiges LDAP ist 636. Wenn Sie jedoch eine Verbindung mit Active Directory herstellen und Benutzer und Gruppen im globalen Katalog suchen müssen, ist der TLS-fähige Port 3269.

- Aktivieren Sie die Kontrollkästchen SSL aktivieren und Zertifikat validieren. Scrollen Sie dann im Formular nach unten und klicken Sie auf Speichern.

- Sie können die Verbindung jetzt mit der Schaltfläche Vorschau aktualisieren unten im Formular testen. Wenn Gruppen und Benutzer im Vorschaufeld angezeigt werden, ist TLS ordnungsgemäß eingerichtet, und die Zertifikate werden validiert.

Fehlerbehebung

Wenn Sie diese Schritte ausführen und ein Ladesymbol ohne Ergebnisse erhalten, nachdem Sie auf Vorschau aktualisieren geklickt haben, fahren Sie mit den folgenden Schritten zur Fehlerbehebung fort, bis Gruppen und Benutzer angezeigt werden.

- Prüfen Sie die Protokolle unter

/var/log/raas/raas. Wenn der LDAP/AD-Server nicht erreichbar ist oder Probleme bei der Zertifikatvalidierung auftreten, sollten sie im Protokoll angezeigt werden. Es kann hilfreich sein, den Automation Config-Server mitsystemctl stop raasanzuhalten und/var/log/raas/raaszu kürzen. Verwenden Sie danntail -foder einen ähnlichen Befehl, um dem Protokoll zu folgen, während Sie die LDAP-Vorschaufunktion testen. - Die Vertrauenskette der Zertifizierungsstelle ist möglicherweise nicht korrekt. Sie können Zertifikatsdetails vom AD/LDAP-Server mit den

openssl-Befehlszeilendienstprogrammen abrufen:openssl s_client -connect <fqdn.of.ldap.or.ad.server>:636 -showcerts

Die Vertrauenskette befindet sich in den Ergebnissen dieses Befehls und sieht so aus (wobei die in<...>eingeschlossenen Abschnitte durch tatsächliche Daten ersetzt werden):--- Certificate chain 0 s:CN = <fqdn.of.ldap.or.ad.server.example.com> i:<DC = com, DC = fqdn, DC = subdomain, CN = common-name-of-CA-certificate> -----BEGIN CERTIFICATE----- MIIGWzCCBUOgAwIBAgITfQAAAAJtLSuD8EkA/gAAAAAAAjANBgkqhkiG9w0BAQsF [... rest of server certificate is below ...]

- Verwenden Sie den Befehl

openssl, um Informationen zu den Zertifikaten der Vertrauenskette der Zertifizierungsstelle abzurufen und zu überprüfen, ob das CA-Zertifikat mit der Kette im LDAP-Serverzertifikat übereinstimmt. Wenn Sie mehr als ein Zertifikat in der Kette haben, müssen Sie sie möglicherweise in separate Dateien aufschlüsseln und den folgenden Befehl für jede dieser Zertifikate ausführen.# openssl x509 -noout -text -in /etc/raas/raas-ca-certificates.pem Certificate: Data: Version: 3 (0x2) Serial Number: 2f:51:9b:4a:90:23:50:8a:40:58:41:c4:a6:67:08:d7 Signature Algorithm: sha256WithRSAEncryption Issuer: <DC = com, DC = fqdn, DC = subdomain, CN = common-name-of-CA-certificate> Validity Not Before: Sep 29 19:48:39 2023 GMT Not After : Sep 29 19:58:39 2028 GMT Subject: <DC = com, DC = fqdn, DC = subdomain, CN = common-name-of-CA-certificate> [...]Wenn der Antragsteller und/oder der Aussteller oben nicht mit den definierten Namen in der Zertifikatskette des LDAP-Serverzertifikats übereinstimmen, verfügen Sie wahrscheinlich nicht über die richtige Kette.