Mit der rollenbasierte Zugriffssteuerung (Role Based Access Control, RBAC) für Automation Config können Sie Berechtigungseinstellungen für mehrere Benutzer gleichzeitig definieren, da die Berechtigungseinstellungen für eine Rolle automatisch für alle Benutzer gelten, denen die betreffende Rolle zugewiesen wurde. Sie können diese Einstellungen über die Benutzeroberfläche im Arbeitsbereich Rollen festlegen.

- Benutzer – Die Standardrolle, die allen neuen lokalen, SSO- und LDAP-Benutzern zugewiesen wurde. Die Rolle „Benutzer“ umfasst wesentliche Berechtigungen, wie z. B. Lesezugriff, die für die Ausführung vieler grundlegender Funktionen erforderlich sind. Benutzern, denen diese Rolle zugewiesen ist, können Aufträge anzeigen und ausführen sowie den Auftragsverlauf, Auftragsrückläufe und Berichte für bestimmte Minions und Auftragstypen anzeigen, die auf die Ressourcenzugriffseinstellungen der Rolle begrenzt sind.

- Administrator – Diese Rolle benötigt Zugriff auf modernere Tools als die Benutzerrolle und kann daher auf die Systemverwaltung zugreifen. Administratoren können vertrauliche Daten anzeigen (und in bestimmten Fällen bearbeiten), die sich in Benutzereinstellungen und Pfeilern befinden. Die Rolle kann Ressourcen wie Dateien, Aufträge und Ziele erstellen, aktualisieren und löschen. Administratoren können Schlüssel auch nach Bedarf verwalten, wenn sie neue Knoten konfigurieren.

- Superuser – Superuser können jeden Vorgang in Automation Config durchführen, einschließlich des Zugreifens auf die Systemverwaltung und des Akzeptierens von Master-Schlüsseln.

rootist der Rolle „Superuser“ zugewiesen. Die Rolle kann nicht gelöscht oder geklont werden. Sie können der Rolle eine beliebige Gruppe oder einen beliebigen Benutzer hinzufügen. Die anderen Einstellungen der Rolle können jedoch nicht geändert werden. Nur fortgeschrittenen Benutzern sollten die Rolle „Superuser“ zugewiesen werden, da Berechtigungseinschränkungen damit effektiv umgangen werden.

Darüber hinaus können Sie benutzerdefinierte Rollen für die individuellen Anforderungen Ihrer Organisation erstellen.

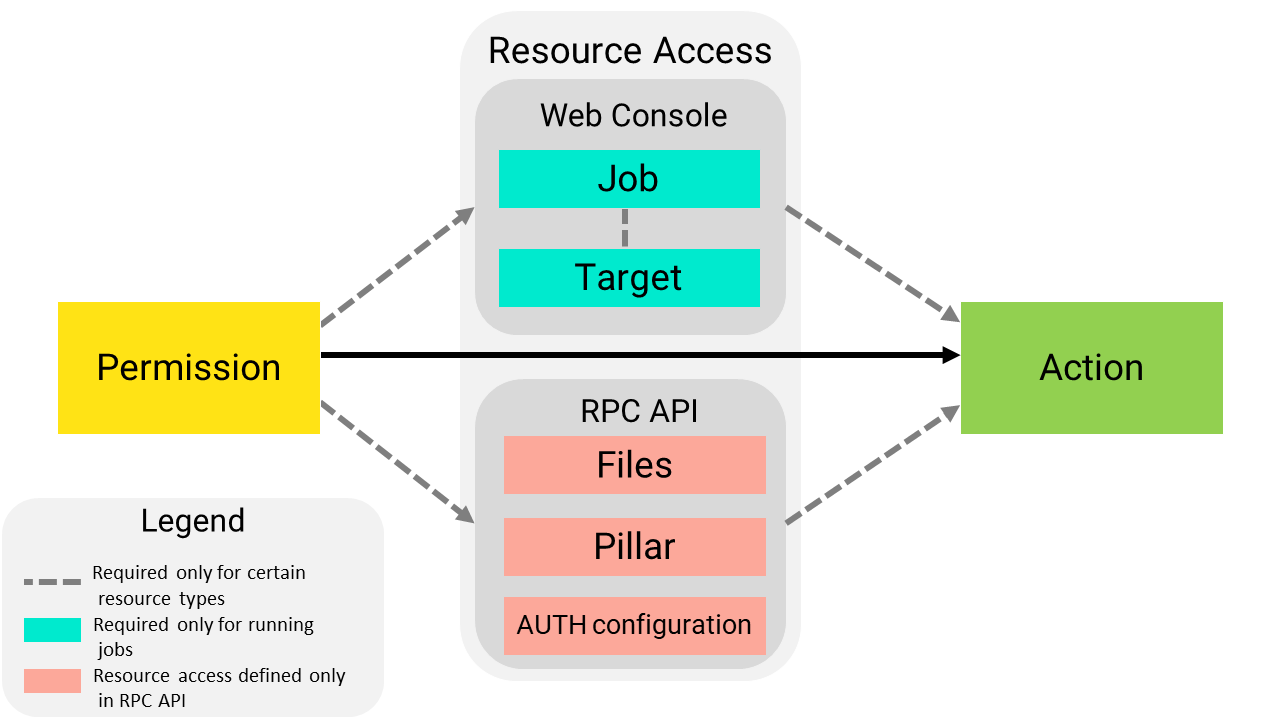

Um einer Rolle die Berechtigung zum Abschließen einer Aufgabe zu erteilen, müssen Sie sowohl die zulässige Aufgabe definieren als auch den Zugriff auf eine Ressource oder einen Funktionsbereich zuweisen. Eine Berechtigung ist eine breite Kategorie zulässiger Aktionen, wohingegen Sie über den Ressourcenzugriff eine bestimmte Ressource (z. B. einen Auftrag oder ein Ziel) festlegen können, für die die Aktion ausgeführt werden darf.

Der Ressourcenzugriff für bestimmte Ressourcentypen und Funktionsbereiche muss in der API (RaaS) statt im Rollen-Editor definiert werden.

Nach dem Erstellen einer Rolle können Sie diese klonen, zulässige Aufgaben festlegen und Zugriff auf einen Auftrag oder ein Ziel erteilen.

Um in Automation Config eine Rolle für rollenbasierte Zugriffssteuerungen (Role-Based Access Controls, RBAC) zu definieren, müssen Sie sowohl die zulässige Aufgabe definieren als auch den Ressourcenzugriff zuweisen. Eine Aufgabe ist ein bestimmter Vorgang, der in der Benutzeroberfläche ausgeführt werden kann, z. B. das Erstellen, Bearbeiten oder Ausführen eines Auftrags. Eine Ressource ist ein Element Ihrer Umgebung, z. B. bestimmte Master, Minions, Ziele, Dateidaten usw.

Bei einer zulässigen Aufgabe handelt es sich um eine breite Kategorie zulässiger Aktionen, während der Ressourcenzugriff präziser ist: Sie können eine bestimmte Ressource (z. B. einen Auftrag oder ein Ziel) angeben, für die die Aktion ausgeführt werden soll.

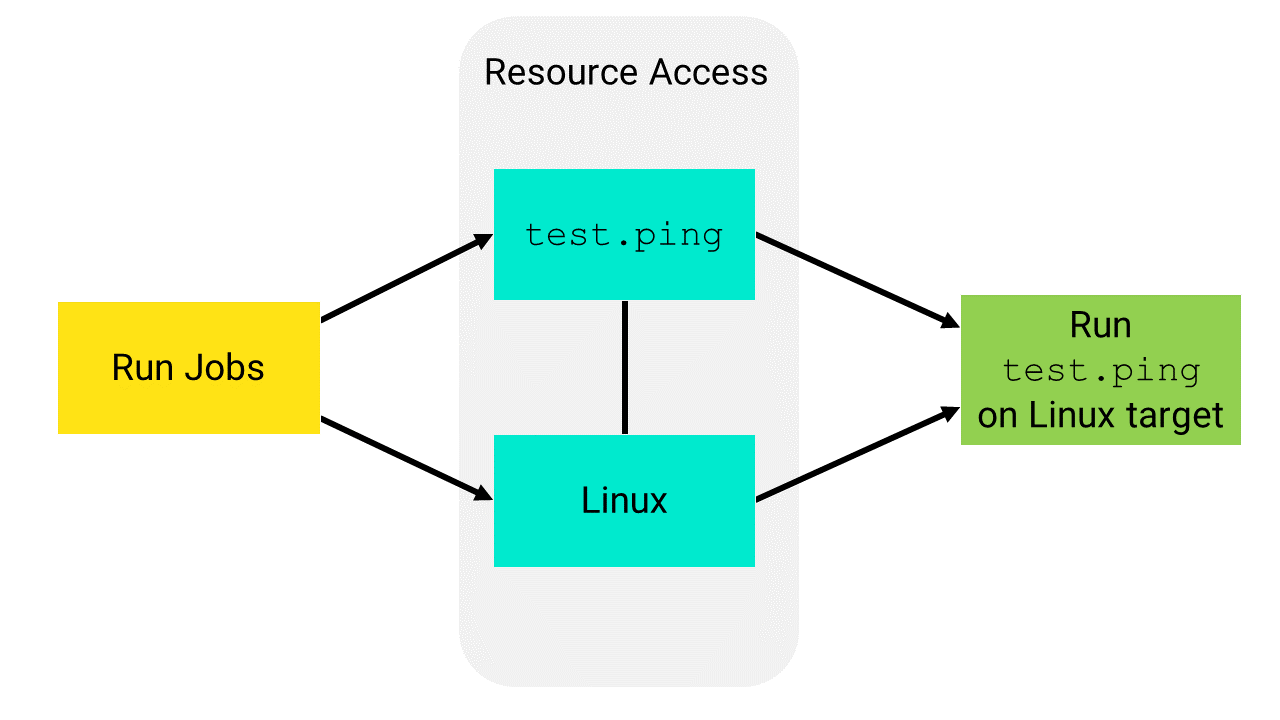

In diesem Beispiel kann eine Rolle test.ping in der Linux-Zielgruppe mit folgenden Berechtigungseinstellungen ausführen:

- Lesezugriff auf das Linux-Ziel

- Lese-/Ausführungszugriff auf einen Auftrag, der den Befehl

test.pingenthält

Aufgaben

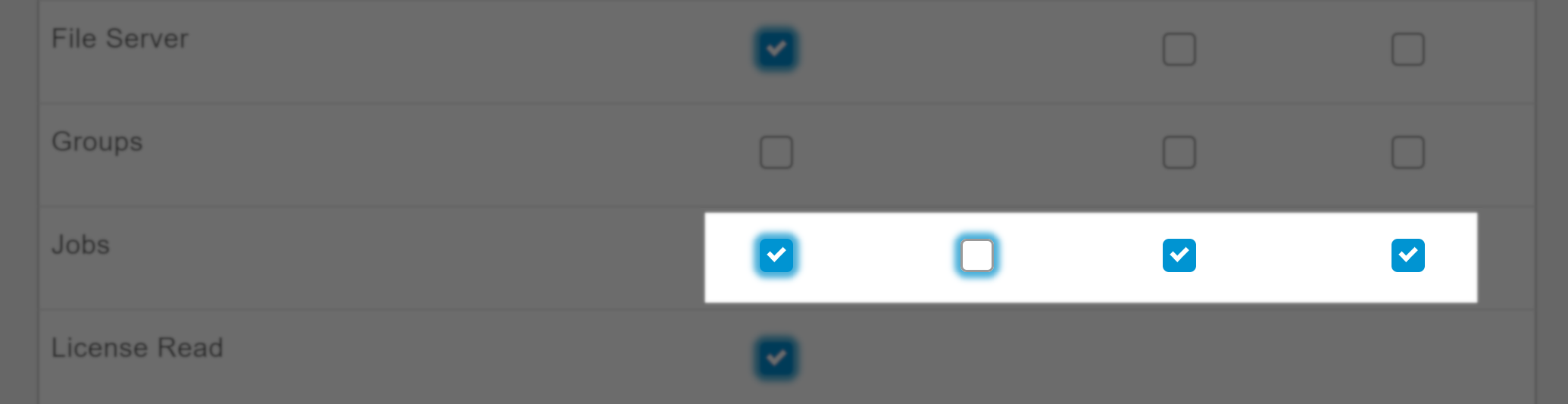

Die Registerkarte Aufgaben enthält die folgenden Optionen.

| Aufgabe |

Beschreibung |

|---|---|

| Neue Ziele erstellen und löschen |

Die Rolle kann neue Ziele erstellen. Benutzer, die dieser Rolle zugewiesen sind, können die von ihnen erstellten Ziele sowie andere unter Ressourcenzugriff festgelegte Ziele bearbeiten und löschen. Ein Ziel ist die Gruppe von Minions, die auf einen oder mehrere Salt-Master verteilt sein können, auf die der Salt-Befehl eines Auftrags angewendet wird. Ein Salt-Master kann auch wie ein Minion verwaltet werden und ein Ziel sein, wenn er den Minion-Dienst ausgeführt. Weitere Informationen hierzu finden Sie unter Vorgehensweise zum Erstellen von Zielen.

Hinweis:

Automation Config bietet keine Unterstützung für die Verwendung dieser Berechtigung, um Rollen auf das Erstellen von Zielen innerhalb einer bestimmten Gruppe von Minions zu beschränken. Mit dieser Berechtigung können Benutzer ein beliebiges Ziel erstellen.

|

| Pfeilerdaten ändern |

Die Rolle kann in Pfeilern gespeicherte vertrauliche Informationen anzeigen, bearbeiten und löschen. Benutzer, die zu dieser Rolle gehören, können die von ihnen erstellten Pfeiler bearbeiten oder löschen. Außerdem können sie andere Pfeiler bearbeiten oder löschen, wenn ihnen der Ressourcenzugriff dafür erteilt wurde (nur über die API [RaaS] verfügbar). Bei Pfeilern handelt es sich um Datenstrukturen, die auf dem Salt-Master definiert sind und mithilfe von Zielen an ein oder mehrere Minions übergeben werden. Sie ermöglichen das ausschließliche Senden vertraulicher, gezielter Daten an das entsprechende Minion. Weitere Informationen finden Sie unter Vorgehensweise zum Erstellen von Statusdateien und Pfeilerdaten. |

| Dateiserver ändern |

Die Rolle kann den Dateiserver anzeigen und Dateien erstellen, bearbeiten oder löschen. Benutzer, die zu dieser Rolle gehören, können die von ihnen erstellten Dateien bearbeiten oder löschen. Außerdem können sie andere Dateien bearbeiten oder löschen, wenn ihnen der Ressourcenzugriff dafür erteilt wurde (nur über die API [RaaS] verfügbar). Auf dem Dateiserver können Salt-spezifische Dateien, wie z. B. Top- oder Statusdateien, und Dateien gespeichert werden, die an Minions verteilt werden können, wie z. B. Systemkonfigurationsdateien. Weitere Informationen finden Sie unter Vorgehensweise zum Erstellen von Statusdateien und Pfeilerdaten. |

| Beliebige Befehle für Minions ausführen |

Die Rolle kann Befehle außerhalb einer Aufgabe auslösen, die der Salt-Master abholen soll. Die Rolle ist nicht auf die Ausführung der Befehle beschränkt, die in einer bestimmten Auftragsdefinition enthalten sind. Bei Minions handelt es sich um Knoten, auf denen der Minion-Dienst ausgeführt wird. Dieser Dienst kann Befehle eines Salt-Masters befolgen und die erforderlichen Aufgaben durchführen. |

| Minion-Schlüssel akzeptieren, löschen und ablehnen |

Die Rolle kann Minion-Schlüssel nach Bedarf für die Erstkonfiguration akzeptieren, löschen und ablehnen. Ein Minion-Schlüssel ermöglicht die verschlüsselte Kommunikation zwischen einem Salt-Master und einem Salt-Minion. Die Rolle Superuser wird benötigt, um Minion-Schlüssel zu akzeptieren. |

| Benutzer, Rollen, Berechtigungen lesen und ändern |

Die Rolle kann Benutzer und zugehörige Daten anzeigen sowie Rollen und Berechtigungseinstellungen bearbeiten. Hinweis: Diese Aufgabe gilt nur für die integrierten Administrator- und Superuser-Rollen. Rollen werden verwendet, um Berechtigungen für mehrere Benutzer mit gemeinsamen Anforderungen zu definieren. |

| Befehle auf Salt-Mastern ausführen |

Die Rolle kann Befehle auf Salt-Mastern ausführen, z. B. zum Ausführen der Orchestrierung. Befehle, die für den Salt-Master ausgeführt werden, werden auch als Salt Runners bezeichnet. Salt-Runner sind Module, die zum Ausführen von Funktionen zur vereinfachten Handhabung auf dem Salt-Master verwendet werden. Weitere Informationen finden Sie unter Vorgehensweise zum Erstellen von Aufträgen. Durch Hinzufügen dieser Berechtigung kann die Rolle die Option salt-run aus der Funktion Befehl ausführen auf der Registerkarte Minions im Arbeitsbereich Ziele verwenden. |

| Konformität– erstellen, bearbeiten, löschen und bewerten |

Die Rolle kann Automation for Secure Hosts Compliance Cloud-Richtlinien erstellen, bearbeiten, löschen und bewerten. Neben der Erteilung der Berechtigung für diese Aufgabe müssen Sie auch den Ressourcenzugriff für alle Ziele definieren, für die die Rolle Aktionen ausführen soll. Wenn die Diese Aufgabe lässt nicht zu, dass die Rolle Standardisierungen für Automation for Secure Hosts Compliance Cloud-Richtlinien durchführt. Automation for Secure Hosts Compliance Cloud ist ein Add-On für Automation Config, das den Sicherheitskonformitätsstatus für alle Systeme in Ihrer Umgebung verwaltet. Weitere Informationen finden Sie unter Verwenden und Verwalten von Secure Hosts.

Hinweis:

Eine Automation for Secure Hosts-Lizenz ist erforderlich. |

| Konformität – standardisieren |

Die Rolle kann alle nicht konformen Minions standardisieren, die in einer Automation for Secure Hosts Compliance Cloud-Bewertung erkannt wurden. Automation for Secure Hosts Compliance Cloud ist ein Add-On für Automation Config, das den Sicherheitskonformitätsstatus für alle Systeme in Ihrer Umgebung verwaltet. Weitere Informationen finden Sie unter Verwenden und Verwalten von Secure Hosts.

Hinweis:

Eine Automation for Secure Hosts-Lizenz ist erforderlich. |

| Konformität – Automation Config-Inhalte aktualisieren |

Die Rolle kann Updates in die Automation for Secure Hosts Compliance Cloud-Sicherheitsbibliothek herunterladen. |

| Schwachstelle – erstellen, bearbeiten, löschen und bewerten |

Die Rolle kann Automation for Secure Hosts Vulnerability Cloud-Richtlinien erstellen, bearbeiten, löschen und bewerten. Neben der Erteilung der Berechtigung für diese Aufgabe müssen Sie auch den Ressourcenzugriff für alle Ziele definieren, für die die Rolle Bewertungen ausführen soll. Diese Aufgabe lässt nicht zu, dass die Rolle Standardisierungen für Automation for Secure Hosts Vulnerability Cloud-Richtlinien durchführt. Automation for Secure Hosts Compliance Cloud ist ein Add-On für Automation Config, das den Sicherheitskonformitätsstatus für alle Systeme in Ihrer Umgebung verwaltet. Weitere Informationen finden Sie unter Verwenden und Verwalten von Secure Hosts.

Hinweis:

Eine Automation for Secure Hosts-Lizenz ist erforderlich. |

| Schwachstelle – beheben |

Die Rolle kann in einer Automation for Secure Hosts Vulnerability Cloud-Bewertung festgestellte Schwachstellen beheben. Automation for Secure Hosts Vulnerability Cloud ist ein Add-On für Automation Config, das Schwachstellen auf allen Systemen in Ihrer Umgebung verwaltet. Weitere Informationen finden Sie unter Verwenden und Verwalten von Secure Hosts.

Hinweis:

Eine Automation for Secure Hosts-Lizenz ist erforderlich. |

Ressourcenzugriff

Auf der Registerkarte Ressourcenzugriff können Sie den Ressourcenzugriff für Ziele und Aufträge definieren. Ein Ziel ist die Gruppe von Minions, die auf einen oder mehrere Salt-Master verteilt sein können, auf die der Salt-Befehl eines Auftrags angewendet wird. Ein Salt-Master kann auch wie ein Minion verwaltet werden und ein Ziel sein, wenn er den Minion-Dienst ausgeführt. Aufträge werden verwendet, um Remoteausführungsaufgaben auszuführen, Zustände anzuwenden und Salt-Runner zu starten.

| Ressourcentyp | Zugriffsebenen |

|---|---|

| Ziele |

|

| Aufträge |

Weitere Informationen finden Sie unter Vorgehensweise zum Erstellen von Aufträgen. |

Andere Ressourcentypen – Der Zugriff auf die folgenden Ressourcentypen muss mithilfe der API (RaaS) definiert werden

|

In der API (RaaS) definiert |

Voraussetzungen

Zum Definieren von Benutzerrollen benötigen Sie Administratorzugriff.