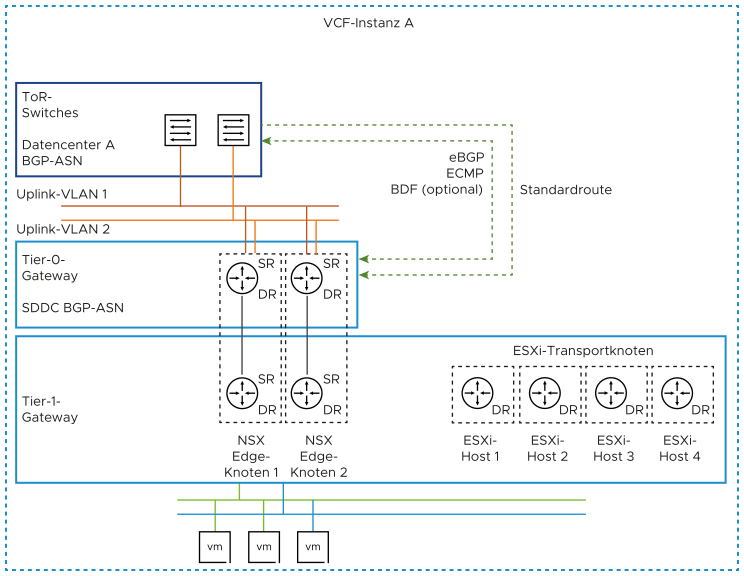

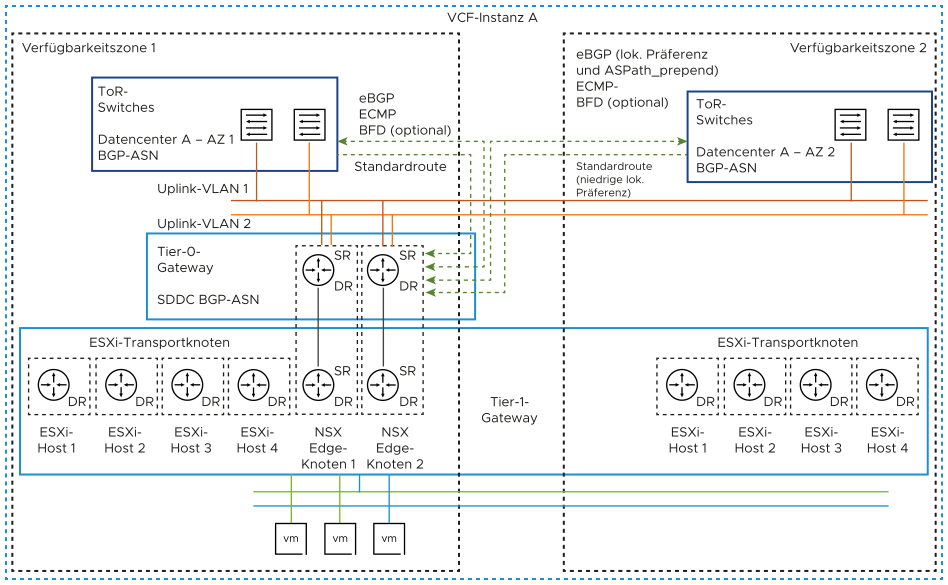

Bestimmen Sie die Anzahl, die Netzwerke und die Hochverfügbarkeitskonfiguration der Tier-0- und Tier-1-Gateways in NSX für VMware Cloud Foundation-Arbeitslastdomänen. Identifizieren Sie die BGP-Konfiguration für einen einzelnen Verfügbarkeitsbereich und zwei Verfügbarkeitsbereiche in der -Umgebung.

Routing-Richtung |

Beschreibung |

|---|---|

Nord-Süd |

Datenverkehr, der die NSX-Domäne oder in sie eintritt, z. B. eine virtuelle Maschine in einem Overlay-Netzwerk, die mit einem Endbenutzergerät im Unternehmensnetzwerk kommuniziert. |

Ost-West |

Datenverkehr, der in der NSX-Domäne verbleibt, z. B. zwei virtuelle Maschinen im selben oder in unterschiedlichen Segmenten, die miteinander kommunizieren. |

Nord-Süd-Routing

Das Routing-Design berücksichtigt verschiedene Routing-Ebenen in der Umgebung, z. B. Anzahl und Typ der Gateways in NSX, dynamisches Routing-Protokoll usw.

Es gibt die folgenden Modelle für den Nord-Süd-Datenverkehr:

Betriebsmodell des Nord-Süd-Dienstrouters |

Beschreibung |

Vorteile |

Nachteile |

|---|---|---|---|

Aktiv-Aktiv |

|

|

|

Aktiv/Standby |

|

|

|

BGP-Nord-Süd-Routing für eine oder mehrere Verfügbarkeitszonen

Planen Sie bei mehreren Verfügbarkeitszonen ein Failover der NSX Edge-Knoten ein, indem Sie BGP so konfigurieren, dass der Datenverkehr von den Top-of-Rack-Switches an die erste Verfügbarkeitszone geleitet wird, sofern in dieser Zone kein Fehler auftritt.

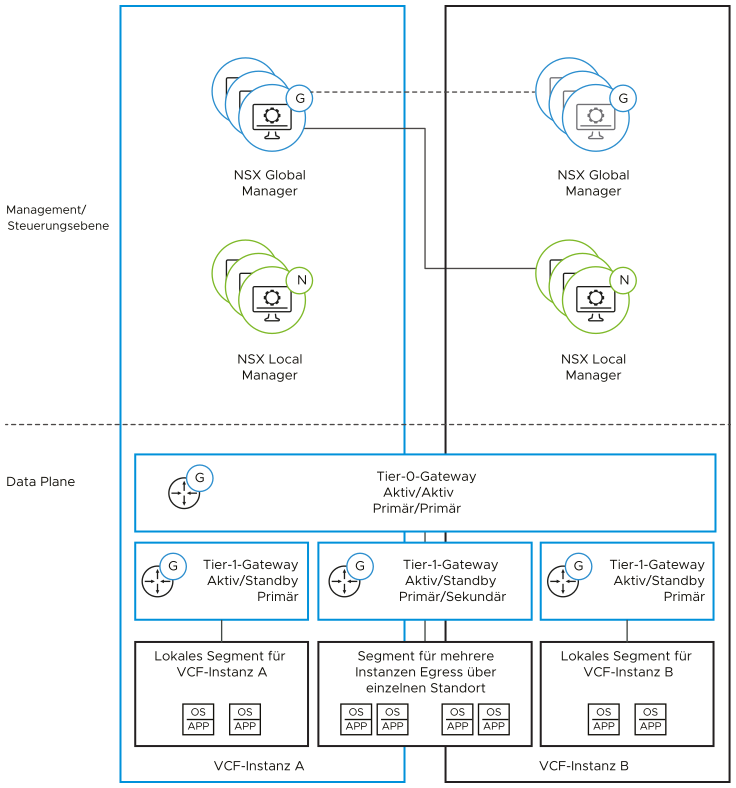

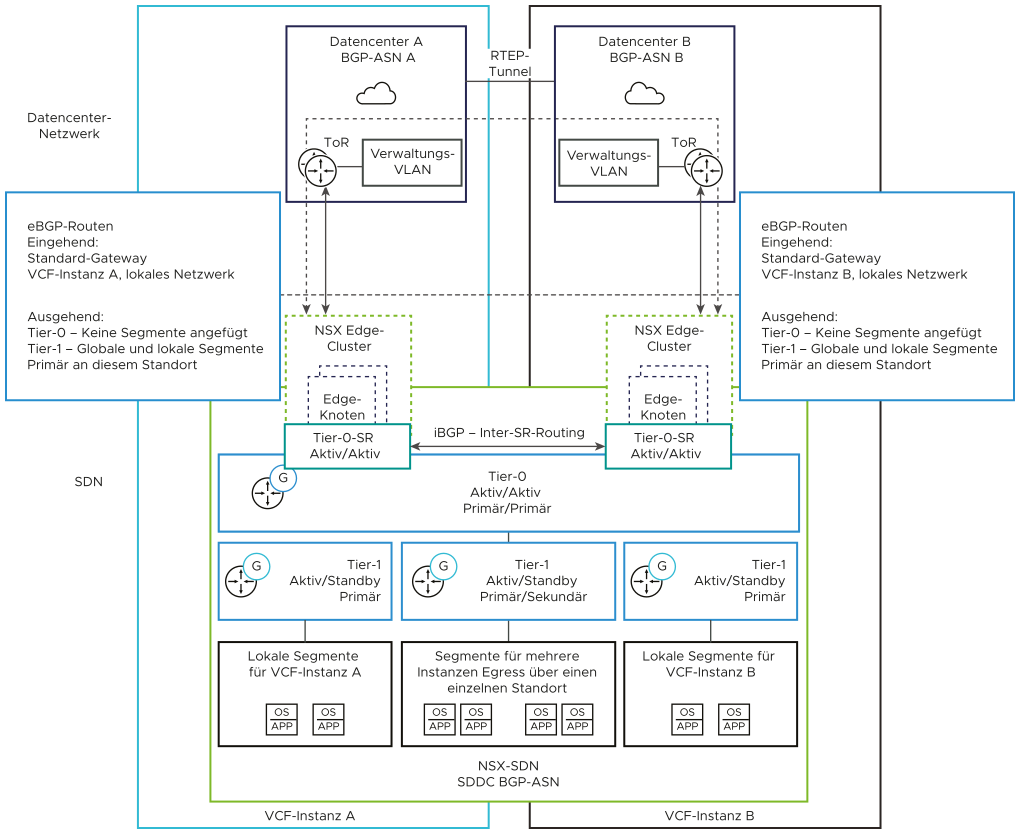

BGP-Nord-Süd-Routing-Design für NSX-Verbund

In einem Routing-Design für eine Umgebung mit VMware Cloud Foundation-Instanzen, die NSX-Verbund nutzen, geben Sie die Instanzen an, die ein SDN-Netzwerk umfassen muss, und an welchem physischen Standort Ingress- und Egress-Datenverkehr stattfinden soll.

Lokaler Egress-Datenverkehr kann jeden Standort verlassen, auf den sich das Netzwerk erstreckt. Wenn lokaler Egress-Datenverkehr (local-egress) verwendet wird, muss lokaler Ingress-Datenverkehr (local-ingress) kontrolliert werden, um asymmetrisches Routing zu verhindern. In diesem Design wird kein lokaler ausgehender Datenverkehr (local-egress) verwendet. Stattdessen werden bei diesem Design bevorzugte und Failover-VMware Cloud Foundation-Instanzen für alle Netzwerke verwendet.

Tier-0-Gateways mit NSX-Verbund

Im NSX-Verbund kann ein Tier-0-Gateway mehrere VMware Cloud Foundation-Instanzen umfassen.

Jede VMware Cloud Foundation-Instanz, die sich im Geltungsbereich eines Tier-0-Gateways befindet, kann als primäre oder sekundäre Instanz konfiguriert werden. Eine primäre -Instanz leitet Datenverkehr für alle anderen SDN-Dienste wie logische Tier-0-Segmente oder Tier-1-Gateways weiter. Eine sekundäre Instanz leitet den Datenverkehr lokal weiter, gibt aber keinen Egress-Datenverkehr außerhalb des SDN aus oder kündigt keine Netzwerke im Datencenter an.

Wenn Sie eine zusätzliche VMware Cloud Foundation-Instanz bereitstellen, wird das Tier-0-Gateway in der ersten Instanz auf die neue Instanz erweitert.

In diesem Design ist das Tier-0-Gateway in jeder VMware Cloud Foundation-Instanz als primär konfiguriert. Obwohl das Tier-0-Gateway lokalen Egress-Datenverkehr (local-egress) technisch gesehen unterstützt, wird die Verwendung von lokalem Egress-Datenverkehr (local-egress) im Rahmen des Designs jedoch nicht empfohlen. Ein- und ausgehender Datenverkehr wird auf der Ebene des Tier-1-Gateways gesteuert.

Jede VMware Cloud Foundation-Instanz verfügt über einen eigenen NSX Edge-Cluster mit zugeordneten Uplink-VLANs für den Nord-Süd-Datenverkehrsfluss für diese Instanz. Das Tier-0-Gateway in jeder Instanz arbeitet über mit den Top-of-Rack-Switches über eBGP zusammen.

Tier-1-Gateways mit NSX-Verbund

Ein Tier-1-Gateway kann mehrere VMware Cloud Foundation-Instanzen umfassen. Bei einem Tier-0-Gateway können Sie den Standort einer Instanz als primär oder sekundär für das Tier-1-Gateway konfigurieren. Das Gateway leitet dann Ingress- und Egress-Datenverkehr für die mit ihm verbundenen logischen Segmente weiter.

Alle mit dem Tier-1-Gateway verbundenen logischen Segmente folgen dem Geltungsbereich des Tier-1-Gateways. Wenn das Tier-1-Gateway mehrere VMware Cloud Foundation-Instanzen umfasst, werden alle mit diesem Gateway verbundenen Segmente in beiden Instanzen verfügbar.

Wenn Sie ein Tier-1-Gateway verwendet, ermöglicht dies eine präzisere Steuerung logischer Segmente in den ersten und zweiten VMware Cloud Foundation-Instanz. Sie verwenden drei Tier-1-Gateways, d. h. eines in jeder VMware Cloud Foundation-Instanz, für Segmente, die für die Instanz lokal sind, und eines für Segmente, die sich über die beiden Instanzen erstrecken.

Tier-1-Gateway |

Erste VMware Cloud Foundation-Instanz |

Zweite VMware Cloud Foundation-Instanz |

Ingress- und Egress-Datenverkehr |

|---|---|---|---|

Mit beiden VMware Cloud Foundation-Instanzen verbunden |

Primär |

Sekundär |

Erste VMware Cloud Foundation-Instanz Zweite VMware Cloud Foundation-Instanz |

Lokal für die erste VMware Cloud Foundation-Instanz |

Primär |

- |

Nur erste VMware Cloud Foundation-Instanz |

Lokal für die zweite VMware Cloud Foundation-Instanz |

- |

Primär |

Nur zweite VMware Cloud Foundation-Instanz |

Das Tier-1-Gateway kündigt seine Netzwerke der verbundenen lokalen Instanzeinheit des Tier-0-Gateways an. Bei einen Konfiguration mit primärem und sekundärem Standort kündigt das Tier-1-Gateway seine Netzwerke nur der Tier-0-Gateway-Einheit an dem Standort an, an dem das Tier-1-Gateway das primäre Gateway ist. Die Tier-0-Gateway-Einheit kündigt diese Netzwerke dann erneut dem Datencenter in den Sites an, bei denen das Tier-1-Gateway das primäre Gateway ist. Während des Failovers der Komponenten in der ersten VMware Cloud Foundation-Instanz muss ein Administrator das Tier-1-Gateway in der zweiten VMware Cloud Foundation-Instanz manuell als primäres Gateway festlegen. Anschließend werden Netzwerke über die Tier-1-Gateway-Einheit in der zweiten Instanz angekündigt.

In einer Topologie des Typs „Mehrere Instanzen – Mehrere Verfügbarkeitszonen“ gilt dieselbe Tier-0- und Tier-1-Gateway-Architektur. Die ESXi-Transportknoten aus der zweiten Verfügbarkeitszone werden gemäß dem Design in BGP-Nord-Süd-Routing für VMware Cloud Foundation-Instanzen mit mehreren Verfügbarkeitszonen auch an das Tier-1-Gateway angehängt.