Auf dieser Dokumentationsseite wird der in Horizon Universal Console auszuführende UI-Flow zum Hinzufügen eines Horizon Edge beschrieben, der zur Bereitstellung eines Horizon Edge in Ihrem Microsoft Azure-Abonnement verwendet wird.

Einführung

Beim Horizon Edge handelt es sich um eine Thin-Edge-Cloud-Infrastruktur. Für Microsoft Azure-Bereitstellungen fungiert ein Azure-Abonnement als Anbieter.

Nachdem Ihre Umgebung mit mindestens einer Active Directory-Domäne und einem Identitätsanbieter konfiguriert wurde, stellt die Konsole den UI-Flow Horizon Edge hinzufügen zur Verfügung.

Bereitstellungstypen

Ein in Microsoft Azure bereitgestellter Horizon Edge verwendet entweder das Format „Edge-Gateway (VM)“ oder das Format „Edge-Gateway (AKS)“.

Sie entscheiden, welchen Typ Sie je nach den von Ihnen benötigten Eigenschaften verwenden möchten.

| Bereitstellungstyp | Schlüsselqualitäten | Details |

|---|---|---|

| AKS |

|

AKS ist ein Microsoft Azure-Standard für cloudnative Unternehmensanwendungen in Microsoft Azure-Datencentern. Der AKS-Typ stellt ein Edge-Gateway einer geclusterten Architektur bereit, die replizierte Dienste bereitstellt, die die SSO-Anmeldeerfahrung und die Überwachung der Datenerfassung unterstützen. |

| VM |

|

Selbst wenn die Bereitstellung des VM-Typs aufgrund geringerer Voraussetzungen einfacher ist als der AKS-Typ, wenn die bereitgestellte VM nicht mehr verfügbar ist:

|

Voraussetzungen

Vor dem Ausführen dieser Schritte in der Konsole müssen Sie sicherstellen, dass Sie oder Ihr IT-Team die folgenden aufgelisteten Elemente abgeschlossen hat.

Wenn das ausgewählte NAT-Gateway bei der Bereitstellung des AKS-Bereitstellungstyps unter Ausgehender Clustertyp nicht mit dem ausgewählten Verwaltungs-Subnetz verbunden ist, wird beim Klicken auf Bereitstellen auf der Benutzeroberfläche eine Meldung angezeigt, und der weitere Fortschritt wird verhindert. An dieser Stelle müssen Sie den Assistenten beenden, die Anforderung zum Verbinden des NAT-Gateways mit dem Verwaltungs-Subnetz erfüllen und den Assistenten neu starten.

- Überprüfen Sie die Checkliste der Anforderungen für die Bereitstellung eines Microsoft Edge und stellen Sie sicher, dass diese Anforderungen erfüllt sind.

- Überprüfen Sie die vorbereitenden Elemente, die auf den verlinkten Seiten auf der Seite Microsoft Azure-Bereitstellungen, Horizon Edge – Vorbereiten der Bereitstellung beschrieben sind, und stellen Sie sicher, dass diese Elemente abgeschlossen sind.

- Stellen Sie sicher, dass Sie über die Azure-Abonnementinformationen, Netzwerkinformationen, FQDNs und entsprechenden Elemente verfügen, damit Sie diese in den Feldern und Listen des Assistenten angeben können.

- Stellen Sie sicher, dass die erforderlichen ausgehenden Ports zulässig sind. Siehe Erreichbarkeit geeigneter Ziel-URLs für die Bereitstellung von Horizon Edge Gateway in einer Microsoft Azure-Umgebung.

- Wenn Sie einen Proxyserver für die Weiterleitung des Datenverkehrs verwenden möchten, muss dieser über das Edge-Management-Subnetz erreichbar sein.

- Geben Sie an, ob der primäre Anbieter dieses Horizon Edge für die Horizon Edge Gateway- und Unified Access Gateway-Instanzen reserviert werden soll oder ob der primäre Anbieter auch die Desktops und Anwendungen der Endbenutzer bereitstellen soll.

Hinweis: Wenn der primäre Anbieter für die Gateway-Appliances dieses Horizon Edge reserviert werden soll, benötigen Sie die Azure-Abonnementinformationen für den im Assistenten auszuführenden Schritt zur Angabe eines sekundären Anbieters für die Desktops und Anwendungen.

Starten des Bereitstellungsassistenten

Die Konsole stellt den Assistenten Horizon Edge hinzufügen über verschiedene Einstiegspunkte zur Verfügung. Ihr Startpunkt für diesen Schritt in der Konsole richtet sich in der Regel danach, ob Sie über eine Greenfield-Umgebung verfügen oder ob die Umgebung vorhandene Bereitstellungen von Horizon Edge für Horizon 8 oder Microsoft Azure aufweist.

- Noch keine Horizon Edges – Starten Sie über die Karte „Horizon Edge“ der Konsole

-

Wenn in Ihrer Umgebung keine Horizon Edges vorhanden sind, starten Sie den Assistenten in der Regel durch Klicken auf

BEREITSTELLUNG STARTEN.

Der folgende Screenshot veranschaulicht diese Horizon Edge-Karte.

- Keine Horizon Edges – Alternativ können Sie über die Seite „Kapazität“ der Konsole starten

- Wenn in der Umgebung noch keine Horizon Edges bereitgestellt wurden, enthält die Seite „Kapazität“ Text und ein Menü mit der Bezeichnung Start. In diesem Szenario können Sie den Assistenten starten, indem Sie zu navigieren und auf klicken.

- Mindestens ein Horizon Edge – Starten Sie über die Seite „Kapazität“ der Konsole

- Wenn in der Umgebung bereits mindestens ein Horizon Edge bereitgestellt wurde, enthält die Seite „Kapazität“ eine Tabelle, in dem die vorhandenen Horizon Edges aufgelistet sind. In diesem Szenario können Sie den Assistenten starten, indem Sie zu navigieren und auf klicken.

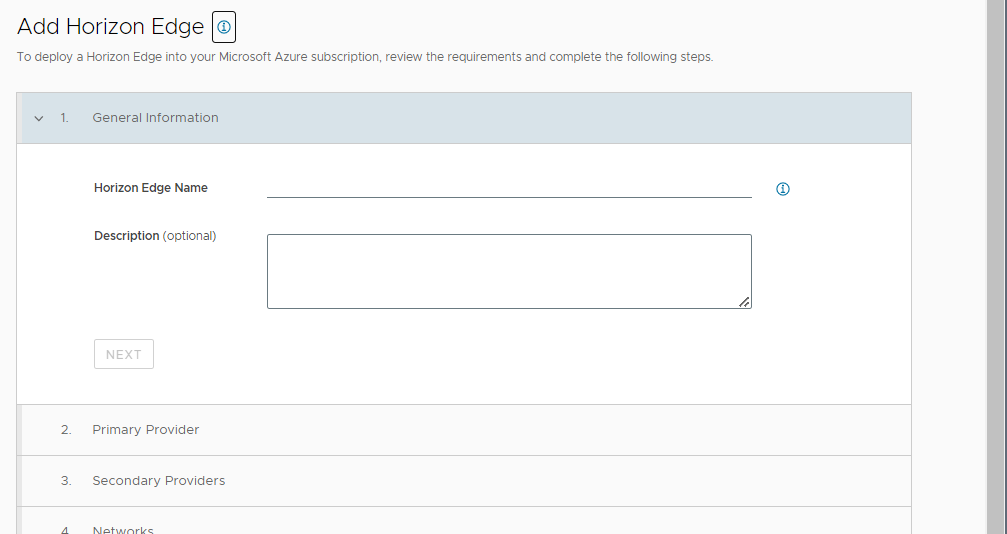

Allgemeine Informationen

Fügen Sie einen eindeutigen Namen in Horizon-Edge-Name hinzu, der diesen Horizon Edge von anderen unterscheidet, die in der Konsole angezeigt werden. Sie können eine optionale Beschreibung hinzufügen.

Primärer Anbieter

Vervollständigen Sie diesen Abschnitt. Wenn Sie diesen Schritt abgeschlossen haben, fahren Sie mit dem nächsten Schritt fort.

- Wählen Sie für Azure-Abonnement entweder einen der vorhandenen Anbieter Ihrer Umgebung aus oder verwenden Sie Neue hinzufügen, um Informationen zum Abonnement eines neuen Anbieters einzugeben.

Geben Sie beim Hinzufügen von Informationen zum Abonnement eines neuen Anbieters ein:

- Ein eindeutiger Name für diesen Anbieter, der ihn von anderen unterscheidet, die Sie in der Konsole sehen werden.

- Ihre Microsoft Azure-Abonnement-ID aus dem Microsoft Azure-Portal.

- Wählen Sie den Azure Cloud-Typ, die Azure-Region und die Verzeichnis-ID aus, die für diese Microsoft Azure-Abonnement-ID gelten.

- Geben Sie die Informationen des Dienstprinzipals (Anwendungs-ID und Anwendungsschlüssel) an, die Sie zu diesem Zweck im Microsoft Azure-Portal erstellt haben.

- Wenn Sie diesen Anbieter für die Horizon Edge Gateway- und Unified Access Gateway-Instanzen verwenden möchten und einen separaten Anbieter für die Bereitstellung von für Endbenutzer berechtigten Ressourcen verwenden möchten, aktivieren Sie das angezeigte Kontrollkästchen.

Ist diese Option nicht ausgewählt, liefert dieser Anbieter auch die für den Endbenutzer bestimmten Ressourcen.

- Optional können Sie Azure-Ressourcen-Tags angeben, die für diese Horizon Edge-Bereitstellung verwendet werden sollen, indem Sie die Benutzeroberfläche erweitern, um diesen Abschnitt anzuzeigen.

- Optional können Sie in diesem Schritt der Benutzeroberfläche bis zu vier zusätzliche Dienstprinzipale (Paare aus Anwendungs-ID und Anwendungsschlüssel) hinzufügen.

Sekundäre Anbieter

Das Hinzufügen sekundärer Anbieter zu einem Horizon Edge ist optional.

Der sekundäre Anbieter muss sich in derselben Azure-Region wie der primäre Anbieter befinden.

Für jeden sekundären Anbieter können Sie bis zu fünf eindeutige Dienstprinzipale für eine maximale Horizon Edge-Gesamtkapazität von 20.000 VMs hinzufügen.

Netzwerke

Wählen Sie im Abschnitt Netzwerke die Mandanten-Subnetze (Desktop-Subnetze) aus, die Sie für die primären und sekundären Anbieter verwenden möchten.

Sie können die Subnetze zu einem späteren Zeitpunkt auswählen. Das System verhindert jedoch die Bereitstellung von Ressourcen in einem Anbieter, bis der Horizon Edge über mindestens ein zugeordnetes Mandantensubnetz verfügt.

Site

Wählen Sie im Abschnitt Site eine vorhandene Site in Ihrer Umgebung aus oder wählen Sie Neue hinzufügen aus, um Informationen zu neuen Sites hinzuzufügen. Geben Sie für eine neue Site einen eindeutigen Namen und eine optionale Beschreibung an.

Konnektivität

Vervollständigen Sie den Abschnitt Konnektivität. Wenn Sie diesen Schritt abgeschlossen haben, fahren Sie mit dem nächsten Schritt fort.

- Wählen Sie den Typ der Netzwerkverbindung aus, die für diesen Horizon Edge verwendet werden soll, entweder Privater Azure-Link oder Internet.

Weitere Informationen zu dieser Anforderung finden Sie unter Anforderungen für Microsoft Azure-Abonnements.

- Wählen Sie im Abschnitt App Volumes-Anwendungsspeicher das Subnetz für den privaten Azure-Endpoint aus.

Hinweis: Es wird empfohlen, dass sich die Endbenutzer nach der Konfiguration des privaten Endpoints von ihren virtuellen Maschinen abmelden und erneut anmelden.

Option Beschreibung Edge-Gateway-Verwaltungs-Subnetz verwenden Edge-Gateway-Verwaltungs-Subnetz, in dem eine private Endpoint-Ressource erstellt wird. Die Verwendung dieser Standardoption wird empfohlen.

Benutzerdefiniertes Subnetz konfigurieren Stellen Sie sicher, dass die Voraussetzungen erfüllt sind. Informationen zu diesen Voraussetzungen finden Sie unter Privater Azure-Endpoint für ein App Volumes-Anwendungsspeicherkonto. - Aktivieren Sie die Bestätigungskontrollkästchen.

- Wählen Sie im Dropdown-Menü Privates Endpoint-vNet ein virtuelles Netzwerk aus.

- Wählen Sie im Dropdown-Menü Subnetz das entsprechende Subnetz aus.

Nachdem der Horizon Edge bereitgestellt und der private Endpoint erfolgreich erstellt wurde, lautet der Status des privaten Endpoints

Configured. Wenn der StatusNot Configuredist, kann der private Endpoint mithilfe der Option Privaten Endpoint konfigurieren im Abschnitt App Volumes-Anwendungsspeicher des Horizon Edge erneut konfiguriert werden. Weitere Informationen zur Verwendung dieser Option finden Sie im Abschnitt Konfiguration eines privaten Endpoints für ein App Volumes-Anwendungsspeicherkonto in Horizon Edge-Details.Wenn zwischen einem der vorhandenen Desktop-Pools und Dateifreigaben Konnektivitätsprobleme auftreten, die die Anwendungsbereitstellung beeinträchtigen, und Sie den öffentlichen Netzwerkzugriff für das Speicherkonto bis zur Behebung dieser Probleme wiederherstellen möchten, können Sie die Option Privaten Endpoint entfernen verwenden. Diese Option entfernt den konfigurierten privaten Endpoint und aktiviert automatisch den öffentlichen Netzwerkzugriff für das Speicherkonto im Azure-Portal. Nach der Behebung der Probleme können Sie den privaten Endpoint mithilfe der Option Privaten Endpoint konfigurieren konfigurieren.

Horizon Edge Gateway

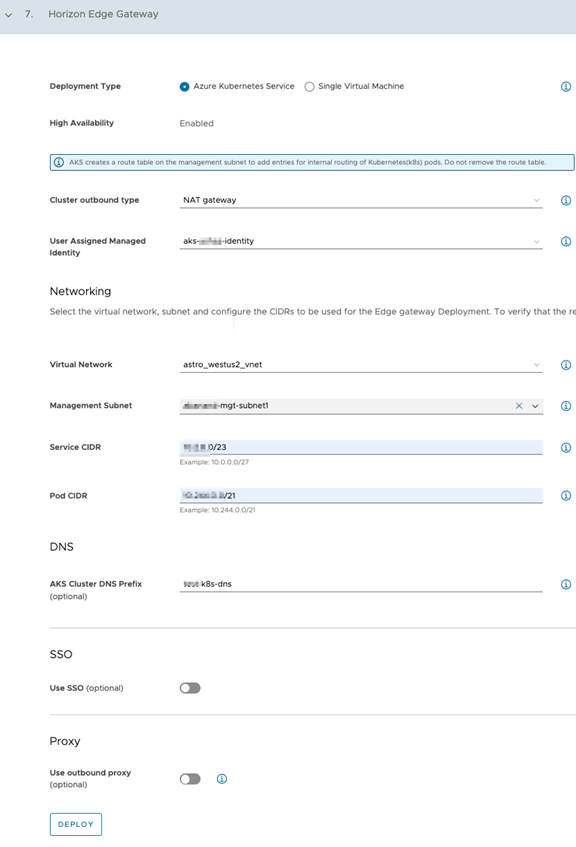

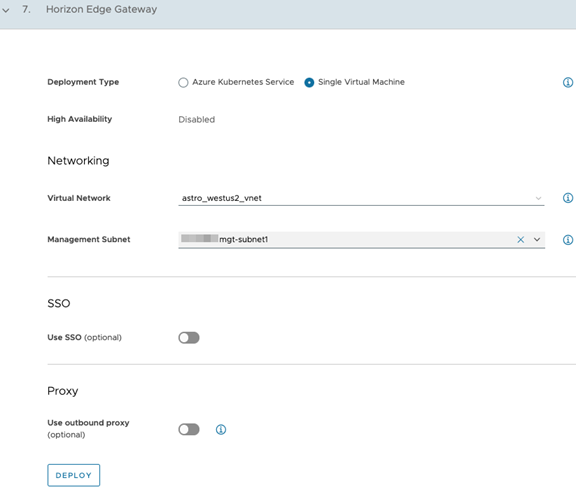

Wählen Sie im Abschnitt Horizon Edge Gateway einen Bereitstellungstyp aus (Azure Kubernetes Service oder Einzelne virtuelle Maschine).

Nachdem Sie einen Bereitstellungstyp ausgewählt haben, konfigurieren Sie die Horizon Edge Gateway-Einstellungen anhand der Anweisungen für diesen spezifischen Bereitstellungstyp wie folgt.

Wenn Sie die angezeigten Felder der Benutzeroberfläche für den ausgewählten Bereitstellungstyp ausgefüllt haben, folgen Sie den Eingabeaufforderungen auf dem Bildschirm.

- Azure Kubernetes Service – Diese Option gilt für Edge-Gateway (AKS). Der folgende Screenshot enthält den Typ der Informationen, die angezeigt und zu deren Eingabe Sie aufgefordert werden, wenn Sie den Bereitstellungstyp Azure Kubernetes Service auswählen.

- Einzelne virtuelle Maschine – Diese Option gilt für Edge-Gateway (VM). Der folgende Screenshot enthält den Typ der Informationen, die angezeigt und zu deren Eingabe Sie aufgefordert werden, wenn Sie den Bereitstellungstyp Einzelne virtuelle Maschine auswählen.

| Bereitstellungstyp | Schritte |

|---|---|

| Azure Kubernetes Service (AKS) | Bei Verwendung der Funktion Azure Kubernetes Service:

|

| Einzelne virtuelle Maschine | Bei Verwendung der Option Einzelne virtuelle Maschine:

|

Unified Access Gateway

Füllen Sie im Abschnitt Unified Access Gateway die für Ihre Bereitstellung erforderlichen Felder aus.

Wenn Sie die Felder der Benutzeroberfläche ausgefüllt haben, fahren Sie mit dem nächsten Schritt fort.

- Wählen Sie den Zugriffstyp aus.

Es stehen drei Optionen zur Verfügung:

- Interner Zugriff über ein Unternehmensnetzwerk – wenn Sie Ihre VMs nur über das Intranet (internes Unternehmensnetzwerk) erreichen möchten. Ein Layer-4-Lastausgleichsdienst wird mit einem Front-End im Desktop-Netzwerk bereitgestellt.

- Externer Zugriff über das Internet – wenn Sie Ihre VMs über das Internet erreichen möchten. Ein Layer-4-Lastausgleichsdienst wird mit einer öffentlichen IP-Adresse bereitgestellt.

- Interner und externer Zugriff – sowohl internen als auch externen Zugriff ermöglichen.

Hinweis: Für alle drei Optionen ist weiterhin ein ausgehender Internetzugriff auf *.horizon.vmware.com erforderlich. Siehe Unified Access Gateway-Anforderungen. Wenn Sie Interner Zugriff über ein Unternehmensnetzwerk verwenden, kann entweder ein benutzerdefiniertes Routing oder ein NAT-Gateway auf das Verwaltungs-Subnetz angewendet werden, um ausgehenden Datenverkehr zuzulassen. Wenn der externe Zugriff über ein DMZ-Netzwerk konfiguriert wird, muss der externe Zugriff auf *.horizon.vmware.com im DMZ-Netzwerk konfiguriert werden. - Aktivieren Sie die Umschaltoption, um Automatische öffentliche IP für UAG zu aktivieren, oder deaktivieren Sie sie, wenn Sie lieber eine manuelle öffentliche IP verwenden möchten.

Die Umschaltfunktion ist standardmäßig eingeschaltet. Wenn eine manuelle benutzerdefinierte IP ausgewählt ist, wird ein externes UAG mit einer privaten Front-End-IP-Adresse im DMZ-Netzwerk bereitgestellt. Anschließend müssen Sie das Routing von dieser privaten IP-Adresse zur vom Kunden bereitgestellten öffentlichen IP-Adresse übernehmen.

Geben Sie den FQDN für die Unified Access Gateway-Bereitstellung an.

- Wählen Sie im Dropdown-Menü im Feld Zertifikattyp zwischen PEM und PFX aus.

- Laden Sie im Feld Zertifikat das Zertifikat hoch, das es den Clients ermöglicht, Verbindungen mit dem Unified Access Gateway in Microsoft Azure zu vertrauen.

- Wählen Sie das VM-Modell aus den verfügbaren VM-Modellen aus dem Menü.

- Fügen Sie im Feld UAG-VMs einen Wert hinzu.

- Klicken Sie auf Speichern.

Nächster Schritt

Nachdem Sie diesen Vorgang abgeschlossen haben, müssen Sie DNS-Einträge erstellen, die dem FQDN entsprechen, den Sie für die Unified Access Gateway-Instanzen eingegeben haben. Siehe Konfigurieren der erforderlichen DNS-Datensätze nach der Bereitstellung von Horizon Edge Gateway und Unified Access Gateway.

Für Unified Access Gateway 2203.1 oder höher gilt: Wenn eine Unified Access Gateway-Instanz in den Wartungsmodus wechselt oder in einen fehlerhaften Zustand übergeht und nicht mehr erreichbar ist, werden laufende Sitzungen von Endbenutzern, die Horizon HTML Access verwenden, mit einer fehlerfreien Unified Access Gateway-Instanz neu verbunden. Das Wiederherstellen der Verbindung kann einige Minuten dauern.

Beachten Sie, dass Endbenutzersitzungen beim Aktualisieren des SSL-Zertifikats für das Unified Access Gateway beendet werden.