Die auf dieser Seite und ihren Unterabschnitten enthaltenen Informationen gelten für Sie, wenn Sie sich für die Migration Ihres First-Gen-Pods unter Verwendung des Typs „AKS“ für die Horizon Edge Gateway-Bereitstellung entschieden haben.

Einführung

In diesen Abschnitten werden die spezifischen AKS-bezogenen Anforderungen beschrieben, die Sie erfüllen müssen, bevor Sie den Migrationsassistenten ausführen.

Die Informationen hier setzen voraus, dass Sie den Abschnitt Auswählen des Bereitstellungstyps und Erfüllen der entsprechenden Anforderungen gelesen, die Fragen beantwortet und sich für die Verwendung des Bereitstellungstyps „AKS“ für die Migration des Pods entschieden haben.

Sonderfall – Wenn Sie festgestellt haben, dass das VNet des Pods, einschließlich anderer verbundener Netzwerke, IPs mit AKS-Einschränkungen enthält

Wie im Abschnitt Feststellen, ob das VNet oder die verbundenen Netzwerke des Pods IP-Adressen mit AKS-Beschränkung enthalten beschrieben, müssen Sie für einen AKS-Bereitstellungstyp folgende Schritte ausführen, wenn Sie eine Bereitstellung mit dem AKS-Typ durchführen möchten, das VNet des First-Gen-Pods oder das mit diesem VNet verbundene lokale Netzwerk jedoch IP-Adressen aus den von AKS eingeschränkten IP-Bereichen enthält:

- Ein anderes VNet im Abonnement des Pods einrichten, das keine IP-Adressen aus den von AKS eingeschränkten Bereichen enthält.

- Ein neues Management-Subnetz in diesem VNet erstellen, wobei das Subnetz über mindestens einen /26-CIDR verfügt.

- Sicherstellen, dass das neue VNet und das Management-Subnetz die Netzwerkkommunikation mit den erforderlichen Endpoints des Next-Gen-Diensts für die erforderlichen Ports und Protokolle gemäß den folgenden Seiten ermöglichen:

- Dieses neue VNet mit dem vorhandenen VNet des Pods peeren.

Nachdem die vorangegangenen vier Schritte abgeschlossen sind, können Sie das neue Management-Subnetz und VNet verwenden, wenn Sie die in den folgenden Abschnitten beschriebenen Anforderungen erfüllen.

Die zu vermeidenden AKS-eingeschränkten IP-Bereiche sind:

- 169.254.0.0/16

- 172.30.0.0./16

- 172.31.0.0/16

- 192.0.2.0/24

Sie sollten nicht nur die oben genannten Bereiche mit dem neuen VNet vermeiden, sondern auch die CIDRs, die Sie und Ihr Team für die virtuellen IP-Bereiche der Bereitstellung beschlossen haben (siehe Abschnitt AKS-Typ – Reservierung der erforderlichen virtuellen IP-Bereiche zur Vermeidung von Konflikten mit AKS), nicht verwenden.

AKS-Typ – Bestätigen von Azure-Ressourcenanbietern und Registrieren neuer erforderlicher Anbieter

Der AKS-Typ der Horizon Edge Gateway-Bereitstellung erfordert einen bestimmten Satz von Ressourcenanbietern im Microsoft Azure-Abonnement.

Vergewissern Sie sich im Abonnement des First-Gen-Pods, dass die folgenden Ressourcenanbieter den Status Registered aufweisen.

Einige dieser Anbieter sind dieselben, die auch für die Bereitstellung eines First-Gen-Pods erforderlich sind. In der Tabelle finden Sie die Berechtigungen, die zu Registrierungszwecken für den AKS-Bereitstellungstyp zusätzlich erforderlich sind.

| Ressourcenanbieter | |

|---|---|

| Additional new ones to register for next-gen AKS deployment type |

|

| Needed by next-gen which would've been previously registered for your first-gen pod |

|

So überprüfen Sie die Ressourcenanbieter im Microsoft Azure-Abonnement des First-Gen-Pods:

- Melden Sie sich beim Azure-Portal an und suchen Sie nach dem Abonnement des Pods.

- Klicken Sie auf den Namen des Abonnements und scrollen Sie nach unten, bis

(Ressourcenanbieter) angezeigt wird.

(Ressourcenanbieter) angezeigt wird. - Suchen Sie nach den Ressourcenanbietern in der vorstehenden Tabelle und überprüfen Sie, ob jeweils der Status

(Registriert) angezeigt wird.

(Registriert) angezeigt wird. Registrieren Sie über das Azure-Portal alle Ressourcenanbieter aus der Tabelle, die den Status

NotRegisteredhaben.

Möglicherweise befinden sich die für das Next-Gen-Edge Gateway erforderlichen Ressourcenanbieter im Abonnement des Pods bereits im Status Registered. Möglicherweise werden auch Ressourcenanbieter registriert, wie z. B. Microsoft.Billing, die nichts mit den von Horizon Cloud Service benötigten Ressourcenanbietern zu tun haben. Diese potenzielle Statusabweichung ist auf das Standardverhalten von Microsoft Azure zurückzuführen, wo eine Reihe von Ressourcenanbietern typischerweise für alle Azure-Abonnements registriert ist.

AKS-Typ – Konfigurieren und Verknüpfen eines NAT-Gateways oder einer Routentabelle mit dem Management-Subnetz

Für die ausgehende Kommunikation mit der Cloud-Steuerungsebene benötigt der AKS-Typ der Horizon Edge Gateway-Bereitstellung eines der folgenden Elemente – NAT-Gateway oder Routentabelle –, das mit seinem Management-Subnetz verbunden ist.

Erstellen Sie im Microsoft Azure-Abonnement des Pods das zu verwendende Abonnement und verknüpfen Sie es mit dem Management-Subnetz des Pods.

- NAT-Gateway

- Routentabelle (Dies ist eine erweiterte Option, die in der Regel nur verwendet wird, wenn das VNet Ihres Pods bereits Routentabellen enthält, die mit Ihren First-Gen-Pods verwendet werden)

Verwenden eines NAT-Gateways – Erstellen und Verknüpfen des Gateways mit dem Management-Subnetz

Gemäß der Microsoft Azure-Dokumentation ist für die Erstellung eines NAT-Gateways eine öffentliche IP-Adresse oder ein öffentliches IP-Präfix oder beides erforderlich, wobei Sie selbst entscheiden können, welches Sie verwenden möchten.

Der Assistent für die Erstellung eines NAT-Gateways im Azure-Portal fordert Sie auf, eine Auswahl zu treffen. In den folgenden Schritten wird eine neue öffentliche IP-Adresse erstellt, die für das NAT-Gateway verwendet werden soll.

- Melden Sie sich beim Azure-Portal an und verwenden Sie die Suchleiste, um nach NAT-Gateways zu suchen, und wählen Sie diese Kategorie aus.

- Klicken Sie auf + Erstellen, um den Assistenten „NAT-Gateway erstellen“ zu starten.

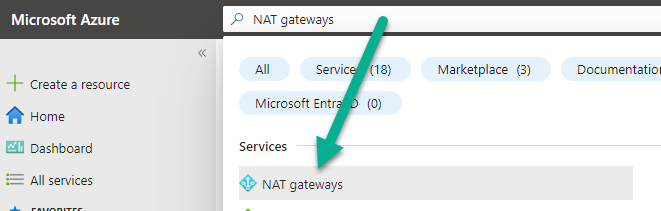

- Stellen Sie in diesem ersten Schritt des Assistenten „NAT-Gateway erstellen“ sicher, dass das Abonnement des Pods ausgewählt ist, und wählen Sie eine Ressourcengruppe für das NAT-Gateway aus.

- Geben Sie dem NAT-Gateway einen Namen und stellen Sie sicher, dass die ausgewählte Region der Azure-Region des Pods entspricht. Klicken Sie nach dem Ausfüllen auf den Schritt Ausgehende IP.

Der folgende Screenshot ist ein Beispiel, in dem das NAT-Gateway als first-pod-migration bezeichnet wird. Es befindet sich in der Azure-Region West US 2.

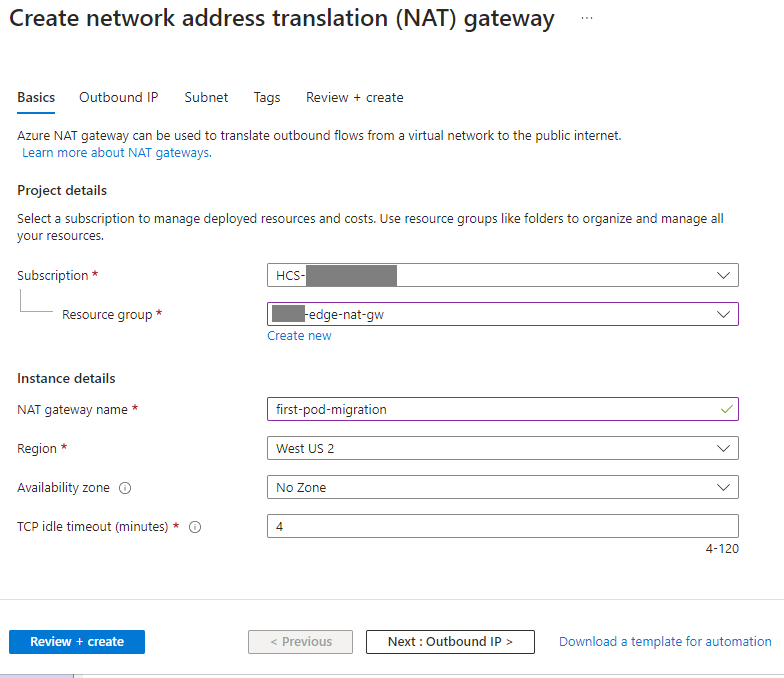

- Folgen Sie im Schritt Ausgehende IP den Anweisungen auf dem Bildschirm, um anzugeben, ob Sie eine öffentliche IP-Adresse oder öffentliche IP-Präfixe für dieses NAT-Gateway verwenden möchten.

Der folgende Screenshot veranschaulicht diesen Schritt, in dem eine neue öffentliche IP für dieses NAT-Gateway erstellt und ihm der Name first-pod-NAT-gtway zugewiesen wird.

Wenn dieser Schritt abgeschlossen ist, klicken Sie auf den nächsten Schritt des Assistenten mit der Bezeichnung Subnetz.

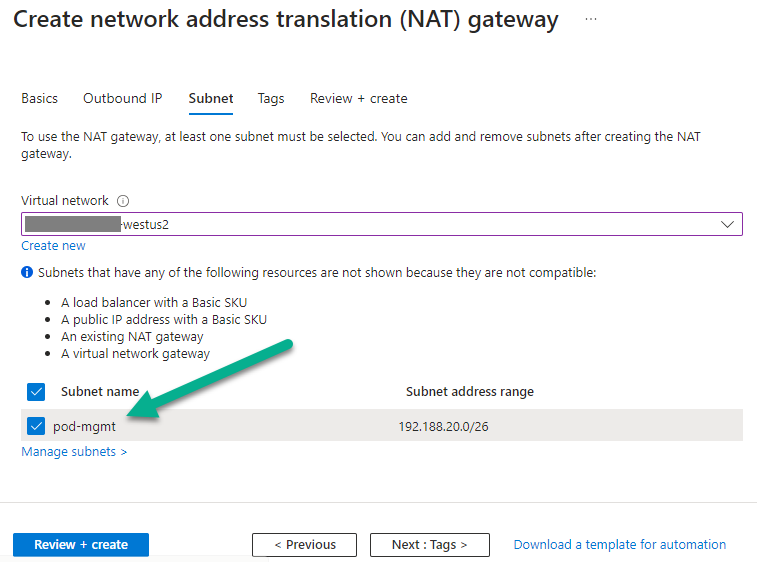

- Schritt Subnetz des Assistenten:

- Wenn Sie keine IP-Adressen mit AKS-Einschränkung in Ihrem VNet verwenden, wählen Sie das VNet des Pods und sein Management-Subnetz aus.

- Wenn Sie andernfalls ein neues VNet und ein Management-Subnetz erstellt haben, um zu verhindern, dass das VNet des Pods über IP-Adressen mit AKS-Beschränkungen verfügt, wählen Sie das neue VNet und das neue Management-Subnetz aus.

Der folgende Screenshot veranschaulicht diesen Schritt zur Auswahl des VNet des Pods und seines Management-Subnetzes, wobei das Subnetz mit diesem NAT-Gateway verknüpft wird.

- Klicken Sie auf Überprüfen + erstellen.

Klicken Sie bei erfolgreicher Überprüfung auf Erstellen, um dieses NAT-Gateway endgültig zu erstellen.

Das NAT-Gateway ist jetzt mit dem Management-Subnetz verknüpft und kann im Migrationsassistenten ausgewählt werden.

Bei Auswahl einer Routentabelle – Erstellen und Zuordnen einer Routentabelle zum Management-Subnetz

Konfigurieren Sie diese Routentabelle mit der Standardroute 0.0.0.0/0, die auf einen nächsten Hop vom Typ Virtual appliance oder Virtual network gateway verweist.

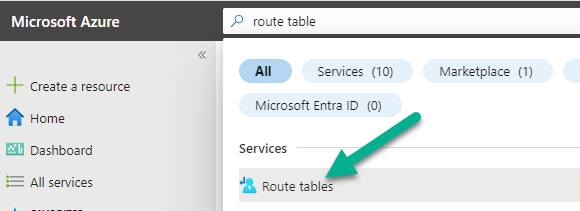

- Melden Sie sich beim Azure-Portal an und verwenden Sie die Suchleiste, um nach Routentabelle zu suchen, und wählen Sie diese Kategorie aus.

- Klicken Sie auf + Erstellen, um den Assistenten „Routentabelle erstellen“ zu starten.

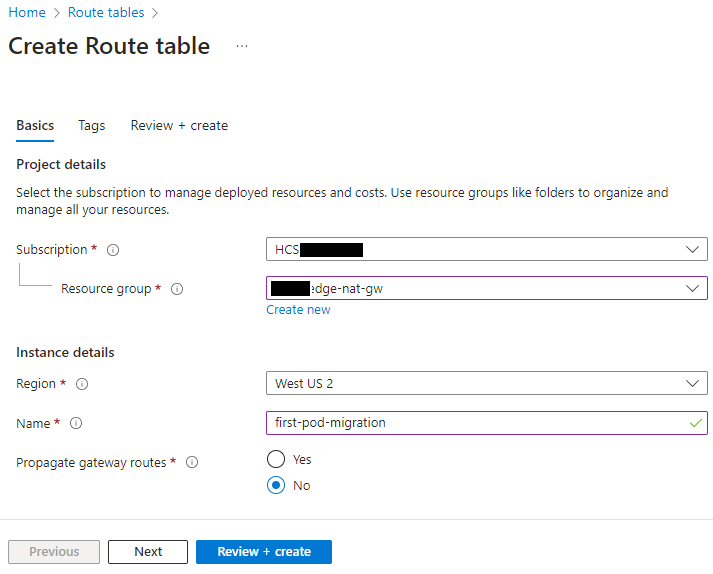

- Stellen Sie in diesem ersten Schritt des Assistenten „Routentabelle erstellen“ sicher, dass das Abonnement des Pods ausgewählt ist, und geben Sie eine Ressourcengruppe für die Routentabelle an.

Hinweis: Wenn Sie die Routentabelle in einer anderen Ressourcengruppe als der des VNet speichern und der Dienstprinzipal Ihres First-Gen-Pods eine benutzerdefinierte Rolle verwendet, muss die benutzerdefinierte Rolle über die Berechtigung Network Contributor für die Ressourcengruppe der Routentabelle verfügen. Die Verwendung einer benutzerdefinierten Rolle für eine First-Gen-Bereitstellung ist untypisch. Der Grund, dass diese Berechtigung für die Ressourcengruppe der Routentabelle erforderlich ist, liegt darin, dass ein AKS-Bereitstellungstyp Einträge zu der Routentabelle hinzufügen muss, die mit dem Management-Subnetz verbunden ist. Diese Einträge dienen dem internen Routing der Kubernetes-Pods innerhalb des AKS-Typs der Horizon Edge Gateway-Bereitstellung.

- Geben Sie der Routentabelle einen Namen und stellen Sie sicher, dass die ausgewählte Region der Azure-Region des Pods entspricht.

Wählen Sie für Gateway-Routen weiterleiten die Option Nein aus.

Der folgende Screenshot ist ein Beispiel, in dem die Routentabelle als first-pod-migration bezeichnet wird. Es befindet sich in der Azure-Region West US 2.

- Wenn das Formular „Routentabelle erstellen“ ausgefüllt ist, klicken Sie auf Überprüfen + erstellen.

Bei erfolgreicher Überprüfung klicken Sie auf Erstellen, um diese Routentabelle endgültig zu erstellen.

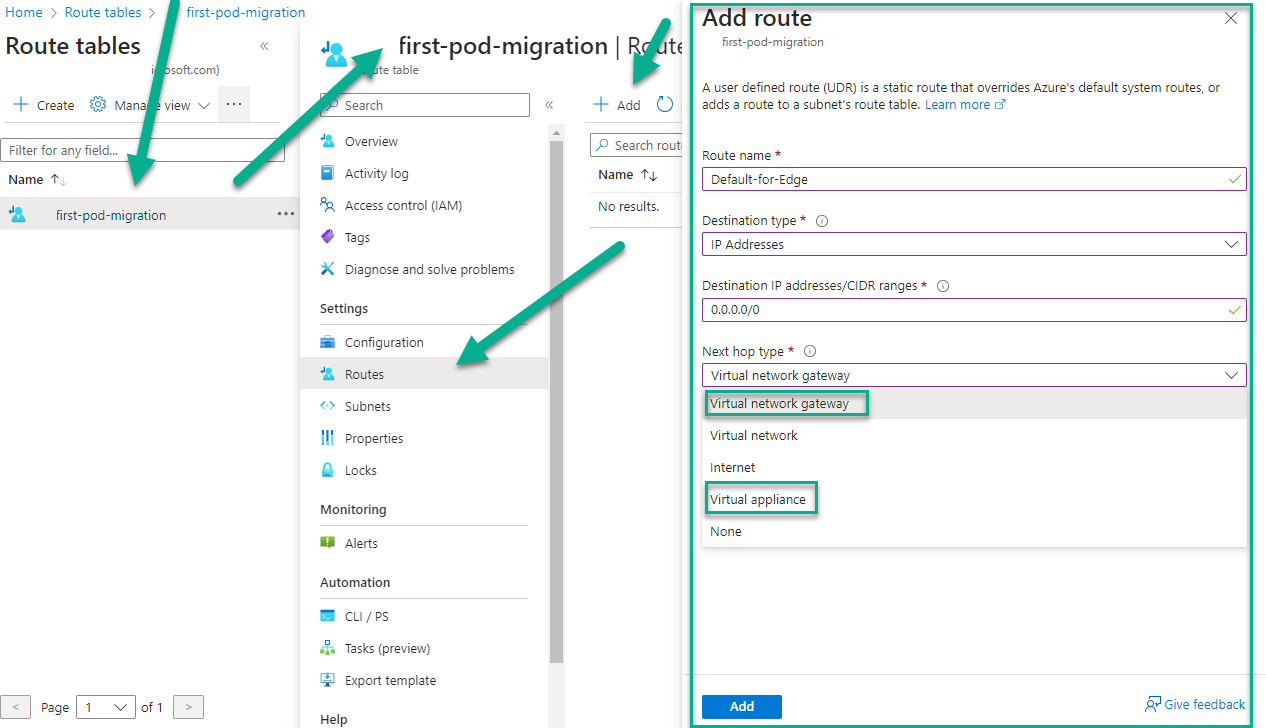

- Navigieren Sie nun zur neu erstellten Routentabelle, um sie mit der Standardroute 0.0.0.0/0 zu konfigurieren, die auf einen nächsten Hop vom Typ Virtual network gateway oder Virtual appliance verweist.

Da AKS nur diese beiden Typen von nächsten Hops unterstützt, bietet der AKS-Typ der Horizon Edge Gateway-Bereitstellung spezielle Unterstützung für diese beiden Typen.

Virtual Appliance wird in der Regel verwendet, wenn Sie über eine virtuelle Azure-Netzwerk-Appliance (NVA) verfügen, die den ausgehenden Datenverkehr zwischen dem VNet Ihres Pods und dem öffentlichen Internet steuert. Im Formular „Route hinzufügen“ müssen Sie die IP-Adresse der NVA angeben, die eine ausgehende Internetverbindung bereitstellen kann. Sie sollten sicherstellen, dass die IP-Adresse über das Management-Subnetz erreichbar ist (dem Subnetz, in dem die Horizon Edge Gateway-Bereitstellung bereitgestellt wird). Diese NVA muss den Datenverkehr zu den -Endpoints zulassen, die die Next-Gen-Umgebung für den AKS-Bereitstellungstyp erfordert.

- Klicken Sie auf Routen und + Hinzufügen, um diese Standardroute hinzuzufügen.

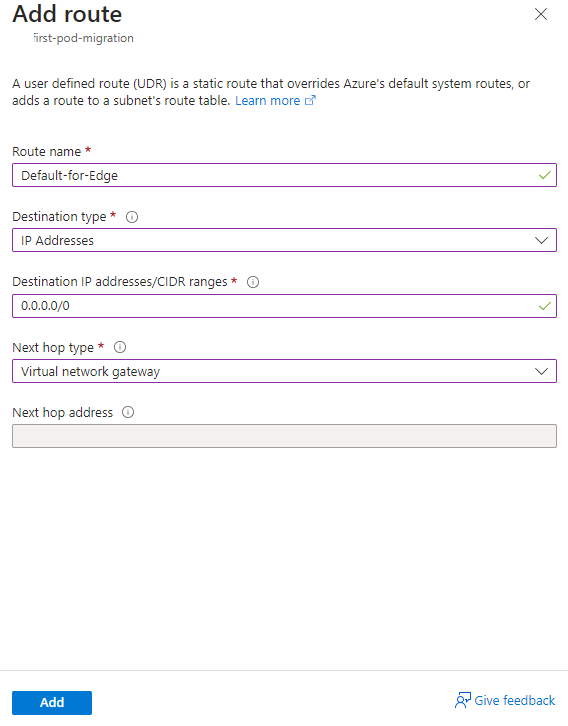

Der folgende Screenshot veranschaulicht diesen Schritt. Das Menü Typ des nächsten Hops ist in dieser Abbildung erweitert, um Ihnen zu zeigen, wo die unterstützten Auswahlmöglichkeiten Virtual network gateway und Virtual appliance angezeigt werden. Außerdem wurde ein Name für die Route und die Ziel-IP-Adresse 0.0.0.0/0 eingegeben.

Der folgende Screenshot veranschaulicht das ausgefüllte Formular „Route hinzufügen“ mit dem nächsten Hop des Virtual Network Gateway.

- Klicken Sie auf Hinzufügen, um diese Route zur Routentabelle hinzuzufügen.

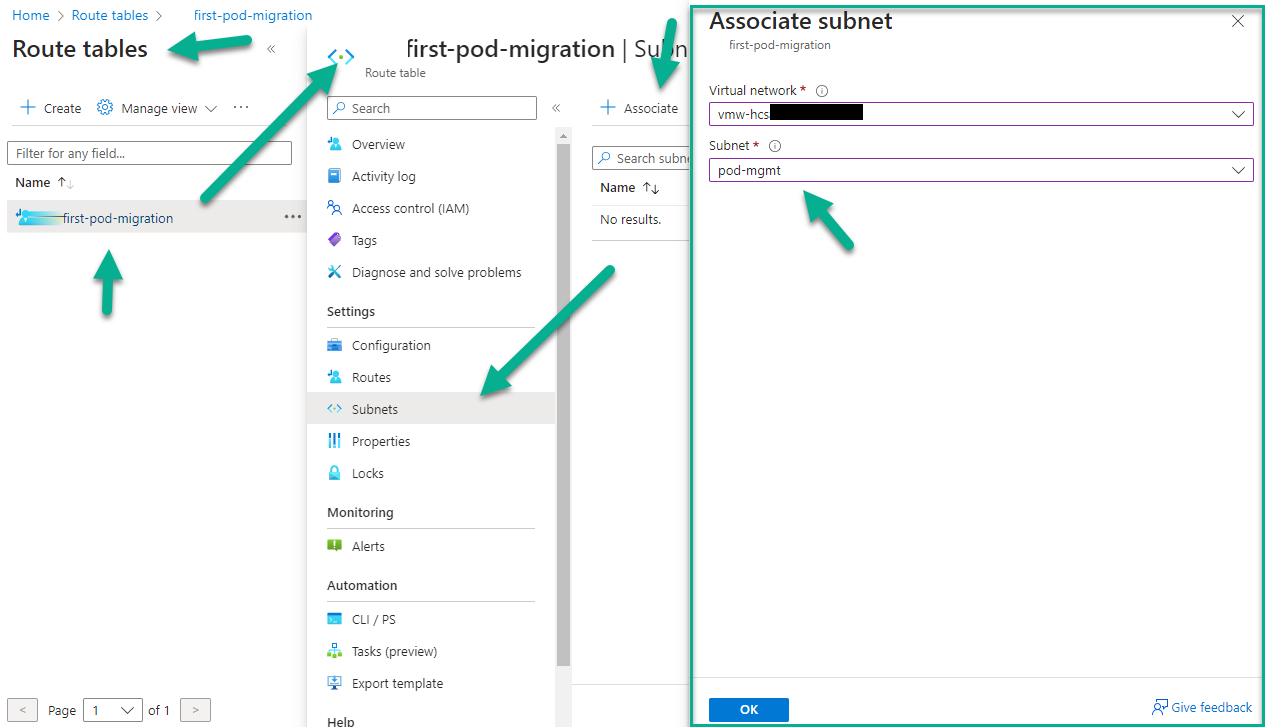

- Ordnen Sie nun die neue Routentabelle dem Management-Subnetz zu, indem Sie auf Subnetze und + Zuordnen klicken.

Der folgende Screenshot veranschaulicht diesen Schritt. Wählen Sie das entsprechende VNet und Management-Subnetz wie im Folgenden beschrieben:

- Wenn Sie keine IP-Adressen mit AKS-Einschränkung in Ihrem VNet verwenden, wählen Sie das VNet des Pods und sein Management-Subnetz aus.

- Wenn Sie andernfalls ein neues VNet und ein Management-Subnetz erstellt haben, um zu verhindern, dass das VNet des Pods über IP-Adressen mit AKS-Beschränkungen verfügt, wählen Sie das neue VNet und das neue Management-Subnetz aus.

- Klicken Sie nach der Auswahl des Subnetzes auf OK.

Jetzt ist die Routentabelle mit dem Management-Subnetz verknüpft und kann im Migrationsassistenten ausgewählt werden.

AKS-Typ – Erstellen einer vom Benutzer zugewiesenen verwalteten Identität und Zuweisen erforderlicher Rollenberechtigungen

Wenn Sie den AKS-Typ der Horizon Edge Gateway-Bereitstellung verwenden, muss das Microsoft Azure-Abonnement des Pods über eine vom Benutzer zugewiesene verwaltete Identität verfügen.

Sie oder Ihr IT-Team können diese Identität über das Azure-Portal erstellen und konfigurieren.

Diese benutzerseitig zugewiesene verwaltete Identität muss mit den folgenden Merkmalen konfiguriert werden:

- Network Contributor-Rolle im Geltungsbereich der VNet-Ressourcengruppe. Das zutreffende VNet ist entweder:

- das VNet des Pods, wenn Sie nicht mit AKS-begrenzten IP-Adressen in Ihrem VNet arbeiten.

- oder dieses VNet, wenn Sie ein neues VNet erstellt haben, um zu verhindern, dass das VNet des Pods über IP-Adressen mit AKS-Beschränkungen verfügt.

- Managed Identity Operator-Rolle im Geltungsbereich des Microsoft Azure-Abonnements des Pods.

Der Grund, warum diese verwaltete Identität für den AKS-Bereitstellungstyp benötigt wird, besteht darin, dass der Azure Kubernetes Service (AKS)-Cluster im bereitgestellten Gateway eine Identität für den Zugriff auf Azure-Ressourcen benötigt. Daher ist diese Identität erforderlich, damit der Migrationsworkflow diesen Typ bereitstellen kann.

Erstellen der vom Benutzer zugewiesenen verwalteten Identität

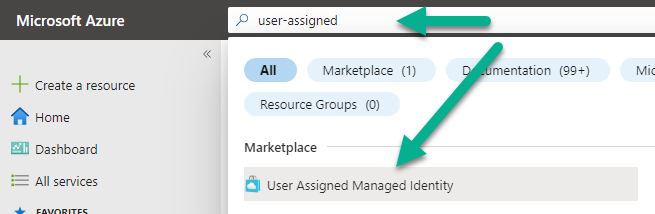

- Melden Sie sich beim Azure-Portal an und suchen Sie in der Suchleiste nach Vom Benutzer zugewiesen und wählen Sie dann das Ergebnis Vom Benutzer zugewiesene verwaltete Identität aus.

Der folgende Screenshot veranschaulicht diesen Schritt der Suche im Portal.

- Wenn Sie auf das Suchergebnis für Vom Benutzer zugewiesene verwaltete Identität klicken, wird der Assistent „Vom Benutzer zugewiesene verwaltete Identität erstellen“ gestartet.

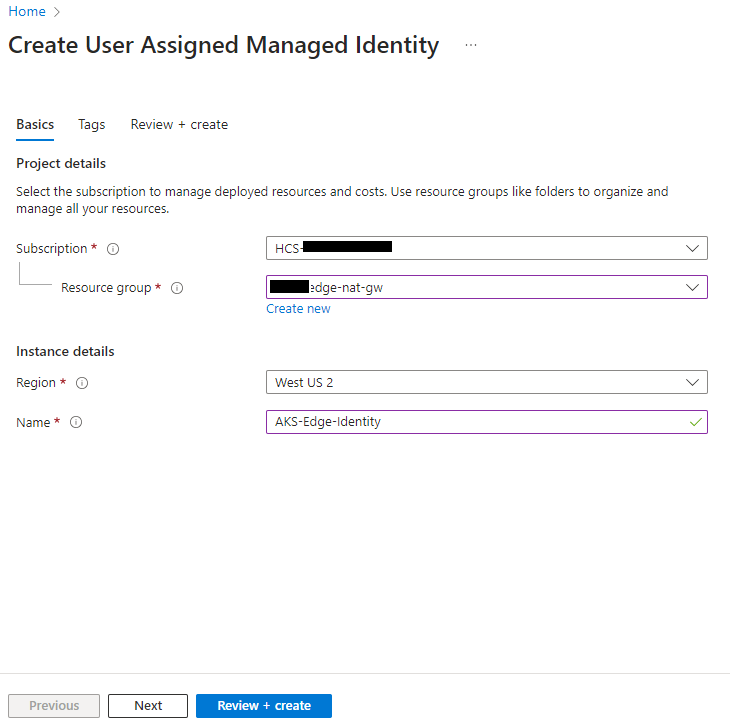

Wählen Sie das Abonnement des Pods und eine Ressourcengruppe aus, in der diese Identitätsressource nach ihrer Erstellung gespeichert werden soll.

Wählen Sie die Azure-Region des Pods aus und geben Sie einen Namen für diese vom Benutzer zugewiesene verwaltete Identität ein.

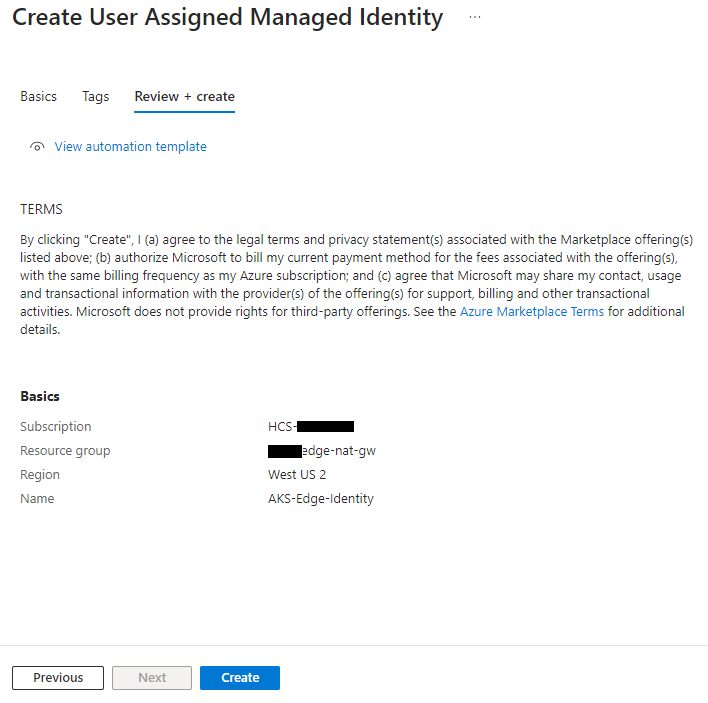

Der folgende Screenshot veranschaulicht diesen Schritt, wobei Teile aus Datenschutzgründen geschwärzt wurden. Hier haben wir die vom Benutzer zugewiesene verwaltete Identität als AKS-Edge-Identität bezeichnet.

- Klicken Sie auf Überprüfen + erstellen, um zum letzten Schritt des Assistenten zu wechseln.

- Überprüfen Sie die Informationen und klicken Sie auf Erstellen, um den Assistenten abzuschließen und die vom Benutzer zugewiesene verwaltete Identität zu erstellen.

Dieser Screenshot zeigt den letzten Schritt vor dem Klicken auf Erstellen.

- Fügen Sie dann die Rollenberechtigungen zur neu erstellten Identität hinzu, wie im nächsten Abschnitt beschrieben.

Zuweisen der erforderlichen Rollenberechtigungen – Azure-Vorschaumethode

Die Schritte in diesem Abschnitt veranschaulichen die Methode der Azure-Vorschau für die Zuweisung einer Rolle zu einer verwalteten Identität. Wenn Sie die nachstehenden Schritte befolgen und die Schaltfläche + Rollenzuweisung hinzufügen (Vorschau) nicht im Bereich Azure-Rollenzuweisungen Ihrer vom Benutzer zugewiesenen verwalteten Identität angezeigt wird, können Sie die Rollenberechtigungen stattdessen mit der alternativen Methode im nachfolgenden Abschnitt zuweisen.

Folgende Berechtigungen können zur vom Benutzer zugewiesenen verwalteten Identität hinzugefügt werden:

| Rollenberechtigung | Bereich |

|---|---|

| Managed Identity Operator-Rolle | Das Microsoft Azure-Abonnement des Pods |

| Network Contributor-Rolle | Die VNet-Ressourcengruppe. Das zutreffende VNet ist entweder:

|

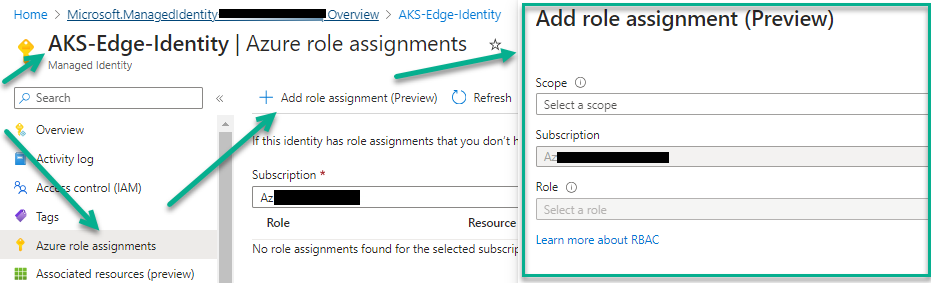

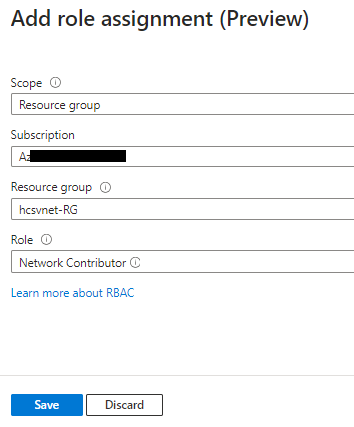

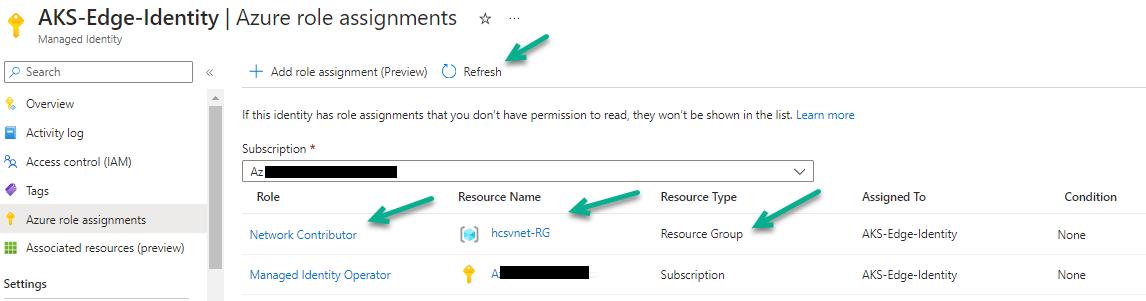

- Navigieren Sie im Azure-Portal zu Ihrer neu erstellten und vom Benutzer zugewiesenen verwalteten Identität und klicken Sie auf Rollenzuweisungen und Rollenzuweisung hinzufügen (Vorschau), bis das Formular Rollenzuweisung hinzufügen (Vorschau) angezeigt wird.

Der folgende Screenshot veranschaulicht diesen Schritt.

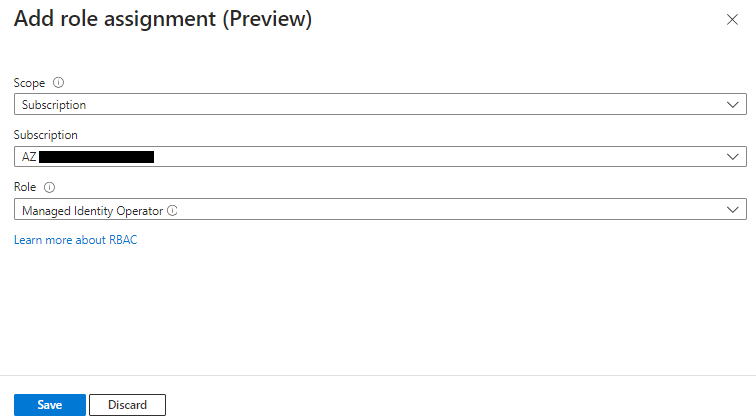

- Wählen Sie im Formular Rollenzuweisung hinzufügen (Vorschau) für Geltungsbereich die Option Abonnement aus, wählen Sie das Abonnement des Pods und Rolle für Managed Identity Operator aus.

- Klicken Sie auf Speichern, um diese Managed Identity Operator-Rollenzuweisung in der Identität zu speichern.

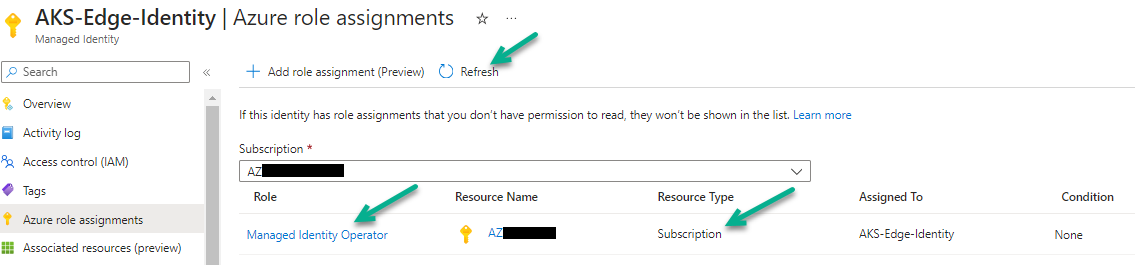

- Klicken Sie auf Aktualisieren, damit die neu hinzugefügte Rolle aufgelistet wird.

- Öffnen Sie das Formular Rollenzuweisung hinzufügen (Vorschau) erneut, indem Sie auf Rollenzuweisung hinzufügen (Vorschau) klicken.

- Wählen Sie dieses Mal für Geltungsbereich die Option Ressourcengruppe aus. Wählen Sie dann die entsprechende VNet-Ressourcengruppe und Rolle für Network Contributor aus.

- Klicken Sie auf Speichern, um diese Network Contributor-Rollenzuweisung in der Identität zu speichern.

- Klicken Sie auf Aktualisieren, um die neu hinzugefügte Rolle anzuzeigen. Nun sollten die beiden Rollen aufgelistet werden.

Die erforderlichen vom Benutzer zugewiesene verwaltete Identität ist nun vorhanden und verfügt über die Rollenberechtigungen, die für den AKS-Bereitstellungstyp erforderlich sind.

Alternative Methode zur Zuweisung der erforderlichen Rollenberechtigungen

Wenn die Schaltfläche + Rollenzuweisung hinzufügen (Vorschau) im Bereich Azure-Rollenzuweisungen Ihrer vom Benutzer zugewiesenen verwalteten Identität nicht angezeigt wird, können Sie die Rollenberechtigungen stattdessen mit dieser alternativen Methode zuweisen.

Folgende Berechtigungen können zur vom Benutzer zugewiesenen verwalteten Identität hinzugefügt werden:

| Rollenberechtigung | Bereich |

|---|---|

| Managed Identity Operator-Rolle | Das Microsoft Azure-Abonnement des Pods |

| Network Contributor-Rolle | Die VNet-Ressourcengruppe. Das zutreffende VNet ist entweder:

|

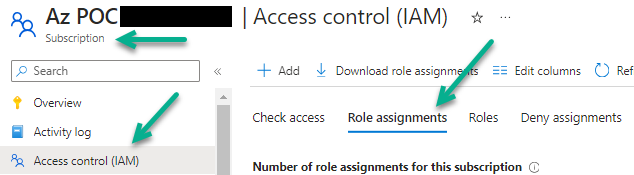

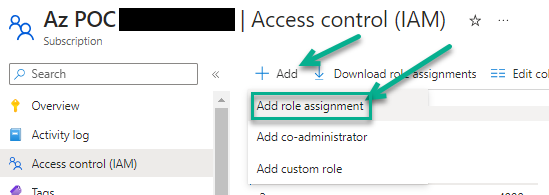

- Fügen Sie zuerst die Berechtigung Managed Identity Operator zum Geltungsbereich des Pod-Abonnements hinzu:

- Navigieren Sie im Azure-Portal zu dem Abonnement.

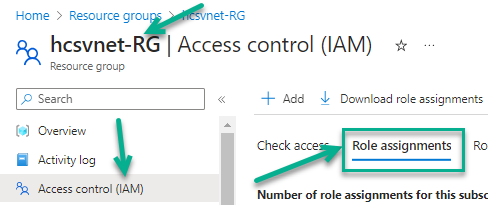

- Klicken Sie auf der Seite dieses Abonnements auf Zugriffskontrolle (IAM) und dann auf die Registerkarte Rollenzuweisungen.

- Klicken Sie auf .

Der Assistent Rollenzuweisung hinzufügen wird angezeigt.

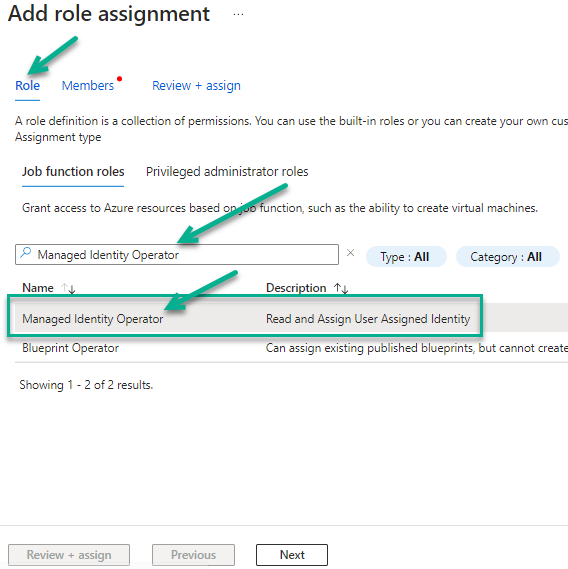

- Suchen Sie in diesem Assistenten auf der Registerkarte Rolle nach der Rolle Managed Identity Operator und wählen Sie diese aus. Stellen Sie sicher, dass die entsprechende Zeile ausgewählt ist, bevor Sie auf Weiter klicken.

- Klicken Sie auf Weiter, um zur Registerkarte Mitglieder zu gelangen.

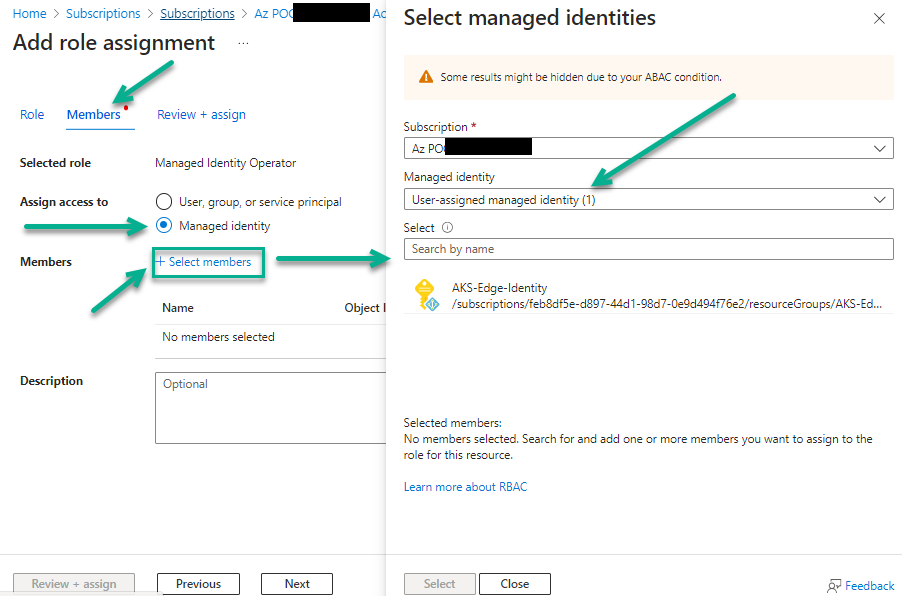

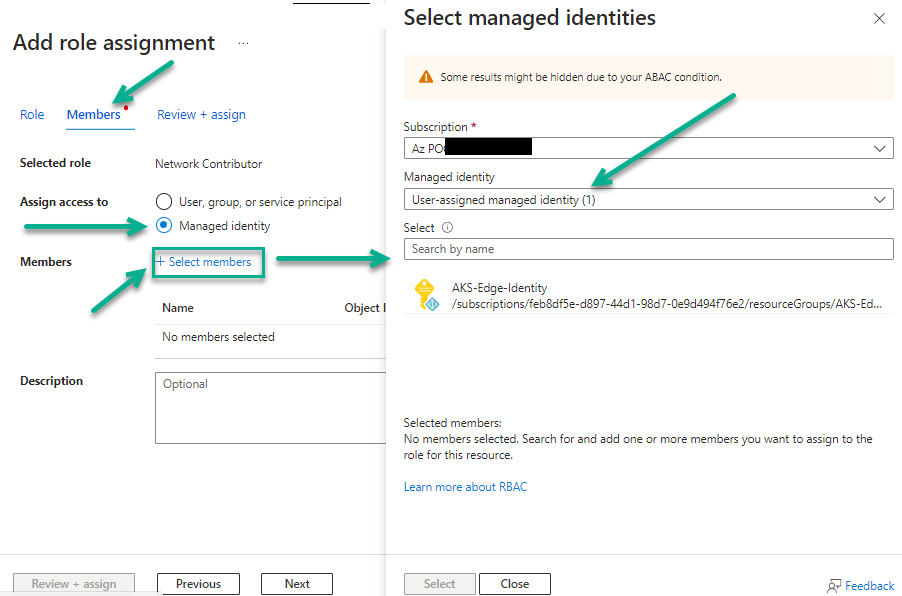

- Wählen Sie auf der Registerkarte Mitglieder die Option Verwaltete Identität und dann + Mitglieder auswählen aus, wodurch das Formular Verwaltete Identitäten auswählen angezeigt wird.

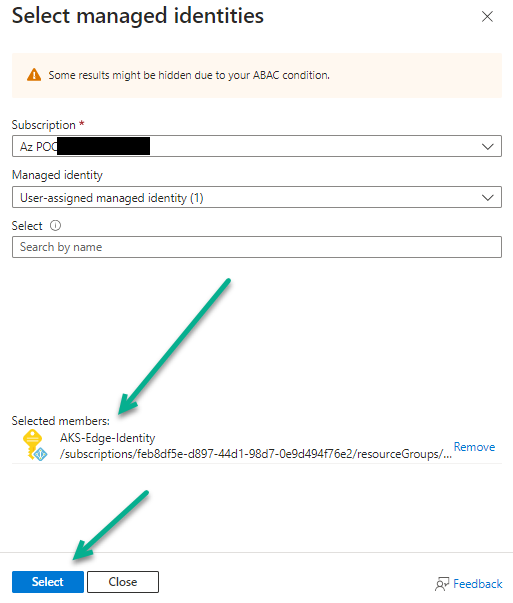

Im nächsten Schritt sehen Sie den Beispiel-Screenshot.

- Wählen Sie im Formular Verwaltete Identitäten auswählen im Menü Verwaltete Identität die Option Vom Benutzer zugewiesene verwaltete Identität aus.

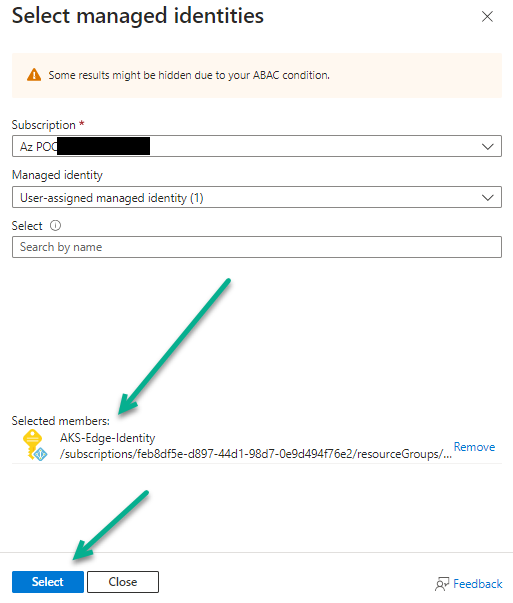

- Wählen Sie dann die vom Benutzer zugewiesene verwaltete Identität aus, die Sie erstellt haben, und klicken Sie auf die Schaltfläche Auswählen, um sie der Registerkarte Mitglieder hinzuzufügen.

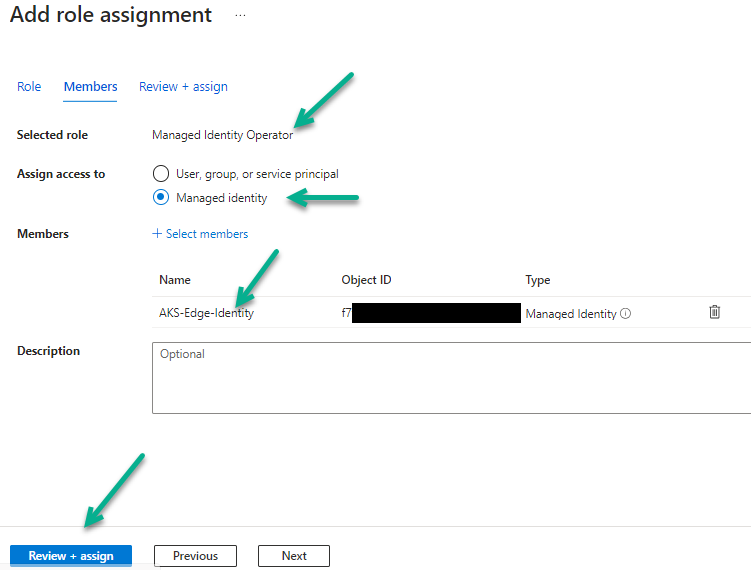

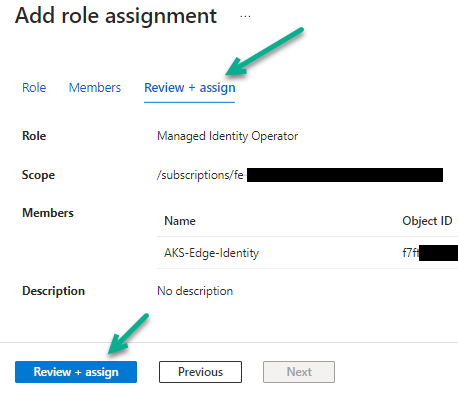

- Klicken Sie nun auf Überprüfen + Zuweisen, um zur Registerkarte Überprüfen + Zuweisen des Assistenten zu wechseln.

- Klicken Sie auf der Registerkarte Überprüfen + Zuweisen auf die letzte Schaltfläche Überprüfen + Zuweisen, um die Zuweisung dieser Rolle zur Identität im Geltungsbereich des Abonnements abzuschließen.

- Fügen Sie nun die Berechtigung Network Contributor zum Geltungsbereich der VNet-Ressourcengruppe hinzu:

- Navigieren Sie im Azure-Portal zur Ressourcengruppe des betreffenden VNet. Das zutreffende VNet ist entweder:

- Die Ressourcengruppe des Pod-VNets, wenn Sie nicht mit AKS-beschränkten IP-Adressen in Ihrem VNet arbeiten.

- Andernfalls die Ressourcengruppe dieses VNets, wenn Sie ein neues VNet erstellt haben, um zu verhindern, dass das VNet des Pods über IP-Adressen mit AKS-Beschränkungen verfügt.

- Gehen Sie auf der Seite dieser Ressourcengruppe ähnlich vor wie oben bei den Berechtigungen für das Abonnement.

Klicken Sie auf Zugriffskontrolle (IAM) und dann auf die Registerkarte Rollenzuweisungen.

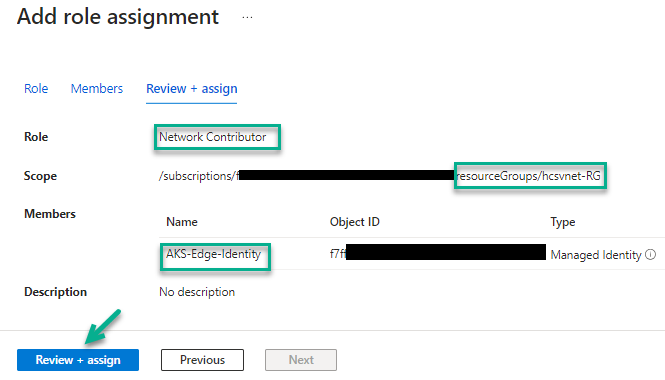

Dieser Screenshot veranschaulicht diesen Schritt für die Ressourcengruppe des VNet mit dem Namen hcsvnet-RG.

- Klicken Sie auf . Der Assistent Rollenzuweisung hinzufügen wird angezeigt.

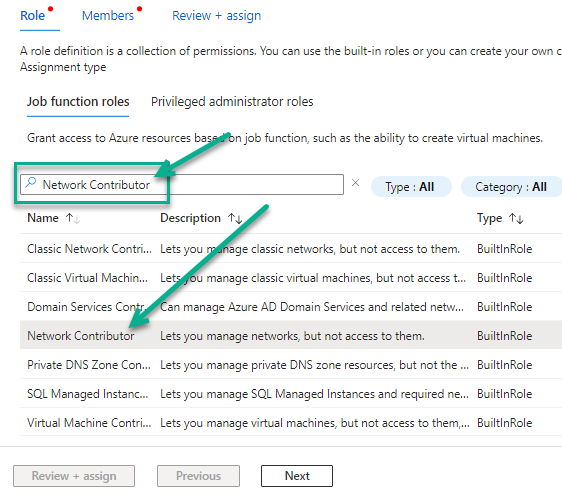

- Suchen Sie in diesem Assistenten auf der Registerkarte Rolle nach der Rolle Network Contributor und wählen Sie diese aus. Stellen Sie sicher, dass die entsprechende Zeile ausgewählt ist, bevor Sie auf Weiter klicken.

- Klicken Sie dann wie bei den anderen Berechtigungen auf Weiter, um zur Registerkarte Mitglieder zu gelangen. Wählen Sie Verwaltete Identität und dann + Mitglieder auswählen aus, wodurch das Formular Verwaltete Identitäten auswählen angezeigt wird.

- Wählen Sie im Formular Verwaltete Identitäten auswählen im Menü Verwaltete Identität die Option Vom Benutzer zugewiesene verwaltete Identität aus.

- Wählen Sie dann die vom Benutzer zugewiesene verwaltete Identität aus, die Sie erstellt haben, und klicken Sie auf die Schaltfläche Auswählen, um sie der Registerkarte Mitglieder hinzuzufügen.

- Wechseln Sie nun zur Registerkarte Überprüfen + Zuweisen des Assistenten und klicken Sie auf die Schaltfläche Überprüfen + Zuweisen, um die Zuweisung dieser Rolle zur Identität im Geltungsbereich der Ressourcengruppe des VNet abzuschließen.

Dieser Screenshot veranschaulicht diesen Schritt für die Ressourcengruppe des VNet mit dem Namen hcsvnet-RG.

- Navigieren Sie im Azure-Portal zur Ressourcengruppe des betreffenden VNet. Das zutreffende VNet ist entweder:

Die erforderlichen vom Benutzer zugewiesene verwaltete Identität ist nun vorhanden und verfügt über die Rollenberechtigungen, die für den AKS-Bereitstellungstyp erforderlich sind.

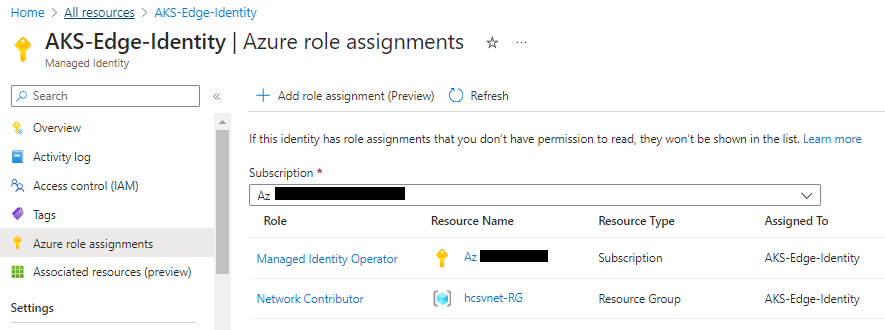

Um zu bestätigen, dass die vom Benutzer zugewiesene verwaltete Identität über die beiden Rollen verfügt, navigieren Sie zu der Identität im Azure-Portal und zeigen Sie die Seite mit den Azure-Rollenzuweisungen an.

Der folgende Screenshot zeigt die vom Benutzer zugewiesene verwaltete Identität mit den beiden Rollen, die in den Azure-Rollenzuweisungen aufgeführt sind.

AKS-Typ – Reservierung der erforderlichen virtuellen IP-Bereiche zur Vermeidung von Konflikten mit AKS

Diese Informationen gelten, wenn Sie beschlossen haben, den Pod mithilfe des AKS-Typs für die Horizon Edge Gateway-Bereitstellung zu migrieren. Der AKS-Bereitstellungstyp erfordert, dass einige virtuelle IP-Bereiche in der IP-Verwaltungsmethode Ihrer Wahl, Ihrem IPAM-System (IP-Adressverwaltungssystem), reserviert werden.

Einführung

Diese Bereiche sind virtuelle IP-Bereiche, die für die ausschließliche Verwendung des AKS-Typs von Horizon Edge Gateway reserviert werden sollen

Standardmäßig erstellt Kubernetes virtuelle Netzwerke innerhalb des Kubernetes-Clusters im Horizon Edge Gateway.

Diese virtuellen Netzwerke hosten die Container, die innerhalb des Clusters ausgeführt werden.

Warum müssen diese Bereiche reserviert werden, wenn sie sich innerhalb des Edge befinden?

Der Zweck der Reservierung dieser Bereiche besteht darin, zu verhindern, dass andere Maschinen in Ihrem Netzwerkbereich diese IP-Adressen erhalten und verwenden.

Obwohl die virtuellen Netzwerke des Edge-Kubernetes-Clusters intern zum Horizon Edge Gateway gehören und sich nicht im Verwaltungsnetzwerk befinden, stellen die virtuellen Netzwerke des Clusters eine Verbindung zum Management-Subnetz in Ihrem Azure-VNet her.

Dienste, die außerhalb des AKS-Clusters ausgeführt werden, leiten den Datenverkehr an die internen AKS-Cluster-Netzwerke weiter. Beispielsweise müssen die Horizon Agents in VDI-Desktops Daten an Dienste senden, die in diesem AKS-Cluster ausgeführt werden.

Wenn die Bereiche nicht reserviert sind und einer anderen Maschine in Ihrem Netzwerk zufällig eine IP-Adresse aus den Bereichen zugewiesen wird, könnte dies das Routing beeinträchtigen und zu Konflikten im notwendigen Dienstdatenverkehr zu den AKS-Cluster-internen Netzwerken führen.

Indem Sie die IP-Bereiche in Ihrem IP-Adressverwaltungssystem vor der Pod-Migration reservieren, vermeiden Sie solche potenziellen Konflikte.

Muss ich Subnetze für diese Bereiche erstellen?

Nein, Sie müssen keine Subnetze für diese Bereiche erstellen.

Diese virtuellen IP-Bereiche befinden sich innerhalb des virtuellen Netzwerks des AKS-Clusters des Horizon Edge Gateways, wenn der Horizon Edge im Rahmen des Migrationsvorgangs bereitgestellt wird.

Muss ich meine reservierten Bereiche für die Pod-Migration kennen?

Ja. Bei Auswahl des AKS-Bereitstellungstyps müssen Sie die Bereiche kennen, die Sie und Ihr Team zum Zweck dieser Bereitstellung reserviert haben.

Auf der Benutzeroberfläche des Migrationsassistenten müssen Sie zwei IP-Bereiche (CIDRs) in den Feldern Dienst-CIDR und Pod-CIDR eingeben.

Daher müssen Sie entscheiden, welche Bereiche Sie und Ihr Team reservieren möchten, bevor Sie den Migrationsassistenten ausführen.

Welchen Bereichstyp muss ich reservieren?

Für den AKS-Typ von Horizon Edge Gateway müssen zwei virtuelle IP-Bereiche reserviert werden.

- Ein CIDR-Bereich von mindestens /27 für den so genannten Dienst-CIDR

- Ein CIDR-Bereich von mindestens /21 für den so genannten Pod-CIDR

Diese beiden IP-Bereiche dürfen sich nicht überlappen oder anderweitig miteinander kollidieren.

- 169.254.0.0/16

- 172.30.0.0./16

- 172.31.0.0/16

- 192.0.2.0/24

| Zu reservierender IP-Bereich | Details |

|---|---|

| Dienst-CIDR | Entscheiden Sie sich für einen IP-Bereich für Dienst-CIDR und reservieren Sie diesen IP-Bereich in Ihrem IPAM, damit keine anderen Maschinen IP-Adressen aus diesem Bereich verwenden können. Es ist ein Mindestbereich von /27 erforderlich.

Nicht vergessen: Wie oben angegeben, handelt es sich hierbei um einen virtuellen IP-Bereich, und Sie müssen kein Subnetz mit diesem Bereich erstellen. Sie müssen nur sicherstellen, dass diese Adressen keinen anderen Maschinen im Netzwerk zugewiesen werden.

Beachten Sie bei der Auswahl des IP-Bereichs Folgendes:

Der Zweck dieses CIDR für den AKS-Typ von Horizon Edge besteht darin, dass Adressen aus diesem virtuellen IP-Bereich den Diensten zugewiesen werden, die innerhalb des AKS-Clusters des Edge ausgeführt werden. |

| Pod-CIDR | Entscheiden Sie sich für einen IP-Bereich für Dienst-CIDR und reservieren Sie diesen IP-Bereich in Ihrem IPAM, damit keine anderen Maschinen IP-Adressen aus diesem Bereich verwenden können. Es ist ein Mindestbereich von /21 erforderlich.

Nicht vergessen: Wie oben angegeben, handelt es sich hierbei um einen virtuellen IP-Bereich, und Sie müssen kein Subnetz mit diesem Bereich erstellen. Sie müssen nur sicherstellen, dass diese Adressen keinen anderen Maschinen im Netzwerk zugewiesen werden.

Beachten Sie bei der Auswahl des IP-Bereichs Folgendes:

Der Zweck dieses CIDR im AKS-Typ von Horizon Edge besteht darin, dass Adressen aus diesem virtuellen IP-Bereich den Diensten zugewiesen werden, die innerhalb des AKS-Clusters des Edge ausgeführt werden. Die Bereichsgröße /21 ist erforderlich, da sie sich auf die Anzahl der Knoten bezieht, über die der AKS-Cluster verfügen wird. Jedem AKS-Clusterknoten werden 256 IP-Adressen aus diesem Bereich vorab zugewiesen. |