Auf dieser Seite wird die Unterstützung des Diensts für die Verwendung einer für LDAPS konfigurierten Active Directory-Umgebung mit Ihrem Cloud-Plane-Mandanten beschrieben.

Ab Dienstversion 2201 unterstützt der Dienst die Verwendung von Active Directory (AD)-Domänenumgebungen, die für die Verwendung von LDAPS konfiguriert sind. Um diese Funktion nutzen zu können, muss Ihr Mandant explizit dafür aktiviert sein und die Pods in der Pod-Flotte müssen ausschließlich aus Horizon Cloud-Pods bestehen, auf denen die Manifestebene der Version v2201 ausgeführt wird. Sie müssen eine Support-Anfrage einreichen, wie im VMware KB-Artikel 2006985 beschrieben, um die Aktivierung dieser Funktion anzufordern.

Kurze Einführung in diese Funktion

Als VDI-Dienst erfordert der Dienst die Möglichkeit, in Ihrer AD-Domäne unter Verwendung eines Domänendienstkontos Suchvorgänge durchzuführen. Wenn Ihre AD-Umgebung für LDAPS konfiguriert ist, benötigt der Dienst die Stamm-CA-Zertifikate des Domänencontrollers und optional die Zwischen-CA-Zertifikate. Sie verwenden die Horizon Universal Console, um die Zertifikate zu erfassen und im System zu speichern.

Der Dienst bietet zwei Methoden zur Bereitstellung Ihrer vertrauenswürdigen CA-Zertifikate für das System – automatische Erkennung und manueller Upload. Diese Methoden werden auf dieser Seite näher beschrieben.

Wichtige Punkte und Anforderungen

Bevor Sie eine LDAPS-konfigurierte AD-Domäne registrieren, sollten Sie diese wichtigen Punkte und Anforderungen beachten.

- Selbstsignierte Zertifikate werden nicht unterstützt.

- Der Dienst erfordert, dass Ihr DNS über SRV-Datensätze für die Domänen verfügt, die für die Verwendung von LDAPS konfiguriert sind. Wenn Sie sich für die Verwendung von LDAPS für eine Domäne entscheiden, ist die Verwendung von SRV-Datensätzen implizit erforderlich.

- Es wird dringend empfohlen, Ihre AD-Umgebung so zu konfigurieren, dass die Kanalbindung erzwungen wird. Die Erzwingung der Kanalbindung ist ein wesentlicher Bestandteil der ordnungsgemäßen Absicherung von LDAPS, insbesondere zur Verhinderung von Man-in-the-Middle-Angriffen (MITM).

- Wenn Sie im Domänenregistrierungsworkflow des Diensts bevorzugte Domänencontroller für den Dienst angeben möchten, müssen diese mit ihren vollqualifizierten DNS-Hostnamen angegeben werden. Wenn Sie diese bevorzugten Domänencontroller in die Horizon Universal Console eingeben, verhindert die Konsole die Eingabe von IP-Adressen. Es wird empfohlen, mindestens zwei (2) bevorzugte DCs anzugeben.

- Wenn Sie im Assistenten für Domänendienste in der Konsole keine bevorzugten DCs angeben, müssen die DCs, die der Dienst über DNS erkennt, für jeden Pod erreichbar sein.

- Ihre Firewall-Konfiguration muss ausgehende Verbindungen von jedem Pod zu Ihren Domänencontrollern mit den folgenden Ports und Protokollen zulassen:

- Port 88/TCP – Kerberos-Authentifizierung

- Ports 636/TCP und 3269/TCP – LDAPS-Kommunikation

- Sie müssen einen HTTP-Widerruf-Endpoint für alle Zertifikate in der Vertrauenskette außer dem Stammzertifikat definiert haben, und dieser Endpoint muss für die Pods über

HTTPerreichbar sein. Diese Anforderung umfasst die folgenden Punkte:- LDAP darf nicht für Widerruf-Endpoints verwendet werden.

- Der Dienst führt Widerrufsprüfungen anhand der OCSP- oder CRL-

HTTP-URLs durch, die in Ihren Zertifikaten definiert sind. - Der Dienst kann keine Widerrufsprüfung durchführen, wenn ein Zertifikat keinen OCSP- oder CRL-Endpoint für das HTTP-Protokoll definiert. In diesem Fall schlägt die LDAPS-Konnektivität fehl.

- Jeder Pod muss eine Sichtverbindung zu Ihren Widerruf-Endpoints haben. Ihre Firewalls dürfen ausgehenden Datenverkehr, der von den bereitgestellten Pods über

HTTPzu Ihrem Widerruf-Endpoint geleitet wird, nicht blockieren.

Automatische Erkennung (Autodiscovery) – Microsoft-Zertifizierungsstellen

Wenn Sie Microsoft-Zertifizierungsstellen für die Ausstellung von Domänencontrollerzertifikaten verwenden, bietet die Horizon Universal Console einen Mechanismus zur automatischen Erkennung. Dieser Mechanismus findet automatisch alle Stamm- und Zwischenzertifikate aus Ihrer Active Directory-Umgebung und zeigt sie in der Konsole an, damit Sie sie bestätigen und für die Verwendung mit dem System freigeben können. Sie haben die Wahl, entweder alle automatisch erkannten Zertifikate oder aber keine Zertifikate zu akzeptieren. Eine Teilgenehmigung wird nicht unterstützt.

Nach der Genehmigung in der Konsole speichert das System die genehmigten Zertifikate für die nachfolgende Verwendung für alle Domänen aus derselben Gesamtstruktur. Wenn Sie den Vorgang der automatischen Erkennung mit einer Domäne durchlaufen und diese Domäne beim Dienst registrieren und dann später eine andere Domäne aus derselben Gesamtstruktur registrieren, müssen Sie die in der Konsole angezeigten automatisch erkannten Zertifikate akzeptieren, obwohl die vorherige Domäne aus derselben Gesamtstruktur bereits registriert ist. Dieser Ablauf ermöglicht es, zum Zeitpunkt der Registrierung der neuen Domäne festzustellen, ob in der Zeit zwischen der Registrierung der vorherigen und der nächsten Domäne neue Zertifikate in der Gesamtstruktur erstellt bzw. neue Zertifikate aus derselben Gesamtstruktur gelöscht wurden.

Die Konsole stellt Ihnen diesen Pfad für die automatische Erkennung an den folgenden Stellen zur Verfügung:

- Im Domänendienstteil des AD-Domänenregistrierungsablaufs, im Schritt „Protokoll“. Wenn LDAPS für das Protokoll ausgewählt ist, stehen die Auswahl und die Schaltfläche Automatische Erkennung zur Verfügung, um die Zertifikate automatisch zu erkennen und ihre Verwendung von Ihnen genehmigen zu lassen.

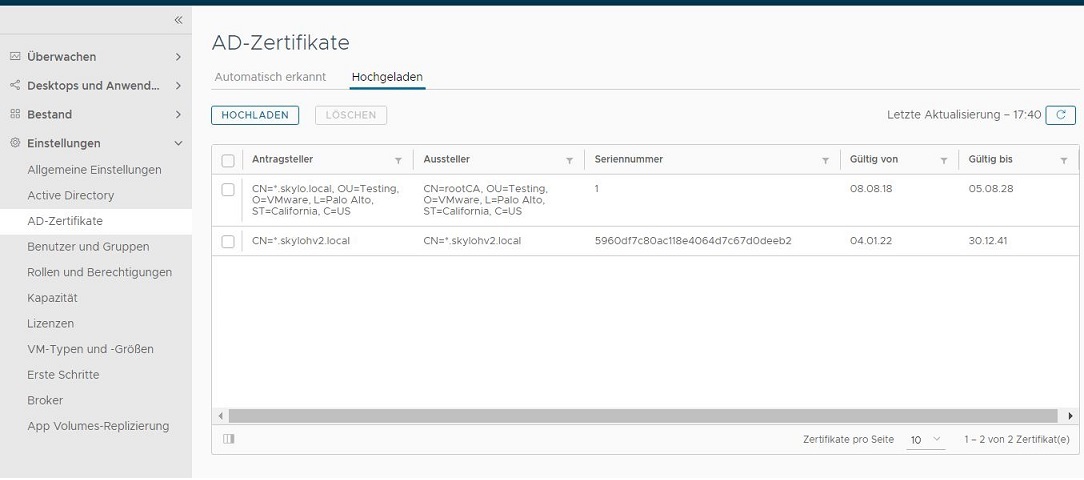

- Auf der Seite „AD-Zertifikate“ unter . Die Konsole stellt diese Seite zur Verfügung, wenn Ihr Mandant über mindestens eine registrierte AD-Domäne verfügt. Auf dieser Seite werden die automatisch erkannten Zertifikate angezeigt, damit Sie sehen können, welche Zertifikate autorisiert wurden, und damit Sie den Satz durch Löschen nicht verwendeter Zertifikate bereinigen können.

Manueller Upload – Nicht-Microsoft-Zertifizierungsstellen oder Microsoft-Zertifizierungsstellen

Wenn Sie zum Ausstellen von Domänencontroller-Zertifikaten eine Nicht-Microsoft-Zertifizierungsstelle verwenden oder AADDS einsetzen, das keine Unternehmens-Zertifizierungsstellen unterstützt, bietet die Horizon Universal Console einen manuellen Upload-Pfad zur Bereitstellung der CA-Zertifikate für das System. In diesem Fall müssen Sie Ihre PEM-codierten Stamm- und Zwischen-CA-Zertifikate manuell über die Konsole hochladen.

Selbst wenn Ihre Umgebung Microsoft-Zertifizierungsstellen verwendet, können Sie sich für den manuellen Upload entscheiden.

Wenn Sie Ihre Drittanbieter-CA-Zertifikate, die nicht von Microsoft stammen, mit einem Dienstprogramm wie certutil in Ihrer Active Directory-Domäne veröffentlicht haben, funktioniert die Methode der automatischen Erkennung, um diese CA-Zertifikate zu erkennen.

Die Konsole stellt Ihnen diesen Pfad für den manuellen Upload an den folgenden Stellen zur Verfügung:

- Im Domänendienstteil des AD-Domänenregistrierungsablaufs, im Schritt „Protokoll“. Wenn LDAPS für das Protokoll ausgewählt ist, stehen die Option Hochladen und die Schaltfläche zum Hochladen der Zertifikate zur Verfügung.

- Auf der Seite „AD-Zertifikate“ unter . Die Konsole stellt diese Seite zur Verfügung, wenn Ihr Mandant über mindestens eine registrierte AD-Domäne verfügt. Verwenden Sie auf dieser Seite die Schaltfläche Hochladen, um jedes Zertifikat hochzuladen.

Widerrufsprüfungen

Der Dienst prüft anhand der in den Zertifikaten definierten Daten, ob ein Zertifikat widerrufen wurde: OCSP oder CRL http:// URLs. Der Dienst bevorzugt die Überprüfung per OCSP. Wenn der Endpoint nicht erreichbar ist, versucht der Dienst, eine Überprüfung mit CRL vorzunehmen.

Geheftete OCSP-Antworten werden unterstützt.

HTTP bereitstellt. Die Dienstprüfungen funktionieren nicht, wenn Sie diese Anforderung nicht erfüllen.

Neu ausgestellte CA-Zertifikate – Aktualisierung der Domänenregistrierung erforderlich

Wenn Sie ein neues CA-Zertifikat ausstellen, müssen Sie das System so schnell wie möglich aktualisieren, um es auf das neu ausgestellte CA-Zertifikat aufmerksam zu machen. Verwenden Sie eine der folgenden Methoden, um CA-Zertifikate in das System zu übertragen

- Wenn der manuelle Upload bei der Domänenregistrierung verwendet wird

- Sobald CA-Zertifikate neu ausgestellt werden, müssen Sie sie in das System hochladen. Navigieren Sie zu und verwenden Sie den Upload.

- Wenn die automatische Erkennungsmethode bei der Domänenregistrierung verwendet wird

-

Bei Verwendung dieser Methode erkennt das System automatisch das Vorhandensein solcher neu ausgestellter CA-Zertifikate. Wenn das System neue CA-Zertifikate erkennt, generiert es eine Benachrichtigung und zeigt sie in der Standardbenachrichtigung der Konsole an. Diese Benachrichtigung soll Sie darauf hinweisen, dass neue CA-Zertifikate im System gespeichert werden müssen. Für Domänengesamtstrukturen wird diese Benachrichtigung für eine Domäne pro Gesamtstruktur und nicht für jede Domäne in der Gesamtstruktur generiert, da das Aktualisieren der Registrierung einer Domäne die Aktion für alle Domänen der Gesamtstruktur erfüllt.

Um die Domänenregistrierung zu aktualisieren, starten Sie den Assistenten für Domänendienste in der Konsole und wiederholen Sie den Vorgang der automatischen Erkennung über die Schaltfläche Automatische Erkennung im Schritt „Protokoll“ des Assistenten.

Wenn DC-Zertifikate demnächst ablaufen, sollten Sie so schnell wie möglich Abhilfe schaffen.

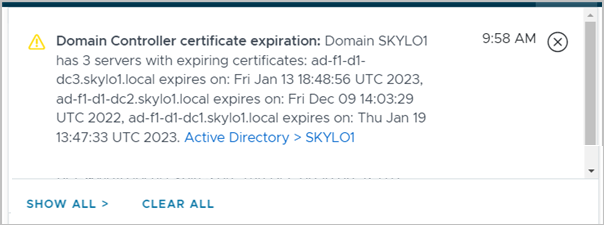

Wenn der Dienst feststellt, dass Domänencontroller-Zertifikate (DC) in Kürze ablaufen, wird eine Benachrichtigung erstellt und in der Konsole mit der Standardbenachrichtigungsanzeige der Konsole angezeigt. Die erste Benachrichtigung wird 21 Tage vor dem Ablaufdatum angezeigt.

- Ergreifen Sie Abhilfemaßnahmen, um DC-Zertifikate, die bald ablaufen, neu auszustellen.

- Wenn die Abhilfemaßnahme die Ausstellung eines neuen CA-Zertifikats beinhaltet, muss das neue CA-Zertifikat im System gespeichert werden, bevor diese Zertifizierungsstelle zur Ausstellung eines neuen DC-Zertifikats verwendet wird. Die Anweisungen zum Speichern neuer CA-Zertifikate im System finden Sie im vorherigen Abschnitt.

- Beispiel für die Benachrichtigung über ablaufende Zertifikate

-

Der folgende Screenshot veranschaulicht eine dieser Benachrichtigungen. Bei Domänengesamtstrukturen wird diese Benachrichtigung für eine Domäne pro Gesamtstruktur und nicht für jede Domäne in der Gesamtstruktur generiert, da die Aktualisierung einer Domäne die Aktion für alle Domänen der Gesamtstruktur erfüllt. Wenn Sie auf den Hyperlink klicken, gelangen Sie zur Konfiguration dieser Domäne und können von dort aus den Domänendienst-Assistenten starten.

Unterstützung für das Wechseln zwischen LDAP und LDAPS

Wenn Ihr Mandant die oben auf dieser Seite beschriebenen Kriterien für diese Funktion erfüllt und eine AD-Domäne mit einem Protokoll registriert hat, können Sie die Konsole verwenden, um die vorhandene Domänendienstkonfiguration zu aktualisieren und zum anderen Protokoll zu wechseln. Wenn Sie beispielsweise den Domänendienst für die Verwendung des LDAPS-Protokolls konfiguriert haben und zu LDAP wechseln müssen oder umgekehrt, können Sie zu gehen und die Domänendienstinformationen bearbeiten, um das andere Protokoll auszuwählen. Wenn Sie mit der Bearbeitung von Domänendienst beginnen, öffnet die Konsole den Assistenten für Domänendienst. Anschließend schließen Sie den Assistenten ab, geben die erforderlichen Informationen ein und führen durch, um die Änderung von der aktuellen Protokollauswahl zur anderen vorzunehmen.

Löschen von Zertifikaten aus der gespeicherten Sammlung des Diensts

Die Konsole zeigt alle aktuell im Dienst gespeicherten Zertifikate an. Damit Sie nicht mehr benötigte Zertifikate aus der Konsole löschen können, bietet die Seite der Konsole eine Löschung-Aktion sowohl auf der Anzeige der automatisch erkannten als auch der hochgeladenen Zertifikate.

Assistent für Domänendienste: Wenn Ihr Mandant für die LDAPS-Unterstützung aktiviert ist

Wenn diese Funktion aktiviert ist, sieht der Domänendienstablauf auf dem Bildschirm anders aus als in dem nicht aktivierten Fall. Wenn diese Funktion aktiviert ist, sind die Schritte wie folgt.

- Melden Sie sich bei der Konsole unter

https://cloud.horizon.vmware.coman. - Wenn Ihr Mandant noch keine AD-Domänen registriert hat – z. B. wenn Ihr Mandant und Ihr erster Pod ganz neu sind –, starten Sie den Domänendienstablauf von der einzigen Stelle aus, die in dieser Situation zugänglich ist: in der Konsole unter: .

Wenn Ihr Mandant bereits eine AD-Domäne registriert hat – sodass die Konsole Ihnen den Zugriff auf das linke Seitenmenü ermöglicht – können Sie die Eingabe der Domänendienstinformationen beginnen, indem Sie die Seite der Konsole aufrufen.

- Wenn Sie Schritt 2 ausführen, wird der Assistent für Domänendienste angezeigt. Dieser Assistent besteht aus drei Teilen: Domänendienst, Protokoll, Übersicht.

Der folgende Screenshot veranschaulicht diese Anzeige und die drei Teile, beginnend mit dem Teil „Domänendienst“.

- Geben Sie in diesem ersten Schritt des Assistenten die angeforderten Informationen ein, und klicken Sie auf Weiter, um sie zu speichern und zum nächsten Schritt zu gelangen. Geben Sie bei der Eingabe jedes Dienstkontonamens den Kontonamen ohne den Domänennamen ein, wie z. B. den Benutzeranmeldenamen „

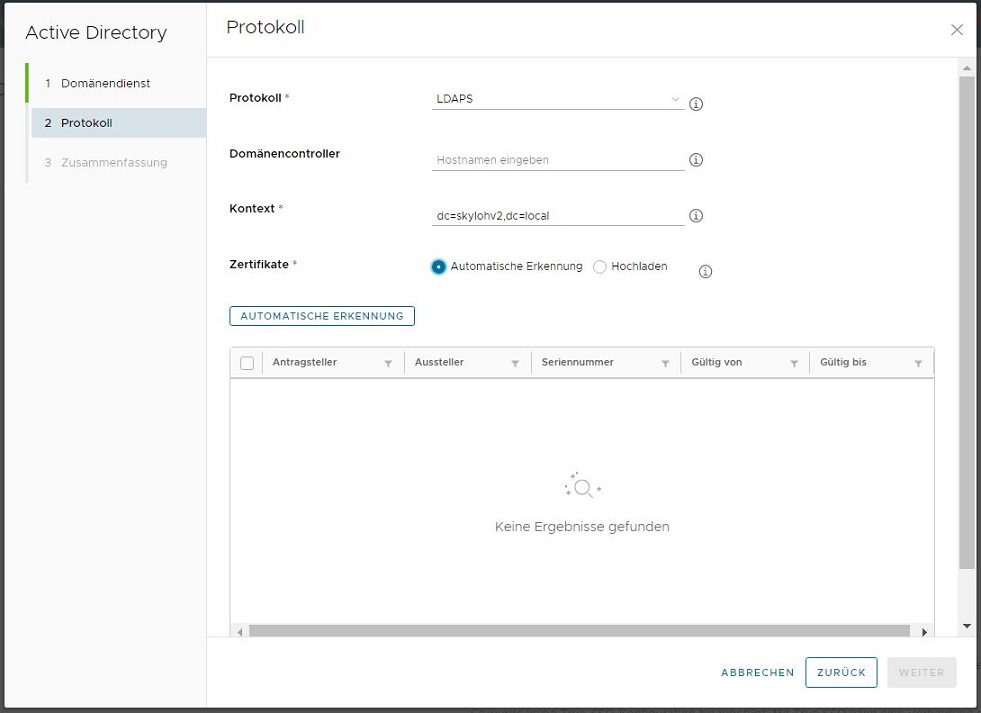

ouraccountname“. Weitere Informationen darüber, was der Dienst für diese Domänendienstkonten benötigt, finden Sie unter Domänendienstkonto – Erforderliche Eigenschaften.Feld Beschreibung NETBIOS-Name Das System zeigt ein Textfeld an. Geben Sie den NetBIOS-Namen für die AD-Domäne ein, zu der der Pod eine Sichtverbindung hat. Dieser Name enthält in der Regel keinen Punkt. Ein Beispiel dafür, wie Sie den zu verwendenden Wert in Ihrer Active Directory-Domänenumgebung finden, erhalten Sie unter Informationen zum NETBIOS-Namen und DNS-Domänennamen abrufen. DNS-Domänenname Geben Sie den vollqualifizierten DNS-Domänennamen der AD-Domäne ein, die Sie unter NETBIOS-Name angegeben haben. Benutzername für den Dienst und Bind-Kennwort Geben Sie die Anmeldedaten des Domänendienstdienstkontos an, das der Dienst mit der ausgewählten Domäne verwenden soll. Hilfsdienstkonto-Nr.1 Geben Sie in den Feldern Benutzername für den Dienst und Bind-Kennwort ein Benutzerkonto der Domäne ein, das als Hilfs-LDAP-Dienstkonto verwendet werden soll, sowie das zugehörige Kennwort. - Im Schritt „Protokoll“ wählen Sie das Protokoll aus, geben optional bevorzugte Domänencontroller an, die der Dienst für die Kommunikation mit der AD-Domäne verwenden soll, die Sie im ersten Schritt des Assistenten eingegeben haben, sowie zusätzliche Informationen. Im Kontext einer für LDAPS konfigurierten AD-Umgebung stellen Sie die vertrauenswürdigen CA-Zertifikate in diesem Schritt des Assistenten bereit.

Die Benutzeroberfläche spiegelt die Auswahl des Protokolls wider. Der folgende Screenshot veranschaulicht die Auswahl von LDAPS und das Optionsfeld Automatische Erkennung.

Diese Felder stehen alle im Kontext der AD-Domäne, die Sie im vorherigen Schritt des Assistenten angegeben haben. Die Benutzeroberfläche ändert sich dynamisch basierend auf Ihrer Auswahl.

Feld Beschreibung Protokoll Wählen Sie entweder LDAPS oder LDAP aus. Domänencontroller Optional. Sie können dieses Textfeld verwenden, um eine kommagetrennte Liste der DCs anzugeben, die der Dienst für den Zugriff auf die im ersten Schritt angegebene AD-Domäne verwenden soll. Bleibt dieses Textfeld leer, verwendet der Dienst jeden für die AD-Domäne verfügbaren Domänencontroller. - Wenn LDAPS als Protokoll ausgewählt ist, müssen die DCs mit ihren vollqualifizierten DNS-Hostnamen angegeben werden.

- Wenn LDAP als Protokoll ausgewählt ist, können entweder IP-Adressen oder vollqualifizierte DNS-Hostnamen verwendet werden.

Kontext Benennungskontext für die AD-Domäne. Dieses Textfeld wird basierend auf den Informationen, die im vorherigen Schritt des Assistenten für DNS-Domänenname angegeben wurden, automatisch ausgefüllt. Zertifikate Verfügbar, wenn LDAPS für das Protokoll ausgewählt ist. Wählen Sie aus, wie Sie die CA-Zertifikate für das System bereitstellen möchten. Wie zuvor auf dieser Seite beschrieben, unterstützt das System diese beiden Methoden: - Automatische Erkennung von CA-Zertifikaten. Lesen Sie den Abschnitt „Automatische Erkennung – Microsoft-Zertifizierungsstellen“ weiter oben auf dieser Dokumentationsseite, um herauszufinden, ob Ihre AD-Domänenumgebung die Verwendung dieser Methode unterstützt.

- Laden Sie CA-Zertifikate manuell hoch. Wählen Sie diese Methode, wenn Ihre AD-Domänenumgebung die Verwendung der automatischen Erkennungsmethode nicht unterstützt.

Nachdem Sie LDAPS für das Protokoll und eines der Optionsfelder unter Zertifikate ausgewählt haben, führen Sie je nach der für die Bereitstellung der Zertifikate ausgewählten Methode einen der folgenden Schritte aus. Folgen Sie in beiden Fällen den Anweisungen auf dem Bildschirm, wenn diese auf der Benutzeroberfläche angezeigt werden.

- Automatische Erkennung

- Klicken sie auf Automatische Erkennung. Wie in den vorangegangenen Abschnitten dieser Seite beschrieben, erkennt das System die CA-Zertifikate in der Umgebung, die durch die AD-Domäne und die Informationen zum Domänencontroller angegeben wurde, die in die entsprechenden Felder des Assistenten eingegeben wurden. Diese CA-Zertifikate werden in der Benutzeroberfläche angezeigt. Folgen Sie dem Ablauf auf dem Bildschirm. Die Benutzeroberfläche wird Sie auffordern, alle erkannten Zertifikate zu akzeptieren. Sie müssen den Satz der erkannten Zertifikate akzeptieren, bevor der Assistent mit dem letzten Schritt fortfahren kann.

- Hochladen

- Mit dieser Methode müssen Sie Ihre PEM-codierten Stamm- und Zwischen-CA-Zertifikate manuell hochladen. Klicken Sie auf Hochladen, um die CA-Zertifikatsdateien von Ihrem lokalen System hochzuladen. Die Benutzeroberfläche akzeptiert nur Dateien mit einer PEM-Dateierweiterung.

Wenn die Schaltfläche Weiter des Assistenten anklickbar ist, klicken Sie darauf, um zum letzten Schritt zu gelangen.

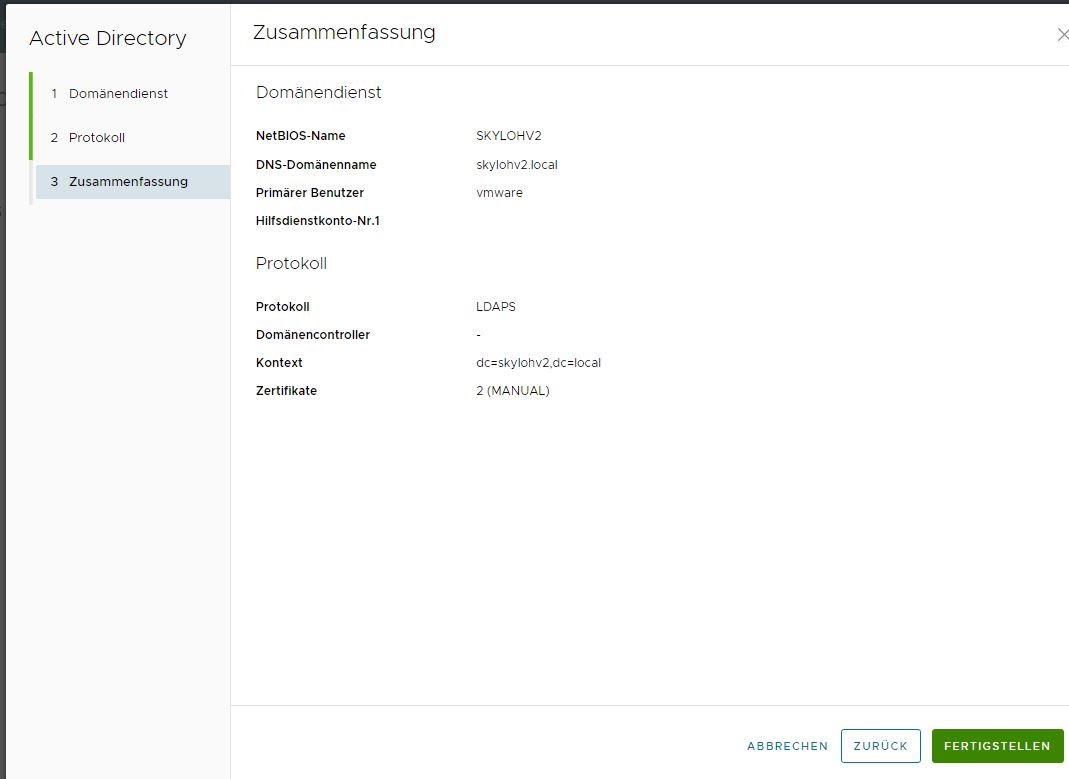

- Überprüfen Sie im Schritt „Zusammenfassung“ die Informationen und klicken Sie auf Fertigstellen.

Der folgende Screenshot veranschaulicht die Zusammenfassung, wenn die Upload-Methode zur Bereitstellung der Zertifikate im vorherigen Schritt verwendet wurde. In diesem Beispiel wurden acht (8) Zertifikate hochgeladen.

Am Ende dieses Ablaufs wird die Domänendienstkonfiguration für die AD-Domäne nun im System gespeichert.

Wenn Sie den obigen Ablauf als Teil der Registrierung der allerersten AD-Domäne für Ihren brandneuen Horizon Cloud-Mandanten ausgeführt haben, fordert die Benutzeroberfläche Sie anschließend auf, den Ablauf „Domänenbeitritt“ und den Ablauf „Administratoren hinzufügen“ abzuschließen. Informationen zu diesen beiden Abläufen finden Sie in den Abschnitten „Domänenbeitritt und Superadministratorrolle hinzufügen“ unter Durchführen der ersten Active Directory-Domänenregistrierung.

Seite „AD-Zertifikate“

Nachdem Zertifikate im System gespeichert wurden, zeigt die Konsole diese auf der Seite „AD-Zertifikate“ an. Sie können diese Seite verwenden, um zu sehen, welche CA-Zertifikate derzeit im System gespeichert sind, und um Zertifikate zu löschen, von denen Sie wissen, dass sie nicht mehr verwendet werden. Nur zur Veranschaulichung zeigt der folgende Screenshot den Fall, in dem ein Administrator Zertifikate auf das System hochgeladen hat.