Diese Seite bezieht sich auf First-Gen-Horizon Cloud Service-Bereitstellungen. Auf dieser Seite wird der mehrstufige Workflow für die Konfiguration der Active Directory-Domäneninformationen beschrieben, die zum Freischalten der Verwaltungsfunktionen der First-Gen-Horizon Universal Console-Managementfunktionen erforderlich sind.

Durch den Abschluss dieses Registrierungsvorgangs werden alle Verwaltungsfunktionen der Konsole freigeschaltet, die für die Umgebung Ihres First-Gen-Mandanten geeignet sind.

Zweck

Es empfiehlt sich, diesen Workflow sofort oder kurz nach dem Hinzufügen des ersten Pods zur Pod-Flotte Ihres Mandanten abzuschließen. Dies gilt als Best Practice, unabhängig davon, ob es sich bei diesem Pod um eine Horizon Cloud on Microsoft Azure-Bereitstellung oder um eine Bereitstellung eines Horizon-Pods mit Horizon Cloud Connector handelt.

Der Grund, warum das Abschließen eine Best Practice ist, liegt darin, dass dieser Workflow die Verwaltungsfunktionen der Konsole freischaltet. Bis der Mandant mindestens eine Active Directory-Domäne konfiguriert hat, sind fast alle Verwaltungsfunktionen der Konsole ausgegraut und gesperrt.

Übergeordnete Übersicht

Der gesamte Workflow der Domänenregistrierung weist diesen übergeordneten Ablauf auf.

- Folgen Sie unter cloud.horizon.vmware.com den Eingabeaufforderungen auf dem Bildschirm, um sich bei der Konsole anzumelden. Starten Sie dann in der Konsole den Active Directory-Konfigurationsworkflow.

- Im Schritt „Domänendienst“ geben Sie die namensbezogenen Informationen der Active Directory-Domäne, die protokollbezogenen Informationen und die Anmeldedaten eines Domänendienstkontos an, das Ihr Mandant zur Abfrage dieser Active Directory-Domäne verwenden kann. Es muss sowohl ein primäres als auch ein Hilfskonto angegeben werden. Weitere Informationen dazu, was in Horizon Cloud für dieses Domänendienstkonto erforderlich ist, finden Sie unter Domänendienstkonto – Erforderliche Eigenschaften.

- Die Informationen zum Domänenbeitritt sind für eine Horizon Cloud on Microsoft Azure-Bereitstellung erforderlich. In diesem Schritt geben Sie die IP-Adresse des DNS-Servers an, der es dem Dienst ermöglicht, Maschinennamen für Ihren Mandanten aufzulösen, die Standard-Organisationseinheit (OE), in der die vom Pod bereitgestellten Mehrfach- und Einzelsitzungsmaschinen (VMs) erstellt werden sollen, sowie die Anmeldedaten eines Domänenbeitrittsdienstkontos, das der Mandant verwenden kann, um diese VMs zur Active Directory-Domäne beitreten zu lassen. Zu solchen VMs gehören importierte VMs, Farm-RDSH-Instanzen, VDI-Desktop-Instanzen usw. Weitere Informationen dazu, was der Mandant für dieses Domänenbeitrittskonto benötigt, finden Sie unter Domänenbeitrittskonto – Erforderliche Eigenschaften.

Wenn der erste Pod Ihres Mandanten ein Pod des Typs Horizon Connection Server ist, können Sie die Eingabe der Kontoinformationen für den Domänenbeitritt überspringen, und die Cloud-Plane-Dienste für solche Pods funktionieren problemlos. Wenn Sie sich jedoch dafür entscheiden und später eine Horizon Cloud-Pod-Bereitstellung zu demselben Mandanten hinzufügen und dieser Pod Ressourcen für Endbenutzer in derselben Domäne bereitstellt, müssen Sie daran denken, die Domänenbeitrittsinformationen nach der Bereitstellung dieses Pods zu konfigurieren. Die Konsole benachrichtigt Sie nicht automatisch darüber, dass die Informationen zum Domänenbeitritt nicht konfiguriert sind, nachdem Sie einen Horizon Cloud-Pod bereitgestellt haben.

- Im letzten Schritt „Administrator hinzufügen“ des Workflows weisen Sie einer Active Directory-Domänengruppe die Rolle Horizon Cloud-Superadministrator zu.

- Nachdem Sie die Administratorinformationen gespeichert haben, werden Sie von der Konsole automatisch abmeldet. Dieser Schritt stellt sicher, dass nur Administratoren in der im vorherigen Schritt identifizierten Domänengruppe Zugriff auf die Verwaltungsfunktionen der Konsole erhalten.

Wenn der Workflow dann für eine Active Directory-Domäne abgeschlossen ist, können Sie später zusätzliche Active Directory-Domänen konfigurieren, die den Anforderungen Ihrer Organisation entsprechen.

Wichtige Überlegungen

- Sie müssen diesen gesamten Workflow für mindestens eine Domäne abschließen, bevor Sie zu anderen Seiten in der Konsole wechseln können. Bis zum Abschluss dieser Aufgaben sind die Hauptdienste gesperrt.

- Der Workflowschritt der Zuweisung der Superadministratorrolle zu einer Active Directory-Domänengruppe ist eine Voraussetzung für die unterstützte Nutzung der Funktionen der Konsole. Wenn Sie den Assistenten vor Abschluss dieses Schritts abbrechen, öffnen Sie den Assistenten „Active Directory registrieren“ erneut, indem Sie auf der Seite „Erste Schritte“ der Konsole auf die Schaltfläche Konfigurieren klicken, und schließen Sie diese Rollenzuweisung ab.

- Ab der Dienstversion v2202 wird die Verwendung von LDAPS für Horizon Cloud on Microsoft Azure-Bereitstellungen unterstützt. Für diese Verwendung muss Ihr Mandant explizit dafür aktiviert werden, und auf dem ersten Pod des Mandanten und den nachfolgenden Pods muss die Manifestebene der Version v2201 ausgeführt werden. Weitere Informationen finden Sie unter Horizon Cloud on Microsoft Azure- und LDAPS-Unterstützung.

- Verteilungsgruppen werden auch dann nicht unterstützt, wenn Sie unter einer Sicherheitsgruppe verschachtelt sind. Wählen Sie beim Erstellen von Active Directory-Gruppen für den Gruppentyp immer Sicherheit aus.

- Primären Domänendienstkonten und Hilfsdomänendienstkonten wird immer die Rolle „Superadministrator“ zugewiesen, mit der alle Berechtigungen zum Durchführen von Verwaltungsaktionen in der Konsole erteilt werden. Sie sollten sicherstellen, dass Benutzer ohne die Berechtigung „Superadministrator“ nicht auf die festgelegten Domänendienstkonten zugreifen können.

- Stellen Sie sicher, dass die Abweichung der Uhr des Active Directory-Servers weniger als 4 Minuten beträgt. Ab Manifest 2474.x überprüft das System, ob die Abweichung der Uhr eines registrierten Active Directory Servers weniger als 4 Minuten beträgt. Wenn diese Abweichung mehr als 4 Minuten beträgt, schlägt die Domänenservererkennung des Systems mit der Ausnahme „Abweichung der Uhr ist zu groß“ fehl. Desktop-Verbindungsanforderungen von Endbenutzern können beeinträchtigt werden, wenn die Domänenservererkennung des Systems fehlschlägt.

- Wenn Sie zu einem späteren Zeitpunkt weitere Pod-Bereitstellungen zur Pod-Flotte dieses Mandanten hinzufügen möchten, müssen diese Pods zum Zeitpunkt der Verbindung oder Bereitstellung eine Sichtverbindung zu derselben Active Directory-Domäne haben.

- Aufgrund eines bekannten Problems können beim Verbinden von Horizon-Pods bei Verwendung von Horizon Cloud Connector unerwartete Ergebnisse auftreten, wenn Sie den Active Directory-Domänenregistrierungsprozess für den ersten Pod nicht abschließen, bevor Sie versuchen, den Workflow zur Cloud-Paarbildung vom Connector für nachfolgende Pods auszuführen. Selbst wenn Sie den Workflow für die Cloud-Kopplung für mehrere Pods ausführen können, bevor Sie die erste Active Directory-Domänenregistrierung mit Horizon Cloud abgeschlossen haben und Sie die erste Domänenregistrierung vor dem Ausführen dieses Cloud-Paarbildungsprozesses für den nächsten Pod noch nicht abgeschlossen haben, kann dieser Domänenregistrierungsprozess dennoch fehlschlagen. In diesem Fall müssen Sie zunächst die Verbindung zwischen den einzelnen cloudverbundenen Pods mithilfe von Entfernen im Horizon Cloud Connector-Konfigurationsportal aufheben, bis nur noch ein einziger cloudverbundener Pod vorhanden ist. Entfernen Sie dann die fehlgeschlagene Active Directory-Registrierung, schließen Sie den Domänenregistrierungsvorgang für diesen einzelnen cloudverbundenen Pod ab und führen Sie den Horizon Cloud Connector-Workflow für die nachfolgenden Pods erneut aus.

Vor dem Ausführen des Workflows in der Konsole

- Stellen Sie sicher, dass Ihr erster Pod erfolgreich bereitgestellt wurde. Der Assistent für die ersten Schritte in der Konsole zeigt durch ein grünes Häkchensymbol an, ob der erste Pod erfolgreich bereitgestellt wurde (

).

). - Ermitteln Sie den NetBIOS-Namen der Active Directory-Domäne und den DNS-Domänennamen für die zu registrierende Domäne. Sie geben diese Werte im Fenster „Active Directory registrieren“ der Konsole im ersten Schritt dieses Workflows an. Ein Beispiel für das Auffinden dieser Werte finden Sie unter Abrufen der Informationen zum NETBIOS-Namen und DNS-Domänennamen. Bitte beachten Sie, dass Sie den Kontonamen selbst in die Felder eingeben, z. B.

ouraccountname, wie den Anmeldenamen des Benutzers ohne den Domänennamen. - Besorgen Sie sich gültige Informationen, die Sie in die erforderlichen Felder der Konsole für die erforderlichen primären und Hilfsdomänendienstkonten sowie für das Domänenbeitrittskonto eingeben können. Stellen Sie sicher, dass diese Konten in der Domäne vorhanden sind und den Anforderungen entsprechen, die unter Dienstkonten, die Horizon Cloud für seine Vorgänge benötigt, beschrieben sind. Als Teil des Workflows der Konsole validiert der Dienst die von Ihnen eingegebenen Kontoinformationen.

- Um zu verhindern, dass der Schritt für das Domänenbeitrittskonto fehlschlägt, stellen Sie sicher, dass die Active Directory-Infrastruktur mit einer genauen Zeitquelle synchronisiert ist. Im Falle eines solchen Fehlers müssen Sie sich gegebenenfalls an den VMware-Support wenden, um Unterstützung zu erhalten. Wenn der Schritt für die Bindung der Domäne erfolgreich abgeschlossen wurde, der Schritt für den Domänenbeitritt jedoch fehlschlägt, können Sie versuchen, die Domäne zurückzusetzen, und untersuchen, ob Sie die Zeitquelle anpassen müssen. Informationen zum Zurücksetzen der Domäne finden Sie in den Schritten unter Entfernen der Registrierung der Active Directory-Domäne.

Anmelden und Starten des Workflows

- Melden Sie sich bei der Konsole an und navigieren Sie zur Horizon Universal Console-Portal-URL unter https://cloud.horizon.vmware.com/.

Diese URL leitet zum Anmeldebildschirm von VMware Cloud Services weiter, wie im folgenden Screenshot dargestellt. Melden Sie sich mit den Anmeldedaten an, die Ihrem Horizon Cloud-Mandanten zugeordnet sind. Folgen Sie dem Ablauf auf dem Bildschirm.

Wenn Sie die Nutzungsbedingungen mithilfe dieser Anmeldedaten noch nicht akzeptiert haben, wird ein Benachrichtigungsfeld über die Nutzungsbedingungen nach dem Klicken auf die Schaltfläche Anmelden angezeigt. Akzeptieren Sie die Nutzungsbedingungen, um fortzufahren.

Wenn Ihre Anmeldung erfolgreich authentifiziert wurde, wird die Konsole geöffnet und die Seite „Erste Schritte“ wird angezeigt.

- Erweitern Sie auf der Seite Erste Schritte den Bereich Allgemeine Einrichtung, sofern er noch nicht erweitert ist.

- Klicken Sie unter „Active Directory“ auf Konfigurieren.

In der Konsole wird ein Fenster angezeigt, das den Beginn des Active Directory-Registrierungsworkflows darstellt. Das Aussehen dieses Fensters variiert je nachdem, ob Ihr Mandant mit einem Pod vom Typ Horizon Connection Server oder mit einer Horizon Cloud on Microsoft Azure-Bereitstellung anfängt.

Domänendienst – Horizon Connection Server-Pod

Geben Sie die angeforderten Informationen im Konsolenfenster an und klicken Sie dann auf Domänendienst um sie zu speichern. Geben Sie bei der Eingabe jedes Dienstkontonamens den Kontonamen ohne den Domänennamen ein, wie z. B. den Benutzeranmeldenamen „ouraccountname“.

| Bereich | Beschreibung |

|---|---|

| NETBIOS-Name | Die Konsole zeigt ein Auswahlmenü an, das die Namen aller Active Directory-Domänen enthält, die für den Horizon-Pod sichtbar sind. Wählen Sie die Active Directory-Domäne aus, die Sie zuerst registrieren möchten. |

| DNS-Domänenname | Schreibgeschützt. Die Konsole zeigt automatisch den vollqualifizierten DNS-Domänennamen für die Active Directory-Domäne an, die für NETBIOS-Name ausgewählt wurde. |

| Protokoll | Zeigt automatisch LDAP an, das für diesen Pod-Typ unterstützte Protokoll. |

| Benutzername für den Dienst und Bind-Kennwort | Geben Sie die Anmeldedaten des Domänendienstdienstkontos an, das der Dienst mit der ausgewählten Domäne verwenden soll. |

| Hilfsdienstkonto-Nr.1 | Geben Sie in den Feldern Benutzername für den Dienst und Bind-Kennwort ein Benutzerkonto der Domäne ein, das als Hilfs-LDAP-Dienstkonto verwendet werden soll, sowie das zugehörige Kennwort. |

| Erweiterte Eigenschaften | Sofern Sie die Standardwerte nicht ändern, verwendet der Dienst die in der Konsole angezeigten Standardwerte.

|

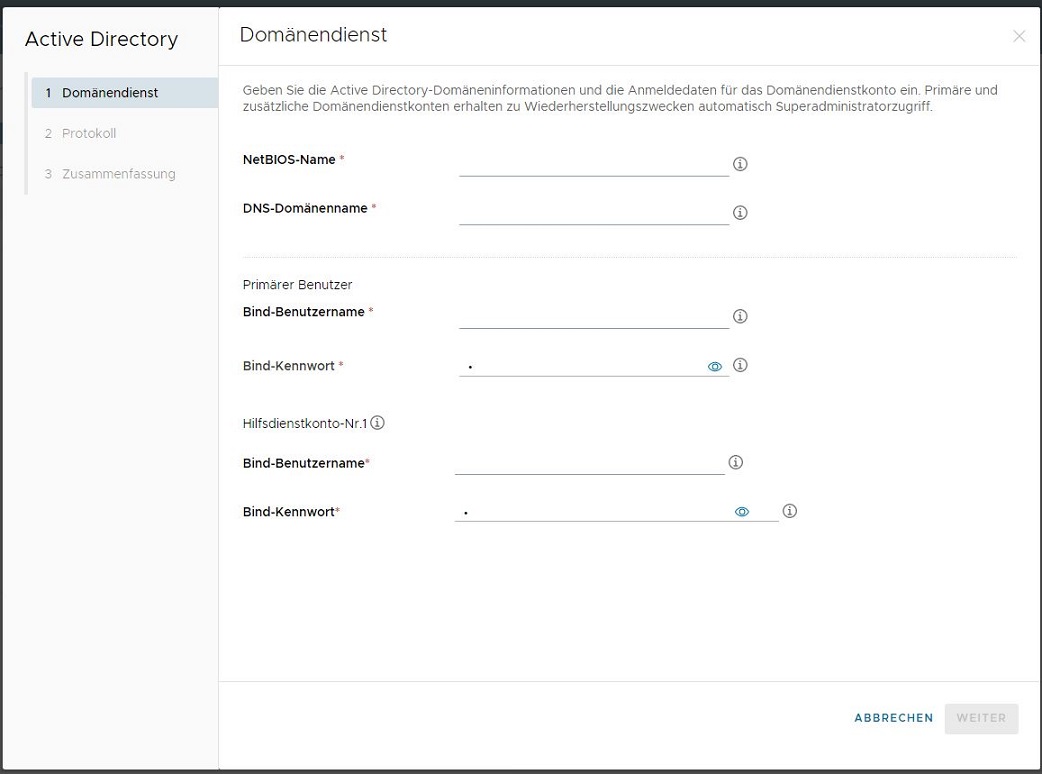

Domänendienst – Horizon Cloud on Microsoft Azure-Bereitstellung

Geben Sie die angeforderten Informationen im Konsolenfenster an und klicken Sie dann auf Domänendienst um sie zu speichern. Geben Sie bei der Eingabe jedes Dienstkontonamens den Kontonamen ohne den Domänennamen ein, wie z. B. den Benutzeranmeldenamen „ouraccountname“.

| Bereich | Beschreibung |

|---|---|

| NETBIOS-Name | Das System zeigt ein Textfeld an. Geben Sie den NetBIOS-Namen für die AD-Domäne ein, zu der der Pod eine Sichtverbindung hat. Dieser Name enthält in der Regel keinen Punkt. Ein Beispiel dafür, wie Sie den zu verwendenden Wert in Ihrer Active Directory-Domänenumgebung finden, erhalten Sie unter Informationen zum NETBIOS-Namen und DNS-Domänennamen abrufen. |

| DNS-Domänenname | Geben Sie den vollqualifizierten DNS-Domänennamen der AD-Domäne ein, die Sie unter NETBIOS-Name angegeben haben. |

| Protokoll | Zeigt automatisch LDAP an, das für diesen Pod-Typ unterstützte Protokoll. |

| Benutzername für den Dienst und Bind-Kennwort | Geben Sie die Anmeldedaten des Domänendienstdienstkontos an, das der Dienst mit der ausgewählten Domäne verwenden soll. |

| Hilfsdienstkonto-Nr.1 | Geben Sie in den Feldern Benutzername für den Dienst und Bind-Kennwort ein Benutzerkonto der Domäne ein, das als Hilfs-LDAP-Dienstkonto verwendet werden soll, sowie das zugehörige Kennwort. |

| Erweiterte Eigenschaften | Optional. Sofern Sie die Standardwerte nicht ändern, verwendet der Dienst die in der Konsole angezeigten Standardwerte.

|

Der folgende Screenshot zeigt das Fenster „Active Directory registrieren“, wenn Ihr erster Cloud-verbundener Pod sich in Microsoft Azure befindet. Die Felder enthalten Werte für eine Beispiel-Active Directory-Domäne mit dem NetBIOS-Namen ENAUTO und dem DNS-Domänennamen ENAUTO.com.

Domänenbeitritt

Wenn der Domänendienstschritt erfolgreich verläuft, zeigt die Konsole automatisch das Dialogfeld „Domänenbeitritt“ an. Verwenden Sie für die Kontoanmeldedaten ein Active Directory-Konto, das den Richtlinien für das Domänenbeitrittskonto entspricht, die in den Voraussetzungen beschrieben sind.

Es wird empfohlen, die erforderlichen Felder in diesem Schritt des Assistenten auszufüllen. Obwohl das Domänenbeitrittskonto in dieser Version in erster Linie für Systemvorgänge im Zusammenhang mit VMs verwendet wird, die sich in Pods in Microsoft Azure befinden, gewährleistet der Abschluss dieses Schritts, dass die Konsole Sie auffordert, den nachfolgenden Schritt der Gewährung der Superadministratorrolle abzuschließen.

- Geben Sie im Dialogfeld „Domänenbeitritt“ die erforderlichen Informationen an.

Option Beschreibung Primäre DNS-Server-IP Die IP-Adresse des primären DNS-Servers, die Horizon Cloud zum Auflösen von Computernamen verwenden soll. Für einen Pod in Microsoft Azure muss dieser DNS-Server Computernamen innerhalb Ihrer Microsoft Azure-Cloud sowie externe Namen auflösen können.

Sekundäre DNS-Server-IP (Optional) IP-Adresse eines sekundären DNS-Servers Standard-OE Active Directory-Organisationseinheit (OU), die von den Desktop-bezogenen virtuellen Maschinen des Pods verwendet werden soll, z. B. von importierten VMs, Farm-RDSH-VMs, VDI-Desktop-Instanzen. Eine Active Directory-Organisationseinheit hat das Format wie OU=NestedOrgName, OU=RootOrgName,DC=DomainComponent. Die Standardeinstellung des Systems lautetCN=Computers. Sie können die Standardeinstellungen an Ihre Anforderungen anpassen, z. B.CN=myexample.Hinweis: Eine Beschreibung der geschachtelten Organisationsnamen finden Sie unter Überlegungen zur Verwendung verschachtelter Active Directory-Domänen-Organisationseinheiten. Jede einzelne eingegebene OE darf maximal 64 Zeichen lang sein, wobei der OE=-Teil Ihrer Eingabe nicht mitgezählt wird. Microsoft begrenzt eine einzelne OE auf 64 Zeichen oder weniger. Ein OE-Pfad, der länger als 64 Zeichen ist, aber keine einzelne OE mehr als 64 Zeichen hat, ist gültig. Jede einzelne OE muss jedoch maximal 64 Zeichen lang sein.Benutzername für den Beitritt und Kennwort für den Beitritt Benutzerkonto im Active Directory, das über die nötigen Berechtigungen verfügt, um mit Computern zu dieser Active Directory-Domäne beizutreten. Geben Sie den Benutzernamen und das zugehörige Kennwort an. Hinweis: Geben Sie nur den Benutzernamen selbst ein. Geben Sie dabei nicht den Domänennamen ein.Benutzername für Hilfskonto für Beitritt und Kennwort für Hilfskonto für Beitritt Optional. Legen Sie ein Hilfskonto für den Domänenbeitritt fest. Wenn das von Ihnen angegebene primäre Domänenbeitrittskonto nicht mehr zugänglich ist, verwendet das System das zusätzliche Domänenbeitrittskonto für diese Vorgänge in Microsoft Azure-Pods, für die ein Domänenbeitritt erforderlich ist. Dazu zählen beispielsweise das Importieren von Image-VMs, das Erstellen von Farm-RDSH-Instanzen, VDI-Desktop-Instanzen usw.

Verwenden Sie ein Active Directory-Konto, das denselben Richtlinien für das primäre Domänenbeitrittskonto entspricht, die in den Voraussetzungen beschrieben sind. Sofern Sie nicht für beide Konten Läuft nie ab festgelegt haben, stellen Sie sicher, dass für das zusätzliche Domänenbeitrittskonto eine andere Ablaufzeit festgelegt ist, als für das primäre Domänenbeitrittskonto. Wenn das primäre und das zusätzliche Domänenbeitrittskonto zur gleichen Zeit ablaufen, schlagen Systemvorgänge für das Versiegeln von Images und die Bereitstellung von Farm-RDSH- und VDI-Desktop-VMs fehl.

Wenn Sie jetzt kein Hilfskonto für den Domänenbeitritt hinzufügen möchten, können Sie dies später tun. Wenn Sie jetzt ein Konto hinzufügen, können Sie es später aktualisieren oder entfernen. Es kann nur ein Hilfskonto für den Domänenbeitritt hinzugefügt werden.

- Klicken Sie auf Speichern.

Wenn der Schritt für den Domänenbeitritt erfolgreich ist, wird das Dialogfeld „Administrator hinzufügen“ angezeigt, und Sie sollten mit dem Schritt fortfahren, um die Rolle des Superadministrators zu Ihrer Gruppe von Administratoren in der AD-Domäne hinzuzufügen.

Wichtig: Wenn der Domänenbeitrittsschritt fehlschlägt, ist der Registrierungsvorgang nicht vollständig abgeschlossen. Führen Sie in dieser Situation die unter Löschen der Registrierung der Active Directory-Domäne beschriebenen Schritte durch und beginnen Sie wieder mit Schritt 4.

Hinzufügen der Superadministratorrolle zu einer AD-Gruppe

- Wählen Sie über die Active Directory-Suchfunktion im Dialogfeld „Administrator hinzufügen“ die Active Directory-Administratorgruppe aus, die in Ihrer Umgebung die Verwaltungsaufgaben mit dieser Konsole ausführen soll. Durch diese Zuweisung wird sichergestellt, dass mindestens eines Ihrer Active Directory-Domänenbenutzerkonten die Berechtigungen zum Anmelden bei dieser Konsole erhält, da die Active Directory-Domäne nun für dieses Kundenkonto konfiguriert ist.

- Klicken Sie auf Speichern.

Wenn Sie auf Speichern klicken, werden Sie automatisch abgemeldet. Da Sie den Pod nun mit Ihrer Active Directory-Domänen registriert haben, müssen Sie sich erneut anmelden, um die Verwendung eines Active Directory-Kontos sowie Ihrer My VMware-Anmeldedaten zu erzwingen. Diesmal melden Sie sich beispielsweise mit den Anmeldedaten Ihres VMware-Kontos und anschließend mit den Anmeldedaten des Active Directory-Kontos für einen Benutzer an, der sich in der Active Directory-Gruppe befindet, der Sie soeben die Rolle „Superadministrator“ zugewiesen haben.

Ergebnisse des Abschlusses des Vorgangs

Wenn alle Schritte des Assistenten abgeschlossen sind, sind die folgenden Elemente nun vorhanden:

- Die Active Directory-Domäne wird in der Cloud-Ebene als erste Cloud-konfigurierte Active Directory-Domäne konfiguriert, die diesem Horizon Cloud-Kundenkonto zugewiesen ist.

- Horizon Cloud verfügt über das Domänenbeitrittskonto, das für die Systemvorgänge benötigt wird, die das Beitreten virtueller Maschinen zu dieser Domäne für Horizon Cloud-Pods beinhalten.

- Die Verwaltungsfunktionen in der Konsole sind jetzt verfügbar.

- Der Anmeldeablauf, während Sie sich bei der Konsole anmelden, wird geändert, da der Horizon Cloud-Mandant nun über seine erste registrierte Active Directory-Domäne verfügt. Eine Übersicht über den Anmeldeablauf finden Sie unter Informationen zur Authentifizierung in einer Horizon Cloud-Mandantenumgebung.

- Benutzer in der Gruppe, der Sie die Superadministrator-Rolle zugewiesen haben, können auf die Konsole zugreifen und Verwaltungsaktivitäten durchführen, wenn sie sich mit den zugehörigen VMware-Kontoanmeldedaten anmelden. Damit diese Administratoren ihre eigenen VMware-Kontoanmeldedaten für die Authentifizierung mit Horizon Cloud verwenden können, führen Sie die unter Erteilen von Administratorrollen für Einzelpersonen in Ihrer Organisation zum Anmelden bei und Ausführen von Aktionen in Ihrer Horizon Cloud-Mandantenumgebung mit der Horizon Universal Console beschriebenen Schritte aus.

- Für Zuweisungen, die im Zusammenhang mit Ressourcen von Pods in Microsoft Azure stehen, können Benutzerkonten aus der registrierten Active Directory-Domäne ausgewählt werden.

- Die Helpdesk-Funktionen der Konsole können mit Benutzerkonten aus dieser registrierten Active Directory-Domäne verwendet werden.

Nächster Schritt

Von diesem Punkt an führen Sie in der Regel folgende Aufgaben aus:

- Fügen Sie dieser Active Directory-Domänenkonfiguration weitere Hilfsdomänendienstkonten hinzu. Wenn die von Ihnen angegebenen primären und ersten Dienstkonten keinen Zugriff ermöglichen, wird die Verbindung zum Active Directory über das nächste Hilfsdienstkonto hergestellt. Mit den Hilfsdienstkonten vermeiden Sie, dass die Konsole für Ihre Administratorbenutzer gesperrt wird, wenn das primäre Dienstkonto in der Active Directory-Domäne nicht mehr zugänglich ist. Weitere Informationen finden Sie unter Hinzufügen zusätzlicher Hilfsdienstkonten für eine cloudkonfigurierte Active Directory-Domäne in Horizon Cloud.

- Erteilen Sie zusätzlichen Benutzern das Recht auf Verwaltung Ihrer Umgebung. Fügen Sie zuerst ihre VMware-Konten mit den zugehörigen Horizon Cloud-Rollen hinzu und geben Sie dann ihren Active Directory-Konten die entsprechende Horizon Cloud-Rolle. Siehe Erteilen von Administratorrollen für Einzelpersonen in Ihrer Organisation zum Anmelden bei und Ausführen von Aktionen in Ihrer Horizon Cloud-Mandantenumgebung mit der Horizon Universal Console und Zuweisen von Rollen zu Active Directory-Gruppen, die regeln, welche Bereiche der Horizon Universal Console für Einzelpersonen in diesen Gruppen aktiviert sind, nachdem Sie sich bei Ihrer Horizon Cloud-Mandantenumgebung authentifizieren.

- Fahren Sie mit dem Assistenten für erste Schritte fort. Siehe Horizon Cloud Assistent für erste Schritte – Übersicht.

- Navigieren Sie zum Dashboard und anderen Bereichen der Konsole, um weitere Verwaltungsaufgaben kennen zu lernen oder auszuführen. Siehe First-Gen-Mandanten – Tour durch die First-Gen-Horizon Universal Console.

- Sie können auch zusätzliche Active Directory-Domänen registrieren, wenn Sie Benutzern in anderen Active Directory-Domänen den Verwaltungszugriff auf die Konsole gewähren oder für Endbenutzer in anderen Active Directory-Domänen Zuweisungen einrichten möchten. Siehe Registrieren zusätzlicher Active Directory-Domänen als Cloud-konfigurierte Active Directory-Domänen mit Ihrer Horizon Cloud-Mandantenumgebung.

- Weisen Sie den Benutzern in dieser Domäne, denen Sie schreibgeschützten Zugriff auf die Konsole gewähren möchten, die Rolle „Demo-Administrator“ zu. Weitere Informationen finden Sie unter Best Practices bezüglich der beiden Rollentypen, die Sie für die Verwendung der Horizon Cloud-Konsole in Ihrer Horizon Cloud-Umgebung zuweisen und Zuweisen von Rollen zu Active Directory-Gruppen, die steuern, welche Bereiche der Horizon Cloud-Konsole für Einzelpersonen in diesen Gruppen aktiviert sind, nachdem sie sich bei Ihrer Horizon Cloud-Mandantenumgebung authentifizieren.