Bei First-Gen-Horizon Cloud Service on Microsoft Azure-Bereitstellungen verwendet der Dienst API-Aufrufe, um den Pod in einem Microsoft Azure-Abonnement bereitzustellen und diesen Pod sowie die mit dem Pod bereitgestellten VDI-Desktops und ‑Farmen zu verwalten. Erstellen Sie eine App-Registrierung, damit First-Gen-Horizon Cloud seine API-Aufrufe im Abonnement des Pods verwenden kann.

Kurze Einführung

Für die anfängliche Bereitstellung des Pods ruft der Pod-Bereitsteller die APIs im Microsoft Azure-Abonnement auf, das Sie für den Pod ausgewählt haben. Diese API-Aufrufe führen Aktionen im Abonnement des Pods aus, um Elemente wie die Pod-Manager-VM, die Netzwerkkarten der VM und die Netzwerksicherheitsgruppen (NSGs) auf diesen Netzwerkkarten zu erstellen – alle Ressourcen, die ein Horizon Cloud-Pod benötigt.

Nach der Pod-Bereitstellung muss Horizon Cloud dann weiterhin in der Lage sein, APIs im Abonnement des Pods aufzurufen. Nach der Pod-Bereitstellung verwendet der Dienst API-Aufrufe, um die Basis-Image-VMs für die Golden Images zu erstellen, Sysprep auf den Golden Images auszuführen, Farm-Hosts und VDI-Desktop-VMs zu erstellen, die Gateway-Konfigurationen des Pods hinzuzufügen und zu bearbeiten sowie den Pod zu warten und zu aktualisieren.

Erstellen der App-Registrierung vor dem Ausführen des Pod-Bereitstellers

Da der Pod-Bereitsteller während des Pod-Bereitstellungsvorgangs die APIs aufrufen muss, um die Ressourcen des Pods im Pod-Abonnement programmgesteuert zu erstellen, müssen die App-Registrierung und der geheime Clientschlüssel vorhanden sein, bevor Sie den Bereitstellungsassistenten starten. Durch die Erstellung der App-Registrierung wird automatisch ein Dienstprinzipalobjekt im Pod-Abonnement erstellt.

Der geheime Clientschlüssel muss im Azure-Portal generiert werden und der Horizon Cloud-App-Registrierung muss eine Rolle zugewiesen werden, damit sie auf der Ebene des Pod-Abonnements ausgeführt werden kann.

Wenn Sie die Funktion verwenden möchten, bei der die externe Unified Access Gateway-Konfiguration in einem eigenen Abonnement bereitgestellt wird, das vom Abonnement des Pods getrennt ist, muss Horizon Cloud zum Zeitpunkt der Ausführung des Assistenten für die Bereitstellung des externen Gateways auch die Möglichkeit haben, APIs in diesem Abonnement aufzurufen. In diesem Fall sind eine App-Registrierung und ein geheimer Clientschlüssel in diesem Abonnement zusätzlich zu denjenigen für das Pod-Abonnement erforderlich.

Zuweisen einer Rolle für die App-Registrierung

Der Horizon Cloud-App-Registrierung muss eine Rolle im Abonnement des Pods zugewiesen sein. In der Regel ist die integrierte Contributor-Rolle die Rolle, die von Horizon Cloud für das Pod-Abonnement verwendet wird. Der Grund, warum die Rolle Contributor verwendet wird, ist, dass diese Rolle alle API-Aufrufe abdeckt, die Horizon Cloud innerhalb des Pod-Abonnements ausführen muss.

Die Rollenzuweisung muss eine direkte Zuweisung sein. Die Verwendung einer gruppenbasierten Zuweisung einer Rolle – bei der die Rolle einer Gruppe zugewiesen wird und die App-Registrierung ein Mitglied dieser Gruppe ist – wird derzeit nicht unterstützt.

Wenn Ihre Organisation die Verwendung der Rolle Contributor im Abonnement des Pods vermeiden möchte, unterstützt Horizon Cloud stattdessen auch die Verwendung einer benutzerdefinierten Rolle. Bei Verwendung der benutzerdefinierten Rolle müssen die spezifischen API-Aufrufe, die Horizon Cloud verwenden muss, bereitgestellt werden. Weitere Informationen finden Sie im Abschnitt Benutzerdefinierte Rollen unten auf dieser Seite.

Registrieren von Ressourcenanbietern

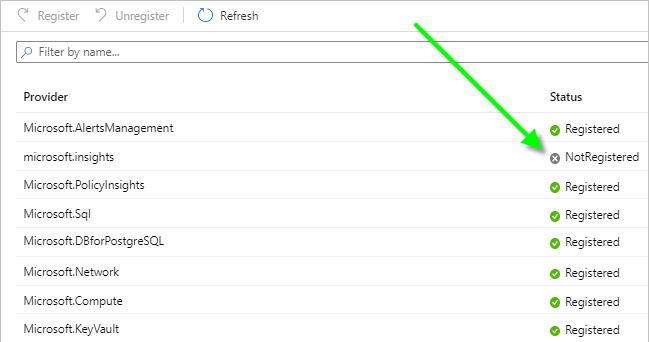

Im Abonnement des Pods müssen alle folgenden Ressourcenanbieter den Status Registered aufweisen. Sie werden feststellen, dass einige der Ressourcenanbieter in dieser Liste bereits den Status Registered haben, andere hingegen nicht. Dies ist auf das Standardverhalten von Microsoft Azure zurückzuführen, bei dem eine Reihe von Ressourcenanbietern typischerweise für alle Azure-Abonnements registriert ist.

Sie sollten sicherstellen, dass diese aufgelisteten Ressourcenanbieter den Status Registered aufweisen, bevor Sie den Pod-Bereitstellungsassistenten ausführen. Im letzten Schritt des Assistenten wird überprüft, ob diese Ressourcenanbieter den Status Registered aufweisen, und der Start der Pod-Bereitstellung wird verhindert, wenn ein Ressourcenanbieter nicht registriert ist.

Microsoft.Computemicrosoft.insightsMicrosoft.NetworkMicrosoft.StorageMicrosoft.KeyVaultMicrosoft.AuthorizationMicrosoft.ResourcesMicrosoft.ResourceHealthMicrosoft.ResourceGraphMicrosoft.SecurityMicrosoft.DBforPostgreSQLMicrosoft.SqlMicrosoft.MarketplaceOrdering

Der folgende Screenshot veranschaulicht die Anzeige des Status Registriert und „Nicht registriert“ im Azure-Portal.

So überprüfen Sie die Ressourcenanbieter im Abonnement des Pods:

- Melden Sie sich beim Azure-Portal an und suchen Sie nach dem Abonnement, in dem Sie den Pod bereitstellen möchten.

- Klicken Sie auf den Namen des Abonnements und scrollen Sie nach unten, bis

(Ressourcenanbieter) angezeigt wird.

(Ressourcenanbieter) angezeigt wird. - Suchen Sie nach den Ressourcenanbietern in der vorstehenden Liste und überprüfen Sie, ob jeweils der Status

(Registered) angezeigt wird.

(Registered) angezeigt wird. Für jeden Ressourcenanbieter aus der vorstehenden Liste, der als

NotRegisteredangezeigt wird, verwenden Sie das Portal, um ihn zu registrieren.

Erstellen der Horizon Cloud-App-Registrierung

Sie führen diese Schritte über das Microsoft Azure-Portal aus, das für Ihr registriertes Konto geeignet ist. Beispielsweise gibt es spezifische Portal-Endpunkte für diese Microsoft Azure-Clouds.

- Microsoft Azure Commercial (standardmäßige globale Regionen)

- Microsoft Azure China

- Microsoft Azure US-Regierung

Wenn Sie die Horizon Cloud-Funktion verwenden, bei der das externe Gateway ein eigenes Abonnement verwendet, das von dem des Pods getrennt ist, wiederholen Sie die Schritte in diesem Abonnement für seine App-Registrierung.

Um alle folgenden Schritte im Azure-Portal selbst ausführen zu können, muss Ihre Portalanmeldung über ausreichende Berechtigungen verfügen, um eine App-Registrierung zu erstellen und dieser App-Registrierung in dem Abonnement, in dem Sie den Pod bereitstellen möchten, eine Rolle zuzuweisen. Wenn Sie nicht der Besitzer oder Administrator dieses Abonnements sind, erkundigen Sie sich bei einem von ihnen, ob Sie über die erforderlichen Berechtigungen zum Erstellen einer App-Registrierung und zum Zuweisen einer Rolle für diese App-Registrierung verfügen.

- Melden Sie sich beim Microsoft Azure-Portal mit Anmeldedaten an, mit denen Sie Anwendungen registrieren können.

- Suchen Sie in der Suchleiste des Portals nach

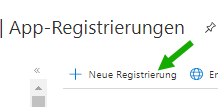

App registrationsund klicken Sie auf App-Registrierungen, wenn dies in der Ergebnisliste angezeigt wird.

Das Portal zeigt die Seite „App-Registrierungen“ an.

- Klicken Sie auf der Seite „App-Registrierungen“ auf Neue Registrierung.

- Geben Sie einen Anzeigenamen ein, der Sie daran erinnert, dass diese Registrierung für die Verwendung von Horizon Cloud bestimmt ist.

- Wählen Sie Nur Konten in diesem Organisationsverzeichnis aus.

- Behalten Sie den optionalen Abschnitt „Umleitungs-URI“ im standardmäßigen, leeren Zustand bei.

- Klicken Sie auf die Schaltfläche Registrieren, um die Erstellung der App-Registrierung abzuschließen.

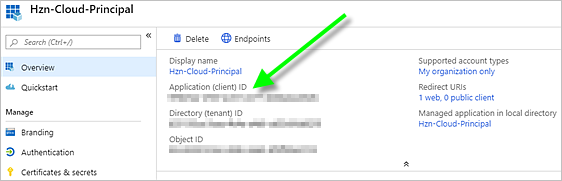

Die neu erstellte App-Registrierung wird auf dem Bildschirm angezeigt.

- Kopieren Sie die Anwendungs- und Verzeichnis-ID und speichern Sie sie unter einem Verzeichnis, von dem Sie sie später abrufen können, wenn Sie den Bereitstellungsassistenten ausführen. Der folgende Screenshot zeigt eine App-Registrierung mit dem Namen

Hzn-Cloud-Principalund einen grünen Pfeil, der darauf verweist, wo die Anwendungs-ID und die Verzeichnis-ID angezeigt werden.

- Erstellen Sie dann den geheimen Clientschlüssel der App-Registrierung:

- Im vorherigen Screenshot sehen Sie, wo

angezeigt wird. Klicken Sie im Azure-Portal auf Ihrer neu erstellten App-Registrierungsseite auf Zertifikate und geheime Schlüssel.

angezeigt wird. Klicken Sie im Azure-Portal auf Ihrer neu erstellten App-Registrierungsseite auf Zertifikate und geheime Schlüssel. - Klicken Sie auf Neuer geheimer Clientschlüssel.

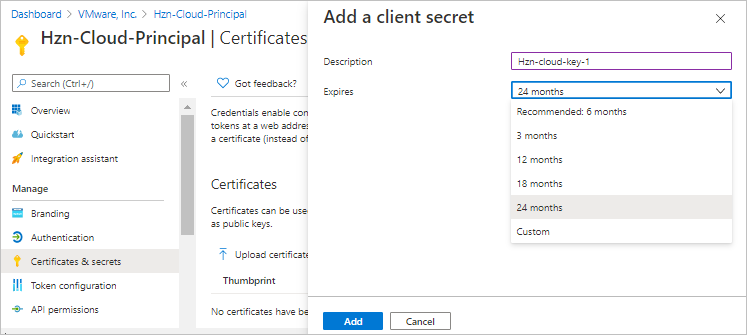

- Wie im folgenden Screenshot dargestellt, zeigt das Portal den Bildschirm Geheimen Clientschlüssel hinzufügen an. Geben Sie eine Beschreibung ein, wählen Sie eine Ablaufdauer aus und klicken Sie auf Hinzufügen. Die Beschreibung des Schlüssels darf höchstens 16 Zeichen umfassen, z. B.

Hzn-Cloud-Key1.

Wichtig: Lassen Sie diesen Bildschirm geöffnet, bis Sie den geheimen Wert kopiert und unter einem Speicherort eingefügt haben, von dem Sie ihn später abrufen können.

- Kopieren Sie den geheimen Wert in einen Speicherort, von dem Sie ihn später abrufen können, wenn Sie den Bereitstellungsassistenten ausführen. Der Assistent verfügt über ein Feld, in das Sie diesen Wert einfügen.

- Im vorherigen Screenshot sehen Sie, wo

- Fügen Sie der Horizon Cloud-App-Registrierung eine Rollenzuweisung hinzu. Weisen Sie die Rolle auf der Abonnementebene zu:

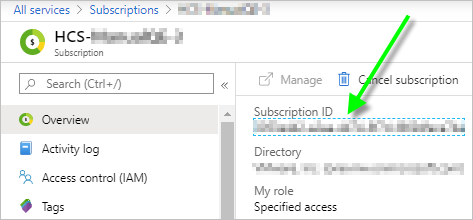

- Navigieren Sie zum Einstellungsbildschirm des Abonnements, indem Sie in der Hauptnavigationsleiste des Microsoft Azure-Portals auf Alle Dienste und dann auf Abonnements klicken und anschließend auf den Namen des Abonnements, in das der Pod-Bereitsteller den Pod bereitstellen soll.

Hinweis: Notieren Sie sich an dieser Stelle die Abonnement-ID, die auf dem Bildschirm angezeigt wird, die Sie später im Bereitstellungsassistenten benötigen.

- Klicken Sie auf

(Zugriffssteuerung (IAM)) und dann auf , um den Bildschirm Rollenzuweisung hinzufügen zu öffnen.

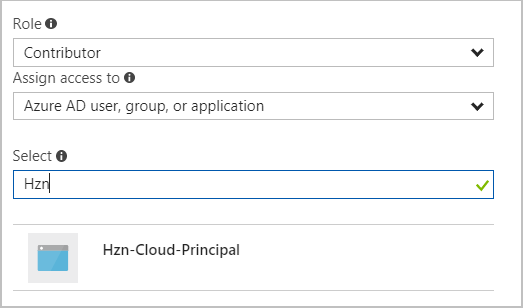

(Zugriffssteuerung (IAM)) und dann auf , um den Bildschirm Rollenzuweisung hinzufügen zu öffnen. - Wählen Sie im Bildschirm Rollenzuweisung hinzufügen für Rolle die Rolle

Contributoraus.Wenn Ihre Organisation angegeben hat, dass eine benutzerdefinierte Rolle für Horizon Cloud verwendet werden soll, wählen Sie die benutzerdefinierte Rolle aus, die Ihre Organisation für diesen Zweck eingerichtet hat.

- Wählen Sie in der Dropdown-Liste Zugriff zuweisen zu die Option Azure AD-Benutzer, ‑Gruppe oder ‑Anwendung aus.

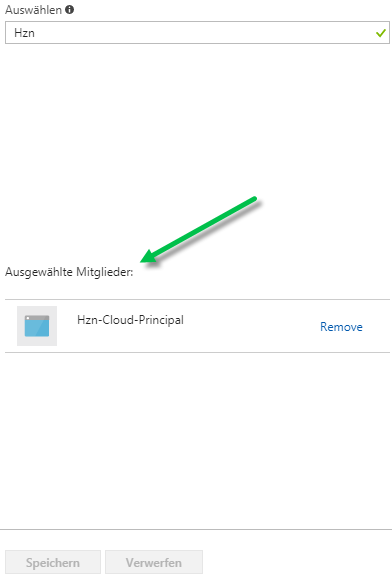

- Verwenden Sie das Feld Auswählen, um nach dem Namen der Horizon Cloud-App-Registrierung zu suchen. Der folgende Screenshot veranschaulicht diesen Schritt.

- Klicken Sie auf den Namen, den Sie Ihrer erstellten Horizon Cloud-App-Registrierung gegeben haben, um sie zu einem ausgewählten Mitglied zu machen, und klicken Sie dann auf Speichern.

- Navigieren Sie zum Einstellungsbildschirm des Abonnements, indem Sie in der Hauptnavigationsleiste des Microsoft Azure-Portals auf Alle Dienste und dann auf Abonnements klicken und anschließend auf den Namen des Abonnements, in das der Pod-Bereitsteller den Pod bereitstellen soll.

Zusammenfassung

Nun haben Sie die Horizon Cloud-App-Registrierung erstellt und konfiguriert, den Registrierungsstatus der für Horizon Cloud erforderlichen Ressourcenanbieter bestätigt und verfügen über die abonnementbezogenen Werte, die Sie im ersten Schritt des Pod-Bereitstellungsassistenten eingeben müssen. Die vier auf das Abonnement bezogenen Werte sind:

- Abonnement-ID

- Azure Active Directory-ID

- Anwendungs-ID

- Wert des Anwendungsschlüssels

Benutzerdefinierte Rollen und die Horizon Cloud-App-Registrierung

Wenn Ihre Organisation die Verwendung der Contributor-Rolle im Abonnement des Pods vermeiden möchte, kann Ihre Organisation stattdessen eine benutzerdefinierte Rolle erstellen und diese der Horizon Cloud-App-Registrierung zuweisen. Die benutzerdefinierte Rolle muss so konfiguriert werden, dass sie die von Horizon Cloud benötigten API-Aufrufe zulässt. Wenn Ihre Organisation die Verwendung der Rolle Contributor im Abonnement des Pods vermeiden möchte, lesen Sie die Informationen unter First-Gen-Mandanten –Wenn Ihre Organisation die Verwendung einer benutzerdefinierten Rolle für die First-Gen-Horizon Cloud-App-Registrierung bevorzugt.