Für die Integration von View-Pod-Verbunden mit VMware Identity Manager müssen die nachfolgend aufgeführten Anforderungen erfüllt sein.

VMware Identity Manager unterstützt die Cloud-Pod-Architektur-Funktion in Horizon 6.2 und höher sowohl für Anwendungen als auch für Desktops.

Sie können maximal 10 Pod-Verbunde mit dem VMware Identity Manager-Dienst integrieren. Jeder Verbund kann bis zu 7 Pods enthalten.

Stellen Sie die View-Verbindungsserver-Instanz über den Standardport 443 oder über einen benutzerdefinierten Port bereit.

Vergewissern Sie sich, dass Sie für jede View-Verbindungsserver-Instanz in Ihrer View-Umgebung über einen DNS-Eintrag und eine IP-Adresse verfügen, die beim Reverse-Lookup aufgelöst werden können. In VMware Identity Manager ist ein Reverse-Lookup für den View-Verbindungsserver, für den View-Sicherheitsserver und für die Lastausgleichsdienst-Instanzen erforderlich. Wenn das Reverse-Lookup nicht richtig konfiguriert ist, schlägt die VMware Identity Manager-Integration mit View fehl.

Die Dienstkomponente VMware Identity Manager-Konnektor muss alle View-Verbindungsserver-Instanzen im Pod-Verbund erreichen können.

Für alle View-Verbindungsserver-Instanzen im Pod-Verbund muss die SAML-Authentifizierung konfiguriert und der VMware Identity Manager-Dienst als Identitätsanbieter festgelegt sein. Sie müssen den vollqualifizierten Domänennamen (FQDN) Ihres Dienstes als Teil der URL verwenden.

Weitere Informationen hierzu finden Sie unter Konfigurieren der SAML-Authentifizierung.

Es empfiehlt sich, den Ablaufzeitraum für SAML-Metadaten auf den View-Verbindungsserver-Instanzen auf 90 Tage zu verlängern. Weitere Informationen finden Sie unter Ändern des Ablaufzeitraums der Metadaten von Dienstanbietern auf dem View-Verbindungsserver.

Die View-Verbindungsserver-Zertifikate werden mit VMware Identity Manager synchronisiert.

Stellen Sie Anwendungs- und Desktop-Pools in den View-Pods bereit.

Bei der Konfiguration von Desktop-Pools müssen Sie unter „Remote-Einstellungen“ die Option Automatisch nach Trennung abmelden auf 1 oder 2 Minuten festlegen anstelle von Sofort.

Erstellen Sie View-Pools unbedingt im Root-Ordner von View. Wenn Sie View-Pools in einem anderen als dem Root-Ordner erstellen, kann VMware Identity Manager diese View-Pods und die Berechtigungen nicht abfragen.

Wenn Sie Anwendungs- und Desktop-Pools nach der Integration mit VMware Identity Manager hinzufügen oder entfernen, müssen Sie die Synchronisierung erneut ausführen, damit die Änderungen im VMware Identity Manager-Dienst angezeigt werden.

Sie müssen den Pod-Verbund in Ihrer View-Umgebung erstellen, indem Sie die Cloud-Pod-Architektur-Funktion aus einem der Pods initialisieren und die anderen Pods dann dem Verbund hinzufügen, bevor Sie ihn mit dem VMware Identity Manager-Dienst integrieren. Globale Berechtigungen werden in Pods kopiert, wenn diese dem Verbund hinzugefügt werden.

Wenn Sie nach der Integration mit dem VMware Identity Manager-Dienst dem Pod-Verbund einen Pod hinzufügen oder diesen daraus entfernen, müssen Sie dafür die Pod-Verbunddetails in der VMware Identity Manager-Verwaltungskonsole bearbeiten. Speichern Sie anschließend Ihre Änderungen und führen Sie die Synchronisation erneut aus.

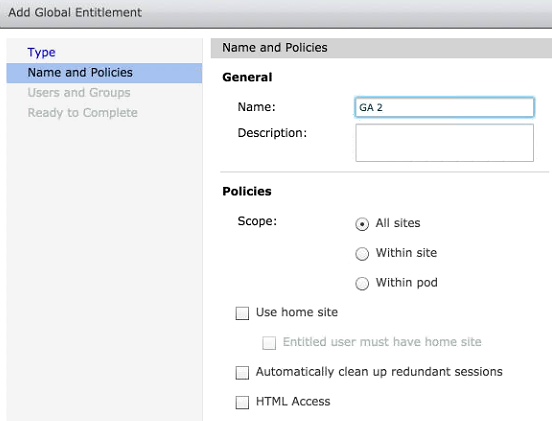

Erstellen Sie in Ihrer View-Umgebung globale Berechtigungen im Pod-Verbund, um Active Directory-Benutzern und -Gruppen Berechtigungen für die Desktops und Anwendungen zu gewähren.

-

Die globalen Berechtigungen, die Sie mit VMware Identity Manager synchronisieren möchten, müssen über die Geltungsbereichsrichtlinie Alle Sites verfügen. Berechtigungen mit anderen Geltungsbereichsrichtlinien werden nicht synchronisiert.

Damit Endbenutzer Desktops oder Anwendungen in einem Webbrowser starten können, müssen Sie die Option „HTML Access“ für die globale Berechtigung in View aktivieren.

(Optional) Erstellen Sie lokale Berechtigungen für Pods, sofern erforderlich.

Weitere Informationen zum Konfigurieren von View finden Sie in der Dokumentation zu Horizon 6 oder Horizon 7.