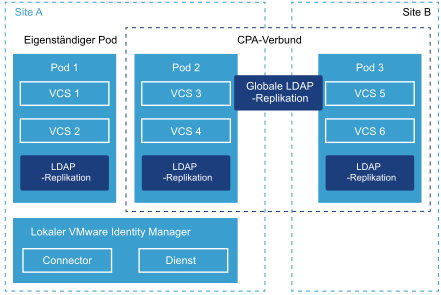

Neben der Integration eigenständiger View-Pods mit VMware Identity Manager können Sie View Cloud-Pod-Architektur (CPA)-Bereitstellungen integrieren.

Die View-Cloud-Pod-Architektur-Funktion verbindet mehrere View-Pods zu einer einzigen großen Desktop- bzw. Anwendungs-Brokering- und Verwaltungsumgebung – zu einem sogenannten „Pod-Verbund“. Ein Pod-Verbund kann sich über mehrere Sites und Datenzentren erstrecken.

Sie können einen oder mehrere Pod-Verbunde mit dem VMware Identity Manager-Dienst integrieren. Beachten Sie, dass Pod-Verbunde in View erstellt und verwaltet werden und dass Benutzer- und Gruppenberechtigungen für die Desktop- und Anwendungspools des Pod-Verbunds in View festgelegt werden. Sie synchronisieren die Ressourcen und Berechtigungen mit VMware Identity Manager.

Pod-Verbunde verfügen über globale Berechtigungen, das heißt, Sie können Benutzern Berechtigungen für Desktops und Anwendungen gewähren, auf die von jedem Pod im Pod-Verbund zugegriffen werden kann. Eine globale Berechtigung kann aus Ressourcen aus mehreren Pods im Verbund bestehen. Beispiel: Eine globale Desktop-Berechtigung kann Desktop-Pools aus drei verschiedenen Pods in drei verschiedenen Datencentern enthalten. Für einzelne Pods im Pod-Verbund können auch lokale Berechtigungen konfiguriert werden. Es lassen sich mit VMware Identity Manager sowohl die globalen als auch die lokalen Berechtigungen synchronisieren.

Für das Integrieren eines View-Pod-Verbunds mit dem VMware Identity Manager-Dienst müssen die folgenden komplexen Aufgaben in der VMware Identity Manager-Verwaltungskonsole durchgeführt werden:

Fügen Sie alle Pods des Pod-Verbunds hinzu und legen Sie die View-Verbindungsserverdetails für jeden einzelnen Pod fest.

VMware Identity Manager kann zwar die globalen Berechtigungen von jedem Pod im Pod-Verbund synchronisieren, für die Synchronisierung der Metadaten zur SAML-Authentifizierung muss jedoch eine Verbindung zu jedem Pod hergestellt werden. Auch für die Synchronisierung lokaler Berechtigungen ist, sofern vorhanden, eine Verbindung zum Pod erforderlich.

Fügen Sie die Details für den Pod-Verbund hinzu und legen Sie die globale Start-URL fest. Die globale Start-URL, in der Regel die URL des globalen Lastausgleichsdienstes, ist für den Start der global berechtigten Desktops und Anwendungen erforderlich.

Sie können die globale Start-URL für bestimmte Netzwerkbereiche anpassen, zum Beispiel für den internen und externen Zugriff.

Synchronisieren Sie Ressourcen und Berechtigungen des Pod-Verbunds mit dem VMware Identity Manager-Dienst.

Anmerkung:Nur globale Berechtigungen mit einer Geltungsbereichsrichtlinie für alle Sites in einem Pod-Verbund werden synchronisiert. Die Geltungsbereichsrichtlinie für alle Sites definiert den Geltungsbereich für eine Anwendung oder einen Desktop so, dass in allen Pods des Pod-Verbunds gesucht wird.

Passen Sie die globale Start-URL durch Festlegung der Client-Zugriffs-URLs für bestimmte Netzwerkbereiche an. Diese URLs werden zum Starten der global berechtigten Ressourcen aus dem Pod-Verbund benötigt. Standardmäßig wird die globale Start-URL, die Sie beim Hinzufügen des Verbunds festgelegt haben, als globale Start-URL für alle Netzwerkbereiche verwendet.

Legen Sie die Client-Zugriff-URLs für diejenigen Pods im Pod-Verbund fest, für die lokale Berechtigungen konfiguriert sind. Diese URLs werden zum Starten von Desktops und Anwendungen mit lokalen Berechtigungen aus dem Pod benötigt. Eine Client-Zugriffs-URL kann eine View-Verbindungsserver-URL, eine Sicherheitsserver-URL oder eine Lastausgleichsdienst-URL sein. Client-Zugriffs-URLs werden für bestimmte Netzwerkbereiche festgelegt. Standardmäßig wird der View-Verbindungsserver, den Sie beim Hinzufügen des Pods verwendet haben, als Client-Zugriffs-URL für alle Netzwerkbereiche verwendet.

Wenn Sie einen Pod-Verbund mit dem VMware Identity Manager-Dienst integrieren, führt der Dienst folgende Schritte aus:

Synchronisieren aller globalen Berechtigungen mit einer Geltungsbereichsrichtlinie für alle Sites in einem Pod-Verbund.

Synchronisieren, sofern ausgewählt, lokaler Berechtigungen der Pods, die Teil des Pod-Verbunds sind.

Synchronisieren der Metadaten von allen View-Verbindungsservern im Pod-Verbund.

Erteilen der Erlaubnis für Endbenutzer zum Zugriff auf ihre View-Anwendungen und -Desktops aus dem Workspace ONE-Portal.

Endbenutzer können auf ihre View-Anwendungen und -Desktops aus dem Workspace ONE-Portal zugreifen. Es werden alle Ressourcen, für die sie über globale oder lokale Berechtigungen verfügen, angezeigt. Anwendungen und Desktops werden in Horizon Client gestartet. Wenn ein Benutzer eine lokal berechtigte Anwendung oder Desktop startet, erfolgt dies von dem View-Verbindungsserver aus, mit dem der Benutzer verbunden ist. Global berechtigte Ressourcen werden von dem View-Verbindungsserver gestartet, in dem sich die Ressource befindet.

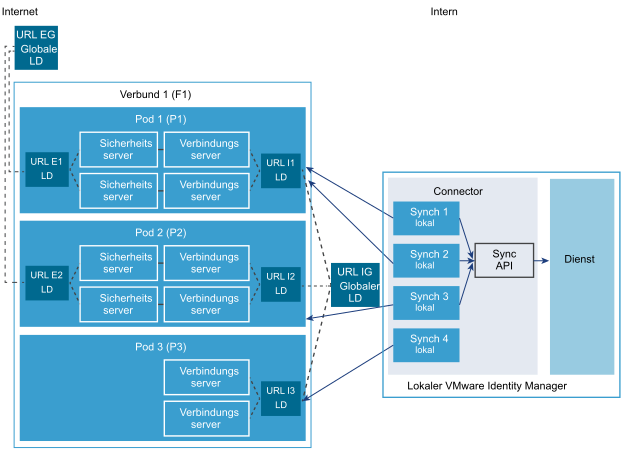

Beispiel einer Cloud-Pod-Architektur-Bereitstellung

Das nachstehende Diagramm zeigt beispielhaft eine Cloud-Pod-Architektur-Bereitstellung und ihre Integration mit dem VMware Identity Manager-Dienst.

Dieses Diagramm stellt ein Beispiel für eine Pod-Verbund-Bereitstellung dar. Ein Pod-Verbund namens Verbund 1 wurde in Horizon 6 erstellt. Er verfügt über die drei Pods Pod 1, Pod 2 und Pod 3. Pod 1 und Pod 2 sind mit den Sicherheitsserver-Instanzen für jeden View-Verbindungsserver sowie für einen externen Lastausgleichsdienst für den externen Zugriff und für einen internen Lastausgleichsdienst für den internen Zugriff definiert. Pod 3 ist nur für den internen Zugriff mit einem internen Lastausgleichsdienst konfiguriert. Der Pod-Verbund insgesamt verfügt über einen externen globalen Lastausgleichsdienst und über einen internen globalen Lastausgleichsdienst.

Desktop- und Anwendungspools werden durch die Pods bereitgestellt. Die globalen Berechtigungen werden für Verbund 1 und die lokalen Berechtigungen werden für die eigenständigen Pods konfiguriert.

Der Verbund 1 ist mit dem VMware Identity Manager-Dienst integriert. Der VMware Identity Manager-Dienst synchronisiert die globalen Berechtigungen und die lokalen Berechtigungen von Verbund 1. Da die globalen Berechtigungen in jedem Pod repliziert werden, synchronisiert der Dienst die globalen Berechtigungen von Pod 1. Er synchronisiert auch die lokalen Berechtigungen von Pod 1, Pod 2 und Pod 3.

Endbenutzer können alle Desktops und Anwendungen, für die sie über globale oder lokale Berechtigungen verfügen, im VMware Identity Manager-Workspace ONE-Portal anzeigen. Wenn ein Benutzer einen Desktop oder eine Anwendung startet, der bzw. die Bestandteil einer globalen Berechtigung ist, wird die Startanforderung je nach Netzwerkbereich des Benutzers an den externen oder internen globalen Lastausgleichsdienst gesendet, also an die URL EG oder URL IG. Wenn die Ressource aus einer lokalen Berechtigung stammt, wird die Startanforderung je nach Netzwerkbereich des Benutzers an den internen oder externen Lastausgleichsdienst des Pods gesendet, der die Ressource bereitstellt. Beispiel: Für eine Ressource auf Pod 2 wird die Anforderung an die URL I2 oder URL E2 gesendet.