Sie können durch Definieren von Layer-7-Dienstobjekten eine kontextbezogene oder anwendungsbasierte Firewallregel konfigurieren. Eine kontextbezogene Layer-7-Firewallregel kann den Inhalt der Pakete intelligent überprüfen.

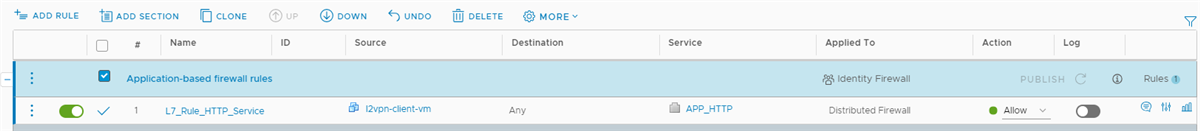

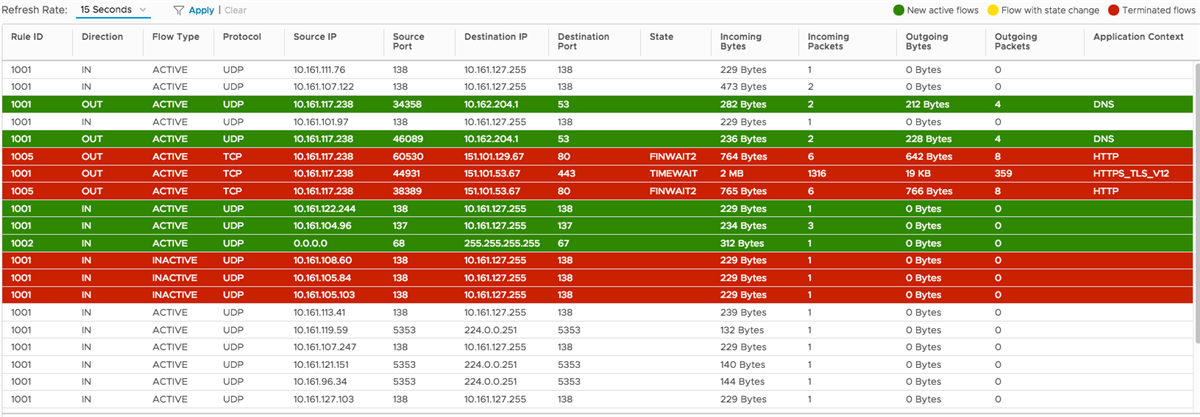

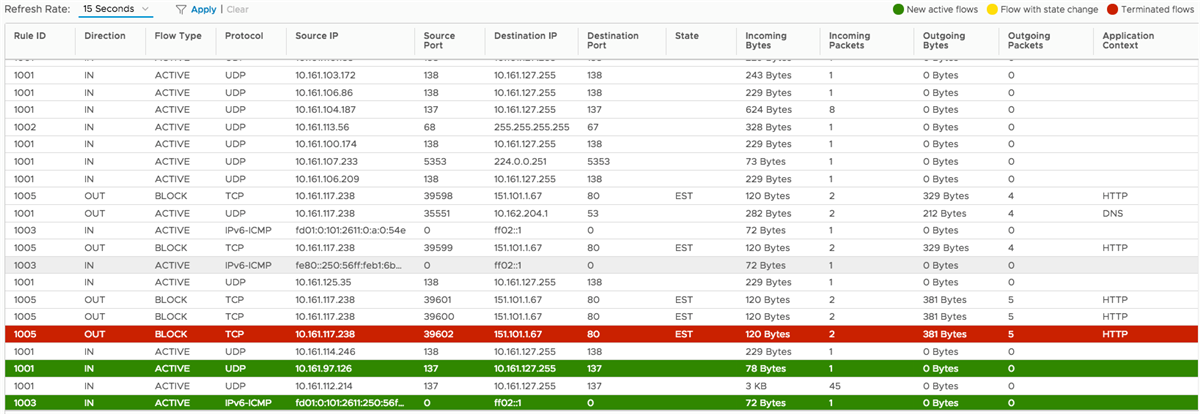

In diesem Beispiel wird der Vorgang des Erstellens einer Layer-7-Firewallregel mit dem APP_HTTP-Serviceobjekt erläutert. Diese Firewallregel lässt HTTP-Anforderungen von einer virtuellen Maschine für alle Ziele zu. Nach dem Erstellen der Firewallregel initiieren Sie einige HTTP-Sitzungen auf der Quell-VM, die diese Firewallregel übergibt, und aktivieren Sie das Flow Monitoring auf einer bestimmten vNIC der Quell-VM. Die Firewallregel erkennt einen HTTP-Anwendungskontext und erzwingt die Regel auf der Quell-VM.

Voraussetzungen

- Security Administrator

- NSX-Administrator

- Sicherheitstechniker

- Enterprise-Administrator

Prozedur

Nächste Maßnahme

Andere Szenarien, in denen Sie kontextbezogene Firewallregeln verwenden können, finden Sie unter Kontextbezogene Firewallszenarien.

).

).