Eine kontextbezogene Firewall verbessert die Transparenz auf Anwendungsebene und trägt dazu bei, das Problem der Anwendungsdurchlässigkeit zu überbrücken. Die Transparenz auf der Anwendungsebene hilft Ihnen bei der verbesserten Überwachung der Arbeitslasten unter Berücksichtigung von Ressourcen, Konformität und Sicherheit.

Firewallregeln können keine Anwendungs-IDs verwenden. Eine kontextbezogene Firewall identifiziert Anwendungen und erzwingt eine Mikrosegmentierung für den OST-WEST-Datenverkehr, unabhängig davon, welchen Port die Anwendung verwendet. Kontextbezogene oder anwendungsbasierte Firewallregeln können durch Festlegung von Schicht-7-Dienstobjekten definiert werden. Nachdem Sie Schicht-7-Dienstobjekte in Regeln definiert haben, können Sie Regeln mit bestimmten Protokollen, Ports und ihren Anwendungsdefinitionen festlegen. Die Regeldefinition kann auf mehr als 5 Tupeln basieren. Mit Application Rule Manager können Sie auch kontextbezogene Firewallregeln erstellen.

Kontextbezogene Firewalls werden ab NSX Data Center for vSphere 6.4 unterstützt.

Alle Host-Cluster in einer vorhandenen von NSX Data Center for vSphere verwalteten Infrastruktur müssen auf NSX Data Center for vSphere 6.4.0 oder höher aktualisiert werden.

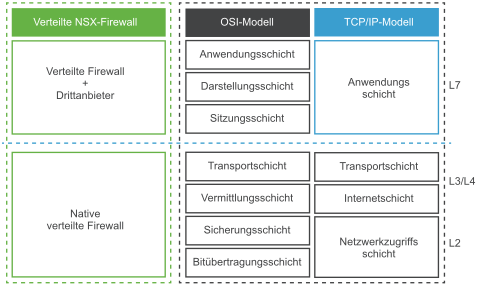

Arten von Firewalls

Eine Firewall führt Aktionen basierend auf einem Paket-Header oder einer Kombination aus verschiedenen Schicht-2-, Schicht-3-, Schicht-4- und Schicht-7-Paket-Headern aus, die den Daten hinzugefügt werden, während diese die einzelnen Schichten des TCP/IP-Modells durchlaufen.

Bei einer Firewall in Schicht 3 oder Schicht 4 wird die Aktion ausschließlich auf der Grundlage der Quell- und Ziel-IP, des Ports und des Protokolls ausgeführt. Auch die Aktivität von Netzwerkverbindungen wird nachverfolgt. Diese Art der Firewall wird als „statusbehaftete Firewall“ bezeichnet.

Eine Schicht-7-Firewall oder kontextbezogene Firewall kann alle Aufgaben ausführen, die eine Schicht-3- und Schicht-4-Firewall vornimmt. Darüber hinaus kann diese Firewall den Inhalt der Pakete intelligent überprüfen. So kann eine Regel für eine Schicht-7-Firewall beispielsweise lauten, dass alle HTTP-Anforderungen von einer bestimmten IP-Adresse verweigert werden.

Regeldefinition und Paketerfassung

Sie können Regeln mit mehr als 5 Tupeln für eine kontextbezogene Firewall erstellen. Sie können nach Bedarf beliebig viele Tupel ergänzen, um die gewünschte Regel zu erstellen. „Protokoll“ und „Benutzer“ sind die einzigen unterstützten Attribute. Sie können pro Regel entweder Benutzer oder Protokoll verwenden. Diese können in den SRC/DEST-Standardfeldern enthalten sein oder als zusätzliche Attribute am Ende hinzugefügt werden.

Es gibt 7-Tupel in der folgenden Regel:

| Quelle | Ziel | Dienst | Richtung | Aktion | Attribute |

|---|---|---|---|---|---|

| location-set-1 | Iport-set-1 | HTTPS | INOUT | Zulassen | TLS-V10 |

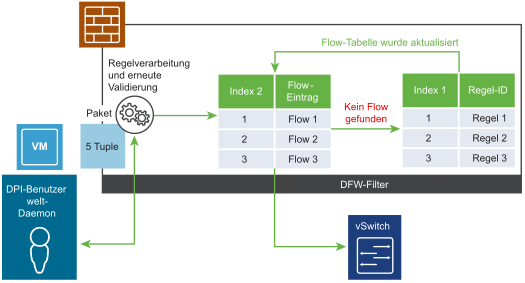

Wenn Sie eine kontextbezogene Firewall für die virtuelle Maschine konfigurieren, müssen die Distributed DPI-Attribute (Distributed Deep Packet Inspection) auch mit den 5 Tupeln abgestimmt werden. Dort werden die Regeln verarbeitet und erneut geprüft, und es wird die richtige Regel ermittelt. Je nach Aktion wird ein Flow erstellt oder verworfen.

Eine Regel für ein eingehendes Paket wird wie folgt verarbeitet:

- Nach dem Festlegen eines DFW-Filters werden die Pakete basierend auf einem 5-Tupel mit der Flow-Tabelle abgeglichen.

- Wenn kein Flow-Status gefunden werden kann, wird der Flow anhand der Regeltabelle basierend auf einem 5-Tupel abgeglichen. Daraufhin wird ein Eintrag in der Flow-Tabelle erstellt.

- Wenn der Flow mit einer Regel mit einem Schicht-7-Dienstobjekt übereinstimmt, wird der Status der Flow-Tabelle mit „DPI in Verarbeitung“ gekennzeichnet

- Der Datenverkehr wird daraufhin an die DPI-Engine weitergegeben. Die DPI-Engine bestimmt die APP_ID.

- Wenn die APP_ID bestimmt wurde, versendet die DPI-Engine das Attribut, das in die Kontexttabelle für diesen Flow eingefügt wird. Die Kennzeichnung „DPI In Progress“ wird entfernt und der Datenverkehr wird nicht mehr an die DPI-Engine weitergegeben.

-

Der Flow (jetzt mit APP-ID) wird erneut anhand aller Regeln überprüft, die der APP_ID entsprechen, angefangen bei der ursprünglichen Regel, bei der die Übereinstimmung auf dem 5-Tupel basierte. Dabei wird sichergestellt, dass übereinstimmende L4-Regeln keinen Vorrang haben. Die entsprechende Aktion wird ausgeführt (zulassen/verweigern) und der Eintrag in der Flowtabelle wird entsprechend aktualisiert.

Sie können eine kontextbezogene Firewallregel verwenden, die einer Schicht-3- oder Schicht-4-Regel entspricht, ohne tatsächlich den Kontext zu definieren. Wenn dies der Fall ist, kann der Überprüfungsschritt ausgeführt werden, um den Kontext anzuwenden, der möglicherweise weitere Attribute aufweist.

Kontextbezogener Firewall-Workflow