Eine verteilte Firewall (Distributed Firewall, DFW) wird im Kernel als VIB-Paket auf allen ESXi-Host-Clustern ausgeführt, die für NSX vorbereitet sind. Bei der Host-Vorbereitung wird die DFW automatisch auf den ESXi-Host-Clustern aktiviert.

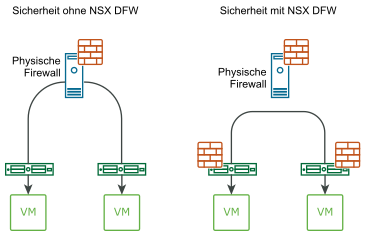

Die grundlegenden Einschränkungen der traditionellen am Perimeter ausgerichteten Sicherheitsarchitektur wirken sich sowohl auf die Sicherheitshaltung als auch auf die Skalierbarkeit der Anwendungen in modernen Datencentern aus. Beispielsweise entsteht bei durch physische Firewalls verursachten Engpässen beim Datenverkehrs im Perimeter des Netzwerks eine zusätzliche Latenz für bestimmte Anwendungen.

Die DFW ergänzt und verbessert Ihre physische Sicherheit, indem unnötige Engpässe aus den physischen Firewalls entfernt werden und die Menge des Datenverkehrs im Netzwerk reduziert wird. Der abgelehnte Datenverkehr wird blockiert, bevor er den ESXi-Host verlässt. Es ist nicht erforderlich, dass der Datenverkehr das Netzwerk durchläuft. Er muss lediglich durch die physische Firewall am Perimeter angehalten werden. Datenverkehr, der für eine andere VM auf demselben Host oder einem anderen Host bestimmt ist, muss das Netzwerk nicht bis zur physischen Firewall durchlaufen und dann wieder zur Ziel-VM zurückkehren. Der Datenverkehr wird auf der ESXi-Ebene überprüft und an die Ziel-VM übermittelt.

Die NSX-DFW ist eine statusbehaftete Firewall, die den Status der aktiven Verbindungen überwacht und mit diesen Informationen ermittelt, welche Netzwerkpakete die Firewall passieren dürfen. Die DFW wird im Hypervisor implementiert und pro vNIC auf virtuelle Maschinen angewendet. Das heißt, dass die Firewallregeln am vNIC jeder virtuellen Maschine erzwungen werden. Die Überprüfung des Datenverkehrs erfolgt in dem Moment am vNIC einer VM, in dem der Datenverkehr die VM verlässt und den virtuellen Switch (Egress) erreicht. Eine Inspektion erfolgt auch in dem Moment bei der vNIC, in dem der Datenverkehr den Switch verlässt, aber bevor er die VM (Ingress) erreicht.

Virtuelle NSX Manager-Appliance, NSX Controller-VMs und NSX Edge-Dienst-Gateways werden automatisch von der DFW ausgeschlossen. Wenn eine VM keinen DFW-Dienst benötigt, können Sie sie manuell zur Ausschlussliste hinzufügen.

Da die DFW im Kernel eines jeden ESXi-Hosts verteilt wird, wird die Firewall-Kapazität horizontal skaliert, wenn Sie Hosts zu den Clustern hinzufügen. Durch das Hinzufügen weiterer Hosts wird die DFW-Kapazität erhöht. Wenn Ihre Infrastruktur erweitert wird und Sie mehr Server für die Verwaltung Ihrer ständig wachsenden Anzahl von VMs kaufen, steigt die DFW-Kapazität.

DFW-Richtlinienregeln

Die DFW-Richtlinienregeln werden mithilfe des vSphere Web Client erstellt und in der NSX Manager-Datenbank gespeichert. Mit DFW können Sie Ethernet-Regeln (L2-Regeln) und allgemeine Regeln (L3-bis-L7-Regeln) erstellen. Die Regeln werden von NSX Manager auf ESXi-Cluster und dann von ESXi-Host auf VM-Ebene veröffentlicht. Alle ESXi-Hosts im selben Cluster haben dieselben DFW-Richtlinienregeln.

- Regeltabelle zum Speichern aller Sicherheitsrichtlinienregeln.

- Verbindungs-Tracker-Tabelle für das Zwischenspeichern von Flow-Einträgen für Regeln mit einer Aktion „Zulassen“.

Die DFW-Regeln werden in einer Reihenfolge von oben nach unten ausgeführt. Datenverkehr, der eine Firewall passieren muss, wird als Erstes mit einer Liste von Firewallregeln abgeglichen. Jedes Paket wird anhand der obersten Regel in der Regeltabelle überprüft, bevor zu den nächsten Regeln in der Tabelle nach unten übergegangen wird. Die erste Regel in der Tabelle, die den Datenverkehrsparametern entspricht, wird erzwungen. Die letzte Regel in der Tabelle ist die DFW-Standardregel. Pakete, die keiner Regel über der Standardregel entsprechen, werden durch die Standardregel erzwungen.

Jede VM verfügt über eigene Regeln und einen eigenen Kontext für Firewall-Richtlinien. Während vMotion wird der DFW-Kontext (Regeltabelle, Verbindungs-Tracker-Tabelle) beim Verschieben von VMs von einem ESXi-Host auf einen anderen Host mit der VM verschoben. Darüber hinaus bleiben alle aktiven Verbindungen während vMotion intakt. Mit anderen Worten: die DFW-Sicherheitsrichtlinie ist vom VM-Standort unabhängig.

Micro-Segmentierung mit DFW

Durch die Mikro-Segmentierung wird die Sicherheit des Datencenter-Netzwerks erhöht, indem jede verwandte Gruppe von virtuellen Maschinen auf ein eindeutiges logisches Netzwerksegment isoliert wird. Die Mikro-Segmentierung ermöglicht es dem Administrator, Datenverkehr von einem logischen Segment des Datencenters zu einem anderen logischen Segment (Ost-West-Datenverkehr) zu durchlaufen. Daher schränkt eine Firewall beim Ost-West-Datenverkehrs die Fähigkeit eines Angreifers ein, sich seitlich im Datencenter zu bewegen.

Die Mikro-Segmentierung wird durch die Distributed Firewall (DFW)-Komponente von NSX ermöglicht. Die Leistung der DFW besteht darin, dass die Netzwerktopologie kein Hindernis mehr für das Erzwingen der Sicherheit darstellt. Derselbe Grad der Zugriffssteuerung für den Datenverkehr kann mit jeder Art von Netzwerktopologie erreicht werden.

Ein detailliertes Beispiel für einen Anwendungsfall für die Mikro-Segmentierung finden Sie im Abschnitt „Micro-Segmentation with NSX DFW and Implementation“ (Mikro-Segmentierung mit NSX DFW und Implementierung) im NSX Network Virtualization Design Guide (Design-Handbuch für die NSX-Netzwerkvirtualisierung) unter https://communities.vmware.com/docs/DOC-27683.

DFW-Richtlinienregeln basierend auf der Benutzeridentität

- Benutzer möchten mit einem Laptop oder einem Mobilgerät auf virtuelle Anwendungen zugreifen, wobei die Benutzerauthentifizierung über AD erfolgt

- Benutzer möchten über die VDI-Infrastruktur auf virtuelle Anwendungen zugreifen, auf denen die virtuellen Maschinen ein Microsoft Windows-Betriebssystem verwenden.

Weitere Informationen zu benutzerbasierten DFW-Regeln für Active Directory finden Sie unter Überblick über die identitätsbasierte Firewall (IDFW).