Sie können VPN mithilfe von PCGs einrichten, die in der lokalen NSX-T Data Center-Bereitstellung als automatisch erstellte Tier-0-Gateways angezeigt werden. Diese Anweisungen gelten spezifisch für Arbeitslast-VMs, die im erzwungenen NSX-Modus ausgeführt werden.

Voraussetzungen

- Prüfen Sie, ob ein PCG-Paar für Hochverfügbarkeit in einer VPC/einem VNet bereitgestellt wurde.

- Prüfen Sie, ob der Remote-Peer routenbasiertes VPN und BGP unterstützt.

Prozedur

- Suchen Sie in Ihrer Public Cloud den von NSX zugewiesenen lokalen Endpoint für das PCG und weisen Sie bei Bedarf eine öffentliche IP-Adresse zu:

- Wechseln Sie zu ihrer PCG-Instanz in der Public Cloud und navigieren Sie zu „Tags“.

- Notieren Sie sich die IP-Adresse im Wertfeld des Tags nsx.local_endpoint_ip.

- (Optional) Wenn Ihr VPN-Tunnel eine öffentliche IP erfordert, weil Sie z. B. ein VPN zu einer anderen Public Cloud oder zu einer lokalen NSX-T Data Center-Bereitstellung einrichten möchten:

- Navigieren Sie zur Uplink-Schnittstelle der PCG-Instanz.

- Hängen Sie eine öffentliche IP-Adresse an die nsx.local_endpoint_ip-IP-Adresse an, die Sie in Schritt b. notiert haben.

- (Optional) Wenn Sie ein Hochverfügbarkeitspaar aus PCG-Instanzen haben, wiederholen Sie die Schritte a und b und hängen Sie bei Bedarf eine öffentliche IP-Adresse an, wie in Schritt c beschrieben.

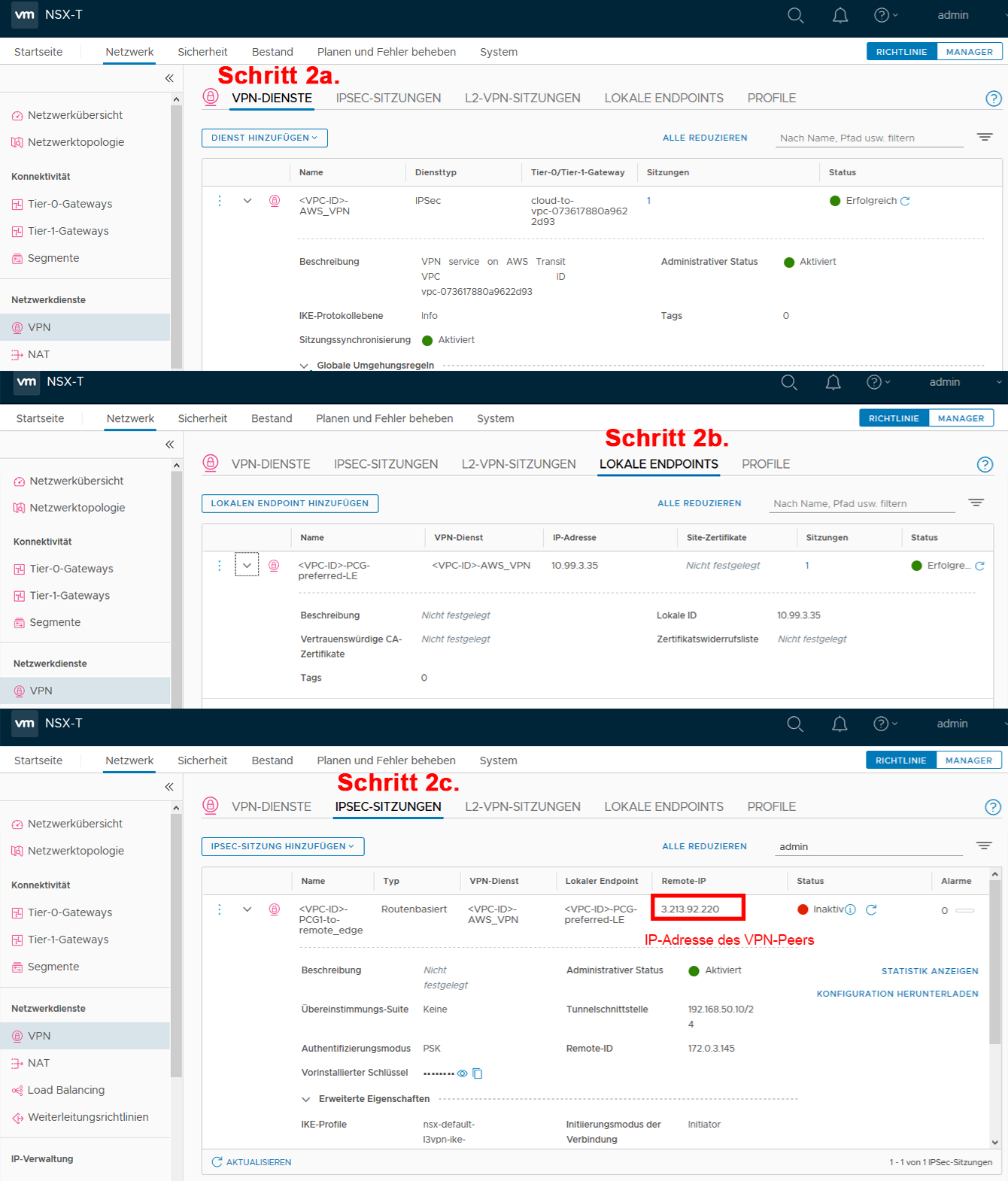

- Aktivieren Sie in NSX Manager IPSec-VPN für das PCG, das als Tier-0-Gateway mit einem Namen wie z. B. cloud-t0-vpc/vnet-<vpc/vnet-id> angezeigt wird, und erstellen Sie routenbasierte IPSec-Sitzungen zwischen dem Endpoint dieses Tier-0-Gateways und der Remote-IP-Adresse des gewünschten VPN-Peers. Weitere Informationen finden Sie unter Hinzufügen eines IPSec-VPN-Dienstes.

- Wechseln Sie zu Netzwerk > VPN > VPN-Dienste > Dienst hinzufügen > IPSec. Geben Sie die folgenden Details an:

Option Bezeichnung Name Geben Sie einen aussagekräftigen Namen für den VPN-Dienst ein, z. B. <VPC-ID>-AWS_VPN oder <VNet-ID>-AZURE_VPN. Tier-0/Tier-1-Gateway Wählen Sie das Tier-0-Gateway für das PCG in Ihrer Public Cloud aus. - Wechseln Sie zu Netzwerk > VPN > Lokale Endpoints > Lokalen Endpoint hinzufügen. Geben Sie die folgenden Informationen ein und lesen Sie Hinzufügen von lokalen Endpoints für weitere Details:

Hinweis: Wenn Sie ein Hochverfügbarkeitspaar aus PCG-Instanzen haben, erstellen Sie für jede Instanz einen lokalen Endpoint, indem Sie die entsprechende lokale Endpoint-IP-Adresse verwenden, die diesem in der Public Cloud angehängt ist.

Option Bezeichnung Name Geben Sie einen aussagekräftigen Namen für den lokalen Endpoint ein, z. B. <VPC-ID>-PCG-preferred-LE oder <VNET-ID>-PCG-preferred-LE. VPN-Dienst Wählen Sie den VPN-Dienst für das Tier-0-Gateway des PCG aus, das Sie in Schritt 2a erstellt haben. IP-Adresse Geben Sie den Wert der lokalen Endpoint-IP-Adresse des PCGs ein, die Sie in Schritt 1b notiert haben. - Wechseln Sie zu Netzwerk > VPN > IPSec-Sitzungen > IPSec-Sitzung hinzufügen > Routenbasiert. Geben Sie die folgenden Informationen ein und lesen Sie weitere Details unter Hinzufügen einer routenbasierten IPSec-Sitzung:

Hinweis: Wenn Sie zwischen in einer VPC bereitgestellten PCGs und in einem VNet bereitgestellten PCGs einen VPN-Tunnel erstellen, müssen Sie zwischen dem lokalen Endpoint jedes PCGs in der VPC und der Remote-IP-Adresse des PCG im VNet einen Tunnel erstellen und umgekehrt von den PCGs im VNet zu der Remote-IP-Adresse der PCGs in der VPC. Für aktive und Standby-PCGs müssen Sie separate Tunnel erstellen. Daraus ergibt sich ein vollständig vermaschtes Netz von IPSec-Sitzungen zwischen den beiden Public Clouds.

Option Bezeichnung Name Geben Sie einen aussagekräftigen Namen für die IPSec-Sitzung ein, z. B. <VPC--ID>-PCG1-to-remote_edge VPN-Dienst Wählen Sie den in Schritt 2a erstellten VPN-Dienst aus. Lokaler Endpoint Wählen Sie den in Schritt 2b erstellten lokalen Endpoint aus. Remote-IP Geben Sie die öffentliche IP-Adresse des Remote-Peers ein, zu dem Sie den VPN-Tunnel erstellen. Hinweis: Die Remote-IP-Adresse kann eine private IP-Adresse sein, sofern Sie die private IP-Adresse erreichen können, indem Sie z. B. DirectConnect oder ExpressRoute verwenden.Tunnelschnittstelle Geben Sie die Tunnelschnittstelle in einem CIDR-Format ein. Um die IPSec-Sitzung herzustellen, muss für den Remote-Peer sasselbe Subnetz verwendet werden.

- Wechseln Sie zu Netzwerk > VPN > VPN-Dienste > Dienst hinzufügen > IPSec. Geben Sie die folgenden Details an:

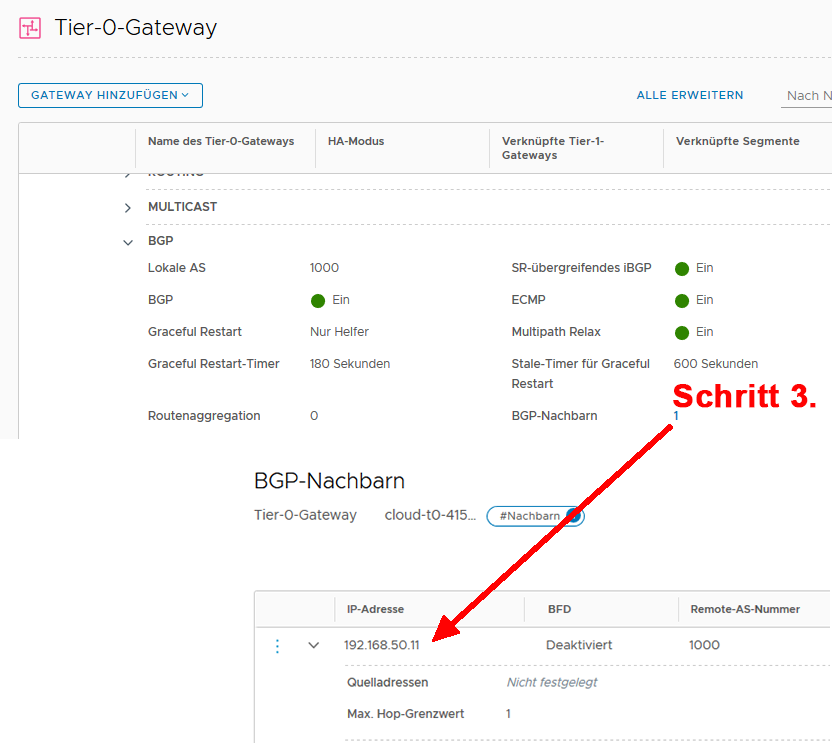

- Richten Sie an der IPSec-VPN-Tunnelschnittstelle, die Sie in Schritt 2 eingerichtet haben, BGP-Nachbarn ein. Weitere Informationen finden Sie unter Konfigurieren des BGP-Protokolls.

- Navigieren Sie zu Netzwerk > Tier-0-Gateways

- Wählen Sie das automatisch erstellte Tier-0-Gateway aus, für das Sie die IPSec-Sitzung erstellt haben, und klicken Sie auf Bearbeiten.

- Klicken Sie auf die Zahl oder das Symbol neben BGP-Nachbarn unter dem Abschnitt BGP und geben Sie Folgendes ein:

Option Bezeichnung IP-Adresse Verwenden Sie die IP-Adresse der Remote-VTI, die an der Tunnelschnittstelle in der IPSec-Sitzung für den VPN-Peer konfiguriert wurde.

Remote-AS-Nummer Diese Nummer muss mit der AS-Nummer des Remote-Peers übereinstimmen.

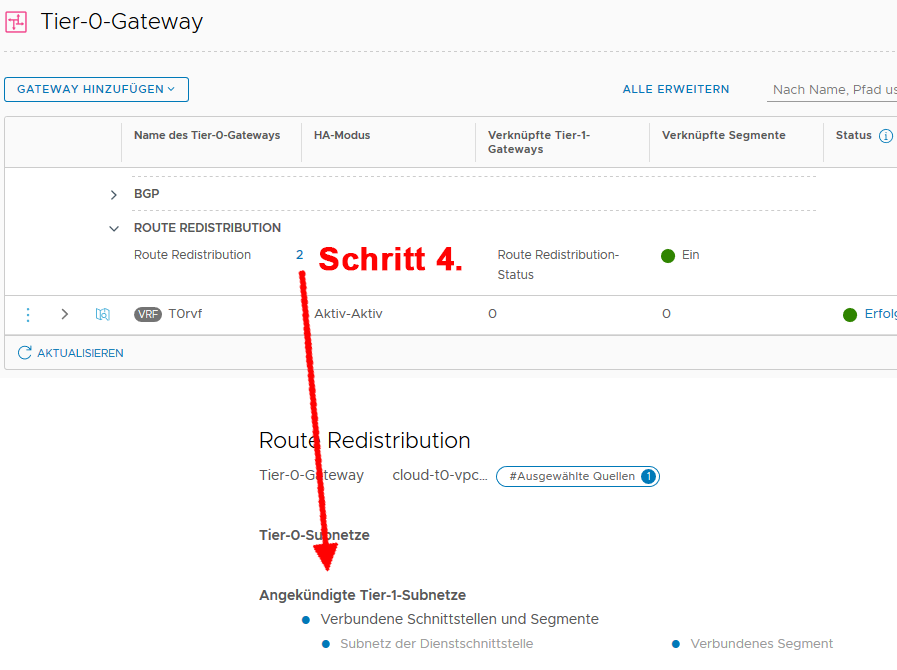

- Kündigen Sie die Präfixe, die Sie für das für das VPN verwenden möchten, über das Neuverteilungsprofil an. Verbinden Sie im NSX-erzwungener Modus für Tier 1 aktivierte Routen im Neuverteilungsprofil.