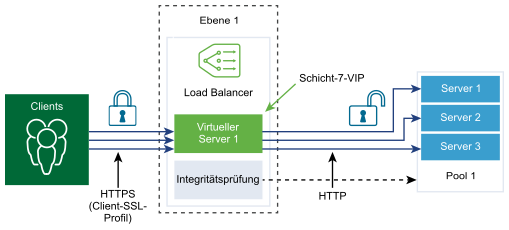

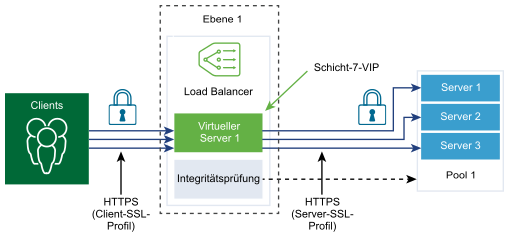

SSL-Profile konfigurieren anwendungsunabhängige SSL-Eigenschaften, beispielsweise Verschlüsselungslisten, und verwenden diese Listen für mehrere Anwendungen. SSL-Eigenschaften sind unterschiedlich, wenn der Load Balancer als Client und als Server dient. Daher werden separate SSL-Profile für die Client- und die Serverseite unterstützt.

Das clientseitige SSL-Profil verweist auf den Load Balancer, der als SSL-Server agiert und die SSL-Verbindung des Clients beendet. Das serverseitige SSL-Profil verweist auf den Load Balancer, der als Client agiert und eine Verbindung mit dem Server herstellt.

Sie können sowohl in den client- als auch in den serverseitigen SSL-Profilen eine Verschlüsselungsliste angeben.

Durch das Caching von SSL-Sitzungen sind SSL-Client und -Server in der Lage, zuvor ausgehandelte Sicherheitsparameter wiederzuverwenden. Hierdurch wird das aufwändige Verfahren mit öffentlichen Schlüsseln während des SSL-Handshakes vermieden. Das Caching von SSL-Sitzungen ist standardmäßig sowohl auf Client- als auch auf Serverseite deaktiviert.

Bei SSL-Sitzungstickets handelt es sich um ein alternatives Verfahren, das dem SSL-Client und -Server die Wiederverwendung von zuvor ausgehandelten Sitzungsparametern ermöglicht. In SSL-Sitzungstickets handeln der Client und der Server aus, ob sie während des Handshake-Austauschs SSL-Sitzungstickets unterstützen. Wenn beide die Tickets unterstützen, kann der Server ein SSL-Ticket mit verschlüsselten SSL-Sitzungsparametern an den Client senden. Der Client kann dieses Ticket in nachfolgenden Verbindungen verwenden, um die Sitzung wiederzuverwenden. SSL-Sitzungstickets sind auf der Clientseite aktiviert und auf der Serverseite deaktiviert.

Voraussetzungen

Stellen Sie sicher, dass der Modus Manager in der Benutzerschnittstelle von NSX Manager ausgewählt ist. Siehe NSX Manager. Wenn die Modusschaltflächen Richtlinie und Manager nicht angezeigt werden, finden Sie Informationen unter Konfigurieren von Benutzeroberflächeneinstellungen.

Prozedur

- Melden Sie sich in Ihrem Browser mit Administratorrechten bei einem NSX Manager unter https://<nsx-manager-ip-address> an.

- Wählen Sie aus.

- Erstellen Sie ein SSL-Clientprofil.

- Wählen Sie im Dropdown-Menü aus.

- Geben Sie einen Namen und eine Beschreibung für das SSL-Clientprofil ein.

- Weisen Sie die SSL-Verschlüsselungen zu, die in das SSL-Clientprofil aufgenommen werden sollen.

Sie können auch benutzerdefinierte SSL-Verschlüsselungen erstellen.

- Klicken Sie auf den Pfeil, um die Verschlüsselungen in den Abschnitt „Ausgewählt“ zu verschieben.

- Klicken Sie auf die Registerkarte Protokolle und Sitzungen.

- Wählen Sie die SSL-Protokolle aus, die in das SSL-Clientprofil aufgenommen werden sollen.

Die SSL-Protokollversionen TLS1.1 und TLS1.2 sind standardmäßig aktiviert. TLS1.0 wird ebenfalls unterstützt, ist aber standardmäßig deaktiviert.

- Klicken Sie auf den Pfeil, um das Protokoll in den Abschnitt „Ausgewählt“ zu verschieben.

- Vervollständigen Sie die SSL-Protokolldetails.

Sie können auch die Standardeinstellungen für das SSL-Profil übernehmen.

Option Beschreibung Sitzungs-Caching Durch das Caching von SSL-Sitzungen sind SSL-Client und -Server in der Lage, zuvor ausgehandelte Sicherheitsparameter wiederzuverwenden. Hierdurch wird das aufwändige Verfahren mit öffentlichen Schlüsseln während eines SSL-Handshakes vermieden. Zeitüberschreitung für Cache-Eintrag der Sitzung Geben Sie die Zeitüberschreitung für den Cache in Sekunden an, um festzulegen, wie lange die SSL-Sitzungsparameter beibehalten werden müssen und wiederverwendet werden können. Serververschlüsselung bevorzugen Schalten Sie die Schaltfläche um, sodass der Server die erste unterstützte Verschlüsselung aus der Liste auswählen kann, die er unterstützen kann. Während eines SSL-Handshakes sendet der Client eine sortierte Liste der unterstützten Verschlüsselungen an den Server.

- Klicken Sie auf OK.

- Erstellen Sie ein SSL-Serverprofil.

- Wählen Sie im Dropdown-Menü aus.

- Geben Sie einen Namen und eine Beschreibung für das SSL-Serverprofil ein.

- Wählen Sie die SSL-Verschlüsselungen aus, die in das SSL-Serverprofil aufgenommen werden sollen.

Sie können auch benutzerdefinierte SSL-Verschlüsselungen erstellen.

- Klicken Sie auf den Pfeil, um die Verschlüsselungen in den Abschnitt „Ausgewählt“ zu verschieben.

- Klicken Sie auf die Registerkarte Protokolle und Sitzungen.

- Wählen Sie die SSL-Protokolle aus, die in das SSL-Serverprofil aufgenommen werden sollen.

Die SSL-Protokollversionen TLS1.1 und TLS1.2 sind standardmäßig aktiviert. TLS1.0 wird ebenfalls unterstützt, ist aber standardmäßig deaktiviert.

- Klicken Sie auf den Pfeil, um das Protokoll in den Abschnitt „Ausgewählt“ zu verschieben.

- Übernehmen Sie die Standardeinstellung für das Sitzungs-Caching.

Durch das Caching von SSL-Sitzungen sind SSL-Client und -Server in der Lage, zuvor ausgehandelte Sicherheitsparameter wiederzuverwenden. Hierdurch wird das aufwändige Verfahren mit öffentlichen Schlüsseln während eines SSL-Handshakes vermieden.

- Klicken Sie auf OK.