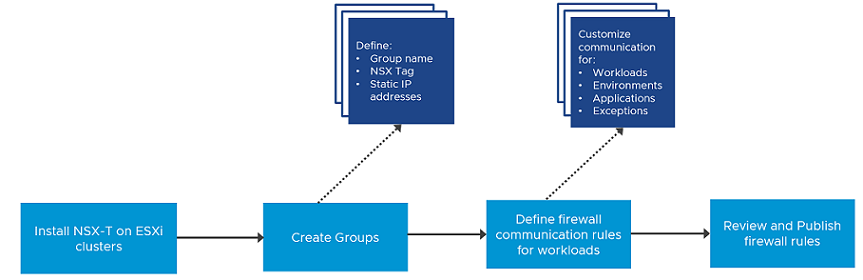

Als VI-Administrator, der in der vSphere-Umgebung arbeitet, können Sie den vereinfachten Workflow anwenden, um ESXi-Cluster für NSX-T-Sicherheit vorzubereiten.

Verwenden Sie den vSphere Client, um ESXi-Cluster für NSX-T-Sicherheit vorzubereiten. Auf solchen Clustern können Sie Mikrosegmentierung, URL-Filterung und verteilte IDS auf Anwendungsarbeitslasten aktivieren. Diese Cluster sind nicht für virtuelle NSX-T-Netzwerke vorbereitet.

- Den Hostcluster vorbereiten.

- Firewallregeln erstellen

- Erstellen Sie Gruppen für Infrastrukturdienste (Active Directory, DNS usw.), Umgebungsgruppen (Produktion oder Tests) und Anwendungsgruppen (Web, Datenbank, Anwendung).

- Definieren Sie die Kommunikationsstrategie. Sie können unter anderem die folgenden Aktionen durchführen:

- die Kommunikation zwischen einer beliebigen Arbeitslast und Infrastrukturdiensten definieren.

- die Kommunikation so definieren, dass keine Umgebung mit einer anderen kommunizieren kann.

- die Kommunikation auf einen bestimmten Port oder ein bestimmtes Protokoll beschränken.

- Quellarbeitslasten angeben.

- nach dem Einrichten der Kommunikationsstrategien für Arbeitslasten Ausnahmen einrichten.

- Aktion für die Standard-Firewallregel definieren (um Datenverkehr zu verarbeiten, der den im Abschnitt „Kommunikation“ definierten Firewallregeln nicht entspricht).

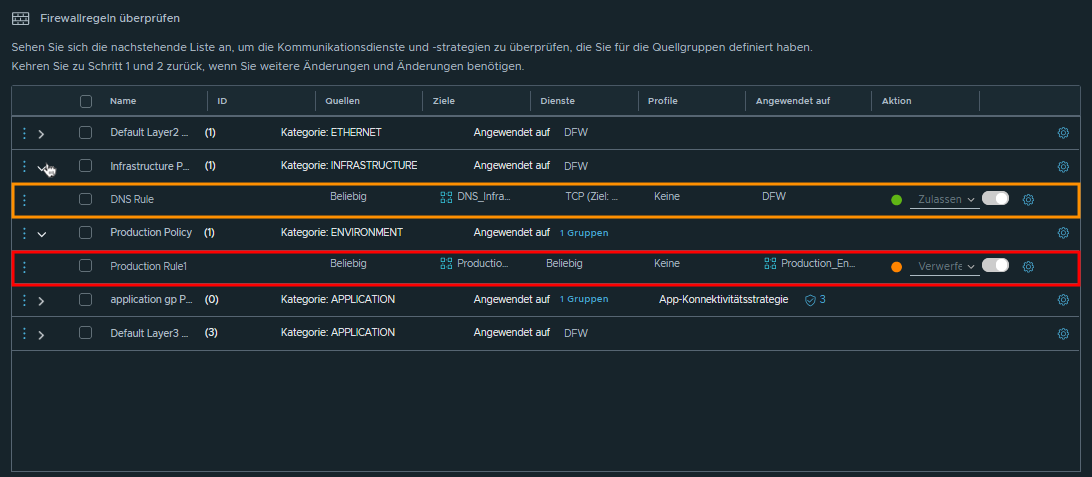

- Firewallregeln überprüfen und veröffentlichen.

Vorbereiten von Clustern für NSX-T-Sicherheit

Wählen Sie einen Hostcluster aus, um ihn für NSX-T-Sicherheit vorzubereiten.

Im Abschnitt „Erste Schritte“ können Sie zwischen den Optionen Nur Sicherheit und Virtuelles Netzwerk auswählen. Wenn Sie Cluster nur für Sicherheit aktivieren möchten, fordert Sie der Assistent auf, Sicherheitsregeln zu definieren, und verwendet diese Regeln zur automatischen Konfiguration von NSX-T-Sicherheit auf den verteilten virtuellen Portgruppen der ausgewählten Cluster.

Voraussetzungen

- Achten Sie darauf, dass ESXi-Hosts mit vCenter Server Version v7.0.3 oder höher kompatibel sind.

- Achten Sie darauf, dass die vCenter Server-Version v7.0.3 oder höher lautet.

- Konfigurieren eines vSphere Distributed Switches (VDS) auf Hosts. Nur VDS 6.6 oder höher wird unterstützt.

- Bearbeiten Sie vCenter Server auf einem vSphere Lifecycle Manager-fähigen Cluster über die NSX Manager-Benutzeroberfläche wie folgt:

- Erstellen Sie ein Dienstkonto und aktivieren Sie die Vertrauensstellung zwischen NSX-T und vCenter Server. Siehe Hinzufügen eines Compute Manager.

Prozedur

Ergebnisse

Nächste Maßnahme

Um einen Verlust der Konnektivität zu vermeiden, fügen Sie vCenter Server und NSX Manager zur DFW-Ausschlussliste hinzu.

Hinzufügen von vCenter Server und NSX Manager zur Ausschlussliste der verteilten Firewall

Um die Konnektivität zu vCenter Server- oder NSX Manager-VMs sicherzustellen, fügen Sie diese VMs in NSX-T zur Ausschlussliste der verteilten Firewall hinzu.

Nachdem Sie die vCenter Server- und NSX Manager-VMs zur Ausschlussliste der verteilten Firewall hinzugefügt haben, geht die Konnektivität zu diesen VMs auch dann nicht verloren, wenn Sie im NSX-T-Plug-in in vCenter Server für die Standard-Firewallrichtlinie Verwerfen konfigurieren. Führen Sie die folgenden Schritte über die NSX Manager-Benutzeroberfläche aus.

Prozedur

Nächste Maßnahme

Gruppen erstellen

Im Rahmen der Firewallerstellung können Sie Infrastrukturgruppen erstellen, die bestimmte Dienste (z. B. DHCP) ausführen, Umgebungsgruppen definieren (z. B. für Produktion, Tests usw.), die ausgewählte Gruppenmitglieder umfassen, und Anwendungsgruppen mit ausgewählten Gruppenmitgliedern auswählen.

Voraussetzungen

- Installieren Sie NSX-T auf dem Hostcluster.

Prozedur

Ergebnisse

Sie haben Infrastrukturgruppen, Umgebungsgruppen und Anwendungsgruppen erstellt.

Nächste Maßnahme

Definieren Sie nach dem Erstellen von Gruppen Firewallregeln, die die Kommunikation zwischen Arbeitslasten und diesen verschiedenen Gruppen steuern.

Definieren und Veröffentlichen von Kommunikationsstrategien für Gruppen

Nachdem Sie Gruppen erstellt haben, definieren Sie Firewallregeln zur Steuerung der Kommunikation zwischen Gruppen sowie Ausnahmen und Ports oder Protokolle für die Kommunikation.

Voraussetzungen

- Installieren Sie NSX-T auf dem Hostcluster.

- Erstellen Sie Infrastrukturgruppen, Umgebungsgruppen und Anwendungsgruppen.

Prozedur

Ergebnisse

Der Assistent wird beendet und die von Ihnen definierten Firewallrichtlinien werden auf die Gruppen angewendet. Die NSX-Benutzeroberfläche ist in vCenter Server verfügbar.

Nächste Maßnahme

- Navigieren Sie in der NSX Manager-Benutzeroberfläche zu .

- Überprüfen Sie auf der Seite „Gruppen“, ob die Arbeitslastgruppen, die Sie in vSphere Client definiert haben, in NSX Manager realisiert werden.

- Wechseln Sie zur Seite .

- Überprüfen Sie auf der Seite „Verteilte Firewall“, ob die Firewallregeln, die Sie in vSphere Client angewendet haben, in NSX Manager realisiert werden.