Um alle NSX Security-Funktionen nutzen zu können, müssen Sie die NSX Management Plane in einer lokalen Umgebung bereitstellen.

Nachdem NSX installiert wurde, konfigurieren Sie das System für verschiedene Sicherheitsfunktionen. Der Workflow in dieser Anleitung enthält minimale Bereitstellungs- und Konfigurationsanweisungen, die zum Einrichten der Sicherheitsfunktionen erforderlich sind. Detaillierte Anweisungen für jede Funktion finden Sie unter Installationshandbuch für NSX und Administratorhandbuch für NSX.

NSX Firewall: für alle Bereitstellungsoptionen

NSX Firewall bietet verschiedene Sicherheitskontrollen wie verteilte Firewall, verteilte IDS/IPS, verteilten Malware-Schutz und Gateway-Firewall als Option zur Bereitstellung von Firewalls für verschiedene Bereitstellungsszenarien.

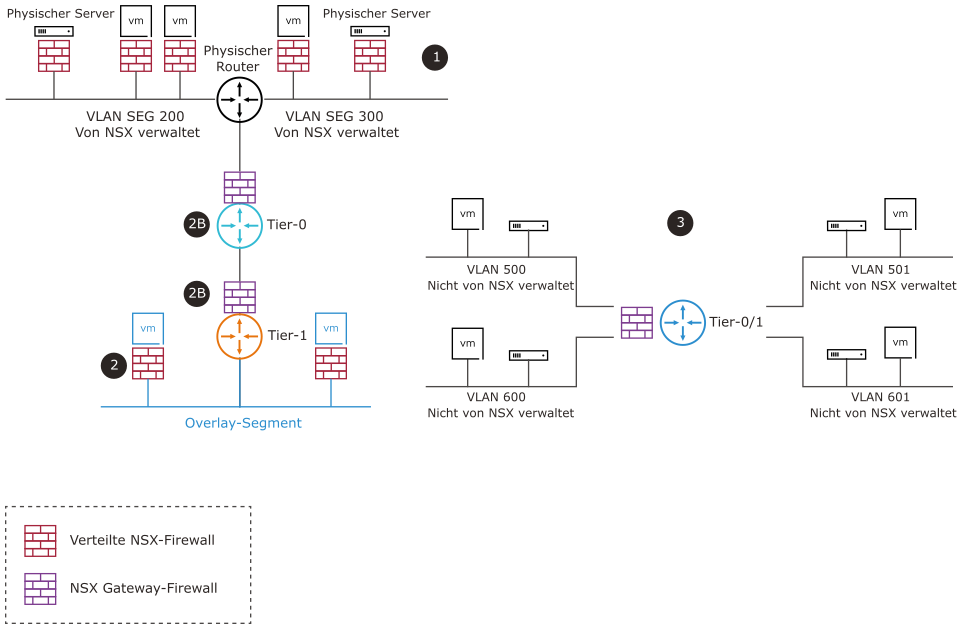

Ein typisches Datencenter kann verschiedene Arbeitslasten wie VMs, Container, physische Server und eine Kombination aus von NSX verwalteten und nicht verwalteten Arbeitslasten aufweisen. Diese Arbeitslasten können eine Kombination aus einem VLAN-basierten Netzwerk oder einem NSX-basierten Overlay-Netzwerk aufweisen.

Das folgende Diagramm fasst verschiedene Szenarien für die Bereitstellung von Datencentern und die zugehörigen Sicherheitskontrollen der NSX-Firewall zusammen, die am besten zur Konzeption passen. Sie können denselben NSX Manager als eine zentrale Oberfläche verwenden, um die Sicherheitsrichtlinien für all diese verschiedenen Szenarien mithilfe verschiedener Sicherheitskontrollen zu definieren.

- NSX Managed Workloads with Standard VLAN based Networking:

Die NSX-Funktion für verteilte Firewall kann verwendet werden, um von NSX verwaltete VMs und physische Serverarbeitslasten zu schützen.

- NSX Managed Workloads with NSX Overlay for Networking:

- Die verteilte NSX-Firewall kann verwendet werden, um von NSX verwaltete VMs, Container (unter Verwendung des NSX Container Plugin) und physische Serverarbeitslasten aus der Sicht des horizontalen Datenverkehrs zu schützen. Dies kann zur Zonen-, Anwendungs- und Mikrosegmentierung mit Firewall- und IDS/IPS-Funktionen für L3–L7 verwendet werden.

- Die NSX Gateway-Firewall kann zusammen mit der verteilten Firewall als mandanten-/zonenübergreifende Firewall für vertikalen Datenverkehr verwendet werden.

- Non-NSX Managed Workloads on Traditional VLAN based Network:

Die NSX Gateway-Firewallfunktion kann für das VLAN-übergreifende Routing und den VLAN-übergreifenden Firewallschutz verwendet werden. Die Dienstschnittstelle auf dem NSX-Tier-1-Gateway oder die externe Schnittstelle auf dem Tier-0-Gateway wird als Gateway und Firewall für alle Nicht-NSX-verwalteten VLAN-Arbeitslasten verwendet.

Allgemeiner Bereitstellungsworkflow

| Aktion | Beschreibung | Details |

|---|---|---|

| NSX Management Plane bereitstellen |

|

Workflow für die Bereitstellung von NSX Security für eine lokale Umgebung |

| Für verteilte Sicherheit mit NSX konfigurieren |

|

Vorbereitung für verteilte Sicherheit |

| Für NSX Gateway-Sicherheit konfigurieren |

|

Vorbereitung für Gateway-Sicherheit |

Dieses Handbuch behandelt keine erweiterten Funktionen, die von NSX Firewall unterstützt werden. Detaillierte Anweisungen für jede Funktion finden Sie im Administratorhandbuch für NSX.