Die Konfiguration der Nicht-SD-WAN-BGP-Nachbarn ist auf Profilebene nicht anwendbar. Sie können die NSD-Nachbarn nur auf der Edge-Ebene konfigurieren.

Über diese Aufgabe:

BGP wird verwendet, um die BGP-Nachbarschaft über die IPSec-Tunnel zu den Nicht-SD-WAN-Sites zu erstellen. Für den Aufbau einer sicheren Kommunikation zwischen dem SD-WAN Edge und dem Nicht-SD-WAN-Ziel (NSD) werden direkte IPsec-Tunnel verwendet. In früheren Versionen hat VMware NSD-Tunnel vom SD-WAN Edge aus mit der Möglichkeit unterstützt, statische NVS-Routen hinzuzufügen. In Version 4.3 wurde diese Funktionalität erweitert, um BGP über IPSec für den NSD-Endpoint für ein routenbasiertes VPN zu unterstützen.

VMware SD-WAN unterstützt 4-Byte-ASN-BGP. Weitere Informationen finden Sie im Abschnitt Konfigurieren von BGP.

Anwendungsfälle

Anwendungsfall 1: BGP über IPSec von einem Edge zu einem Azure VPN

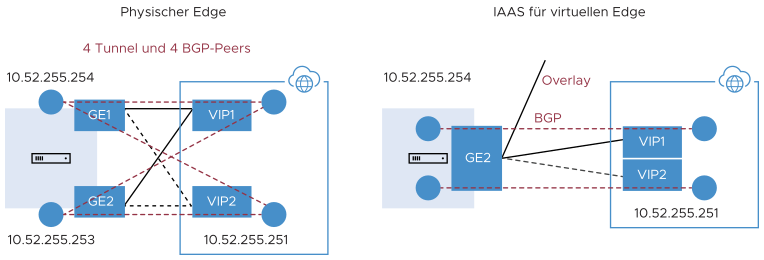

Jedes Azure VPN Gateway teilt einem Zweigstellen-Edge einen Satz öffentlicher VIPs (Virtual Public IP) zu, um IPSec-Tunnel zu bilden. Ebenso teilt Azure auch ein internes privates Subnetz zu und weist eine interne IP pro VIP zu. Diese interne Tunnel-IP (Peer-Tunnel-IP) wird zum Erstellen von BGP-Peering mit dem Azure-Gateway verwendet.

Azure hat eine Einschränkung, dass sich die BGP-Peer-IP (lokale Tunnel-IP des Edge) nicht im selben verbundenen Subnetz oder 169.x.x.x-Subnetz befinden darf. Daher muss BGP mit mehreren Hops auf dem Edge unterstützt werden. In der BGP-Terminologie wird die lokale Tunnel-IP-Adresse der BGP-Quelladresse und die Peer-Tunnel-IP der Nachbar-/Peer-Adresse zugeordnet. Wir müssen ein Netz von BGP-Verbindungen erstellen – eins pro NSD-Tunnel, damit für den Rückverkehr vom NVS ein Lastausgleichsdesign (Flow-basiert) auf der Azure-Gateway-Seite möglich ist. Im folgenden Diagramm für den physischen Edge gibt es zwei öffentliche WAN-Links und damit vier Tunnel zu einem Azure-Gateway. Jeder Tunnel ist mit einer BGP-Verbindung verknüpft, die eindeutig durch die lokale tunnel_ip und die Remote-Peer-tunnel_ip identifiziert wird. Der einzige Unterschied auf dem virtuellen Edge besteht in einem öffentlichen WAN-Link und maximal zwei Tunneln und zwei BGP-Sitzungen zum Azure-Gateway.

Anwendungsfall 2: BGP über IPSec von Edge zu AWS VPN/Transit-Gateway

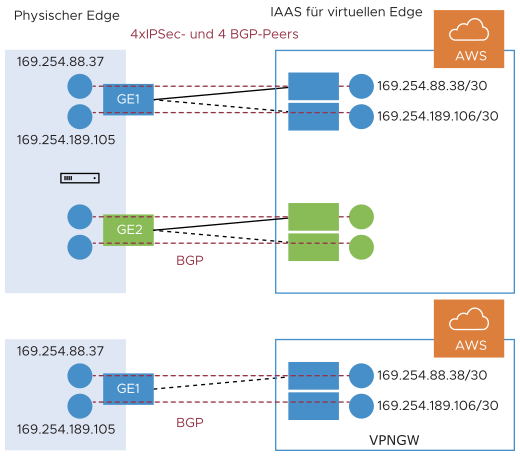

Im Gegensatz zu Azure teilt das AWS-VPN-Gateway einem Zweigstellen-Edge einen Satz öffentlicher VIPs pro Link zu. Die Gesamtzahl der öffentlichen IPs, die einem Zweigstellen-Edge von einem AWS-Gateway zugeteilt sind, entspricht der Anzahl der öffentlichen Edge-WAN-Links, die eine Verbindung zum AWS-VPN-Gateway herstellen. Ebenso wird ein internes/privates /30-Subnetz pro Tunnel zugeteilt, das für das BGP-Peering auf diesem Tunnel verwendet wird. Diese IPs können in der AWS-Gateway-Konfiguration manuell außer Kraft gesetzt werden, um sicherzustellen, dass sie über verschiedene Verfügbarkeitszonen hinweg eindeutig sind.

Ähnlich wie beim Azure-Anwendungsfall bildet der Edge ein Netz von BGP-Verbindungen – eine pro Tunnel zum AWS-Gateway. Dies ermöglicht den Lastausgleich des Rückgabedatenverkehrs vom AWS-VPN-Gateway-Design auf der AWS-Seite. Im folgenden Diagramm teilt das AWS-Gateway für den physischen Edge einen Satz öffentlicher IPs und einen Satz tunnel-ips (/30) für jeden Edge-WAN-Link zu. Es gibt insgesamt vier Tunnel, die jedoch in unterschiedlichen öffentlichen IPs auf dem AWS-Gateway und vier BGP-Verbindungen enden.

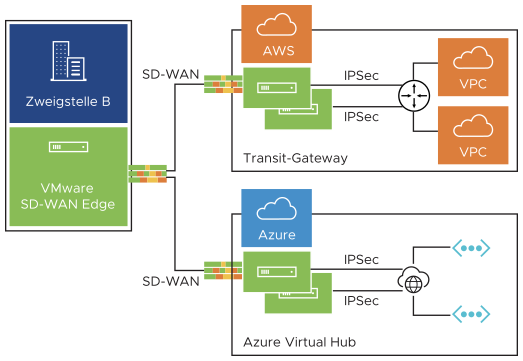

Anwendungsfall 3: Edge stellt eine Verbindung zu AWS- und Azure-VPN-Gateways her (Hybrid Cloud)

Ein Zweigstellen-Edge könnte zu Redundanzzwecken mit dem Azure-Gateway und dem AWS-Gateway oder mit einigen Arbeitslasten/Apps verbunden werden, die in einem Cloud-Anbieter gehostet werden, während andere Arbeitslasten/Apps in einem anderen Cloud-Anbieter gehostet werden. Unabhängig vom Nutzungsfall richtet der Edge immer eine BGP-Sitzung pro Tunnel ein und gibt die Routen zwischen SD-WAN und IaaS weiter. Das folgende Diagramm ist ein Beispiel für einen Zweigstellen-Edge, der sowohl mit Azure- als auch mit AWS-Clouds verbunden ist.

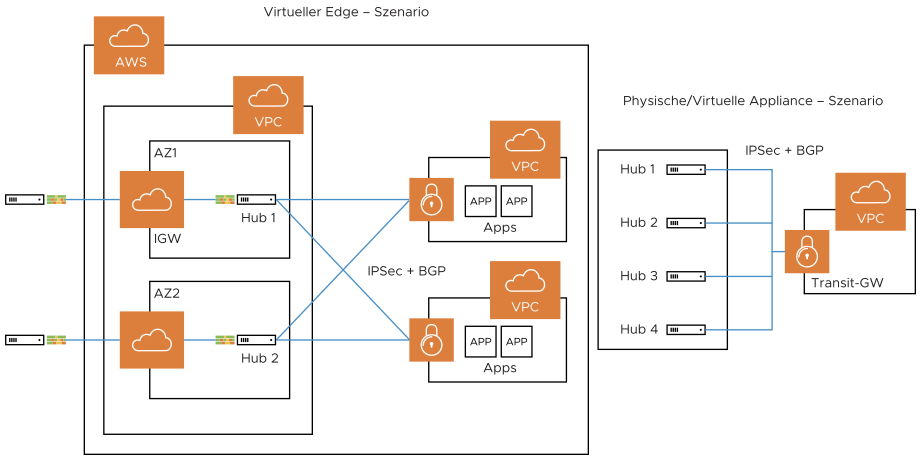

Anwendungsfall 4: Hub-Cluster stellt eine Verbindung zu Azure/AWS-Transit-Gateways her

Die Hub-Clustermitglieder können IPSec-Tunnel zu den Azure/AWS-Transit-Gateways bilden und die Transit-Gateways als Schicht 3 für das Routing von Datenverkehr zwischen verschiedenen VPCs nutzen. Ohne die native BGP over IPSec-Funktionalität auf dem Hub muss der Hub mithilfe von nativem BGP und dem L3-Router, der ein Netz von BGP over IPSec-Tunneln mit unterschiedlichen VPCs bildet, eine Verbindung zu einem L3-Router herstellen (Cisco CSR ist hier weit verbreitet). Der L3-Router dient als Transitendpunkt zwischen verschiedenen VPCs. Anwendungsfall 1 (linkes Diagramm unten): Verwenden Sie den Hub als Transitknoten zwischen verschiedenen VPCs in verschiedenen Verfügbarkeitszonen, damit eine VPC mit einer anderen VPC kommunizieren kann. Anwendungsfall 2 (rechtes Diagramm unten): Verbinden Sie alle Hubs im Cluster direkt mit einem Cloud Transit Gateway, und Sie können das Cloud-Gateway als PE(L3)-Router für die Routenverteilung zwischen Clustermitgliedern verwenden. In beiden Anwendungsfällen stellt der Hub ohne die Unterstützung von BGP over IPsec auf dem Hub eine Verbindung mit einem L3-Router wie CSR mithilfe nativer BGP- und CSR-Peers mit Transit-/VPC-Gateway unter Verwendung von BGP over IPSec her.

Anwendungsfall 5: Unterstützung der Transit-Funktionalität in Cloud-Anbietern ohne nativen Support

Einige Cloud-Anbieter wie Google Cloud und AliCloud haben keine native Unterstützung für Transit-Funktionen (keine Transit-Gateways) und können sich mit der Unterstützung für BGP over IPSec auf SD-WAN Edge/Hub verlassen, der in der Cloud bereitgestellt wird, um die Transit-Funktionalität zwischen verschiedenen VPCs/VNETs zu erreichen. Ohne die Unterstützung von BGP over IPSec müssen Sie einen L3-Router wie CSR (Lösung (2)) verwenden, um die Transit-Funktionalität zu erreichen.

Voraussetzungen:

- Sie müssen sicherstellen, dass Sie Zweigstelle-zu-Nicht-SD-WAN-Ziel über Edge konfiguriert haben, um BGP mit NSD-Nachbarn zu konfigurieren.

- Die lokale IP-Adresse vom Edge ist erforderlich, um BGP mit NSD-Nachbarn zu konfigurieren.

Vorgehensweise

So aktivieren Sie BGP mit Nicht-SD-WAN-Nachbarn:

- Klicken Sie im Unternehmensportal auf und wählen Sie einen SD-WAN Edge aus.

- Klicken Sie auf die Registerkarte Gerät (Device).

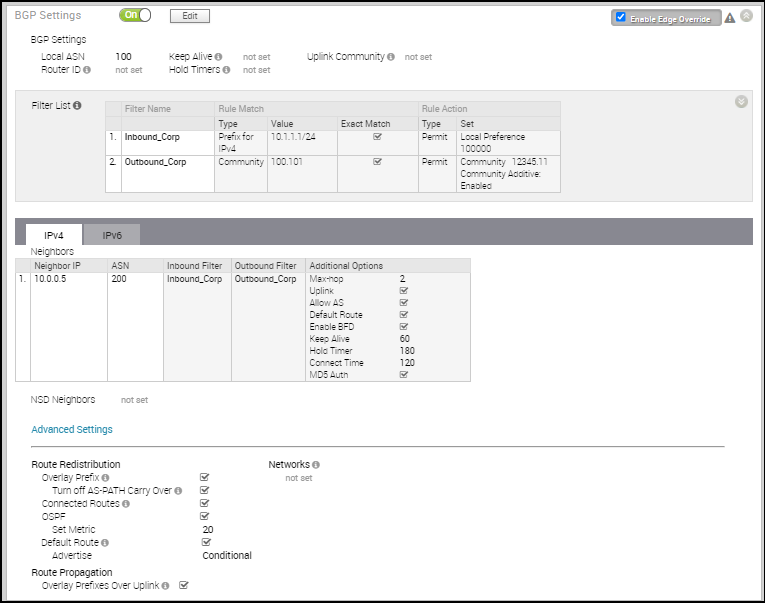

- Scrollen Sie auf der Registerkarte Gerät (Device) zum Abschnitt BGP-Einstellungen (BGP Settings) und aktivieren Sie das Kontrollkästchen Edge-Außerkraftsetzung aktivieren (Enable Edge Override).

- Klicken Sie mit dem Schieberegler auf die Position EIN (ON) und klicken Sie dann auf die Schaltfläche Bearbeiten (Edit).

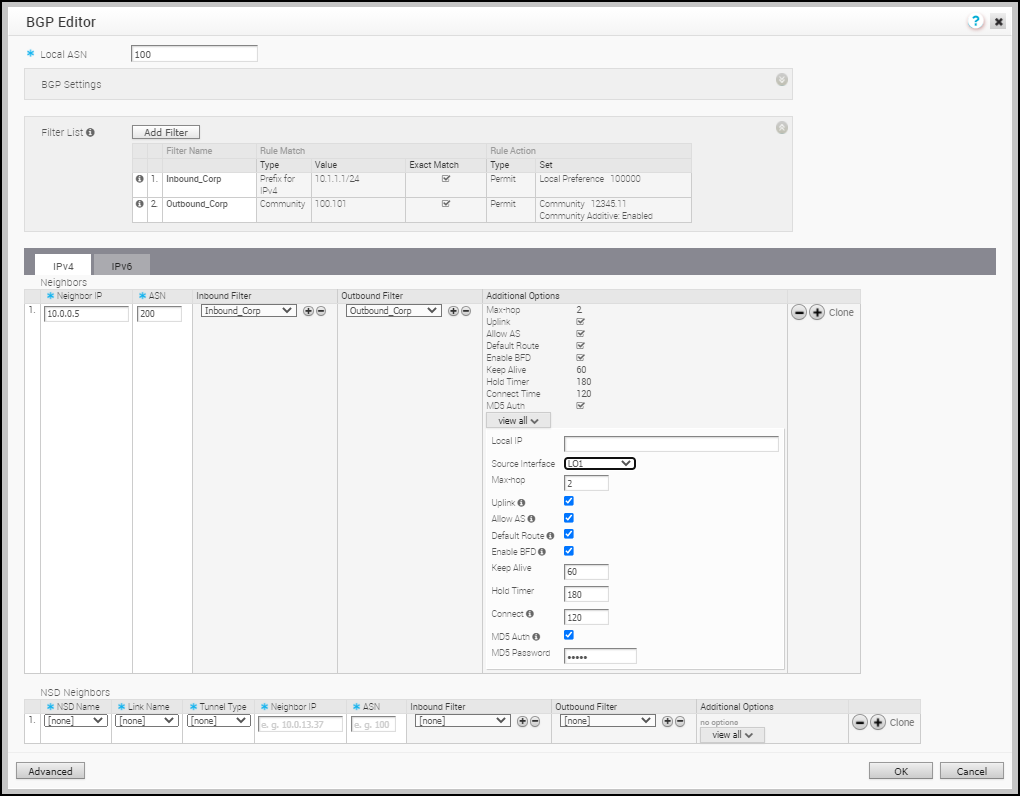

- Konfigurieren Sie im Fenster BGP-Editor (BGP Editor) die folgenden Einstellungen:

- Geben Sie die lokale autonome Systemnummer (Autonomous System Number, ASN) ein und konfigurieren Sie dann im Abschnitt BGP-Einstellungen (BGP Settings).

Option Beschreibung Router-ID (Router ID) Geben Sie die globale BGP-Router-ID ein. Wenn Sie keinen Wert angeben, wird die ID automatisch zugewiesen. Wenn Sie eine Loopback-Schnittstelle für den Edge konfiguriert haben, wird die IP-Adresse der Loopback-Schnittstelle als Router-ID zugewiesen. Keep Alive Geben Sie die Keep Alive-Zeit in Sekunden ein, d. h. die Dauer zwischen den Keep Alive-Nachrichten, die an den Peer gesendet werden. Der Bereich liegt zwischen 0 und 65535 Sekunden. Der Standardwert beträgt 60 Sekunden. Hold-Timer (Hold Timer) Geben Sie den Hold-Timer in Sekunden ein. Wenn die Keep Alive-Nachricht für die angegebene Zeit nicht empfangen wird, gilt der Peer als inaktiv. Der Bereich liegt zwischen 0 und 65535 Sekunden. Der Standardwert beträgt 180 Sekunden. Uplink-Community (Uplink Community) Geben Sie die Community-Zeichenfolge ein, die als Uplink-Routen behandelt werden soll.

Uplink bezieht sich auf einen Link, der mit dem Provider-Edge (PE) verbunden ist. Eingehende Routen in Richtung des Edge, die mit dem angegebenen Community-Wert übereinstimmen, werden als Uplink-Routen behandelt. Der Hub/Edge gilt nicht als Besitzer dieser Routen.

Geben Sie den Wert im Zahlenformat von 1 bis 4294967295 oder im Format AA:NN ein.

- Klicken Sie auf die Schaltfläche Filter hinzufügen (Add Filter), um einen oder mehrere Filter zu erstellen. Filter werden auf den Nachbarn angewendet, um die Attribute der Route zu verweigern oder zu ändern. Derselbe Filter kann für mehrere Nachbarn verwendet werden - sowohl für Underlay-Nachbarn als auch für NSD-Nachbarn.

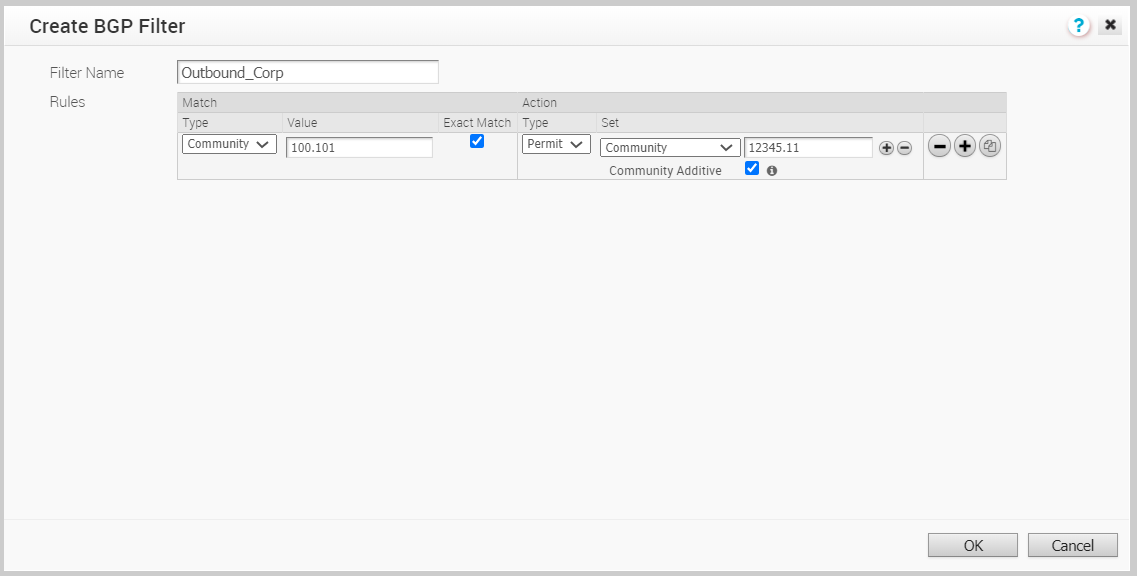

- Legen Sie im Bereich BGP-Filter erstellen (Create BGP Filter) die Regeln für den Filter fest.

Option Beschreibung Filtername (Filter Name) Geben Sie einen beschreibenden Namen für den BGP-Filter ein. Übereinstimmungstyp und -wert (Match Type and Value) Wählen Sie aus, welche Art von Routen mit dem Filter abgeglichen werden sollen: - Präfix für IPv4 oder IPv6 : Wählen Sie eine Übereinstimmung mit einem Präfix für die IPv4- oder IPv6-Adresse aus und geben Sie die entsprechende Präfix-IP-Adresse in das Feld Wert (Value) ein.

- Community: Wählen Sie eine Übereinstimmung mit einer Community aus und geben Sie die Community-Zeichenfolge im Feld Wert (Value) ein.

Genaue Übereinstimmung (Exact Match) Die Filteraktion wird nur ausgeführt, wenn die BGP-Routen genau mit dem angegebenen Präfix bzw. der angegebenen Community-Zeichenfolge übereinstimmen. Diese Option ist standardmäßig aktiviert. Aktionstyp (Action Type) Wählen Sie die Aktion aus, die ausgeführt werden soll, wenn die BGP-Routen mit dem angegebenen Präfix oder der angegebenen Community-Zeichenfolge übereinstimmen. Sie können den Datenverkehr entweder zulassen oder verweigern. Festlegen (Set) Wenn die BGP-Routen mit den angegebenen Kriterien übereinstimmen, können Sie festlegen, dass der Datenverkehr basierend auf den Attributen des Pfads an ein Netzwerk weitergeleitet wird. Wählen Sie in der Dropdown-Liste eine der folgenden Optionen aus: - Keine (None): Die Attribute der übereinstimmenden Routen bleiben unverändert.

- Lokale Präferenz (Local Preference): Der übereinstimmende Datenverkehr wird an den Pfad mit der angegebenen lokalen Präferenz weitergeleitet.

- Community: Die übereinstimmenden Routen werden nach der angegebenen Community-Zeichenfolge gefiltert. Sie können auch das Kontrollkästchen Community-Zusatz (Community Additive) aktivieren, um die Option „Zusatz (Additive)“ zu aktivieren. Mit dieser Option wird der Community-Wert an vorhandene Communitys angefügt.

- Metrik (Metric): Der übereinstimmende Datenverkehr wird an den Pfad mit dem angegebenen Metrikwert weitergeleitet.

- AS für Pfad voranstellen (AS-Path-Prepend): Ermöglicht das Voranstellen mehrerer Einträge des autonomen Systems (AS) bei einer BGP-Route.

Um dem Filter weitere übereinstimmende Regeln hinzuzufügen, klicken Sie auf das Pluszeichen (+).

Klicken Sie auf OK, um den Filter zu erstellen.

Die konfigurierten Filter werden im Fenster BGP-Editor (BGP Editor) angezeigt.

- Geben Sie die lokale autonome Systemnummer (Autonomous System Number, ASN) ein und konfigurieren Sie dann im Abschnitt BGP-Einstellungen (BGP Settings).

- Konfigurieren Sie nach Bedarf Underlay-Nachbarn für IPv4- und IPv6-Adressen. Weitere Informationen finden Sie unter Konfigurieren von BGP von Edge zu Underlay-Nachbarn.

- Konfigurieren Sie die NSD-Nachbarn wie folgt:

Hinweis: Die Versionen 4.3 und höher unterstützen Nicht-SD-WAN-Nachbarn (NSD). Alle globalen Einstellungen werden sowohl von den Underlay- als auch von den NSD-Nachbarn genutzt, und die Filterliste kann ebenfalls für beide Arten von Nachbarn verwendet werden. Stellen Sie sicher, dass Sie die Voraussetzungen (Prerequisites) konfiguriert haben, bevor Sie NSD-Nachbarn konfigurieren.

- Konfigurieren Sie im Abschnitt NSD-Nachbarn (NSD Neighbors) die folgenden Einstellungen:

Option Beschreibung NSD-Name (NSD Name) Wählen Sie den NSD-Namen aus der Dropdown-Liste aus. Die bereits konfigurierten NSDs im Bereich Zweigstelle-zu-Nicht-SD-WAN-Ziel über Edge (Branch to Non SD-WAN Destination via Edge) des SD-WAN Orchestrator werden in der Dropdown-Liste angezeigt. Link-Name (Link Name) Wählen Sie den Namen des WAN-Links, der dem NSD-Nachbarn zugeordnet ist. Tunneltyp (Tunnel Type) Wählen Sie den Tunneltyp des Peers als primär oder sekundär aus. Nachbar-IP (Neighbor IP) Geben Sie die IP-Adresse des NSD-Nachbarn ein. ASN Geben Sie die ASN für den NSD-Nachbarn ein. Eingehender Filter (Inbound Filter) Wählen Sie einen eingehenden Filter in der Dropdown-Liste aus. Ausgehender Filter (Outbound Filter) Wählen Sie einen ausgehenden Filter in der Dropdown-Liste aus. Weitere Optionen (Additional Options): Klicken Sie auf den Link alle anzeigen (view all), um die folgenden zusätzlichen Einstellungen zu konfigurieren: Uplink Wird verwendet, um den Nachbartyp als Uplink zu kennzeichnen. Wählen Sie diese Flag-Option aus, wenn er als WAN-Overlay für MPLS verwendet wird. Diese Option wird als Flag verwendet, um zu entscheiden, ob die Site als Transit-Site (z. B. SD-WAN Hub) fungieren soll, indem über ein SD-WAN-Overlay erlernte Routen an einen WAN-Link für MPLS weitergegeben werden. Wenn Sie die Site zu einer Transit-Site machen wollen, aktivieren Sie das Kontrollkästchen Overlay-Präfix über Uplink (Overlay Prefix Over Uplink) in den erweiterten (Advanced) Einstellungen. Lokale IP (Local ASN) Lokale IP ist obligatorisch für die Konfiguration von Nicht-SD-WAN-Nachbarn.

Die lokale IP-Adresse ist das Äquivalent zu einer Loopback-IP-Adresse. Geben Sie eine IP-Adresse ein, die die BGP-Nachbarschaften als Quell-IP-Adresse für die ausgehenden Pakete verwenden können.Max. Hop (Max-hop) Geben Sie die maximale Anzahl an Hops ein, um mehrere Hops für die BGP-Peers zu aktivieren. Bei Version 5.1 und höher liegt der Bereich zwischen 2 und 255. Der Standardwert ist 2. Hinweis: Beim Upgrade auf die Version 5.1 wird jeder Max. Hop-Wert von 1 automatisch auf einen Max. Hop-Wert von 2 aktualisiert.Hinweis: Dieses Feld ist nur für eBGP-Nachbarn verfügbar, wenn der lokale ASN und der benachbarte ASN verschieden sind. Bei iBGP sind mehrere Hops standardmäßig deaktiviert, wenn beide ASNs identisch sind. Dieses Feld ist nicht konfigurierbar.AS zulassen (Allow AS) Aktivieren Sie das Kontrollkästchen, um den Empfang und die Verarbeitung der BGP-Routen zuzulassen, selbst wenn der Edge seine eigene ASN im AS-Pfad erkennt. Standardroute (Default Route) Die Standardroute fügt eine Netzwerkauszugsdatei in der BGP-Konfiguration hinzu, um die Standardroute für den Nachbarn zu annoncieren. BFD aktivieren (Enable BFD) Aktivieren Sie das Abonnement einer bestehenden BFD-Sitzung für den BGP-Nachbarn. Hinweis: Single-Hop-BFD-Sitzungen werden für BGP über IPsec mit NSD-Nachbarn nicht unterstützt. BFD mit mehreren Hops wird jedoch unterstützt. Lokale IP ist für NSD-BGP-Sitzungen auf dem SD-WAN Edge obligatorisch. Der SD-WAN Edge verarbeitet nur die verbundenen Schnittstellen-IPs als Single-Hop-BFD.Keep Alive Geben Sie die Keep Alive-Zeit in Sekunden ein, d. h. die Dauer zwischen den Keep Alive-Nachrichten, die an den Peer gesendet werden. Der Bereich liegt zwischen 0 und 65535 Sekunden. Der Standardwert beträgt 60 Sekunden. Hold-Timer (Hold Timer) Geben Sie den Hold-Timer in Sekunden ein. Wenn die Keep Alive-Nachricht für die angegebene Zeit nicht empfangen wird, gilt der Peer als inaktiv. Der Bereich liegt zwischen 0 und 65535 Sekunden. Der Standardwert beträgt 180 Sekunden. Verbinden (Connect) Geben Sie das Intervall ein, in dem eine neuer TCP-Verbindungsversuch mit dem Peer unternommen wird, wenn erkannt wird, dass die TCP-Sitzung nicht passiv ist. Der Standardwert beträgt 120 Sekunden. MD5-Authentifizierung (MD5 Auth) Aktivieren Sie das Kontrollkästchen, um die BGP-MD5-Authentifizierung zu aktivieren. Diese Option wird in einem älteren oder Verbundnetzwerk verwendet. Üblicherweise wird BGP-MD5 als Sicherheitswächter für BGP-Peering verwendet. MD5-Kennwort (MD5 Password) Geben Sie ein Kennwort für die MD5-Authentifizierung ein. Hinweis: Über BGP mit mehreren Hops könnte das System Routen lernen, die eine rekursive Suche erfordern. Diese Routen besitzen eine IP-Adresse für den nächsten Hop, der sich nicht in einem angeschlossenen Subnetz befindet, und verfügen nicht über eine gültige Exit-Schnittstelle. In diesem Fall muss auf den Routen die IP-Adresse für nächsten Hop mithilfe einer anderen Route in der Routing-Tabelle aufgelöst werden, die über eine Exit-Schnittstelle verfügt. Wenn Datenverkehr für ein Ziel besteht, für das diese Routen gesucht werden müssen, werden Routen, die eine rekursive Suche erfordern, zu einer verbundenen IP-Adresse und Schnittstelle für nächsten Hop und aufgelöst. Bis zur rekursiven Auflösung verweisen die rekursiven Routen auf eine Zwischenschnittstelle. Weitere Informationen finden Sie unter BGP-Routen mit mehreren Hops. - Klicken Sie auf Erweitert (Advanced), um die folgenden Einstellungen zu konfigurieren:

Hinweis: Erweiterte Einstellungen werden sowohl von den Underlay-BGP-Nachbarn als auch von den NSD-BGP-Nachbarn gemeinsam genutzt.

Wenn Sie die Option Standardroute (Default Route) aktivieren, werden die BGP-Routen basierend auf der Auswahl der Standardroute global und pro BGP-Nachbar annonciert. Dies ist in der folgenden Tabelle veranschaulicht.Option Beschreibung Overlay-Präfix (Overlay Prefix) Aktivieren Sie das Kontrollkästchen, um die aus dem Overlay gelernten Präfixe neu zu verteilen. AS-PATH-Übernahme ausschalten Diese Option sollte standardmäßig deaktiviert bleiben. Aktivieren Sie das Kontrollkästchen, um die AS-PATH-Übernahme auszuschalten. In bestimmten Topologien beeinflusst das Ausschalten der AS-PATH-Übernahme den ausgehenden AS-PATH dahingehend, dass L3-Router einen Pfad in Richtung eines Edge oder Hubs bevorzugen. Warnung: Wenn die AS-PATH-Übernahme ausgeschaltet ist, müssen Sie Ihr Netzwerk so konfigurieren, dass Routing-Schleifen vermieden werden.Verbundene Routen (Connected Routes) Aktivieren Sie das Kontrollkästchen, um alle Subnetze der verbundenen Schnittstelle neu zu verteilen. OSPF Aktivieren Sie das Kontrollkästchen, um die OSPF-Neuverteilung in BGP zu aktivieren. Metrik festlegen (Set Metric) Wenn Sie OSPF aktivieren, geben Sie die BGP-Metrik für die neu verteilten OSPF-Routen ein. Der Standardwert ist 20. Standardroute (Default Route) Aktivieren Sie das Kontrollkästchen, um die Standardroute nur dann neu zu verteilen, wenn der Edge die BGP-Routen durch Overlay oder Underlay lernt.

Wenn Sie die Option Standardroute (Default Route) auswählen, ist die Option Annoncieren (Advertise) als Bedingt (Conditional) verfügbar.

Overlay-Präfixe über Uplink (Overlay Prefixes Over Uplink) Aktivieren Sie das Kontrollkästchen, um Routen, die vom Overlay erlernt wurden, an den Nachbarn mit dem Uplink-Flag weiterzuleiten. Netzwerke (Networks) Geben Sie die Netzwerkadresse ein, die BGP den Peers annoncieren wird. Klicken Sie auf das Pluszeichen (+), um weitere Netzwerkadressen hinzuzufügen. Auswahl der Standardroute Annoncierungsoptionen Global Pro BGP-Nachbar Ja Ja Die Konfiguration pro BGP-Nachbar überschreibt die globale Konfiguration. Die Standardroute wird daher immer dem BGP-Peer annonciert. Ja Nein BGP verteilt die Standardroute nur dann an seinen Nachbarn, wenn der Edge eine explizite Standardroute über das Overlay- oder Underlay-Netzwerk lernt. Nein Ja Die Standardroute wird immer dem BGP-Peer annonciert. Nein Nein Die Standardroute wird dem BGP Peer nicht annonciert.

- Konfigurieren Sie im Abschnitt NSD-Nachbarn (NSD Neighbors) die folgenden Einstellungen:

- Klicken Sie auf OK, um die konfigurierten Filter und NSD-Nachbarn zu speichern.

Im Abschnitt BGP-Einstellungen (BGP Settings) werden die konfigurierten Einstellungen angezeigt.

- Klicken Sie im Bildschirm Gerät (Device) auf Änderungen speichern (Save Changes), um die Konfiguration zu speichern.