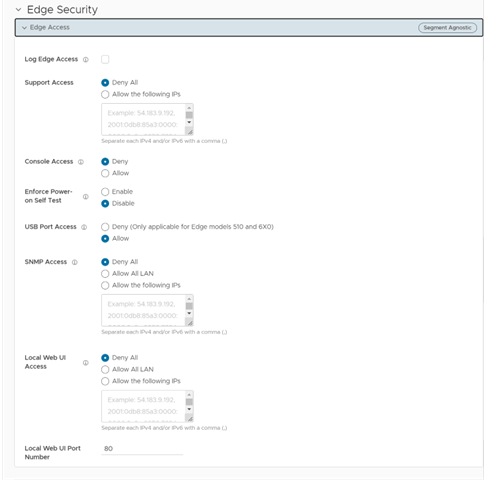

Wenn Sie ein Profil für den Edge-Zugriff konfigurieren, müssen Sie unbedingt die entsprechende Option für den Supportzugriff, den Konsolenzugriff, den USB-Portzugriff, den SNMP-Zugriff und den lokalen Web-UI-Zugriff unter Firewalleinstellungen auswählen, um die Sicherheit des Edge zu erhöhen. Dadurch wird verhindert, dass ein bösartiger Benutzer auf den Edge zugreift.

Power-On Self-Test

In der Version 5.1.0 wird nach dem Einschalten oder Neustart des SD-WAN Orchestrator ein Power-On Self-Test durchgeführt, um den Software-Autor zu überprüfen und sicherzustellen, dass kritische Dateien und Code nicht beschädigt wurden. Zu den Anwendungsfällen für diese Funktion gehören Common Criteria-Anforderungen und Bereitstellungen mit mittlerem bis hohem Risiko (Finanzen, Behörden usw.).

Hinweis: Die Funktion „Power-On Self-Test“ ist standardmäßig deaktiviert. Auf der Konsole wird eine Warnmeldung angezeigt, ein Ereignis wird erzeugt und der Power-On Self-Test wird fortgesetzt.

Die Funktion „Power On Self-Test“ umfasst die folgenden Prüfungen, wenn der SD-WAN Orchestrator eingeschaltet oder neugestartet wird:

- Software-Integritätstest: Kritische Systemdateien werden zum Zeitpunkt der Erstellung identifiziert und signiert. Die Integrität der Signaturen wird überprüft. Bei diesem Vorgang werden kryptografische Signaturen verwendet, um Die Authentizität und Integrität zu validieren.

- Known Answer Test (KAT) von kryptografischen Modulen: Kryptografische Module, wie z. B. Openssl, führen „Known answer“-Tests durch und überprüfen, ob sie alle bestehen.

- Test der Entropiequelle: Die Fähigkeit der Entropiequelle zur Generierung von Zufallszahlen wird überprüft.

Hinweis: Der Power-On Self-Test liefert ein bestanden/nicht bestanden-Ergebnis (Pass/Fail). Das System fährt nur dann mit dem Hochfahren der übrigen Anwendungen fort, wenn der Power-On Self-Test bestanden wurde. Wenn der Power-On Self-Test fehlschlägt, werden Fehlermeldungen angezeigt, werden Fehlermeldungen angezeigt, die angeben, wo der Test fehlgeschlagen ist, und die Systemstartsequenz wird abgebrochen.

Die folgenden Dateien werden signiert und während des Einschalt- und Neustartvorgangs überprüft:

- Edges (alle Dateien unter):

- /opt/vc/bin

- /opt/vc/sbin

- /opt/vc/lib

- /bin

- /sbin

- /lib

- /usr/bin

- /usr/sbin

- /usr/lib

- /vmlinuz

- /etc/init.d

- SD-WAN Orchestrator und SD-WAN Gateway

Hinweis: Bei den folgenden Modulen läuft die Integritätsprüfung im erzwungenen (ENFORCED) Modus. Wenn sie nicht verifiziert werden können, wird ein Fehler (FAIL) beim Start angezeigt.

- SD-WAN Gateway – Paketnamen werden in folgender Datei gespeichert: /opt/vc/etc/post/vcg_critical_packages.in

- Kritische Gateway-Module

- gatewayd.*:all

- libssl1.0.0:.*:amd64

- libssl1.1:.*:amd64

- openssl:.*:all

- python-openssl:.*:all

- Kritische Gateway-Module

- SD-WAN Orchestrator – Paketnamen werden in /opt/vc/etc/post/vco_critical_packages.in gespeichert

- Kritische Module für SD-WAN Orchestrator:

- libssl1.0.0:.*:amd64

- ibssl1.1:.*:amd64

- openssl:.*:all

- vco-backend:.*:all

- vco-cws-service:.*:all

- vco-dr:.*:all

- vco-new-ui:.*:all

- vco-nginx-apigw:.*:all

- vco-nginx-common:.*:all

- vco-nginx-i18n:.*:all

- vco-nginx-portal:.*:all

- vco-nginx-reporting:.*:all

- vco-nginx-sdwan-api:.*:all

- vco-nginx-upload:.*:all

- vco-node-common:.*:all

- vco-portal:.*:all

- vco-sdwan-api:.*:all

- vco-tools:.*:all

- vco-ui:.*:all

- vco-ztnad-service:.*:all

- nodejs:.*:all

- vc-fips-common:.*:all

- vc-fips-complaint:.*:all

- vc-fips-strict:.*:all

- openssh-client:.*:all

- openssh-server:.*:all

- linux-base:.*:all

- linux-firmware:.*:all

- linux-tools-common:.*:all

- libselinux1:.*:amd64

- linux-base:.*:all

- linux-firmware:.*:all

- linux-libc-dev:.*:amd64

- util-linux:.*:amd64

- linux-tools-common:.*:all

- linux-(aws|azure|generic)-headers-.*:.*:all

- linux-(aws|azure|generic)-tools-.*:.*:amd64

- linux-headers-.*-(aws|azure|generic):.*:amd64

- linux-headers-(aws|azure|generic)-lts-.*:.*:amd64

- linux-image-unsigned-.*-(aws|azure|generic):.*:amd64

- linux-image-unsigned-(aws|azure|generic)-lts-.*:.*:amd64

- linux-modules-.*-(aws|azure|generic):.*:amd64

- linux-tools-.*-(aws|azure|generic):.*:amd64

- linux-tools-(aws|azure|generic)-lts-.*:amd64

- Kritische Module für SD-WAN Orchestrator:

- SD-WAN Gateway – Paketnamen werden in folgender Datei gespeichert: /opt/vc/etc/post/vcg_critical_packages.in

Vorgehensweise

Führen Sie die folgenden Schritte aus, um den Edge-Zugriff für Profile zu konfigurieren: