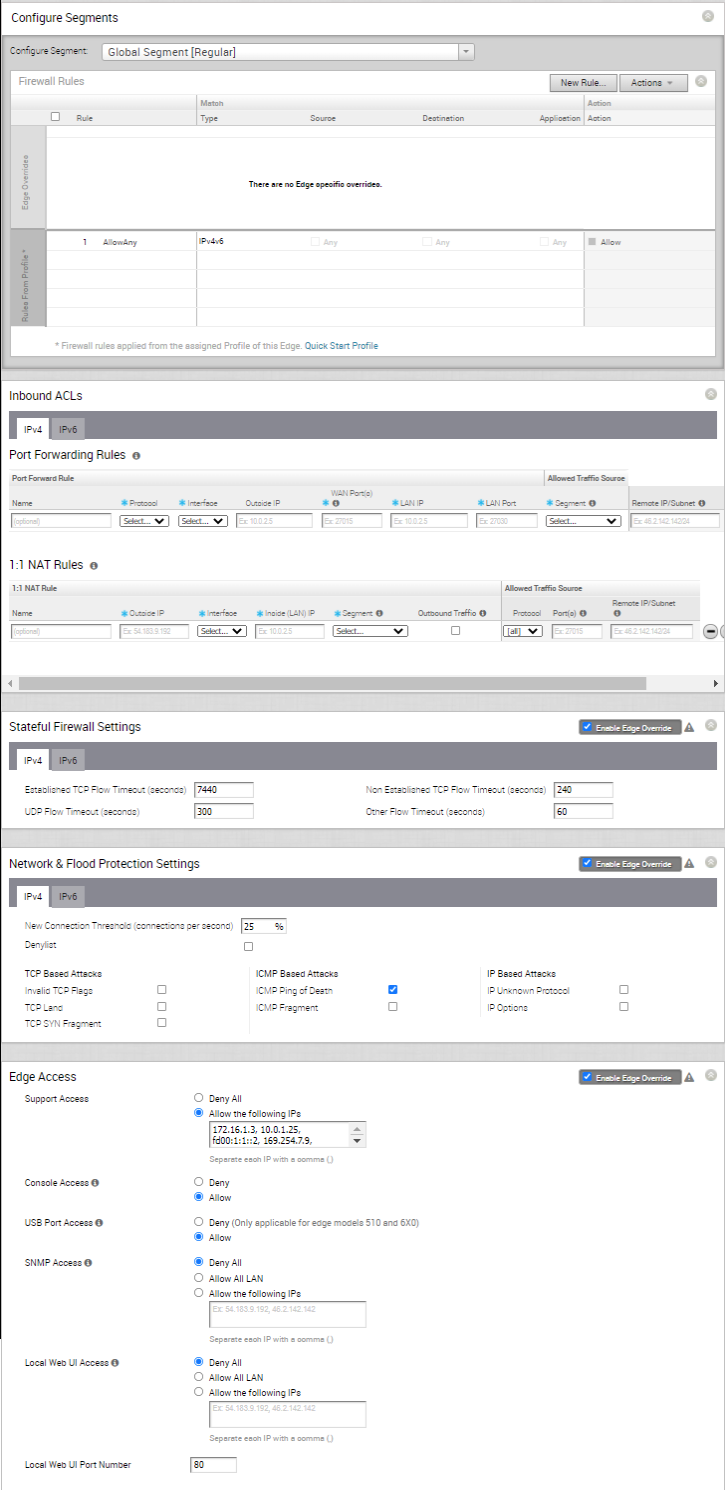

Alle Edges erben die Firewallregeln und Edge Access-Konfigurationen vom zugehörigen Profil. Auf der Registerkarte Firewall im Dialogfeld Edge-Konfiguration (Edge Configuration) können Sie alle vererbten Firewallregeln im Bereich Regel aus Profil (Rule From Profile) anzeigen. Optional können Sie auf der Edge-Ebene auch die Profil-Firewall-Regeln und die Konfiguration des Edge-Zugriffs außer Kraft setzen.

Als Unternehmensadministrator können Sie die Portweiterleitung und 1:1-NAT-Firewallregeln für jeden Edge einzeln konfigurieren, indem Sie den Anweisungen auf dieser Seite folgen.

Standardmäßig wird der gesamte eingehende Datenverkehr blockiert, es sei denn, die Portweiterleitung und die 1:1-NAT-Firewallregeln sind konfiguriert. Die externe IP ist immer die WAN-IP oder die IP-Adresse aus dem WAN-IP-Subnetz.

Portweiterleitung und 1:1-NAT-Firewallregeln

Portweiterleitung und 1:1-NAT-Firewallregeln ermöglichen Internet-Clients den Zugriff auf Server, die mit einer Edge-LAN-Schnittstelle verbunden sind. Der Zugriff kann entweder über Portweiterleitungsregeln oder 1:1-NAT (Network Address Translation)-Regeln bereitgestellt werden.

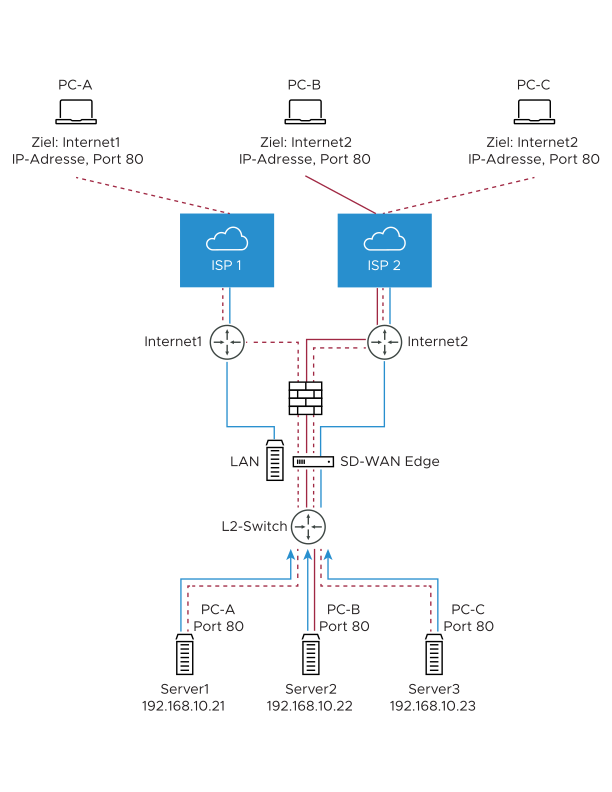

Portweiterleitungsregeln

Mit Portweiterleitungsregeln können Sie Regeln konfigurieren, um den Datenverkehr von einem bestimmten WAN-Port an ein Gerät (LAN-IP/LAN-Port) innerhalb des lokalen Subnetzes umzuleiten. Optional können Sie auch den eingehenden Datenverkehr durch eine IP-Adresse oder ein Subnetz einschränken. Portweiterleitungsregeln können mit der externen IP konfiguriert werden, die sich im selben Subnetz der WAN-IP befindet. Es können auch externe IP-Adressen in anderen Subnetzen als der WAN-Schnittstellenadresse übersetzt werden, wenn der Internetdienstanbieter den Datenverkehr für das Subnetz in Richtung SD-WAN Edge leitet.

Die folgende Abbildung veranschaulicht die Portweiterleitungskonfiguration.

- Geben Sie im Textfeld Name einen Namen (optional) für die Regel ein.

- Wählen Sie im Dropdown-Menü Protokoll (Protocol) entweder TCP oder UDP als Protokoll für die Portweiterleitung aus.

- Wählen Sie im Dropdown-Menü Schnittstelle (Interface) die Schnittstelle für den eingehenden Datenverkehr aus.

- Geben Sie im Textfeld Externe IP (Outside IP) die IPv4- oder IPv6-Adresse ein, über die auf den Host (die Anwendung) vom externen Netzwerk aus zugegriffen werden kann.

- Geben Sie im Textfeld „WAN-Ports (WAN Ports)“ einen WAN Port oder einen Portbereich ein, der durch einen Bindestrich (-) getrennt ist, z. B. 20-25.

- Geben Sie in den Textfeldern LAN-IP (LAN IP) und LAN-Port (LAN Port) die IPv4- oder IPv6-Adresse und Portnummer des LAN ein, in dem die Anforderung weitergeleitet wird.

- Wählen Sie im Dropdown-Menü Segment ein Segment aus, zu dem die LAN-IP gehören soll.

- Geben Sie im Textfeld Remote-IP/Subnetz (Remote IP/subnet) eine IP-Adresse des eingehenden Datenverkehrs an, der an einen internen Server weitergeleitet werden soll. Wenn Sie keine IP-Adresse angeben, wird jeder Datenverkehr zugelassen.

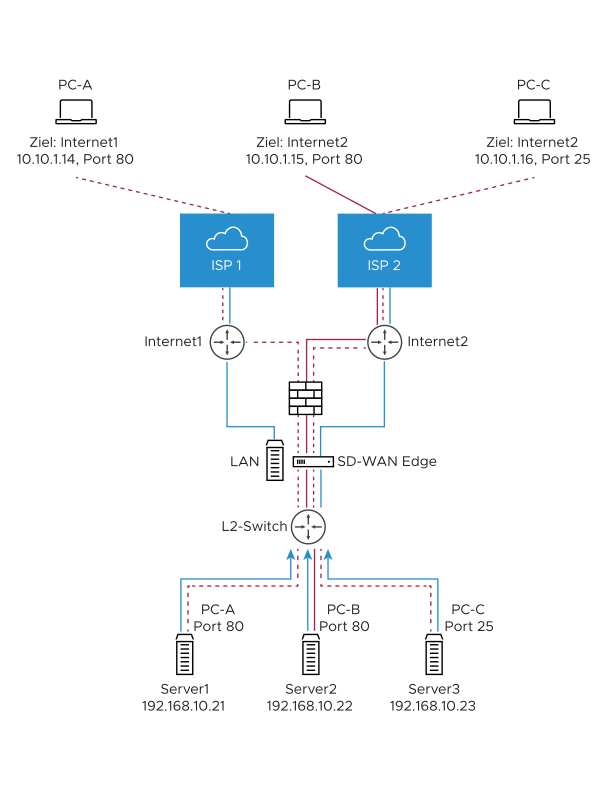

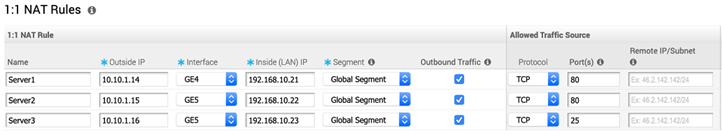

1:1-NAT-Einstellungen

Diese werden verwendet, um eine externe IP-Adresse, die vom SD-WAN Edge unterstützt wird, einem Server zuzuordnen, der mit einer Edge-LAN-Schnittstelle verbunden ist (z. B. einem Webserver oder einem Mailserver). Es können auch externe IP-Adressen in anderen Subnetzen als der WAN-Schnittstellenadresse übersetzt werden, wenn der Internetdienstanbieter den Datenverkehr für das Subnetz in Richtung SD-WAN Edge leitet. Jede Zuordnung erfolgt zwischen einer IP-Adresse außerhalb der Firewall für eine bestimmte WAN-Schnittstelle und einer LAN-IP-Adresse innerhalb der Firewall. Innerhalb jeder Zuordnung können Sie angeben, welche Ports an die interne IP-Adresse weitergeleitet werden. Das Symbol '+' auf der rechten Seite kann verwendet werden, um zusätzliche 1:1-NAT-Einstellungen hinzuzufügen.

Die folgende Abbildung veranschaulicht die 1:1-NAT-Konfiguration.

- Geben Sie im Textfeld Name einen Namen für die Regel ein.

- Geben Sie im Textfeld Externe IP (Outside IP) die IPv4- oder IPv6-Adresse ein, über die auf den Host von einem externen Netzwerk aus zugegriffen werden kann.

- Wählen Sie im Dropdown-Menü Schnittstelle (Interface) die WAN-Schnittstelle aus, an die die externe IP-Adresse gebunden werden soll.

- Geben Sie im Textfeld Interne (LAN-)IP (Inside (LAN) IP) die tatsächliche IPv4- oder IPv6-(LAN)-Adresse des Hosts ein.

- Wählen Sie im Dropdown-Menü Segment ein Segment aus, zu dem die LAN-IP gehören soll.

- Aktivieren Sie das Kontrollkästchen Ausgehender Datenverkehr (Outbound Traffic), wenn Sie NAT für Datenverkehr vom LAN-Client zum Internet an die externe IP-Adresse zulassen möchten.

- Geben Sie die Details der zulässigen Datenverkehrsquelle (Protokoll, Ports, Remote-IP/Subnetz) für die Zuordnung in die entsprechenden Felder ein.

Konfigurieren von Edge-Außerkraftsetzungen

Optional können Sie auf Edge-Ebene die Firewallregeln für das geerbte Profil außer Kraft setzen. Um Firewallregeln auf der Edge-Ebene außer Kraft zu setzen, klicken Sie unter Firewallregeln (Firewall Rules) auf Neue Regel (New Rule) und führen Sie die Schritte unter Konfigurieren von Firewallregeln aus. Die Außerkraftsetzungsregeln werden im Bereich Edge-Außerkraftsetzungen (Edge Overrides) angezeigt. Die Regeln für die Edge-Außerkraftsetzung haben Vorrang vor den vererbten Profilregeln für den Edge. Jeder Übereinstimmungswert für die Edge-Außerkraftsetzung, der mit einer Profil-Firewall-Regel übereinstimmt, setzt diese Profilregel außer Kraft.

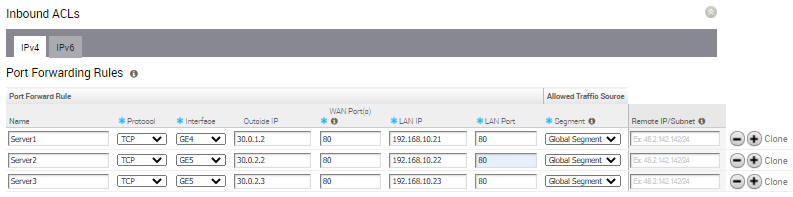

Außerkraftsetzen der Einstellungen der statusbehafteten Firewall

Optional können Sie auf Edge-Ebene die Einstellungen der statusbehafteten Firewall außer Kraft setzen, indem Sie das Kontrollkästchen Edge-Außerkraftsetzung aktivieren (Enable Edge Override) im Bereich Einstellungen der statusbehafteten Firewall (Stateful Firewall Settings) aktivieren. Weitere Informationen zu Einstellungen der statusbehafteten Firewall finden Sie unter Konfigurieren der Einstellungen der statusbehafteten Firewall.

Außerkraftsetzen der Netzwerk- und Flood-Protection-Einstellungen

Optional können Sie auf Edge-Ebene die Netzwerk- und Flood-Protection-Einstellungen außer Kraft setzen, indem Sie das Kontrollkästchen Edge-Außerkraftsetzung aktivieren (Enable Edge Override) im Bereich Netzwerk- und Flood-Protection-Einstellungen (Network and Flood Protection Settings) aktivieren. Weitere Informationen zu Netzwerk- und Flood-Protection-Einstellungen finden Sie unter Konfigurieren von Netzwerk- und Flood-Protection-Einstellungen.

Außerkraftsetzen der Konfigurationseinstellungen für den Edge-Zugriff

Optional können Sie auf der Edge-Ebene die Konfiguration des Edge-Zugriffs auch außer Kraft setzen, indem Sie das Kontrollkästchen Edge-Außerkraftsetzung aktivieren (Enable Edge Override) im Bereich Edge-Zugriff (Edge Access) aktivieren. Weitere Informationen zur Konfiguration des Edge-Zugriffs finden Sie unter Konfigurieren von Edge-Zugriff.

Verwandte Links