Um eine OpenID Connect (OIDC)-basierte Anwendung in Microsoft Azure Active Directory (AzureAD) für Single Sign-On (SSO) einzurichten, führen Sie die Schritte in diesem Verfahren aus.

Voraussetzungen

Stellen Sie sicher, dass Sie über ein AzureAD-Konto verfügen.

Prozedur

- Melden Sie sich bei Ihrem Microsoft Azure-Konto als Admin-Benutzer an.

Der Microsoft Azure-Startbildschirm wird angezeigt.

- So erstellen Sie eine neue Anwendung:

- Suchen Sie nach dem Azure Active Directory-Dienst.

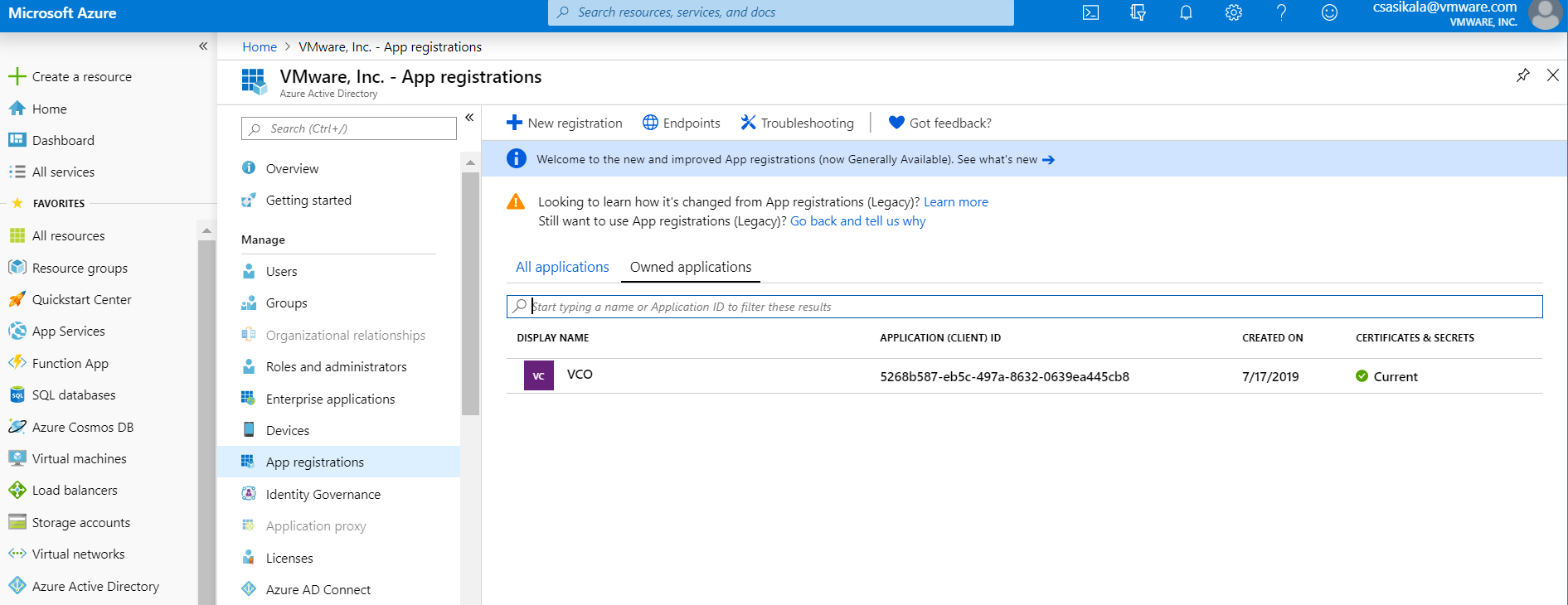

- Navigieren Sie zu App-Registrierung (App registration) > Neue Registrierung (New registration).

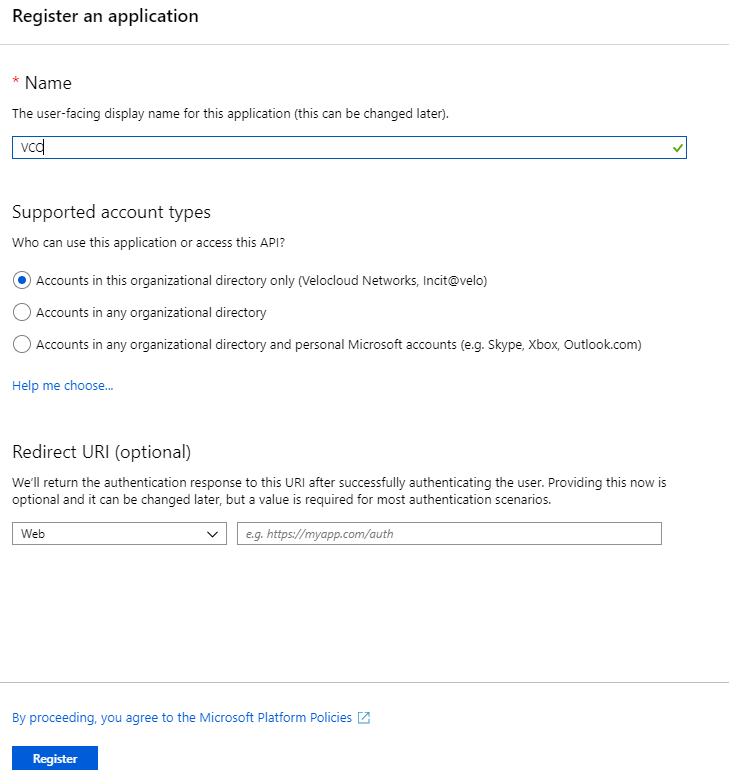

Der Bildschirm Anwendung registrieren (Register application) wird angezeigt.

- Geben Sie im Feld Name den Namen für Ihre SD-WAN Orchestrator-Anwendung ein.

- Geben Sie im Feld Umleitungs-URL (Redirect URL) die Umleitungs-URL ein, die Ihre SD-WAN Orchestrator-Anwendung als Callback-Endpoint verwendet.

In der SD-WAN Orchestrator-Anwendung finden Sie im unteren Bereich des Bildschirms Authentifizierung konfigurieren (Configure Authentication) den Link für die Umleitungs-URL. Idealerweise liegt die SD-WAN Orchestrator-Umleitungs-URL in diesem Format vor: https://<Orchestrator-URL>/login/ssologin/openidCallback.

- Klicken Sie auf Registrieren (Register).

Ihre SD-WAN Orchestrator-Anwendung wird registriert und auf den Registerkarten Alle Anwendungen (All applications) und Eigene Anwendungen (Owned applications) angezeigt. Stellen Sie sicher, dass Sie die Client-ID/Anwendungs-ID notieren, die während der SSO-Konfiguration in SD-WAN Orchestrator verwendet werden soll.

- Klicken Sie auf Endpoints und kopieren Sie die bekannte OIDC-Konfigurations-URL, die während der SSO-Konfiguration in SD-WAN Orchestrator verwendet werden soll.

- Um einen geheimen Clientschlüssel für Ihre SD-WAN Orchestrator-Anwendung zu erstellen, klicken Sie auf der Registerkarte Eigene Anwendungen (Owned applications) auf Ihre SD-WAN Orchestrator-Anwendung.

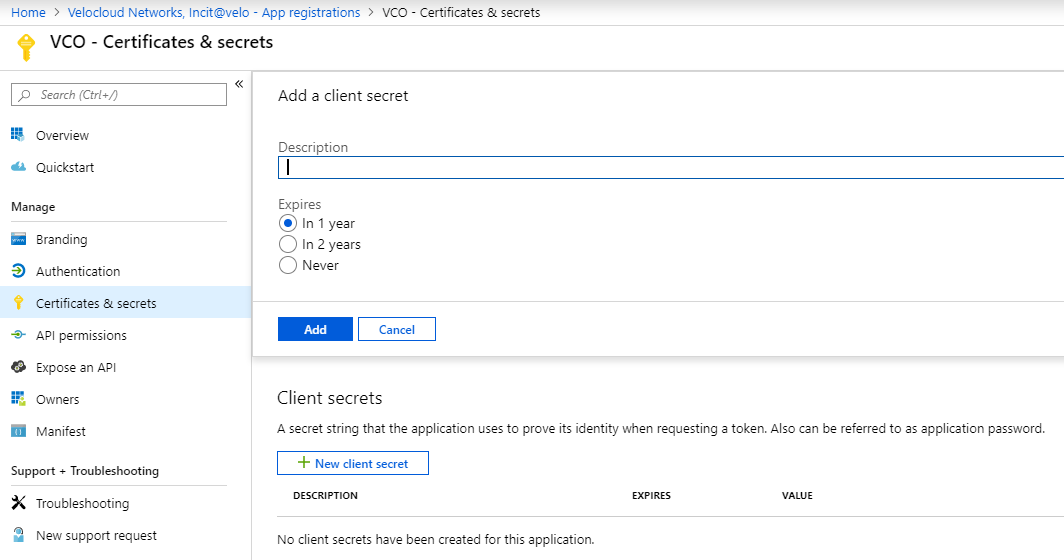

- Navigieren Sie zu Zertifikate und geheime Schlüssel (Certificates & secrets) > Neuer geheimer Schlüssel (New client secret).

Der Bildschirm Neuen geheimen Clientschlüssel hinzufügen (Add a client secret) wird angezeigt.

- Geben Sie Details wie Beschreibung und Ablaufwert des geheimen Schlüssels an und klicken Sie auf Hinzufügen (Add).

Der geheime Clientschlüssel wird für die Anwendung erstellt. Notieren Sie den Wert für den neuen geheimen Clientschlüssel, der während der SSO-Konfiguration in SD-WAN Orchestrator verwendet wird.

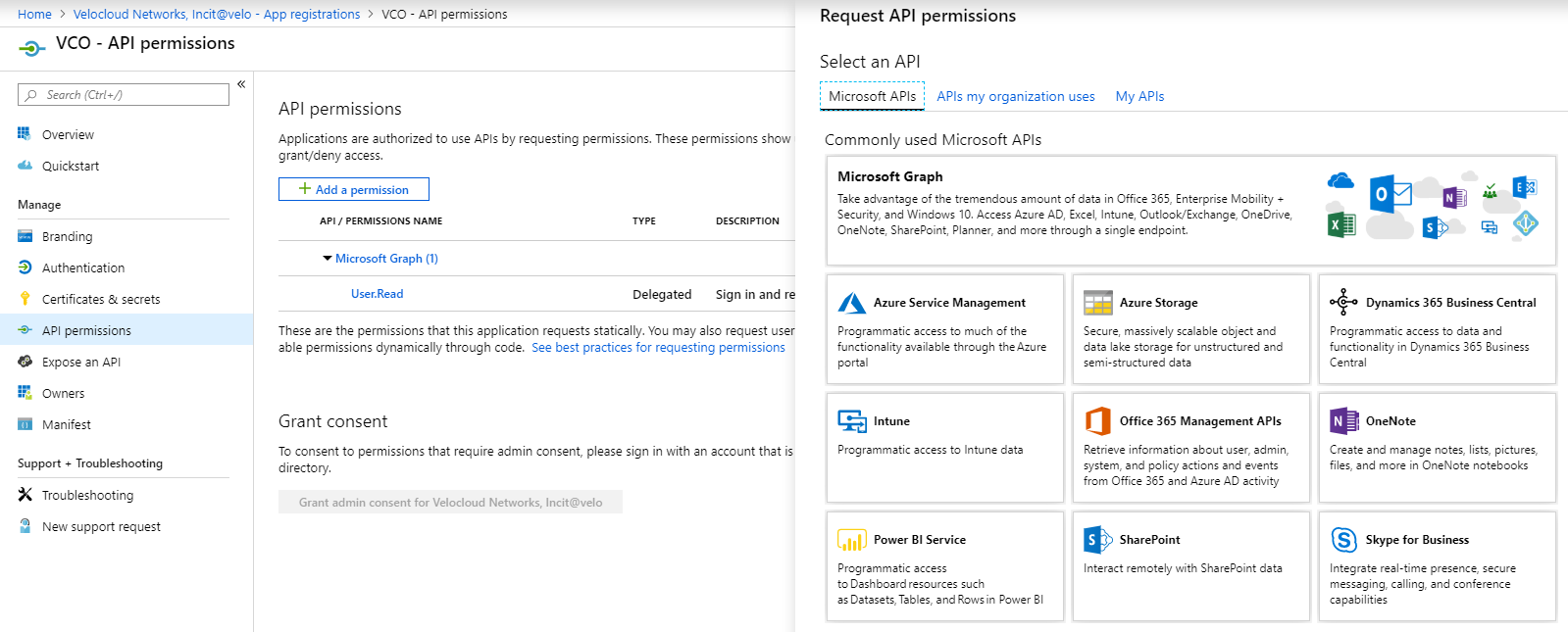

- Um die Berechtigungen für Ihre SD-WAN Orchestrator-Anwendung zu konfigurieren, klicken Sie auf Ihre SD-WAN Orchestrator-Anwendung und navigieren Sie zu API-Berechtigungen (API permissions) > Berechtigung hinzufügen (Add a permission).

Der Bildschirm API-Berechtigungen anfordern (Request API permissions) wird angezeigt.

- Klicken Sie auf Microsoft-Diagramm (Microsoft Graph) und wählen Sie Anwendungsberechtigungen (Application permissions) als Berechtigungstyp für Ihre Anwendung aus.

- Wählen Sie unter Berechtigungen auswählen (Select permissions) im Dropdown-Menü Verzeichnis (Directory) den Eintrag Directory.Read.All und aus dem Dropdown-Menü Benutzer (User) den Eintrag User.Read.All aus.

- Klicken Sie auf Berechtigungen hinzuzufügen (Add permissions).

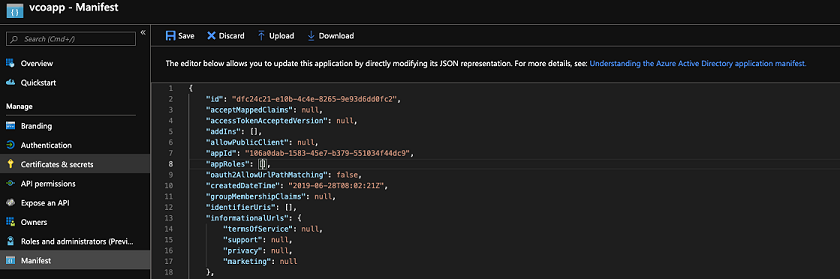

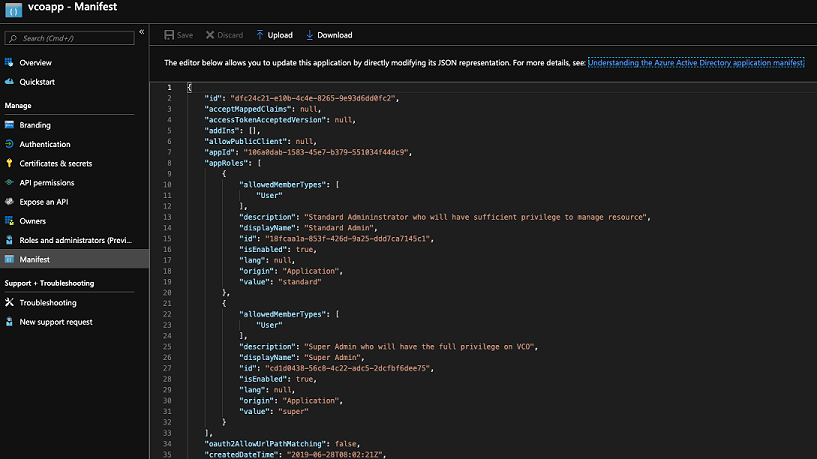

- Um Rollen im Manifest hinzuzufügen und zu speichern, klicken Sie auf Ihre SD-WAN Orchestrator-Anwendung und klicken Sie im Anwendungsbildschirm Übersicht (Overview) auf Manifest.

Ein webbasierter Manifest-Editor wird geöffnet, sodass Sie das Manifest im Portal bearbeiten können. Optional können Sie Herunterladen (Download) auswählen, um das Manifest lokal zu bearbeiten, und dann Hochladen (Upload) verwenden, um es erneut auf Ihre Anwendung anzuwenden.

- Suchen Sie im Manifest nach dem

appRoles-Array und fügen Sie ein oder mehrere Rollenobjekte hinzu, wie im folgenden Beispiel dargestellt, und klicken Sie auf Speichern (Save).Hinweis: Die Werteigenschaft vonappRolesmuss der Spalte Rollenname des Identitätsanbieters (Identity Provider Role Name) in der Tabelle Rollenzuordnung (Role Map) auf der Registerkarte Authentifizierung (Authentication) hinzugefügt werden, damit die Rollen korrekt zugeordnet werden können.Beispiele für Rollenobjekte{ "allowedMemberTypes": [ "User" ], "description": "Standard Administrator who will have sufficient privilege to manage resource", "displayName": "Standard Admin", "id": "18fcaa1a-853f-426d-9a25-ddd7ca7145c1", "isEnabled": true, "lang": null, "origin": "Application", "value": "standard" }, { "allowedMemberTypes": [ "User" ], "description": "Super Admin who will have the full privilege on SD-WAN Orchestrator", "displayName": "Super Admin", "id": "cd1d0438-56c8-4c22-adc5-2dcfbf6dee75", "isEnabled": true, "lang": null, "origin": "Application", "value": "superuser" }Hinweis: Stellen Sie sicher, dassidauf einen neu generierten GUID-Wert (Global Unique Identifier) festgelegt wird. Sie können GUIDs online mit webbasierten Tools (z. B. https://www.guidgen.com/) oder durch Ausführen der folgenden Befehle generieren:- Linux/OSX –

uuidgen - Windows –

powershell [guid]::NewGuid()

- Linux/OSX –

- Suchen Sie nach dem Azure Active Directory-Dienst.

- So weisen Sie Ihrer SD-WAN Orchestrator-Anwendung Gruppen und Benutzer zu:

- Navigieren Sie zu Azure Active Directory > Enterprise-Anwendungen (Enterprise applications).

- Suchen Sie nach der SD-WAN Orchestrator-Anwendung und wählen Sie sie aus.

- Klicken Sie auf Benutzer und Gruppen (Users and groups) und weisen Sie der Anwendung Benutzer und Gruppen zu.

- Klicken Sie auf Übermitteln (Submit).

Ergebnisse

Sie haben die Einrichtung einer OIDC-basierten Anwendung in AzureAD für SSO abgeschlossen.

Nächste Maßnahme

Konfigurieren Sie Single Sign-On in SD-WAN Orchestrator.