Mit der Authentifizierungsfunktion können Sie den Authentifizierungsmodus für einen Enterprise-Benutzer festlegen.

- Navigieren Sie im Unternehmensportal zu .

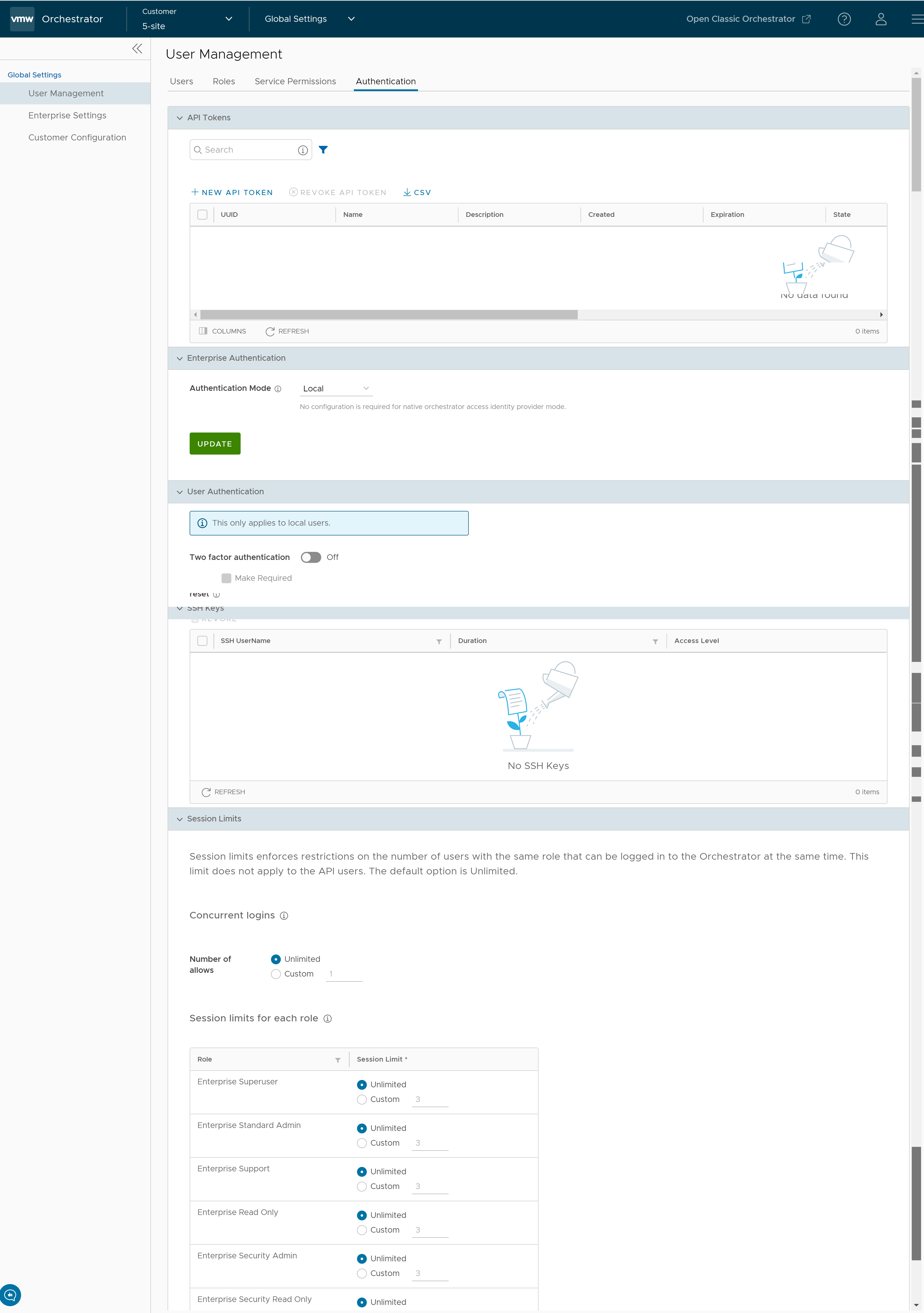

- Klicken Sie im linken Menü auf Benutzerverwaltung (User Management) und dann auf die Registerkarte Authentifizierung (Authentication). Der folgende Bildschirm wird angezeigt:

API-Token (API Tokens)

Sie können auf die Orchestrator-APIs mit tokenbasierter Authentifizierung zugreifen, unabhängig vom Authentifizierungsmodus. Sie können die API-Token anzeigen, die an die Enterprise-Benutzer ausgegeben wurden. Falls erforderlich, können Sie die API-Token widerrufen.

session.options.enableApiTokenAuth auf

False fest.

| Option | Beschreibung |

|---|---|

| Suchen | Geben Sie einen Suchbegriff ein, um in der Tabelle nach dem übereinstimmenden Text zu suchen. Verwenden Sie die Option für die erweiterte Suche, um die Suchergebnisse einzugrenzen. |

| Neues API-Token | Klicken Sie, um ein neues API-Token zu erstellen. Geben Sie im Fenster Neues Token (New Token) in den Feldern Name und Beschreibung (Description) Werte für das Token ein und wählen Sie dann im Dropdown-Menü die Lebensdauer (Lifetime) aus. Klicken Sie auf Speichern (Save). |

| API-Token widerrufen | Wählen Sie das Token aus und klicken Sie auf diese Option, um es zu widerrufen. Nur ein Operator-Superuser oder der mit einem-API-Token verknüpfte Benutzer kann das Token widerrufen. |

| CSV | Klicken Sie auf diese Option, um die vollständige Liste der API-Token im CSV-Dateiformat herunterzuladen. |

| Spalten | Wählen Sie mit einem Klick die Spalten aus, die auf der Seite angezeigt oder ausgeblendet werden sollen. |

| Aktualisieren (Refresh) | Klicken Sie auf diese Option, um die Seite zu aktualisieren, damit die aktuellsten Daten angezeigt werden. |

Informationen zum Erstellen und Herunterladen von API-Token finden Sie im Thema API-Token im VMware SD-WAN-Operatorhandbuch.

Enterprise-Authentifizierung (Enterprise Authentication)

- Lokal (Local): Dies ist die Standardoption und erfordert keine zusätzliche Konfiguration.

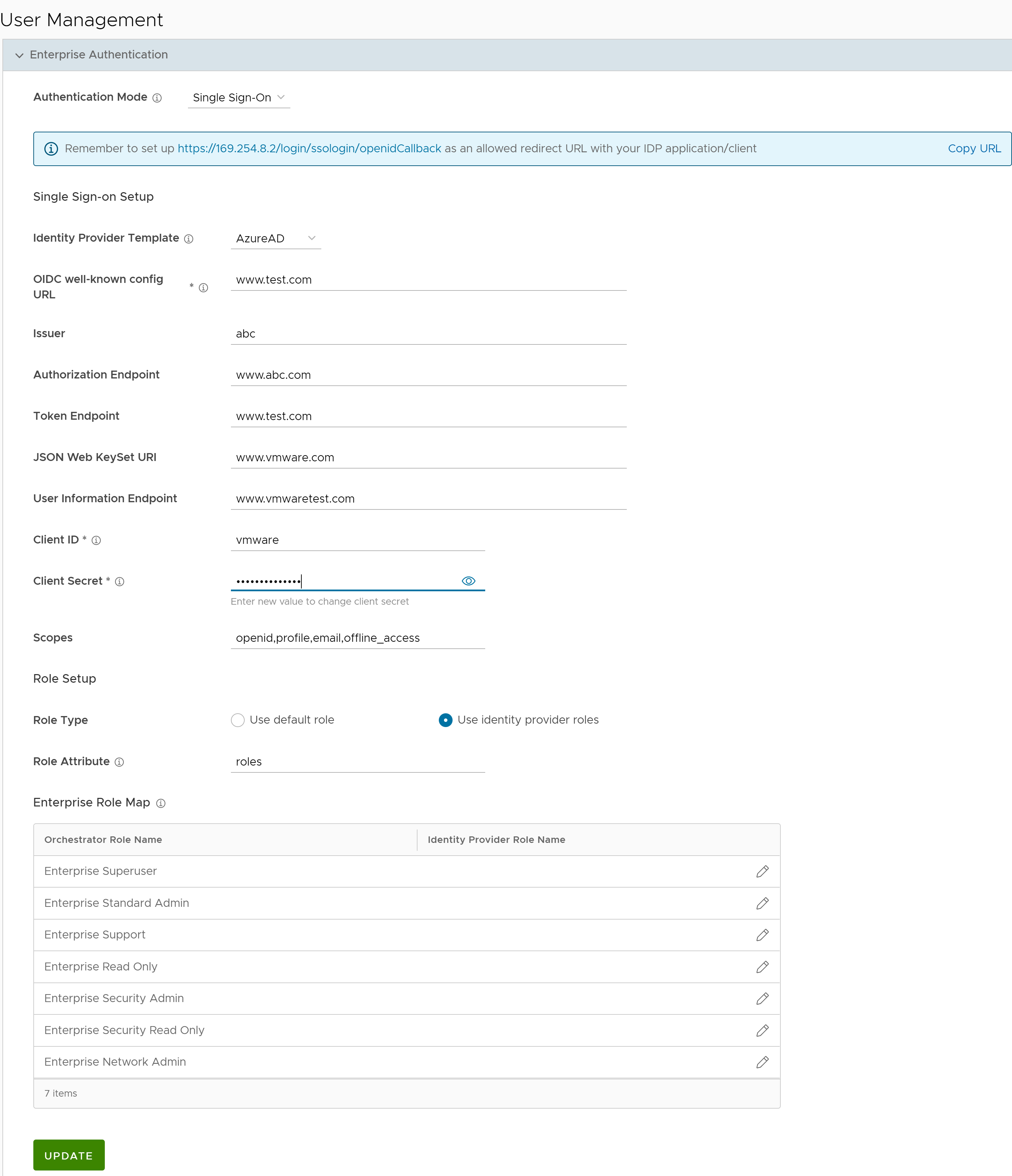

- Single Sign-On Single Sign-On (SSO) ist ein Sitzungs- und Benutzerauthentifizierungsdienst, der es SD-WAN Orchestrator-Benutzern ermöglicht, sich bei SD-WAN Orchestrator mit einem Satz von Anmeldedaten anzumelden, um auf mehrere Anwendungen zuzugreifen. Durch die Vernetzung des SSO-Diensts mit SD-WAN Orchestrator wird die Sicherheit der Benutzerauthentifizierung für SD-WAN Orchestrator-Benutzer verwendet, und SD-WAN Orchestrator erhält die Möglichkeit, Benutzer von anderen OpenID Connect (OIDC)-basierten Identitätsanbietern (IDPs) zu authentifizieren.

Um Single Sign-On (SSO) für SD-WAN Orchestrator zu aktivieren, müssen Sie einen Identitätsanbietern (IDP) mit Details zu SD-WAN Orchestrator konfigurieren. Derzeit werden die folgenden IDPs unterstützt. Klicken Sie auf jeden der folgenden Links, um schrittweise Anweisungen zum Konfigurieren einer OpenID Connect (OIDC)-Anwendung für SD-WAN Orchestrator in verschiedenen IDPs zu erstellen:Sie können die folgenden Optionen konfigurieren, wenn Sie Single Sign-On als Authentifizierungsmodus (Authentication Mode) auswählen.

Option Beschreibung Identitätsanbietervorlage Wählen Sie aus dem Dropdown-Menü Ihren bevorzugten Identitätsanbieter (Identity Provider, IDP), den Sie für Single Sign-On konfiguriert haben. Hinweis: Sie können Ihre eigenen IDPs auch manuell konfigurieren, indem Sie Sonstige (Others) im Dropdown-Menü auswählen.Organisations-ID Dieses Feld ist nur verfügbar, wenn Sie die VMware CSP-Vorlage auswählen. Geben Sie die vom IDP bereitgestellte Organisations-ID im folgenden Format ein: /csp/gateway/am/api/orgs/<full organization ID>. Wenn Sie sich bei der VMware CSP-Konsole anmelden, können Sie durch Klicken auf Ihren Benutzernamen die ID der Organisation anzeigen, bei der Sie angemeldet sind. Eine verkürzte Version der ID wird unter dem Organisationsnamen angezeigt. Klicken Sie auf die ID, um die vollständige Organisations-ID anzuzeigen.Bekannte URL für die Konfiguration von OIDC Geben Sie die OpenID Connect (OIDC)-Konfigurations-URL für Ihren IDP ein. Das URL-Format für Okta lautet beispielsweise folgendermaßen: https://{oauth-provider-url}/.well-known/openid-configuration.Aussteller Dieses Feld wird basierend auf dem von Ihnen ausgewählten IDP automatisch ausgefüllt. Endpoint für Autorisierung Dieses Feld wird basierend auf dem von Ihnen ausgewählten IDP automatisch ausgefüllt. Token-Endpoint Dieses Feld wird basierend auf dem von Ihnen ausgewählten IDP automatisch ausgefüllt. URI für JSON-Web-Keyset Dieses Feld wird basierend auf dem von Ihnen ausgewählten IDP automatisch ausgefüllt. Endpoint für Benutzerinformationen Dieses Feld wird basierend auf dem von Ihnen ausgewählten IDP automatisch ausgefüllt. Client-ID Geben Sie den von Ihrem Identitätsanbieter bereitgestellten Clientbezeichner ein. Geheimer Clientschlüssel Geben Sie den vom IDP bereitgestellten Code des geheimen Clientschlüssels ein, der vom Client zum Austauschen eines Autorisierungscodes für ein Token verwendet wird. Bereiche Dieses Feld wird basierend auf dem von Ihnen ausgewählten IDP automatisch ausgefüllt. Rollentyp Wählen Sie eine der folgenden beiden Optionen: - Standardrolle verwenden

- Identitätsanbieterrollen verwenden

Rollenattribut Geben Sie den Namen des Attributs ein, das in der IDP festgelegt wurde, um Rollen zurückzugeben. Enterprise-Rollenzuweisung Ordnen Sie die vom Identitätsanbieter bereitgestellten Rollen jeder Enterprise-Benutzerrolle zu. Klicken Sie auf Aktualisieren (Update), um die eingegebenen Werte zu speichern. Die Einrichtung der SSO-Authentifizierung ist in SD-WAN Orchestrator abgeschlossen.

Benutzerauthentifizierung (User Authentication)

SSH-Schlüssel (SSH Keys)

Sie können nur einen SSH-Schlüssel pro Benutzer erstellen. Klicken Sie auf das Symbol Benutzerinformationen (User Information) oben rechts im Bildschirm und klicken Sie dann auf , um einen SSH-Schlüssel zu erstellen.

Als Kunde können Sie auch einen SSH-Schlüssel widerrufen.

Klicken Sie auf die Option Aktualisieren (Refresh), um den Abschnitt zu aktualisieren und die aktuellen Daten anzuzeigen.

Weitere Informationen finden Sie unter SSH-Schlüssel hinzufügen.

Sitzungsgrenzwerte (Session Limits)

session.options.enableSessionTracking auf

True festlegen.

| Option | Beschreibung |

|---|---|

| Gleichzeitige Anmeldungen | Ermöglicht Ihnen, einen Grenzwert für gleichzeitige Anmeldungen pro Benutzer festzulegen. Standardmäßig ist Unbegrenzt (Unlimited) ausgewählt, was darauf hinweist, dass dem Benutzer unbegrenzte gleichzeitige Anmeldungen erlaubt sind. |

| Sitzungsgrenzwerte für jede Rolle | Ermöglicht Ihnen, einen Grenzwert für die Anzahl gleichzeitiger Sitzungen basierend auf der Benutzerrolle festzulegen. Standardmäßig ist Unbegrenzt (Unlimited) ausgewählt, was bedeutet, dass für die Rolle unbegrenzte Sitzungen zulässig sind.

Hinweis: Die Rollen, die bereits vom Unternehmen auf der Registerkarte

Rollen (Roles) erstellt wurden, werden in diesem Abschnitt angezeigt.

|

Klicken Sie auf Aktualisieren (Update), um die ausgewählten Werte zu speichern.