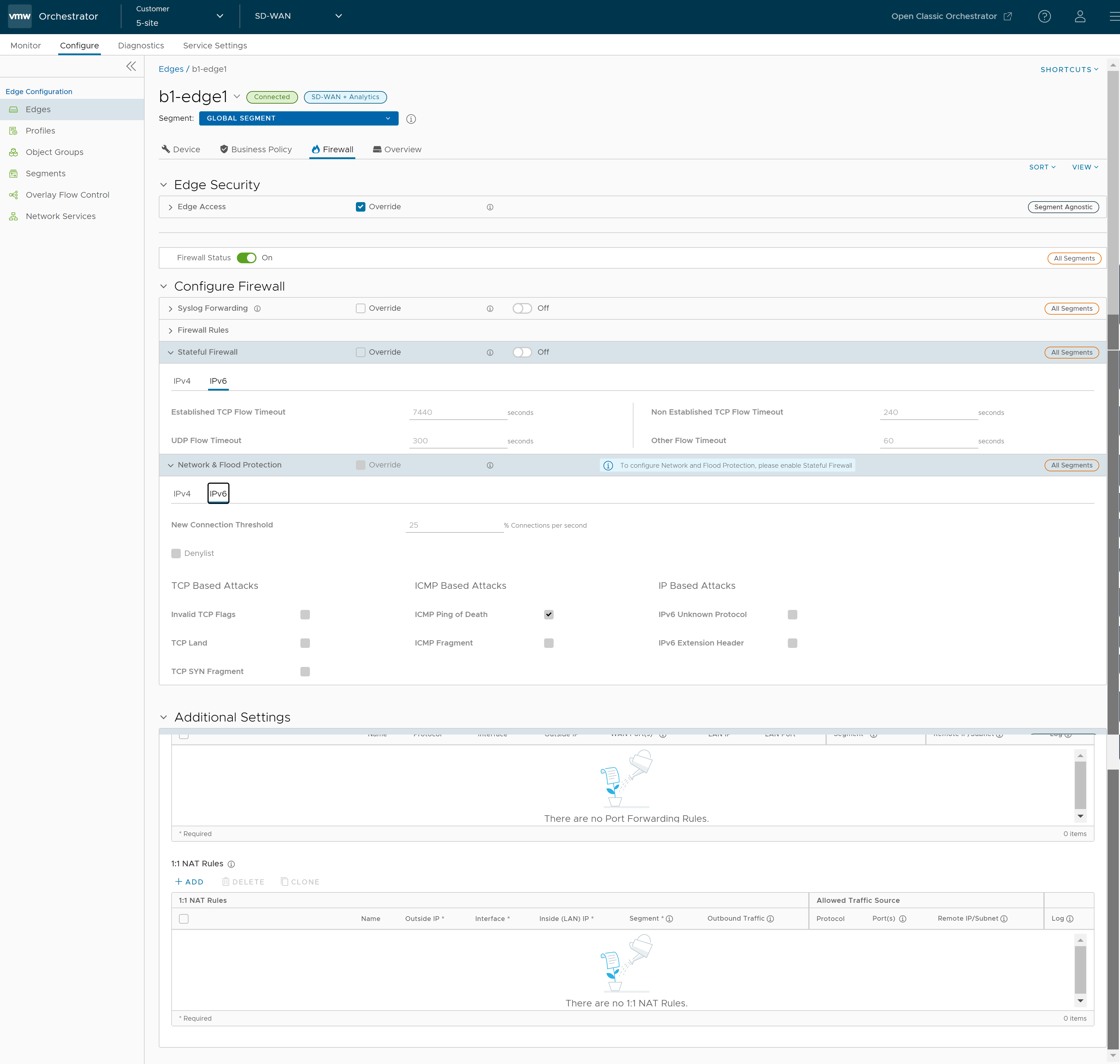

Standardmäßig erben alle Edges die Firewallregeln, die Einstellungen für statusbehaftete Firewalls, die Netzwerk- und Flood-Protection-Einstellungen sowie die Konfigurationen des Edge-Zugriffs aus dem zugehörigen Profil.

- Navigieren Sie im Unternehmensportal zu .

- Wählen Sie einen Edge aus, für den die geerbten Firewalleinstellungen außer Kraft gesetzt werden sollen, und klicken Sie auf die Registerkarte Firewall.

- Aktivieren Sie das Kontrollkästchen Außer Kraft setzen (Override), wenn Sie die geerbten Profilregeln und Firewalleinstellungen für den Edge ändern möchten.

Hinweis: Die Außerkraftsetzungsregeln werden im Bereich „Edge-Außerkraftsetzungen“ (Edge Overrides) angezeigt. Die Regeln für die Edge-Außerkraftsetzung haben Vorrang vor den vererbten Profilregeln für den Edge. Jeder Übereinstimmungswert für die Edge-Außerkraftsetzung, der mit einer Profil-Firewall-Regel übereinstimmt, setzt diese Profilregel außer Kraft.

- Auf Edge-Ebene können Sie Portweiterleitung und Regeln für 1:1-NAT-IPv4 oder -IPv6 einzeln konfigurieren, indem Sie zu Zusätzliche Einstellungen (Additional Settings) > Eingehende ACLs (Inbound ACLs) navigieren. Detaillierte Informationen finden Sie unter Portweiterleitungsregeln und 1:1-NAT-Einstellungen.

Hinweis: Standardmäßig wird der gesamte eingehende Datenverkehr blockiert, es sei denn, die Portweiterleitung und die 1:1-NAT-Firewallregeln sind konfiguriert. Die externe IP ist immer die WAN-IP oder die IP-Adresse aus dem WAN-IP-Subnetz.Hinweis: Bei der Konfiguration von IPv6-Portweiterleitung und 1:1-NAT-Regeln können Sie nur die globale oder Unicast-IP-Adresse, nicht aber die lokale Linkadresse eingeben.

Portweiterleitung und 1:1-NAT-Firewallregeln

Portweiterleitung und 1:1-NAT-Firewallregeln ermöglichen Internet-Clients den Zugriff auf Server, die mit einer Edge-LAN-Schnittstelle verbunden sind. Der Zugriff kann entweder über Portweiterleitungsregeln oder 1:1-NAT (Network Address Translation)-Regeln bereitgestellt werden.

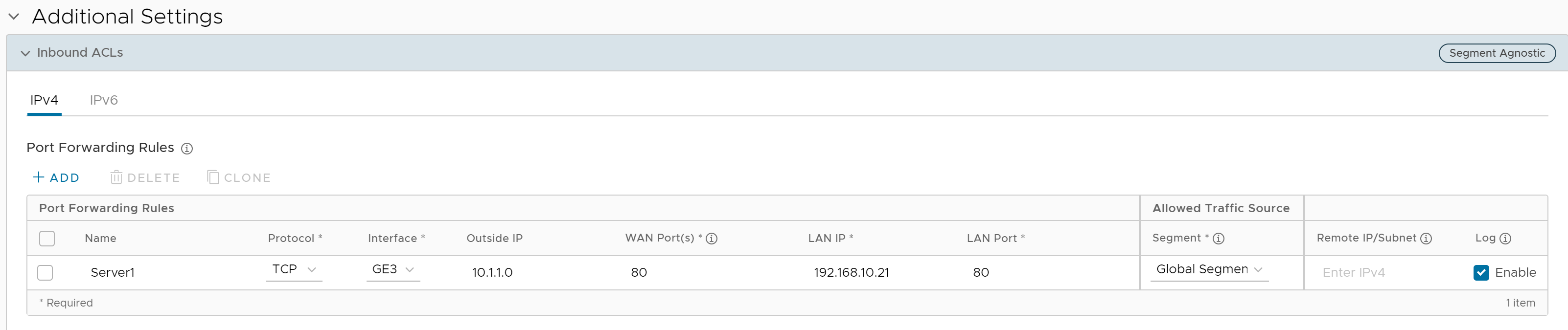

Portweiterleitungsregeln

Mit Portweiterleitungsregeln können Sie Regeln konfigurieren, um den Datenverkehr von einem bestimmten WAN-Port an ein Gerät (LAN-IP/LAN-Port) innerhalb des lokalen Subnetzes umzuleiten. Optional können Sie auch den eingehenden Datenverkehr durch eine IP-Adresse oder ein Subnetz einschränken. Portweiterleitungsregeln können mit der externen IP konfiguriert werden, die sich im selben Subnetz der WAN-IP befindet. Es können auch externe IP-Adressen in anderen Subnetzen als der WAN-Schnittstellenadresse übersetzt werden, wenn der Internetdienstanbieter den Datenverkehr für das Subnetz in Richtung SD-WAN Edge leitet.

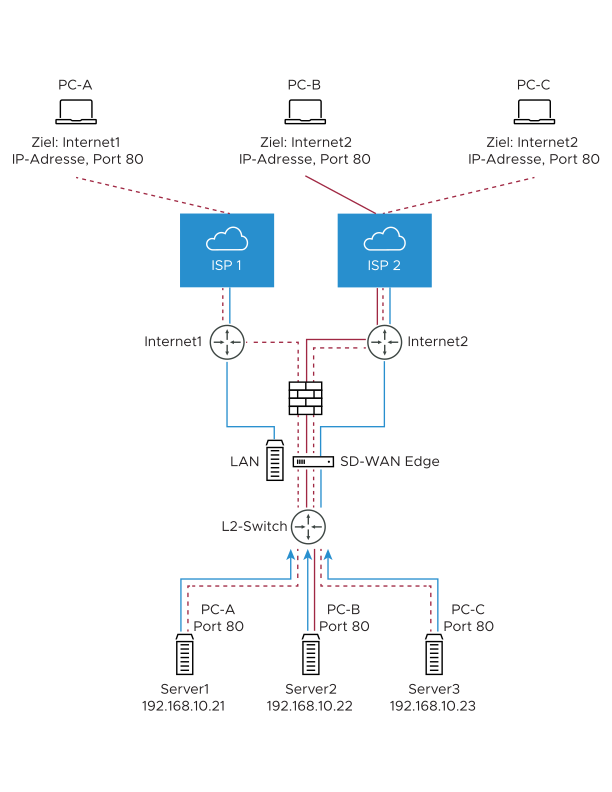

Die folgende Abbildung veranschaulicht die Portweiterleitungskonfiguration.

Im Abschnitt Portweiterleitungsregeln (Port Forwarding Rules) können Sie Portweiterleitungsregeln mit IPv4- oder IPv6-Adressen konfigurieren, indem Sie auf die Schaltfläche +Hinzufügen (+Add) klicken und dann die folgenden Details eingeben.

- Geben Sie im Textfeld Name einen Namen (optional) für die Regel ein.

- Wählen Sie im Dropdown-Menü Protokoll (Protocol) entweder TCP oder UDP als Protokoll für die Portweiterleitung aus.

- Wählen Sie im Dropdown-Menü Schnittstelle (Interface) die Schnittstelle für den eingehenden Datenverkehr aus.

- Geben Sie im Textfeld Externe IP (Outside IP) die IPv4- oder IPv6-Adresse ein, über die auf den Host (die Anwendung) vom externen Netzwerk aus zugegriffen werden kann.

- Geben Sie im Textfeld „WAN-Ports (WAN Ports)“ einen WAN Port oder einen Portbereich ein, der durch einen Bindestrich (-) getrennt ist, z. B. 20-25.

- Geben Sie in den Textfeldern LAN-IP (LAN IP) und LAN-Port (LAN Port) die IPv4- oder IPv6-Adresse und Portnummer des LAN ein, in dem die Anforderung weitergeleitet wird.

- Wählen Sie im Dropdown-Menü Segment ein Segment aus, zu dem die LAN-IP gehören soll.

- Geben Sie im Textfeld Remote-IP/Subnetz (Remote IP/subnet) eine IP-Adresse des eingehenden Datenverkehrs an, der an einen internen Server weitergeleitet werden soll. Wenn Sie keine IP-Adresse angeben, wird jeder Datenverkehr zugelassen.

- Aktivieren Sie das Kontrollkästchen Protokoll (Log), um die Protokollierung für diese Regel zu aktivieren.

- Klicken Sie auf Änderungen speichern (Save Changes).

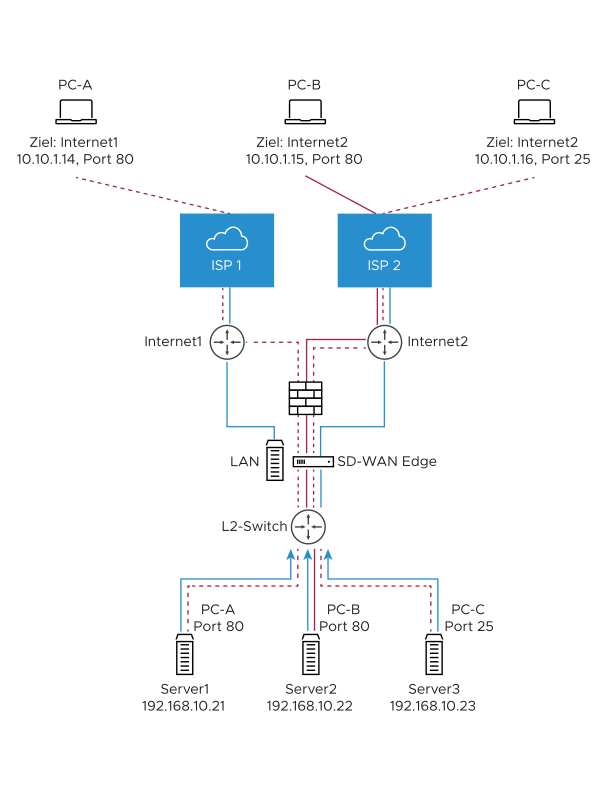

1:1-NAT-Einstellungen

Diese werden verwendet, um eine externe IP-Adresse, die vom SD-WAN Edge unterstützt wird, einem Server zuzuordnen, der mit einer Edge-LAN-Schnittstelle verbunden ist (z. B. einem Webserver oder einem Mailserver). Es können auch externe IP-Adressen in anderen Subnetzen als der WAN-Schnittstellenadresse übersetzt werden, wenn der Internetdienstanbieter den Datenverkehr für das Subnetz in Richtung SD-WAN Edge leitet. Jede Zuordnung erfolgt zwischen einer IP-Adresse außerhalb der Firewall für eine bestimmte WAN-Schnittstelle und einer LAN-IP-Adresse innerhalb der Firewall. Innerhalb jeder Zuordnung können Sie angeben, welche Ports an die interne IP-Adresse weitergeleitet werden. Das Symbol '+' auf der rechten Seite kann verwendet werden, um zusätzliche 1:1-NAT-Einstellungen hinzuzufügen.

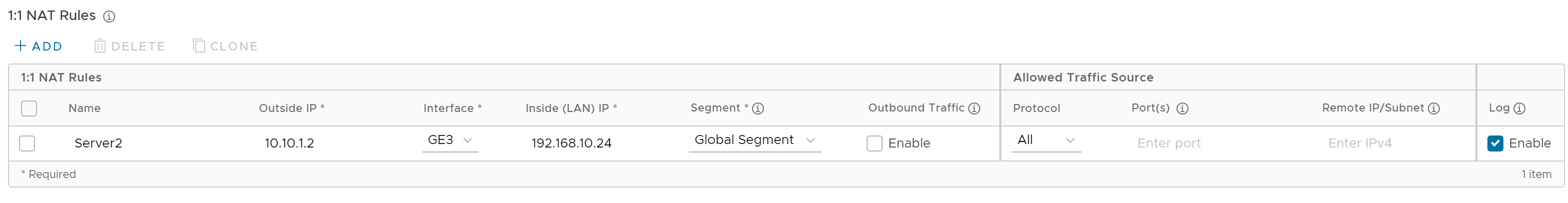

Die folgende Abbildung veranschaulicht die 1:1-NAT-Konfiguration.

Im Abschnitt 1:1-NAT-Regeln (1:1 NAT Rules) können Sie 1:1-NAT-Regeln mit IPv4-Adresse oder IPv6-Adresse konfigurieren, indem Sie auf die Schaltfläche +Hinzufügen (+Add) klicken und dann die folgenden Details eingeben.

- Geben Sie im Textfeld Name einen Namen für die Regel ein.

- Geben Sie im Textfeld Externe IP (Outside IP) die IPv4- oder IPv6-Adresse ein, über die auf den Host von einem externen Netzwerk aus zugegriffen werden kann.

- Wählen Sie im Dropdown-Menü Schnittstelle (Interface) die WAN-Schnittstelle aus, an die die externe IP-Adresse gebunden werden soll.

- Geben Sie im Textfeld Interne (LAN-)IP (Inside (LAN) IP) die tatsächliche IPv4- oder IPv6-(LAN)-Adresse des Hosts ein.

- Wählen Sie im Dropdown-Menü Segment ein Segment aus, zu dem die LAN-IP gehören soll.

- Aktivieren Sie das Kontrollkästchen Ausgehender Datenverkehr (Outbound Traffic), wenn Sie NAT für Datenverkehr vom LAN-Client zum Internet an die externe IP-Adresse zulassen möchten.

- Geben Sie die Details der zulässigen Datenverkehrsquelle (Protokoll, Ports, Remote-IP/Subnetz) für die Zuordnung in die entsprechenden Felder ein.

- Aktivieren Sie das Kontrollkästchen Protokoll (Log), um die Protokollierung für diese Regel zu aktivieren.

- Klicken Sie auf Änderungen speichern (Save Changes).