In diesem Thema wird beschrieben, wie eine Nicht-SD-WAN-Ziel des Typs Microsoft Azure Virtual Hub über Edge in SASE Orchestrator konfiguriert wird.

So konfigurieren Sie eine Nicht-SD-WAN-Ziel vom Typ Microsoft Azure Virtual Hub über Edge in SASE Orchestrator:

Voraussetzungen

- Stellen Sie sicher, dass Sie ein Cloud Subscription konfiguriert haben. Die Schritte dazu finden Sie unter Konfigurieren von API-Anmeldedaten.

- Stellen Sie sicher, dass Sie ein virtuelles WAN und Hubs in Azure erstellt haben. Die Schritte dazu finden Sie unter Konfigurieren von Azure Virtual WAN für Zweigstelle-zu-Azure-VPN-Konnektivität.

Prozedur

- Navigieren Sie im SD-WAN-Dienst des Unternehmensportals zu Konfigurieren (Configure) > Netzwerkdienste (Network Services) und erweitern Sie dann unter Nicht-SD-WAN-Ziele (Non SD-WAN Destinations) die Option Nicht-SD-WAN-Ziele über Edge (Non SD-WAN Destinations via Edge).

- Klicken Sie im Bereich Nicht-SD-WAN-Ziele über Edge (Non SD-WAN Destinations via Edge) auf die Schaltfläche Neu (New).

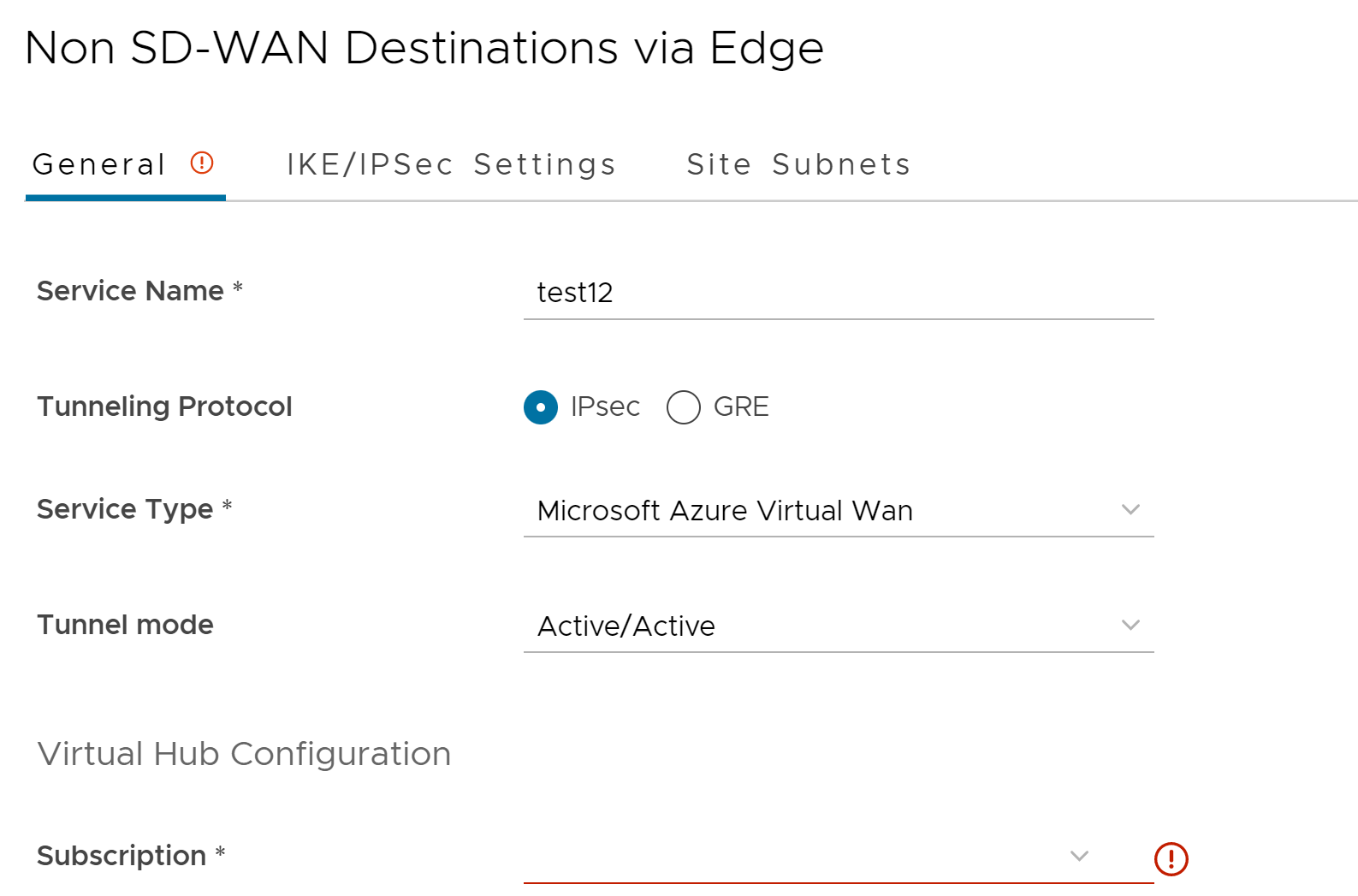

Das Dialogfeld Neue Nicht-SD-WAN-Ziele über Edge (New Non SD-WAN Destinations via Edge) wird angezeigt.

- Füllen Sie die Felder Dienstname (Service Name) und Diensttyp (Service Type) des Nicht-SD-WAN-Ziel aus. Nachdem Sie den Diensttyp (Service Type) als Microsoft Azure Virtual Hub eingegeben haben, wird der Abschnitt Konfiguration von virtuellem Hub (Virtual Hub Configuration) im Dialogfeld angezeigt.

- Wählen Sie im Dropdown-Menü Abonnement (Subscription) ein Cloud Subscription aus. Die Anwendung ruft alle verfügbaren virtuellen WANs dynamisch von Azure ab.

- Wählen Sie im Dropdown-Menü Virtuelles WAN (Virtual WAN) ein virtuelles WAN aus. Die Anwendung füllt automatisch die Ressourcengruppe aus, der das virtuelle WAN zugeordnet ist.

- Wählen Sie im Dropdown-Menü Virtueller Hub (Virtual Hub) einen virtuellen Hub aus. Die Anwendung füllt die Azure-Region automatisch aus, die dem Hub entspricht.

- Klicken Sie auf die Registerkarte IKE/IPsec-Einstellungen (IKE/IPSec Settings) und konfigurieren Sie die folgenden Parameter:

Option Beschreibung IP-Version (IP Version) Wählen Sie im Dropdown-Menü eine IP-Version (IPv4 oder IPv6) der aktuellen Nicht-SD-WAN-Ziel aus. Primäres VPN-Gateway (Primary VPN Gateway) Öffentliche IP (Public IP) Geben Sie eine gültige IPv4- oder IPv6-Adresse ein. Dieses Feld ist obligatorisch. Erweiterte Einstellungen für IKE-Vorschlag anzeigen (View advanced settings for IKE Proposal): Erweitern Sie diese Option, um die folgenden Felder anzuzeigen. Verschlüsselung (Encryption) Wählen Sie aus der Dropdown-Liste die Schlüsselgröße des AES-Algorithmus zur Verschlüsselung der Daten aus. Verfügbare Optionen: AES 128, AES 256, AES 128 GCM, AES 256 GCM und Auto. Der Standardwert ist AES 128. DH-Gruppe (DH Group) Wählen Sie den Diffie-Hellman (DH)-Gruppenalgorithmus aus der Dropdown-Liste aus. Dieser Algorithmus wird zum Generieren von Schlüsselmaterial verwendet. Über die DH-Gruppe wird die Stärke des Algorithmus in Bit festgelegt. Unterstützte DH-Gruppen: 2, 5, 14, 15, 16, 19, 20 und 21. Der Standardwert ist 14. Hash Wählen Sie eine der folgenden unterstützten Secure Hash Algorithm (SHA)-Funktionen aus der Dropdown-Liste aus: - SHA 1

- SHA 256

- SHA 384

Hinweis: Dieser Wert ist für den Diensttyp Virtuelles Microsoft Azure-WAN (Microsoft Azure Virtual WAN) nicht verfügbar.

- SHA 512

Hinweis: Dieser Wert ist für den Diensttyp Virtuelles Microsoft Azure-WAN (Microsoft Azure Virtual WAN) nicht verfügbar.

- Automatisch

Der Standardwert ist SHA 256.

IKE-SA-Lebensdauer(min) (IKE SA Lifetime(min)) Geben Sie den Zeitpunkt ein, zu dem die Neuverschlüsselung von Internet Key Exchange (IKE) für Edges eingeleitet wird. Die minimale IKE-Lebensdauer beträgt 10 und die maximale Dauer 1440 Minuten. Der Standardwert ist 1440 Sekunden. Hinweis: Die erneute Schlüsselerstellung muss initiiert werden, bevor 75-80 % der Lebensdauer ablaufen.DPD-Zeitüberschreitung (Sek.) (DPD Timeout(sec)) Geben Sie den DPD-Zeitüberschreitungswert ein. Der DPD-Zeitüberschreitungswert wird dem internen DPD-Timer hinzugefügt (siehe folgende Beschreibung). Warten Sie auf eine Antwort auf die DPD-Nachricht, bevor Sie den Peer als inaktiv betrachten (Erkennung inaktiver Peers). Vor Version 5.1.0 beträgt der Standardwert 20 Sekunden. Für Version 5.1.0 und höher finden Sie den Standardwert in der nachstehenden Liste.- Bibliotheksname: Quicksec

- Prüfintervall: Exponentiell (0,5 Sekunden, 1 Sekunde, 2 Sekunden, 4 Sekunden, 8 Sekunden, 16 Sekunden)

- Standardmäßiges minimales DPD-Intervall: 47,5 Sekunden (Quicksec wartet 16 Sekunden nach der letzten Wiederholung. Daher 0,5+1+2+4+8+16+16 = 47,5).

- Standardmäßiges minimales DPD-Intervall + DPD-Zeitüberschreitung (Sekunden): 67,5 Sekunden

Hinweis: Für Version 5.1.0 und höher können Sie DPD nicht deaktivieren, indem Sie den Timer für die DPD-Zeitüberschreitung auf 0 Sekunden konfigurieren. Der DPD-Zeitüberschreitungswert in Sekunden wird zu dem standardmäßigen Mindestwert von 47,5 Sekunden hinzugefügt.Erweiterte Einstellungen für IPsec-Vorschlag anzeigen (View advanced settings for IPsec Proposal): Erweitern Sie diese Option, um die folgenden Felder anzuzeigen. Verschlüsselung (Encryption) Wählen Sie aus der Dropdown-Liste die Schlüsselgröße des AES-Algorithmus zur Verschlüsselung der Daten aus. Verfügbare Optionen: Keine (None), AES 128 und AES 256. Der Standardwert ist AES 128. PFS Wählen Sie die PFS-Ebene (Perfect Forward Secrecy) für zusätzliche Sicherheit aus. Unterstützte PFS-Ebenen: 2, 5, 14, 15, 16, 19, 20 und 21. Der Standardwert ist 14. Hash Wählen Sie eine der folgenden unterstützten Secure Hash Algorithm (SHA)-Funktionen aus der Dropdown-Liste aus: - SHA 1

- SHA 256

- SHA 384

Hinweis: Dieser Wert ist für den Diensttyp Virtuelles Microsoft Azure-WAN (Microsoft Azure Virtual WAN) nicht verfügbar.

- SHA 512

Hinweis: Dieser Wert ist für den Diensttyp Virtuelles Microsoft Azure-WAN (Microsoft Azure Virtual WAN) nicht verfügbar.

Der Standardwert ist SHA 256.

IPsec-SA-Lebensdauer(min) (IPsec SA Lifetime(min)) Geben Sie den Zeitpunkt ein, zu dem die Neuverschlüsselung des Internet Security Protocol (IPsec) für Edges eingeleitet wird. Die minimale IPsec-Lebensdauer beträgt 3 und die maximale Dauer 480 Minuten. Der Standardwert ist 480 Sekunden. Hinweis: Die erneute Schlüsselerstellung muss initiiert werden, bevor 75-80 % der Lebensdauer ablaufen.Sekundäres VPN-Gateway (Secondary VPN Gateway) Hinzufügen (Add): Klicken Sie auf diese Option, um ein sekundäres VPN-Gateway hinzuzufügen. Die folgenden Felder werden angezeigt. Öffentliche IP (Public IP) Geben Sie eine gültige IPv4- oder IPv6-Adresse ein. Entfernen (Remove) Löscht das sekundäre VPN-Gateway. Aktiven Tunnelstatus beibehalten (Keep Tunnel Active) Aktivieren Sie das Kontrollkästchen „Aktiven Tunnelstatus beibehalten (Keep Tunnel Active)“, um den sekundären VPN-Tunnel für diese Site aktiv zu halten. Tunneleinstellungen sind identisch mit dem primären VPN-Gateway Aktivieren Sie dieses Kontrollkästchen, wenn Sie dieselben erweiterten Einstellungen für primäre und sekundäre Gateways anwenden möchten. Sie können die Einstellungen für das sekundäre VPN-Gateway manuell eingeben. Hinweis:Die Automatisierung von Nicht-SD-WAN-Ziel über Edge des Typs „Virtuelles Microsoft Azure-WAN (Microsoft Azure Virtual WAN)“ unterstützt nur das IKEv2-Protokoll mit Azure-Standard-IPSec-Richtlinien (außer dem GCM-Modus), wenn SD-WAN Edge als Initiator und Azure als Antwortgeber während einer IPSec-Tunnel-Einrichtung fungieren.

- Das sekundäre VPN-Gateway wird sofort für diese Site erstellt und stellt einen VMware-VPN-Tunnel für dieses Gateway bereit.

- Klicken Sie auf die Registerkarte Site-Subnetze (Site Subnets) und konfigurieren Sie Folgendes:

Option Beschreibung Hinzufügen (Add) Klicken Sie auf diese Option, um ein Subnetz und eine Beschreibung für das Nicht-SD-WAN-Ziel hinzuzufügen. Löschen (Delete) Klicken Sie auf diese Option, um das ausgewählte Subnetz zu löschen. Hinweis: Zur Unterstützung des Datencentertyps von Nicht-SD-WAN-Ziel müssen Sie neben der IPSec-Verbindung lokale Nicht-SD-WAN-Ziel-Subnetze im VMware-System konfigurieren. - Kicken Sie auf Speichern (Save).

Die Microsoft Azure- Nicht-SD-WAN-Ziel wird erstellt, und ein Dialogfeld für Ihre Nicht-SD-WAN-Ziel wird angezeigt.

Nächste Maßnahme

- Konfigurieren von Cloud-VPN für Profile

- Verknüpfen Sie die Microsoft Azure-Nicht-SD-WAN-Ziel mit einem Edge und konfigurieren Sie Tunnel, um einen Tunnel zwischen einer Zweigstelle und Azure Virtual Hub einzurichten. Weitere Informationen finden Sie unter Zuordnen eines Microsoft Azure-Nicht-SD-WAN-Ziel zu einem SD-WAN Edge und Hinzufügen von Tunneln.

Informationen zur Azure Virtual WAN Edge-Automatisierung finden Sie unter Konfigurieren von SASE Orchestrator für Azure Virtual WAN-IPSec-Automatisierung von SD-WAN Edge.