Mit der Authentifizierungsfunktion können Sie die Authentifizierungsmodi sowohl für Operatoren als auch für Enterprise-Benutzer festlegen. Sie können auch die vorhandenen API-Token anzeigen.

- Klicken Sie im Operator-Portal im oberen Menü auf Verwaltung (Administration).

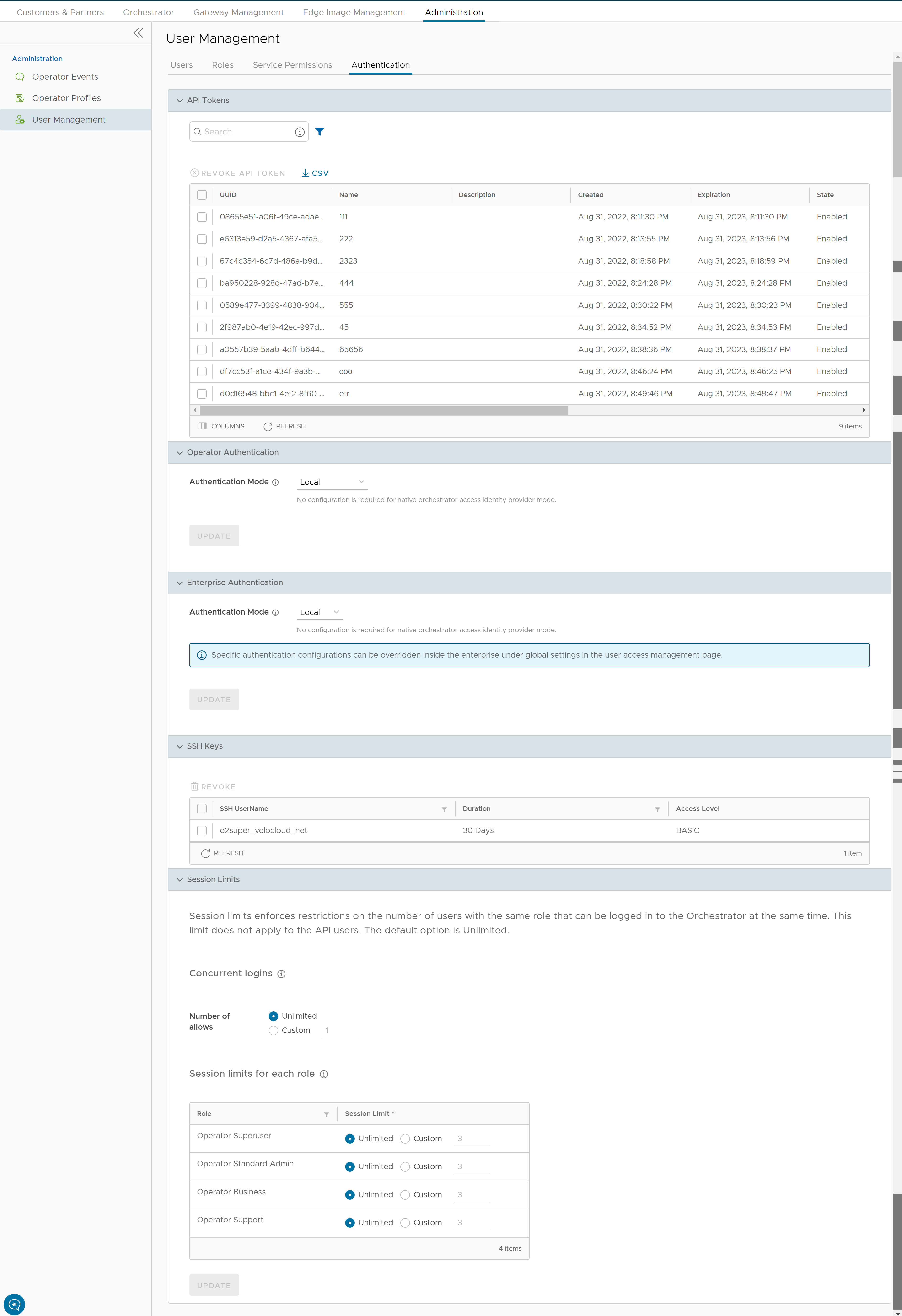

- Klicken Sie im linken Menü auf Benutzerverwaltung (User Management) und dann auf die Registerkarte Authentifizierung (Authentication). Der folgende Bildschirm wird angezeigt:

API-Token (API Tokens)

Sie können auf die Orchestrator-APIs mit tokenbasierter Authentifizierung zugreifen, unabhängig vom Authentifizierungsmodus. Operator-Administratoren mit den entsprechenden Berechtigungen können die API-Token anzeigen, die an Orchestrator-Benutzer ausgegeben wurden, einschließlich der Token, die an Partner- und Kundenbenutzer ausgegeben wurden. Falls erforderlich, kann ein Operator-Administrator die API-Token widerrufen.

Standardmäßig sind die API-Token aktiviert. Wenn Sie sie deaktivieren möchten, wechseln Sie zu und legen Sie den Wert der Systemeigenschaft session.options.enableApiTokenAuth auf False fest.

| Option | Beschreibung |

|---|---|

| Suchen (Search) | Geben Sie einen Suchbegriff ein, um in der Tabelle nach dem übereinstimmenden Text zu suchen. Verwenden Sie die Option für die erweiterte Suche, um die Suchergebnisse einzugrenzen. |

| API-Token widerrufen (Revoke API Token) | Wählen Sie das Token aus und klicken Sie auf diese Option, um es zu widerrufen. Nur ein Operator-Superuser oder der mit einem-API-Token verknüpfte Benutzer kann das Token widerrufen. |

| CSV | Klicken Sie auf diese Option, um die vollständige Liste der API-Token im CSV-Dateiformat herunterzuladen. |

| Spalten (Columns) | Wählen Sie mit einem Klick die Spalten aus, die auf der Seite angezeigt oder ausgeblendet werden sollen. |

| Aktualisieren (Refresh) | Klicken Sie auf diese Option, um die Seite zu aktualisieren, damit die aktuellsten Daten angezeigt werden. |

Als Operator-Superuser können Sie die API-Token für Enterprise-Benutzer verwalten. Informationen zum Erstellen und Herunterladen von API-Token finden Sie unter API-Token.

Operator-Authentifizierung / Enterprise-Authentifizierung (Operator Authentication / Enterprise Authentication)

- Lokal (Local): Dies ist die Standardoption und erfordert keine zusätzliche Konfiguration.

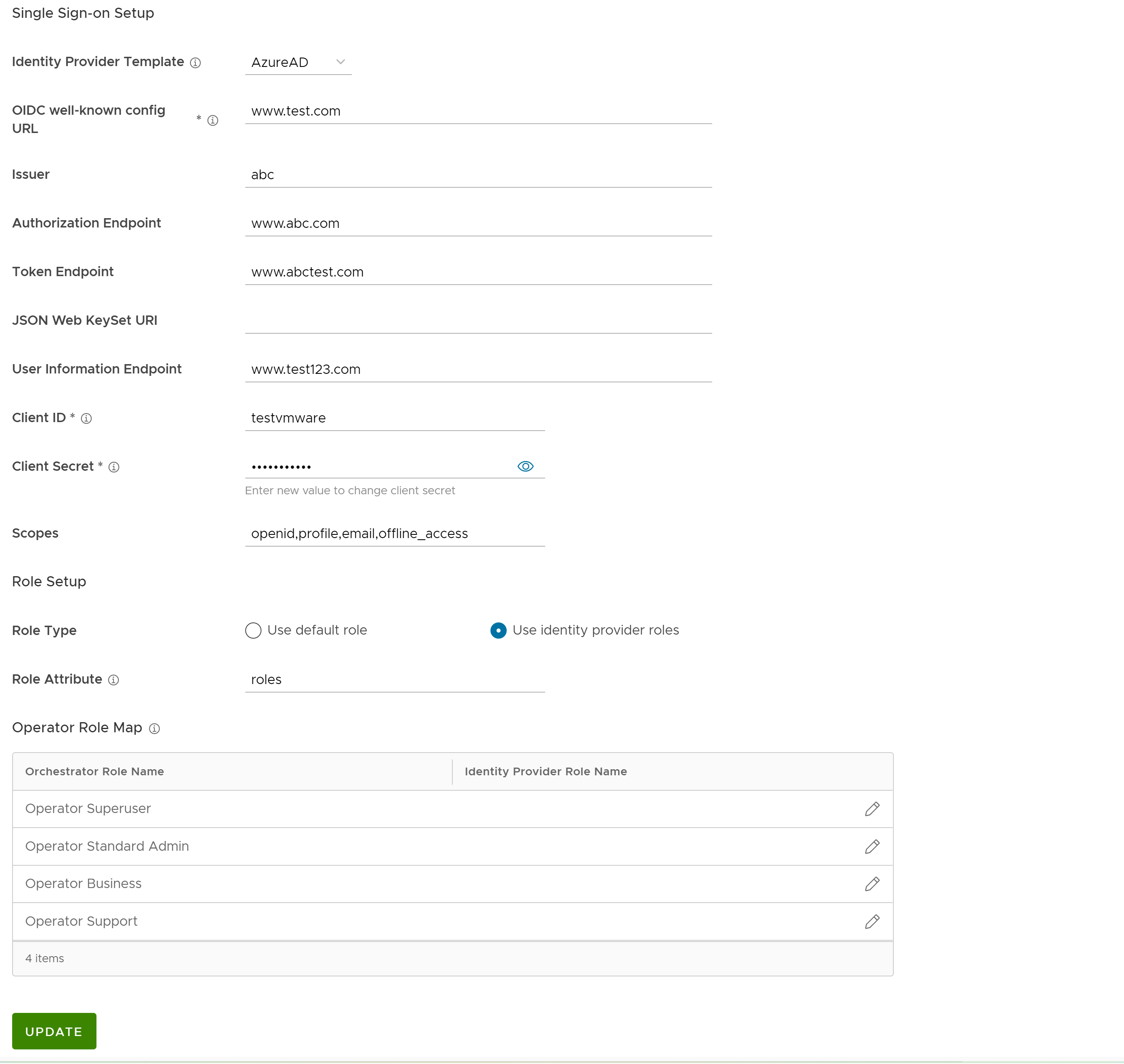

- Single Sign-On: Operator-Benutzer mit Superuser-Berechtigung können Single Sign-On (SSO) in SASE Orchestrator einrichten und konfigurieren. Single Sign-On (SSO) ist ein Sitzungs- und Benutzerauthentifizierungsdienst, der es Benutzern ermöglicht, sich mit einem Satz von Anmeldedaten bei mehreren Anwendungen und Websites anzumelden. Durch die Integration eines SSO-Diensts in SASE Orchestrator kann SASE Orchestrator Benutzer von OpenID Connect (OIDC)-basierten Identitätsanbietern (IdPs) authentifizieren.

Voraussetzungen:

- Stellen Sie sicher, dass Sie über die Superuser-Berechtigung „Operator“ verfügen.

- Stellen Sie vor dem Einrichten der SSO-Authentifizierung in SASE Orchestrator sicher, dass Sie Benutzer, Dienstberechtigungen und die OIDC-Anwendung (OpenID Connect) für SASE Orchestrator auf der Website Ihres bevorzugten Identitätsanbieters eingerichtet haben.

Hinweis:- Der Single Sign-On-Modus ist nur für Operator-Authentifizierung (Operator Authentication) im Operator-Portal verfügbar.

- Tokenbasierte Authentifizierung ist für SSO-Benutzer deaktiviert.

- SSO-Integration auf der Operator-Verwaltungsebene eines von VMware gehosteten Orchestrators ist für die VMware SD-WAN TechOps-Operatoren reserviert. Partner, die auf Operator-Ebene auf einen gehosteten Orchestrator zugreifen können, haben keine Möglichkeit zur Integration mit einem SSO-Dienst.

Um Single Sign-On (SSO) für SASE Orchestrator zu aktivieren, müssen Sie die Details der Orchestrator-Anwendung in den Identitätsanbieter (IdP) eingeben. Klicken Sie auf die folgenden Links, um eine schrittweise Anleitung zur Konfiguration der folgenden unterstützten Identitätsanbieter zu erhalten:Sie können die folgenden Optionen konfigurieren, wenn Sie Single Sign-On als Authentifizierungsmodus (Authentication Mode) auswählen.

Option Beschreibung Identitätsanbietervorlage (Identity Provider Template) Wählen Sie aus dem Dropdown-Menü Ihren bevorzugten Identitätsanbieter (Identity Provider, IDP), den Sie für Single Sign-On konfiguriert haben. Hiermit werden die für Ihren Identitätsanbieter spezifischen Felder vorab aufgefüllt. Hinweis:- Wenn Sie VMwareCSP als bevorzugten Identitätsanbieter auswählen, stellen Sie sicher, dass Sie Ihre Organisations-ID im folgenden Format angeben: /csp/gateway/am/api/orgs/<full organization ID>

- Wenn Sie sich bei der VMware CSP-Konsole anmelden, können Sie durch Klicken auf Ihren Benutzernamen die ID der Organisation anzeigen, bei der Sie angemeldet sind. Diese Informationen werden auch unter Organisationsdetails angezeigt. Verwenden Sie die „Lange Organisations-ID (Long Organization ID)“.

Sie können Ihre eigenen Identitätsanbieter auch manuell konfigurieren, indem Sie Sonstige (Others) im Dropdown-Menü auswählen.

Organisations-ID (Organization Id) Dieses Feld ist nur verfügbar, wenn Sie die VMware CSP-Vorlage auswählen. Geben Sie die vom Identitätsanbieter bereitgestellte Organisations-ID im folgenden Format ein: /csp/gateway/am/api/orgs/<full organization ID>. Wenn Sie sich bei der VMware CSP-Konsole anmelden, können Sie durch Klicken auf Ihren Benutzernamen die ID der Organisation anzeigen, bei der Sie angemeldet sind. Eine verkürzte Version der ID wird unter dem Organisationsnamen angezeigt. Klicken Sie auf die ID, um die vollständige Organisations-ID anzuzeigen.Bekannte URL für die Konfiguration von OIDC (OIDC well-known config URL) Geben Sie die OpenID Connect (OIDC)-Konfigurations-URL für Ihren Identitätsanbieter ein. Das URL-Format für Okta lautet beispielsweise folgendermaßen: https://{oauth-provider-url}/.well-known/openid-configuration.Aussteller (Issuer) Dieses Feld wird basierend auf dem von Ihnen ausgewählten Identitätsanbieter automatisch aufgefüllt. Endpoint für Autorisierung (Authorization Endpoint) Dieses Feld wird basierend auf dem von Ihnen ausgewählten Identitätsanbieter automatisch aufgefüllt. Token-Endpoint (Token Endpoint) Dieses Feld wird basierend auf dem von Ihnen ausgewählten Identitätsanbieter automatisch aufgefüllt. URI für JSON-Web-Keyset (JSON Web KeySet URI) Dieses Feld wird basierend auf dem von Ihnen ausgewählten Identitätsanbieter automatisch aufgefüllt. Endpoint für Benutzerinformationen (User Information Endpoint) Dieses Feld wird basierend auf dem von Ihnen ausgewählten Identitätsanbieter automatisch aufgefüllt. Client-ID (Client ID) Geben Sie den von Ihrem Identitätsanbieter bereitgestellten Clientbezeichner ein. Geheimer Clientschlüssel (Client Secret) Geben Sie den vom Identitätsanbieter bereitgestellten Code des geheimen Clientschlüssels ein, der vom Client zum Austauschen eines Autorisierungscodes für ein Token verwendet wird. Bereiche (Scopes) Dieses Feld wird basierend auf dem von Ihnen ausgewählten Identitätsanbieter automatisch aufgefüllt. Rollentyp (Role Type) Wählen Sie eine der folgenden beiden Optionen: - Standardrolle verwenden (Use default role)

- Identitätsanbieterrollen verwenden

Rollenattribut (Role Attribute) Geben Sie den Namen des Attributs ein, das im Identitätsanbieter festgelegt wurde, um Rollen zurückzugeben. Operator-Rollenzuweisung (Operator Role Map) Ordnen Sie die vom Identitätsanbieter bereitgestellten Rollen jeder Operator-Benutzerrolle zu. Klicken Sie auf Aktualisieren (Update), um die eingegebenen Werte zu speichern. Die Einrichtung der SSO-Authentifizierung ist in SASE Orchestrator abgeschlossen.

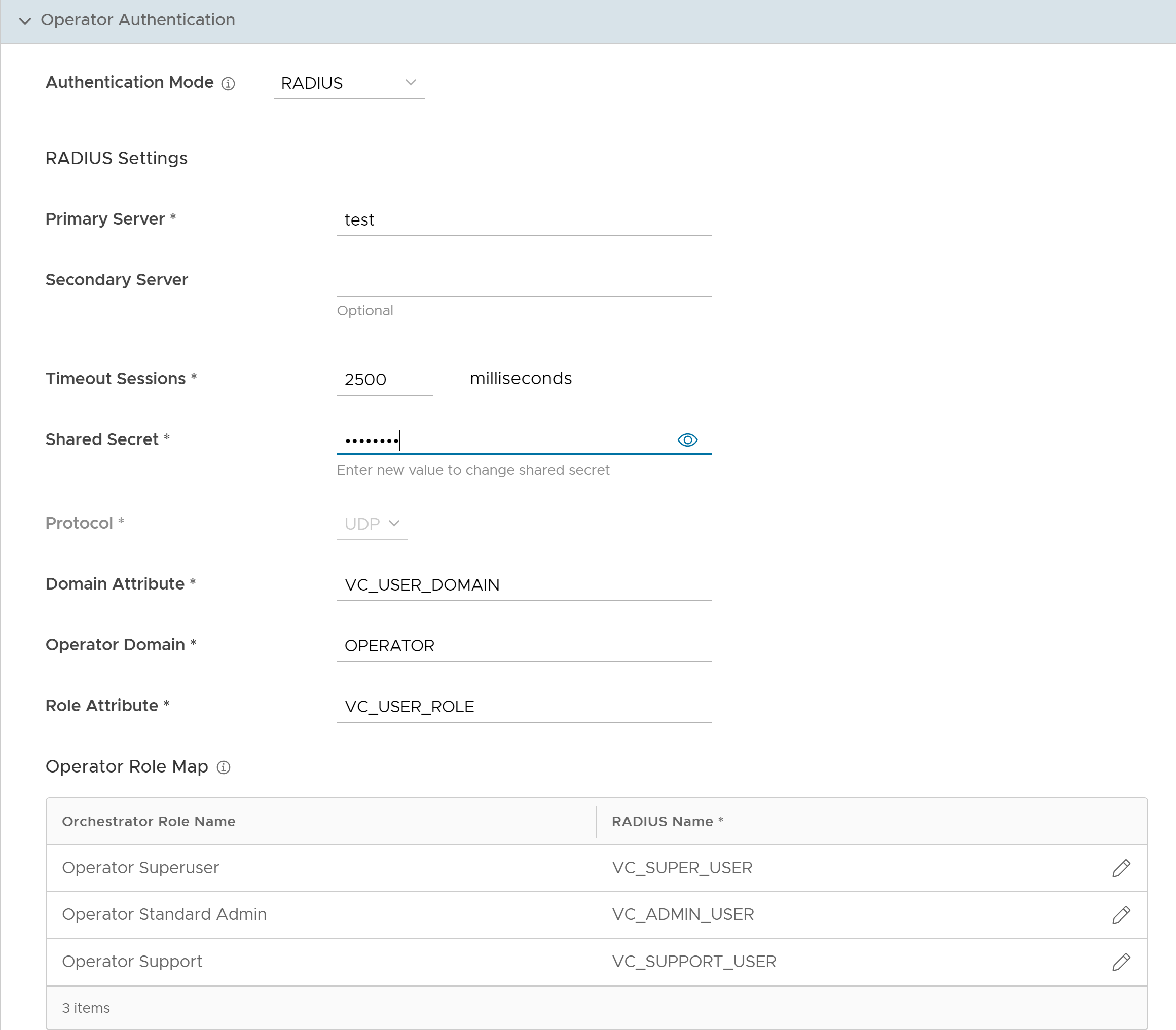

- RADIUS: Remote Authentication Dial-In User Service (RADIUS) ist ein Client-Server-Protokoll, mit dem Remotezugriffsserver mit einem zentralen Server kommunizieren können. Die RADIUS-Authentifizierung ermöglicht eine zentrale Benutzerverwaltung. Sie können die Orchestrator-Authentifizierung im RADIUS-Modus konfigurieren, damit sich die Operator- und Enterprise-Kunden mithilfe der RADIUS-Server bei den Portalen anmelden. Geben Sie die entsprechenden Details in die folgenden Felder ein:

- Sie können den Wert Protokoll (Protocol) nur in den Systemeigenschaften (System Properties) bearbeiten. Navigieren Sie zu und bearbeiten Sie das Protokoll im Feld Wert (Value) der Systemeigenschaft

vco.operator.authentication.radius. - Das Feld Operator-Domäne (Operator Domain) ist nur für Operatoren verfügbar.

- Ordnen Sie im Abschnitt Operator-Rollenzuweisung / Enterprise-Rollenzuweisung (Operator Role Map / Enterprise Role Map) die RADIUS-Serverattribute den einzelnen Operator- oder Enterprise-Benutzerrollen zu. Diese Rollenzuordnung wird verwendet, um die Rolle zu bestimmen, die den Benutzern zugewiesen wird, wenn sie sich bei Orchestrator mithilfe des RADIUS-Servers zum ersten Mal anmelden.

- Klicken Sie auf Aktualisieren (Update), um die eingegebenen Werte zu speichern.

- Sie können den Wert Protokoll (Protocol) nur in den Systemeigenschaften (System Properties) bearbeiten. Navigieren Sie zu und bearbeiten Sie das Protokoll im Feld Wert (Value) der Systemeigenschaft

SSH-Schlüssel (SSH Keys)

Sie können nur einen SSH-Schlüssel pro Benutzer erstellen. Klicken Sie auf das Symbol Benutzerinformationen (User Information) oben rechts im Bildschirm und klicken Sie dann auf , um einen SSH-Schlüssel zu erstellen.

Als Operator können Sie auch einen SSH-Schlüssel widerrufen.

Klicken Sie auf die Option Aktualisieren (Refresh), um den Abschnitt zu aktualisieren und die aktuellen Daten anzuzeigen.

Weitere Informationen finden Sie unter Konfigurieren von Benutzerkontodetails.

Sitzungsgrenzwerte (Session Limits)

session.options.enableSessionTracking auf

True festlegen.

Die folgenden Optionen sind in diesem Abschnitt verfügbar:

| Option | Beschreibung |

|---|---|

| Gleichzeitige Anmeldungen (Concurrent logins) | Ermöglicht Ihnen, einen Grenzwert für gleichzeitige Anmeldungen pro Benutzer festzulegen. Standardmäßig ist Unbegrenzt (Unlimited) ausgewählt, was darauf hinweist, dass dem Benutzer unbegrenzte gleichzeitige Anmeldungen erlaubt sind. |

| Sitzungsgrenzwerte für jede Rolle (Session limits for each role) | Ermöglicht Ihnen, einen Grenzwert für die Anzahl gleichzeitiger Sitzungen basierend auf der Benutzerrolle festzulegen. Standardmäßig ist Unbegrenzt (Unlimited) ausgewählt, was bedeutet, dass für die Rolle unbegrenzte Sitzungen zulässig sind.

Hinweis: Die Rollen, die bereits vom Operator auf der Registerkarte

Rollen (Roles) erstellt wurden, werden in diesem Abschnitt angezeigt.

|

Klicken Sie auf Aktualisieren (Update), um die ausgewählten Werte zu speichern.