Um die Authentifizierung Mobile SSO (für Apple) einzurichten, konfigurieren Sie die Einstellungen für die zertifikatsbasierte Authentifizierung Mobile SSO (für Apple) in der Workspace ONE Access-Konsole und laden das Ausstellerzertifikat für die zertifikatsbasierte Authentifizierung hoch.

Die Authentifizierungsmethode Workspace ONE Access Mobile Single Sign-On (für Apple) ist eine Implementierung der Zertifikatauthentifizierungsmethode für von Workspace ONE UEM verwaltete iOS-Geräte (MDM). Ein Zertifikat wird im UEM-Geräteprofil bereitgestellt und auf dem Gerät installiert, wenn das Gerät bei der Geräteverwaltung registriert ist. Wenn Benutzer auf ihre Unternehmensanwendungen und ‑ressourcen zugreifen, wird das Zertifikat automatisch präsentiert, sodass sie ihre Anmeldedaten nicht erneut eingeben müssen, um Apps auf ihrem Gerät zu öffnen.

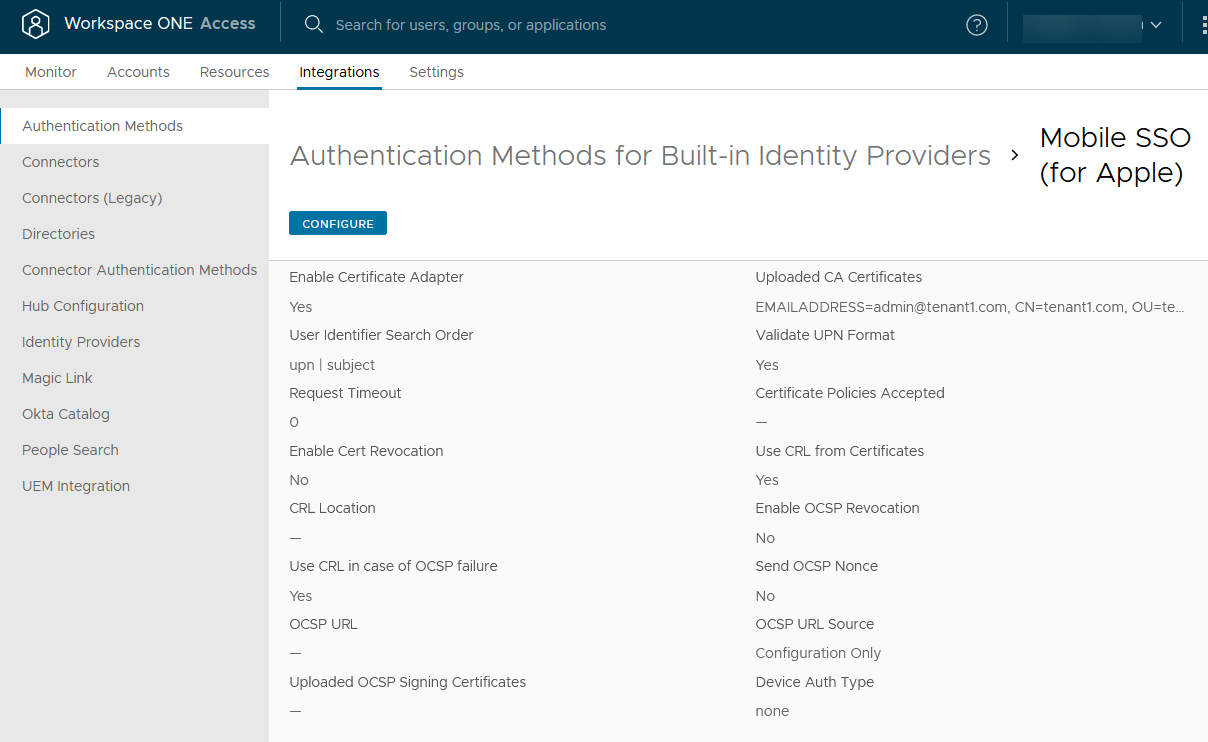

Sie konfigurieren die cloudbasierten Authentifizierungsmethoden in der Workspace ONE Access-Konsole auf der Seite „Integrationen > Authentifizierungsmethoden“. Nachdem die Authentifizierungsmethode konfiguriert wurde, ordnen Sie die Authentifizierungsmethode einem in Workspace ONE Access integrierten Identitätsanbieter auf der Seite „Integrationen > Identitätsanbieter“ zu und erstellen auf der Seite „Ressourcen > Richtlinien“ Zugriffsrichtlinienregeln, die auf die Authentifizierungsmethode angewendet werden. In der Workspace ONE UEM-Konsole konfigurieren Sie das Apple-Geräteprofil mit der Einstellung Apple SSO-Erweiterung und definieren den Typ des UEM-Zertifikats, das auf Apple iOS-Geräten bereitgestellt werden soll.

Im Handbuch „Implementieren der Mobile SSO-Authentifizierung (für Apple) in VMware Workspace ONE Access für von Workspace ONE UEM verwaltete mobile Apple-Geräte“ erfahren Sie, wie Sie alle Komponenten für die Mobile SSO-Authentifizierung für Apple installieren und konfigurieren.

Konfigurieren der Zertifikatauthentifizierung für Mobile SSO (für Apple)

Voraussetzungen

- Speichern Sie das Ausstellerzertifikat, das Sie für die Mobile SSO-Authentifizierung (für Apple) hochladen werden. Wenn Sie das Workspace ONE UEM-Zertifikat verwenden, exportieren und speichern Sie das Stammzertifikat über die Workspace ONE UEM-Konsole auf der Seite .

- (Optional) OID-Liste (Objektkennungsliste) der gültigen Zertifikatsrichtlinien für die Zertifikatsauthentifizierung.

- Für Sperrprüfungen: den CRL-Speicherort und die URL des OCSP-Servers.

- (Optional) Speicherort des OCSP-Antwortsignaturzertifikats.

- (Optional) Wählen Sie die zu konfigurierende biometrische Authentifizierung aus.

- Wechseln Sie in der Workspace ONE Access-Konsole zur Seite und wählen Sie Mobile SSO (für Apple) aus.

- Klicken Sie auf KONFIGURIEREN und konfigurieren Sie die Einstellungen für die Zertifikatauthentifizierung.

Option Beschreibung Zertifikatsadapter aktivieren Schalten Sie auf Ja um, um die Zertifikatauthentifizierung zu aktivieren. Root- und Zwischen-CA-Zertifikate Hochgeladene CA-Zertifikate

Wählen Sie das Stammzertifikat aus, das Sie von der hochzuladenden Workspace ONE UEM Console gespeichert haben. Die hochgeladene Zertifikatsdatei ist hier aufgeführt.

Suchreihenfolge für Benutzer-Bezeichner Wählen Sie die Suchreihenfolge aus, um die Benutzer-ID innerhalb des Zertifikats zu suchen. Für die Authentifizierung „Mobile SSO (für Apple)“ muss der Wert des Bezeichnerattributs sowohl in Workspace ONE Access als auch in den Workspace ONE UEM-Diensten identisch sein. Andernfalls schlägt Apple-SSO fehl.

- UPN. Der Wert „UserPrincipalName“ des alternativen Antragstellernamens (Subject Alternative Name, SAN).

- E-Mail. Die E-Mail-Adresse des Alternative Name für Betreff.

- Betreff. Der UID-Wert aus dem Betreff. Wenn die UID nicht im Antragsteller-DN gefunden wird, wird der UID-Wert im CN-Testfeld verwendet, wenn das CN-Textfeld konfiguriert ist.

Hinweis:- Wenn eine Workspace ONE UEM-Zertifizierungsstelle für die Generierung des Clientzertifikats verwendet wird, muss die Suchreihenfolge für Benutzerbezeichner UPN | Antragsteller sein.

- Wenn eine Enterprise-Zertifizierungsstelle eines Drittanbieters verwendet wird, muss die Suchanordnung für die Benutzerbezeichner UPN | E-Mail | Antragsteller lauten, und die Zertifikatsvorlage muss den Antragstellernamen CN={DeviceUid}:{EnrollmentUser} enthalten. Achten Sie darauf, dass der Doppelpunkt (:) enthalten ist.

UPN-Format validieren Schalten Sie auf Ja um, um das Format des Textfelds UserPrincipalName zu validieren. Zeitüberschreitung für Anforderung Geben Sie die Zeit in Sekunden ein, um auf eine Antwort zu warten. Wenn Sie Null (0) eingeben, wartet das System unendlich lange auf eine Antwort. Zertifikatsrichtlinien wurden akzeptiert Erstellen Sie eine Liste mit Objektkennungen, die in den Erweiterungen der Zertifikatsrichtlinien akzeptiert werden. Geben Sie die Objekt-ID-Nummern (OID) für die Zertifikatausstellungsrichtlinie ein. Klicken Sie auf Hinzufügen, um weitere OIDs hinzuzufügen.

Zertifikatsperrung aktivieren Schalten Sie auf Ja um, um die Zertifikatsperrüberprüfung zu aktivieren. Durch die Aktivierung der Sperre wird verhindert, dass sich Benutzer authentifizieren können, die über gesperrte Zertifikate verfügen.

CRL von Zertifikaten verwenden Schalten Sie auf Ja um, um die von der Zertifizierungsstelle veröffentlichte Zertifikatsperrliste (Certificate Revocation Lists, CRL) zu verwenden, um den Status eines Zertifikats (gesperrt oder nicht gesperrt) zu validieren. CRL-Speicherort Geben Sie den Serverdateipfad oder den lokalen Dateipfad ein, aus dem die Zertifikatsperrliste abgerufen werden soll. OCSP-Sperrung aktivieren Schalten Sie auf Ja um, um das Zertifikatvalidierungsprotokoll „Online Certificate Status Protocol (OCSP)“ zu verwenden, um den Sperrstatus des Zertifikats zu erfahren. CRL im Falle eines OCSP-Fehlers verwenden Wenn Sie sowohl CRL als auch OCSP einrichten, können Sie diesen Schalter aktivieren, um CRL zu verwenden, wenn die OCSP-Überprüfungsoption nicht verfügbar ist. OCSP-Nonce senden Aktivieren Sie diesen Schalter, wenn der eindeutige Bezeichner der OCSP-Anforderung in der Antwort gesendet werden soll. OCSP-URL Wenn Sie OCSP-Widerruf aktiviert haben, geben Sie die OCSP-Serveradresse für die Widerrufsprüfung ein. OCSP-URL-Quelle Wählen Sie die Quelle für die Sperrüberprüfung. - Wählen Sie Nur Konfiguration aus, um eine Zertifikatsperrüberprüfung mit der im Textfeld OCSP-URL angegebenen OCSP-URL durchzuführen, um die gesamte Zertifikatskette zu validieren.

- Wählen Sie Nur Zertifikat (erforderlich), um eine Zertifikatsperrüberprüfung mithilfe der OCSP-URL durchzuführen, die in der AIA-Erweiterung (Authority Information Access) jedes Zertifikats in der Kette vorhanden ist. Für alle Zertifikate in der Kette muss eine OCSP-URL definiert sein, sonst schlägt die Zertifikatsperrüberprüfung fehl.

- Wählen Sie Nur Zertifikat (optional) aus, um die Zertifikatsperrüberprüfung nur anhand der OCSP-URL durchzuführen, die in der AIA-Erweiterung des Zertifikats enthalten ist. Überprüfen Sie die Sperrung nicht, wenn die OCSP-URL in der AIA-Erweiterung des Zertifikats nicht vorhanden ist.

- Wählen Sie Zertifikat mit Fallback auf Konfiguration, um eine Zertifikatsperrüberprüfung mithilfe der OCSP-URL durchzuführen, die aus der AIA-Erweiterung jedes Zertifikats in der Kette extrahiert wird, wenn die OCSP-URL verfügbar ist.

Wenn die OCSP-URL nicht in der AIA-Erweiterung enthalten ist, besteht der Fallback darin, die Sperrung mithilfe der im Textfeld OCSP-URL konfigurierten OCSP-URL zu prüfen. Das OCSP-URL-Textfeld muss mit der OCSP-Serveradresse konfiguriert werden.

Signaturzertifikate des OCSP-Antwortdienstes Hochgeladene OCSP-Signaturzertifikate

Wählen Sie die hochzuladenden Dateien für OCSP-Responder-Signierungszertifikate aus. Die hochgeladenen Dateien für OCSP-Responder-Signierungszertifikate werden hier aufgelistet.

Geräte-Authentifizierungstyp Mobile SSO (für Apple) unterstützt die Anforderung, dass sich der Benutzer mit einem biometrischen Merkmal (FaceID oder TouchID) oder einem Kenncode am Gerät authentifizieren muss, bevor das Zertifikat auf dem Gerät zur Durchführung der Authentifizierung mit Workspace ONE Access verwendet wird. Wenn Benutzer ihre Identität mit einem biometrischen Merkmal oder einem biometrischen Merkmal in Kombination mit einem Kenncode als Backup verifizieren müssen, wählen Sie die richtige Option. Wählen Sie andernfalls KEINE aus. - Klicken Sie auf SPEICHERN.

Die Konfigurationseinstellungen werden auf der Seite „Mobile SSO-Authentifizierungsmethoden (für Apple)“ angezeigt.

Nächste Schritte

Weisen Sie die Authentifizierungsmethode „Mobile SSO-Anmeldung (für Apple)“ im integrierten Identitätsanbieter zu.

Konfigurieren Sie die Standardregel der Zugriffsrichtlinie für Mobile SSO (für Apple).