So konfigurieren Sie Android-Profile

Android-Profile stellen die sachgemäße Nutzung der Geräte sowie den Schutz sensibler Daten sicher. Profile dienen den verschiedensten Zwecken – von der Durchsetzung von Unternehmensregeln und -verfahren bis hin zur Anpassung und Vorbereitung von Android-Geräten für bestimmte Einsätze.

Profile: Android im Vergleich mit Android (Legacy)

Bei der Bereitstellung von Profilen gibt es zwei Typen von Android-Profilen: Android und Android (Legacy). Wählen Sie die Android-Profiloption, wenn Sie die Android-EMM-Registrierung abgeschlossen haben. Wenn Sie sich gegen die EMM-Registrierung entschieden haben, sind die Android (Legacy)-Profile verfügbar. Wenn Sie Android wählen, aber die Android EMM-Registrierung nicht durchlaufen haben, wird eine Fehlermeldung angezeigt, die Sie dazu auffordert, die EMM-Registrierung auf der Seite Einstellungen abzuschließen oder mit der Bereitstellung des Android (Legacy)-Profils fortfahren.

Work-Profil und „Vom Unternehmen verwaltetes Gerät“

Ein Work-Profil ist ein spezieller Administratortyp, der in erster Linie auf einen BYOD-Anwendungsfall zugeschnitten ist. Wenn Benutzer bereits ein persönliches Gerät besitzen, das mit dem jeweils eigenen Google-Konto konfiguriert ist, erstellt die Workspace ONE UEM-Registrierung ein Work-Profil, in dem der Workspace ONE Intelligent Hub installiert wird. Workspace ONE UEM steuert nur das Work-Profil. Verwaltete Apps werden innerhalb des Work-Profils installiert und sind mit einem orangefarbenen Aktenkoffer-Badge versehen, um sie von persönlichen Anwendungen zu unterscheiden.

„Vom Unternehmen verwaltetes Gerät“ gilt für Geräte, die in einem nicht bereitgestellten oder auf Werkseinstellungen zurückgesetzten Status registriert wurden. Dieser Modus wird für unternehmenseigene Geräte empfohlen. VMware Workspace ONE Intelligent Hub wird während des Einrichtungsvorgangs installiert und als Gerätebesitzer festgelegt, was bedeutet, dass Workspace ONE UEM über die vollständige Kontrolle über das gesamte Gerät verfügt.

Android-Profile zeigen die folgenden Tags an: „Work-Profil“ und „Vom Unternehmen verwaltetes Gerät“.

Profiloptionen mit dem Tag „Work-Profil“ gelten nur für die Einstellungen und Anwendungen des Work-Profils und wirken sich nicht auf die persönlichen Anwendungen oder Einstellungen des Benutzers aus. Bestimmte Einschränkungen deaktivieren beispielsweise den Zugriff auf die Kamera oder die Bildschirmerfassung. Diese Einschränkungen wirken sich nur auf die mit einem Badge gekennzeichneten Android-Anwendungen innerhalb des Work-Profils aus, nicht jedoch auf die persönlichen Anwendungen. Profiloptionen, die im Modus „Vom Unternehmen verwaltetes Gerät“ konfiguriert wurden, gelten für das gesamte Gerät. Jedes in diesem Abschnitt erläuterte Profil zeigt an, für welchen Gerätetyp das Profile gilt.

Profilverhalten

Es gibt Situationen, in denen aus verschiedenen Gründen mehr als ein Profil implementiert werden muss. Wenn duplizierte Profile bereitgestellt werden, hat die restriktivste Richtlinie Vorrang. Wenn also zwei Profile installiert sind und eines sagt, dass die Kamera zu blockieren ist, das andere aber sagt, dass die Kamera zugelassen werden soll, kombiniert Intelligent Hub für Android die Profile und blockiert die Kamera, um die sicherere Option auszuwählen.

Profil konfigurieren

Folgen Sie in Workspace ONE UEM Console demselben Navigationspfad für jedes Profil. Im Abschnitt Vorschau sehen Sie Insgesamt zugewiesene Geräte mit einer Listenansicht. Sie können die hinzugefügten Profile in der Registerkarte Übersicht anzeigen.

So konfigurieren Sie Profile:

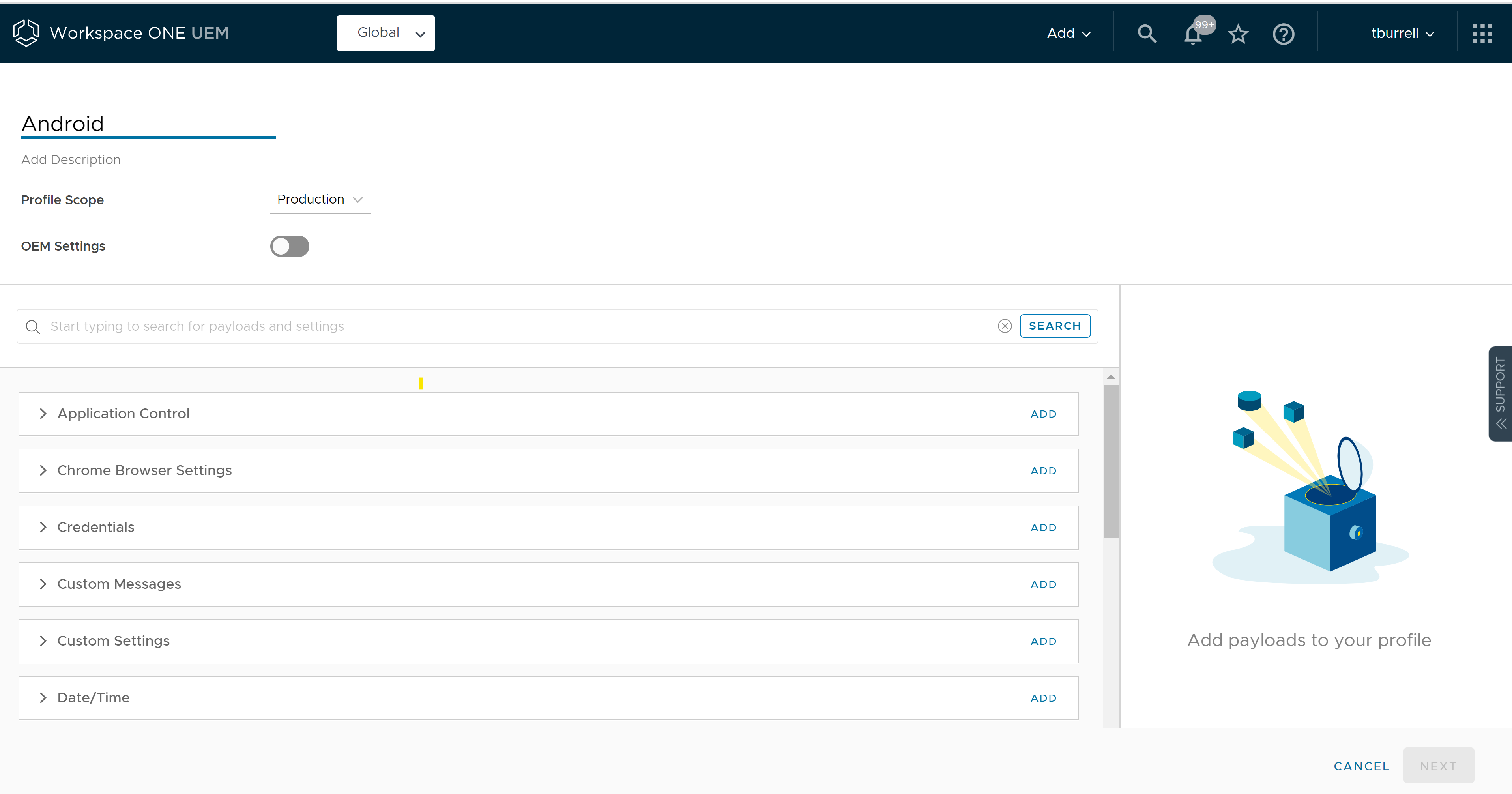

- Navigieren Sie zu Ressourcen > Profile und Baselines > Profile > Hinzufügen > Profil hinzufügen > Android.

-

Konfigurieren Sie die Einstellungen:

Einstellungen Beschreibung Name Legen Sie den Namen für Ihr Profil fest und fügen Sie eine Beschreibung hinzu, die für Sie leicht wiederzuerkennen ist. Profilbereich Legen Sie fest, wie das Profil in Ihrer Umgebung verwendet wird: Produktion, Staging oder Beides. OEM-Einstellungen Aktivieren Sie OEM-Einstellungen, um bestimmte Einstellungen für Samsung- oder Zebra-Geräte zu konfigurieren. Sobald Sie OEM ausgewählt haben, werden zusätzliche Profile und Einstellungen angezeigt, die für die jeweiligen OEM eindeutig sind. -

Wählen Sie Hinzufügen für das gewünschte Profil aus und konfigurieren Sie die Einstellungen nach Wunsch. Sie können die Dropdown- und Vorschauprofileinstellungen verwenden, bevor Sie „Hinzufügen“ auswählen.

-

Wählen Weiter, um die allgemeinen Profileinstellungen Zuweisung und Bereitstellung entsprechend zu konfigurieren. Konfigurieren Sie folgende Einstellungen:

Einstellungen Beschreibung Smartgruppe Ausschluss zulassen Wenn diese Option aktiviert ist, wird ein neues Textfeld Gruppe ausschließen angezeigt. Sie können dann die Gruppen auswählen, die Sie von der Zuweisung des Geräteprofils ausschließen möchten. Zuweisungstyp Bestimmt, wie das Profil für Geräte bereitgestellt wird: Automatisch – Das Profil wird für alle Geräte eingesetzt. Optional – Der Endbenutzer kann das Profil über das Self Service-Portal (SSP) installieren. Das Profil kann aber auch für individuelle Geräte nach Ermessen des Administrators eingesetzt werden. Endbenutzer können mithilfe eines Web Clips oder einer Lesezeichennutzlast auch Profile installieren, die Webanwendungen darstellen. Und wenn Sie die Anzeige der Nutzlast im App-Katalog konfigurieren, können Sie sie über den App-Katalog installieren. Konformität – Das Profil wird durch die Compliance Engine auf das Gerät angewendet, wenn der Benutzer keine Korrekturmaßnahme bezüglich der Konformität seines Geräts vornimmt. Verwaltet von Die Organisationsgruppe mit administrativem Zugriff auf das Profil. Standortabhängige Installation Aktivieren Sie diese Option, um Geofencing anzuzeigen: Nur auf Geräten innerhalb der ausgewählten Bereiche installieren. Geben Sie eine beliebige Adresse auf der Welt und einen Radius in Kilometern oder Meilen ein, um eine „Grenze der Profilinstallation“ festzulegen. Installationszeit planen Aktivieren Sie diese Option, um die Zeitplaneinstellungen zu konfigurieren: Planung aktivieren und nur in ausgewählten Zeiträumen installieren: Legen Sie mit einen konfigurierten Zeitplan fest, wann welche Geräte das Profil erhalten. -

Wählen Sie Speichern und veröffentlichen.

Kennung

Beim Festlegen einer Kennungsrichtlinie müssen die Endbenutzer eine Kennung eingeben. Damit erreichen Sie eine erste Schutzebene für vertrauliche Daten auf Geräten.

Die Richtlinien für die Work-Profilkennung gelten ausschließlich für Work-Apps. So müssen die Benutzer nicht jedes Mal beim Entsperren ihres Geräts komplexe Passwörter eingeben, während sie mit einem Work-Profil registriert sind. Das Work-Profil schützt die Daten der Unternehmensanwendung an und ermöglicht Endbenutzern den Zugriff auf persönliche Anwendungen und Daten auf ihre bevorzugte Art und Weise. Bei vom Unternehmen verwalteten Geräten gilt diese Kennungsrichtlinie für das gesamte Gerät. Die Work-Kennung steht auf Android 7.0 (Nougat) und höher für mit Work-Profil registrierte Geräte zur Verfügung.

Die Richtlinien für die Gerätekennung gelten für das gesamte Gerät (mit einem Work-Profil oder als „Vom Unternehmen verwaltet“ registriert). Diese Kennung muss jedes Mal, wenn das Gerät entsperrt wird, erneut eingegeben werden und kann zusätzlich zur Work-Kennung angewendet werden.

Standardmäßig ist bei der Erstellung neuer Profile nur die Work-Kennung aktiviert (die Gerätekennung ist deaktiviert). Der Administrator muss die Geräte-Kennung manuell aktivieren.

Hinweis: Wenn das Kennungsprofil auf dem Gerät vorhanden ist und der Benutzer die Kennung nicht festlegt, werden Apps oder Profile erst an das Gerät übertragen, wenn das Gerät konform ist.

Sobald die Kennungsprofileinstellungen eingerichtet sind, teilt UEM Console Benutzern über persistente Benachrichtigung mit, dass die Kennungseinstellungen aktualisiert werden müssen, wenn eine Kennung das Mindestalter für Kennungen erreicht ist oder eine Kennung geändert werden muss. Benutzer sind erst in der Lage, Intelligent Hub zu verwenden, wenn die Kennungsdaten im Profil wie vorgesehen eingerichtet worden sind. Auf Samsung-Geräten bleibt der Benutzer im Assistenten für die Einrichtung eines Sperrbildschirms gefangen, bis er eine Kennung festgelegt hat, die den Anforderungen der Kennungsrichtlinie entspricht. Bei vom Unternehmen verwalteten Geräten können Benutzer das Gerät nicht verwenden. Bei Work-Profil- und COPE-Geräten können Benutzer nicht auf Work-Apps zugreifen.

Passcode-Komplexität

Wenn Sie entweder die Work- oder die Gerätekennung festlegen, bestimmen Sie die Kennungskomplexität, bevor Sie zusätzliche Einstellungen konfigurieren. Zunächst entscheiden Sie, wie granular Ihre Mindestanforderungen an die Kennungskomplexität sind, indem Sie die Steuerung der Kennungskomplexität auf Elementar oder Erweitert festlegen.

Wenn Sie Elementar auswählen, können Sie die Komplexität einfach als Niedrig, Mittel oder Hoch festlegen. Für Niedrig können Benutzer eine Bildschirmsperre jeden Typs festlegen. Für die Komplexität Mittel müssen Benutzer eine komplexe PIN oder Kennung ohne Mindestlänge auf ihrem Gerät festlegen. Wenn Hoch ausgewählt ist, müssen Benutzer eines der folgenden Elemente festlegen:

- Eine komplexe PIN mit einer Mindestlänge von 8 Zeichen

- Ein Kennwort mit einer Mindestlänge von 6 Zeichen

Wenn Sie Erweitert auswählen, müssen Sie die Einstellungen Kennungsinhalt und Mindestlänge der Kennung festlegen, die in den Profileinstellungen aufgeführt sind.

Die verfügbaren Einstellungen für das Kennungsprofil werden nachfolgend beschrieben.

| Einstellung | Beschreibung |

|---|---|

| Work-Kennungsrichtlinie aktivieren | Aktivieren, um Kennungsrichtlinien nur auf gekennzeichnete Android-Anwendungen anzuwenden. |

| Minimale Kennungslänge | Gewährleisten Sie, dass Kennungen über angemessene Komplexität verfügen, indem Sie eine minimale Anzahl an Zeichen festlegen. |

| Kennungsinhalt | Stellen Sie sicher, dass die Kennwortinhalte Ihre Sicherheitsanforderungen erfüllen, indem Sie im Dropdown-Menü eine der folgenden Optionen auswählen: Beliebig, Numerisch, Alphanumerisch, Alphabetisch, Komplex, Komplex numerisch oder Schwach Biometrisch. |

| Verwenden Sie einfache Werte für einen schnellen Zugriff oder alphanumerische Kennungen für mehr Sicherheit. Sie können eine beliebige Mindestanzahl komplexer Zeichen (@, #, &, ! , ,? ) für die Kennung verlangen. | |

| Der schwache biometrische Kennungs-Content ermöglicht die Verwendung von biometrischen Entsperrmethoden mit niedriger Sicherheitsstufe, wie z. B. Gesichtserkennung. Wichtiger Hinweis: Wenn die Mindestanzahl an komplexen Zeichen im Kennwort größer als 4 ist, müssen Sie mindestens einen Kleinbuchstaben und einen Großbuchstaben verlangen (gilt nur für SAFE v5.2-Geräte). | |

| Maximale Anzahl an Fehlversuchen | Geben Sie die maximale Anzahl an Fehlversuchen vor eine Gerätezurücksetzung ein. |

| Maximales Kennungsalter (Tage) | Bestimmen Sie die maximale Anzahl der Tage, für die die Kennung aktiv sein darf. |

| Kennungs-Änderungswarnung | Legen Sie fest, wie lange vor Ablauf einer Kennung der Benutzer eine Benachrichtigung zur Änderung der Kennung erhält. Diese Option ist auch in der Gerätekennungsrichtlinie verfügbar. Der Benutzer wird aufgefordert, die Kennung über die Eingabeaufforderung auf dem Gerät zu ändern, er kann aber weiterhin alle anderen Funktionen auf seinem Gerät ausführen. Sie können eine Konformitätsrichtlinie konfigurieren oder die Einstellungen in VMware Workspace ONE Intelligent Hub für Android verwenden, um eine Kennung zu generieren und zu erzwingen, dass dem Gerät erneut eine Kennung hinzugefügt wird. |

| Kennungsverlauf | Bestimmen Sie die Anzahl der Kennungsänderungen, bevor eine vorherige Kennung erneut verwendet werden kann. |

| Zeitrahmen für Work-Profilsperre (in Minuten) | Bestimmen Sie den Zeitraum der Inaktivität, bevor der Gerätebildschirm automatisch gesperrt wird. |

| Zeitraum für erforderliches Passwort (in Minuten) | Legen Sie den Zeitraum nach dem Entsperren eines Geräts mit einer nicht starken Authentifizierungsmethode (z. B. Fingerabdruck oder Gesichtserkennung) fest, bevor eine Kennung erforderlich ist. Diese Option ist auch in der Gerätekennungsrichtlinie verfügbar. |

| One Lock erlauben | Deaktivieren Sie die Option, um eine separate und restriktivere Kennung für die Work-Profil- und Gerätekennung zu erzwingen. |

| Eine Sperre wird solange im Hintergrund aktiviert, bis eine Work-Profil-Kennung erstellt wird. Wenn Benutzer ein Gerät und eine Work-Profil-Kennung erstellen müssen, kann der Benutzer auswählen, was davon zuerst erstellt werden soll. Die komplexere Anforderung wird jedoch zuerst erzwungen. | |

| Hinweis: Gilt nur für Geräte mit einem Work-Profil mit Android 9.0 oder höher und COPE-Geräte. | |

| Biometrische Optionen erlauben | Aktivieren Sie diese Funktion, um biometrische Entsperrmethoden wie die Gesichtserkennung zuzulassen. |

| Fingerabdruck-Sensor erlauben | Aktivieren Sie diese Option, damit Benutzer ihre Geräte per Fingerabdruck entsperren können. Deaktivieren Sie diese Option, um zu verhindern, dass der Fingerabdruck als primäre Authentifizierungsmethode verwendet wird, und um anzugeben, dass der Endbenutzer stattdessen den angegebenen Typ des Kennworts in das Profil eingeben muss. |

| Gesichts-Scanning erlauben | Deaktivieren Sie diese Option, um zu verhindern, dass die Gesichtserkennungsmethode konfiguriert oder ausgewählt werden kann.Hinweis: Gilt nur für vom Unternehmen verwaltete Android 9.0+-Geräte. |

| Iris-Scanning erlauben | Deaktivieren Sie diese Option, um zu verhindern, dass die Iris-Scanner-Methode konfiguriert oder ausgewählt werden kann.Hinweis: Gilt nur für vom Unternehmen verwaltete Android 9.0+-Geräte. |

| Geräte-Kennungsrichtlinie aktivieren | Anwenden der Kennungsrichtlinien für das mit einem Work-Profil registrierte Gerät. Diese Kennung muss eingegeben werden, wenn das Gerät entsperrt wird und kann zusätzlich zur Work-Kennung angewendet werden. Bei vom Unternehmen verwalteten Geräten gilt diese Kennungsrichtlinie für das gesamte Gerät. |

| Minimale Kennungslänge | Gewährleisten Sie, dass Kennungen über angemessene Komplexität verfügen, indem Sie eine minimale Anzahl an Zeichen festlegen. |

| Anfängliche Kennung festlegen | Aktivieren Sie diese Funktion, um eine anfängliche Kennung auf Geräteebene auf allen bereitgestellten Geräten festzulegen. Nach der Bereitstellung ist es möglich, die Kennung auf Geräteebene zurückzusetzen. Hinweis: Gilt nur für vom Unternehmen verwaltete Android 7.0+-Geräte. |

| Kennungsinhalt | Stellen Sie sicher, dass die Kennung Ihren Sicherheitsanforderungen entspricht, und wählen Sie aus dem Dropdown-Menü Beliebig, Numerisch, Alphanumerisch, Alphabetisch, Komplex oder Komplex numerisch aus. |

| Maximale Anzahl an Fehlversuchen | Geben Sie die maximale Anzahl an Fehlversuchen vor eine Gerätezurücksetzung ein. |

| Maximales Kennungsalter (Tage) | Bestimmen Sie die maximale Anzahl der Tage, für die die Kennung aktiv sein darf. |

| Kennungs-Änderungswarnung | Legen Sie fest, wie lange vor Ablauf einer Kennung der Benutzer eine Benachrichtigung zur Änderung der Kennung erhält. |

| Kennungsverlauf | Bestimmen Sie die Anzahl der Kennungsänderungen, bevor eine vorherige Kennung erneut verwendet werden kann. |

| Zeitrahmen für Work-Profilsperre (in Minuten) | Bestimmen Sie den Zeitraum der Inaktivität, bevor der Gerätebildschirm automatisch gesperrt wird. |

| Biometrische Optionen erlauben | Aktivieren Sie diese Funktion, um biometrische Entsperrmethoden wie die Gesichtserkennung zuzulassen. |

| Fingerabdruck-Entsperrung zulassen | Aktivieren Sie diese Funktion, können Benutzer Geräte mit ihrem Fingerabdruck entsperren. Deaktivieren Sie sie, kann der Fingerabdruck nicht als primäre Authentifizierungsmethode verwendet werden. Stattdessen muss der Endbenutzer ein Kennwort des vordefinierten Typs im Profil eingeben. |

| Gesichts-Scanning erlauben | Deaktivieren Sie diese Option, um zu verhindern, dass die Gesichtserkennungsmethode konfiguriert oder auf dem Samsung-Gerät ausgewählt werden kann.Hinweis: Gilt nur für vom Unternehmen verwaltete Android 9.0+-Geräte. |

| Iris-Scanning erlauben | Deaktivieren Sie diese Option, um zu verhindern, dass die Iris-Scanner-Methode konfiguriert oder auf dem Samsung-Gerät ausgewählt werden kann.Hinweis: Gilt nur für vom Unternehmen verwaltete Android 9.0+-Geräte. |

| Kennung sichtbar | Aktivieren Sie diese Option, um die Kennung bei der Eingabe auf dem Bildschirm anzuzeigen. Für Samsung-Geräte. Erfordert, dass Sie OEM-Einstellungen im Profil Allgemein und Samsung im Dropdown-Menü OEM auswählen aktivieren. |

| SD-Karten-Verschlüsselung verlangen | Geben Sie an, ob bei SD-Karten Verschlüsselung verlangt werden soll. Für Samsung-Geräte. Erfordert, dass Sie OEM-Einstellungen im Profil Allgemein und Samsung im Dropdown-Menü OEM auswählen aktivieren. |

| Maximale Anzahl sich wiederholender Zeichen | Verhindern Sie, dass Endbenutzer leicht zu knackende sich wiederholende Kennungen, wie „1111“, eingeben, indem Sie die maximale Anzahl sich wiederholender Zeichen festlegen. Für Samsung-Geräte. |

Die folgenden Einstellungen gelten, wenn Sie im Textfeld Kennungsinhalt „Komplex“ auswählen.

| Einstellung | Beschreibung |

|---|---|

| Minimale Anzahl an Buchstaben | Geben Sie die zulässige Anzahl von Buchstaben für die Kennung an. |

| Minimale Anzahl an Kleinbuchstaben | Geben Sie die erforderliche Anzahl von Kleinbuchstaben für die Kennung an. |

| Minimale Anzahl an Großbuchstaben | Geben Sie die erforderliche Anzahl von Großbuchstaben für die Kennung an. |

| Minimale Anzahl an Nichtbuchstaben | Geben Sie die erforderliche Anzahl von Sonderzeichen für die Kennung an. |

| Minimale Anzahl an Ziffern | Geben Sie die erforderliche Anzahl numerischer Zeichen für die Kennung an. |

| Minimale Anzahl an Symbolen | Geben Sie die erforderliche Anzahl von Symbolen für die Kennung an. |

Die folgenden Einstellungen gelten für das Festlegen einer Kennung auf einem Samsung-Gerät.

Diese Einstellungen werden nur angezeigt, wenn OEM-Einstellungen im Profil Allgemein und Samsung im Dropdown-Menü OEM ausgewählt sind.

| Einstellung | Beschreibung |

|---|---|

| Kennung sichtbar | Aktivieren Sie diese Option, um die Kennung bei der Eingabe auf dem Bildschirm anzuzeigen. |

| Fingerabdruck-Entsperrung zulassen | Aktivieren Sie diese Funktion, können Benutzer Geräte mit ihrem Fingerabdruck entsperren. Deaktivieren Sie sie, kann der Fingerabdruck nicht als primäre Authentifizierungsmethode verwendet werden. Stattdessen muss der Endbenutzer ein Kennwort des vordefinierten Typs im Profil eingeben. |

| SD-Karten-Verschlüsselung verlangen | Geben Sie an, ob bei SD-Karten Verschlüsselung verlangt werden soll. |

| Kennung verlangen | Der Benutzer muss die Kennung eingeben, die zum Verschlüsseln der SD-Karte verwendet wird. Wenn diese Option deaktiviert ist, verschlüsseln einige Geräte die SD-Karte möglicherweise ohne Benutzerinteraktion. |

| Maximale Anzahl sich wiederholender Zeichen | Verhindern Sie, dass Endbenutzer leicht zu knackende sich wiederholende Kennungen, wie „1111“, eingeben, indem Sie die maximale Anzahl sich wiederholender Zeichen festlegen. |

| Maximale Länge numerischer Reihenfolgen | Verhindern Sie, dass Endbenutzer leicht zu knackende numerische Reihenfolgen, wie „1234“, als Kennung eingeben. Für Samsung-Geräte. |

| Entsperren durch Iris Scanner zulassen | Deaktivieren Sie diese Option, um zu verhindern, dass die Iris Scanner-Methode konfiguriert oder auf dem Samsung-Gerät auszuwählen ist. |

| Entsperrung durch Gesichtserkennung zulassen | Deaktivieren Sie diese Option, um zu verhindern, dass die Gesichtserkennungsmethode konfiguriert oder auf dem Samsung-Gerät auszuwählen ist. |

| Überlagerungstext auf Sperrbildschirm | Wenn Sie diese Option aktivieren, können Sie Informationen an die Endbenutzergeräte übertragen und über dem Sperrbildschirm anzeigen. |

| - Bildüberlagerung – Laden Sie Bilder hoch, die auf dem Sperrbildschirm angezeigt werden sollen. Sie können ein primäres und ein sekundäres Bild hochladen und Position und Transparenz der Bilder bestimmen. | |

| - Firmendaten – Geben Sie die Unternehmensinformationen ein, die auf dem Sperrbildschirm angezeigt werden sollen. Dies kann für Notfallinformationen verwendet werden, für den Fall, dass das Gerät verloren geht oder gestohlen wird. | |

| Die Einstellung der Sperrbildschirm-Überlagerung trifft nur für SAFE 5.0-Geräte und höher zu. Die Einstellungen der Sperrbildschirm-Überlagerung bleiben auf dem Gerät während der Nutzung konfiguriert. Sie können vom Endbenutzer nicht verändert werden. |

Überlagerungstext auf Sperrbildschirm konfigurieren (Android)

Mit der Option Überlagerungstext auf Sperrbildschirm in den Kennungsprofilen haben Sie die Möglichkeit, das Bild der Bildschirmsperre mit Informationen zu überlagern, damit sie der Endbenutzer oder alle Personen, die ein gesperrtes Gerät finden, lesen können. Überlagerungstext auf Sperrbildschirmen ist Teil des Kennungsprofils.

Die Sperrbildschirm-Überlagerung ist eine systemeigene Funktionalität für Android und für mehrere OEMs verfügbar.

Die Einstellungen für die Sperrbildschirm-Überlagerung für Android-Profile werden angezeigt, wenn das Feld OEM-Einstellungen auf Aktiviert eingestellt und im Feld OEM auswählen „Samsung“ ausgewählt wurde. Das Feld „OEM-Einstellungen“ im allgemeinen Profil gilt nur für Android-Profile und nicht für Android (Legacy)-Konfigurationen.

Konfigurieren Sie nach Belieben die Einstellungen für Bildüberlagerung:

| Einstellung | Beschreibung |

|---|---|

| Bildüberlagerungstyp | Wählen Sie Einzelnes Bild oder Mehrere Bilder, um die Anzahl der erforderlichen Überlagerungsbilder zu bestimmen. |

| Primäres Bild | Laden Sie eine Bilddatei hoch. |

| Position des primären oberen Bildes in Prozent | Stellen Sie die Position des oberen Bildes auf 0 – 90 Prozent. |

| Position des primären unteren Bildes in Prozent | Stellen Sie die Position des unteren Bildes auf 0 – 90 Prozent. |

| Sekundäres Bild | Laden Sie, falls gewünscht, ein zweites Bild hoch. Dieses Feld wird nur angezeigt, wenn „Mehrere Bilder“ im Feld Bildüberlagerungstyp ausgewählt ist. |

| Position des sekundären oberen Bildes in Prozent | Stellen Sie die Position des oberen Bildes auf 0 – 90 Prozent. Trifft nur zu, wenn „Mehrere Bilder“ im Feld „Bildüberlagerungstyp“ ausgewählt ist. |

| Position des sekundären unteren Bildes in Prozent | Stellen Sie die Position des unteren Bildes auf 0 – 90 Prozent. Trifft nur zu, wenn „Mehrere Bilder“ im Feld „Bildüberlagerungstyp“ ausgewählt ist. |

| Überlagerungsbild | Legen Sie die Transparenz Ihres Bildes als Transparent oder Deckend fest. |

Konfigurieren Sie die Einstellungen für Firmendaten nach Bedarf.

| Einstellung | Beschreibung |

|---|---|

| Firmenname | Geben Sie Ihren Firmennamen ein, wie er angezeigt werden soll. |

| Firmenlogo | Laden Sie das Firmenlogo mit einer Bilddatei hoch. |

| Firmenanschrift | Geben Sie die Anschrift der Geschäftsstelle ein. |

| Rufnummer der Firma | Geben Sie die Rufnummer der Firma ein. |

| Überlagerungsbild | Legen Sie die Transparenz Ihres Bildes als Transparent oder Deckend fest. |

Chrome Browser-Einstellungen

Das Profil für Chrome-Chrome-Browsereinstellungen hilft Ihnen, Einstellungen für die Work Chrome-Anwendung zu verwalten.

Chrome ist der Webbrowser von Google. Chrome bietet eine Reihe von Funktionen wie z. B. Suche, Omnibox (Suchleiste und Adressfeld in Einem), Auto-Ausfüllen, gespeicherte Kennwörter und Anmelden mit dem Google-Konto für einen direkten Zugriff auf kürzlich geschlossene Registerkarten und Suchergebnisse von allen Ihren Geräten. Die Work Chrome-Anwendung funktioniert genau so, wie die persönliche Chrome-Version. Das Konfigurieren dieses Profils wirkt sich nicht auf die persönliche Chrome-Anwendung des Benutzers aus. Sie können dieses Profil per Push mit einer separaten WLAN-Nutzlast für VPN oder Anmeldedaten übertragen, um sicherzustellen, dass Endbenutzer authentifiziert werden und sich an Ihren internen Websites und Systeme anmelden können. Dadurch wird sichergestellt, dass Benutzer die Work Chrome-Anwendung für geschäftliche Zwecke verwenden müssen.

Matrix zu Chrome-Browsereinstellungen (Android)

Das Profil für Chrome-Chrome-Browsereinstellungen hilft Ihnen, Einstellungen für die Work Chrome-Anwendung zu verwalten. Das Konfigurieren dieses Profils wirkt sich nicht auf die persönliche Chrome-Anwendung des Benutzers aus. Sie können dieses Profil per Push mit einer separaten WLAN-Nutzlast für VPN oder Anmeldedaten übertragen, um sicherzustellen, dass Endbenutzer authentifiziert werden und sich an Ihren internen Websites und Systeme anmelden können.

Diese Matrix erläutert die verfügbaren Einstellungen im Chrome-Browserprofil:

| Einstellung | Beschreibung |

|---|---|

| **Cookies zulassen | Aktivieren Sie diese Option, um Cookies-Einstellungen des Browsers festzulegen.** |

| Cookies auf diesen Sites erlauben | Geben Sie URLs an, die Cookies setzen dürfen. |

| Cookies auf diesen Sites blockieren | Geben Sie URLs an, die keine Cookies setzen dürfen. |

| Auf diesen Seiten nur Cookies für die jeweilige Sitzung erlauben | Geben Sie Websites an, die nur Sitzungs-Cookies setzen dürfen. |

| **Bilder erlauben | Aktivieren Sie diese Option, um festzulegen, welche Websites Bilder zulassen. |

| Bilder auf diesen Sites erlauben | Geben Sie eine Liste von URLs an, die Bilder anzeigen dürfen. |

| Bilder auf diesen Sites blockieren | Geben Sie eine Liste von URLs, die keine Bilder anzeigen dürfen. |

| JavaScript zulassen | Aktivieren Sie JavaScript-Browsereinstellungen. |

| JavaScript auf diesen Sites erlauben | Geben Sie die Websites an, die JavaScript ausführen dürfen. |

| JavaScript auf diesen Sites blockieren | Geben Sie Websites an, die kein JavaScript ausführen dürfen. |

| Pop-ups zulassen | Aktivieren Sie Popup-Browsereinstellungen. |

| Pop-ups auf diesen Sites zulassen | Wählen Sie die Option aus, um festzulegen, welche Sites Popups öffnen dürfen. |

| Pop-ups auf diesen Sites blockieren | Geben Sie Websites an, die keine Popups öffnen dürfen. |

| Ortungsdienste erlauben | Legen Sie fest, ob Websites den Standort der Benutzer verfolgen dürfen. |

| Proxy-Modus | Geben Sie den Proxy-Server an, der von Google Chrome verwendet wird, und es wird verhindert, dass Benutzer Proxy-Einstellungen ändern. |

| Proxyserver-URL | Geben Sie die URL des Proxy-Servers an. |

| Proxy PAC-Datei-URL | Geben Sie eine URL zu einem Proxy-.pac-Datei an. |

| Proxy-Umgehungsregeln | Geben Sie an, welche Proxy-Einstellungen umgangen werden sollen. Diese Richtlinie wird nur wirksam, wenn Sie manuelle Proxy-Einstellungen ausgewählt haben. |

| Google SafeSearch erzwingen | Aktivieren Sie diese Option, um zu erzwingen, dass Suchabfragen in der Google-Websuche mit SafeSearch durchgeführt werden. |

| **YouTube Sicherheitsmodus erzwingen | Aktivieren Sie diese Option, um Benutzern die Möglichkeit zu geben, Inhalte für Erwachsene zu sperren. |

| **Touch to Search-Funktion aktivieren | Aktiviert die Verwendung von „Touch to Search“ in der Contentansicht von Google Chrime. |

| Standardsuchanbieter aktivieren | Geben Sie den Standardsuchanbieter an. |

| Standardsuchanbieter-Name | Geben Sie den Namen des Standardsuchanbieters an. |

| Standardsuchanbieter-Schlüsselwort | Geben Sie die Schlüsselwortsuche für den Standardsuchanbieter an. |

| Standardsuchanbieter-Such-URL | Geben Sie die URL der Suchmaschine an, mit der eine Standardsuche durchgeführt wird. |

| Standardsuchanbieter – URL vorschlagen | Geben Sie die URL der Suchmaschine an, mit der Suchvorschläge gegeben werden. |

| Standardsuchanbieter - Instant-URL | Geben Sie die Standardsuchanbieter an, wenn Benutzer Suchanfragen eingeben. |

| Standardsuchanbieter-Symbol | Geben Sie die bevorzugte Symbol-URL des Standardsuchanbieters an. |

| Standardsuchanbieter-Codierung | Geben Sie die Zeichenverschlüsselungen an, die vom Suchanbieter unterstützt werden. Verschlüsselungen sind Codeseitennamen wie UTF-8, GB2312 und ISO-8859-1. Wird diese Option nicht festgelegt, wird die Standardeinstellung UTF-8 verwendet. |

| Liste von alternativen URLs für den Standardsuchanbieter | Geben Sie eine Liste alternativer URLs an, die zum Extrahieren von Suchbegriffen aus der Suchmaschine verwendet werden können. |

| Suchbegriffe-Ersatzschlüssel | Geben Sie alle Ersatzschlüssel für den Suchbegriff ein. |

| Bild-URL des Anbieters suchen | Geben Sie die URL der Suchmaschine an, die für die Bildsuche verwendet wird. |

| **Neue Tab-URL | Geben Sie die URL, die eine Suchmaschine verwendet, um eine neue Registerkartenseite bereitzustellen. |

| POST – URL-Suche – Parameter | Geben Sie die Parameter an, die verwendet werden, wenn nach einer URL mit POST gesucht wird. |

| POST – Vorschlagssuche – Parameter | Geben Sie die Parameter an, die beim Durchführen einer Bildsuche mit POST verwendet werden. |

| POST – Bildsuche – Parameter | Geben Sie die Parameter an, die beim Durchführen einer Bildsuche mit POST verwendet werden. |

| Kennwortmanager aktivieren | Ermöglichen Sie das Speichern von Kennwörtern im Kennwortmanager. |

| Alternative Fehlerseiten aktivieren | Aktivieren Sie dies für die Verwendung alternativer, Google-Chrome-eigener Fehlerseiten (wie z.B. 'Seite nicht gefunden‘). |

| Automatisches Ausfüllen aktivieren | Aktivieren Sie diese Option, um Benutzern zu erlauben, Webformulare unter Verwendung zuvor gespeicherter Informationen wie z. B. Adresse oder Kreditkarteninformationen automatisch auszufüllen. |

| Drucken aktivieren | Aktivieren Sie diese Option, um Drucken in Google Chrome zuzulassen. |

| Datenkomprimierungs-Proxy-Funktion aktivieren | Geben Sie eine der folgenden Optionen für den Datenkomprimierungs-Proxy an: Immer aktivieren, immer deaktivieren. Der Datenkomprimierungs-Proxy kann mithilfe von bei Google gehosteten Proxyservern die Mobilfunkdatennutzung verringern und das mobile Surfen beschleunigen, um die Inhalte der Website zu optimieren. |

| Safe Browsing aktivieren | Aktiviert Google Chromes Safe Browsing. |

| Browser-Verlaufsspeicherung deaktivieren | Aktivieren Sie diese Option, um die Browser-Verlaufsspeicherung in Google Chrome zu deaktivieren. |

| Fortfahren nach Safe Browsing-Warnung verhindern | Aktivieren Sie diese Option, um zu verhindern, dass Benutzer von der Warnungsseite zu bösartigen Websites wechseln. |

| SPDY-Protokollierung deaktivieren | Deaktiviert die Verwendung der SPDY-Protokollierung in Google Chrome. |

| Netzwerkvorhersage aktivieren | Aktivieren Sie die Netzwerkvorhersage in Google Chrome. |

| Veraltete Webplattformfunktionen für eine begrenzte Zeit aktivieren | Geben Sie eine Liste veralteter Webplattformfunktionen an, die vorübergehend wieder aktiviert werden sollen. |

| SafeSearch erzwingen | Aktivieren Sie diese Option, um SafeSearch zu aktivieren, während Sie den Webbrowser nutzen. |

| Verfügbarkeit des Inkognitomodus | Geben Sie an, ob ein Benutzer in Google Chrome Seiten im Inkognitomodus öffnen kann. |

| Erlaubt Anmeldung bei Chromium | Aktivieren Sie diese Option, um zu erzwingen, dass sich Chrome-Benutzer beim Browser anmelden, wenn Sie sich über Gmail im Internet angemeldet haben. |

| Suchvorschläge aktivieren | Aktiviert Suchvorschläge in Google Chromes Omnibox. |

| Translate aktivieren | Aktivieren Sie den integrierten Google Translate-Dienst in Google Chrome. |

| Lesezeichenbearbeitung aktivieren oder deaktivieren | Aktivieren Sie diese Option, um zu erlauben, dass Lesezeichen hinzugefügt, entfernt oder geändert werden. |

| Verwaltete Lesezeichen | Geben Sie eine Liste verwalteter Lesezeichen an. |

| Zugriff auf eine URL-Liste blockieren | Geben Sie URLs ein, um zu verhindern, dass der Benutzer Webseiten von nicht zulässigen URLs lädt. |

| Ausnahmen von der Liste gesperrter URLs | Geben Sie Ausnahmen für URLs auf der Sperrliste an. Sie können die Liste durch Kommas trennen. |

| Minimale SSL-Version aktiviert | Die minimale SSL-Version wurde aus der Dropdown-Liste ausgewählt. |

| Minimale SSL-Version, auf die zurückgegriffen werden soll | Wählen Sie in der Dropdown-Liste die minimale SSL-Version aus, auf die zurückgegriffen werden soll. |

Einschränkungen

Die Restriktionsprofile in der UEM-Konsole sperren die systemeigene Funktionalität von Android-Geräten. Die verfügbaren Restriktionen und das Geräteverhalten variieren basierend auf der Geräteregistrierung.

Das Restriktionsprofil zeigt Tags an, die angeben, ob die ausgewählte Einschränkung für das Work-Profil, das vom Unternehmen verwaltete Gerät oder beide gilt. Bei Work-Profil-Geräten hat dies jedoch nur Auswirkungen auf mit einem Badge gekennzeichnete Android-Anwendungen. Bei der Konfiguration von Einschränkungen für das Work-Profil können Sie z. B. den Zugriff auf die Work Kamera deaktivieren. Dies wirkt sich nur auf die mit einem Badge gekennzeichnete Android-Kamera und nicht auf die persönliche Kamera des Benutzers aus.

Hinweis: Einige Systemanwendungen sind standardmäßig im Work-Profil enthalten, wie z. B. Work Chrome, Google Play, Google-Einstellungen, Kontakte und Kamera. Diese können bei Nutzung eines Restriktionsprofils ausgeblendet werden und wirken sich nicht auf die persönliche Kamera des Benutzers aus.

Restriktionen bei der Verwendung nicht verwalteter Google-Konten

Möglicherweise möchten Sie Benutzern das Hinzufügen nicht verwalteter oder privater Google-Konten ermöglichen, damit diese Benutzer beispielsweise private E-Mails lesen können, möchten jedoch dennoch einschränken, inwieweit über das private Konto Apps auf dem Gerät installiert werden dürfen. Sie können in Workspace ONE UEM Console eine Liste der Konten festlegen, die Personen in Google Play verwenden dürfen.

Stellen Sie für mehr Sicherheit eine Nutzlast für Einschränkungen auf Android-Geräten bereit. Geräte mit Nutzlast für Einschränkungen können den Endbenutzerzugriff auf Gerätefunktionen deaktivieren, um sicherzustellen, dass Geräte nicht manipuliert werden.

Wählen Sie das Profil Einschränkungen aus, und konfigurieren Sie die Einstellungen:

| Einstellungen | Beschreibung |

|---|---|

| Gerätefunktionalität | Restriktionen auf Geräteebene können wichtige Gerätefunktionen deaktivieren, wie Kamera, Bildschirmaufnahme und Zurücksetzung auf Werkseinstellungen, um die Produktivität und Sicherheit zu erhöhen. Indem Sie z. B. die Kamera deaktivieren, verhindern Sie, dass vertrauliche Materialien fotografiert und an unternehmensexterne Stellen übertragen werden. Das Untersagen von Gerätebildschirmaufnahmen hilft beim Schutz von geschäftlichen Informationen auf dem Gerät. |

| Anwendung | Mit Restriktionen auf Anwendungsebene können Anwendungen wie YouTube und der systemeigene Browser gesperrt werden. Dadurch können Sie zur Gerätenutzung die Einhaltung von Unternehmensrichtlinien erzwingen. |

| Synchronisierung und Speicherung | Kontrollieren Sie, wie Informationen auf Geräten gespeichert werden. Dadurch haben Sie die Möglichkeit der bestmöglichen Balance zwischen Produktivität und Sicherheit. Wenn Sie beispielsweise Google- oder USB-Backup deaktivieren, bleiben mobile Unternehmensdaten auf den einzelnen verwalteten Geräten und gelangen nicht in falsche Hände. |

| Netzwerk | Zu verhindern, dass Geräte auf WLAN- und Datenverbindungen zugreifen, um zu gewährleisten, dass Endbenutzer keine vertraulichen Informationen über eine unsichere Verbindung einsehen. |

| Arbeit und Privates | Legen Sie fest, wie auf Informationen zugegriffen wird, und wie Informationen von dem privaten Container und dem Work-Container gemeinsam genutzt werden können. Diese Einstellungen gelten nur für den Work-Profil-Modus. |

| Ortungsdienste | Konfigurieren Sie die Einstellungen für Ortungsdienste für vom Unternehmen verwaltete Geräte. Diese Restriktion unterscheidet sich zwischen Android-Versionen. In Android 8.0 und darunter entspricht das Verhalten der ausgewählten Einstellung in der UEM-Konsole. In Android 9.0 und höher werden die Ortungsdienste mit jeder Einstellung wie folgt ein- oder ausgeschaltet: Bei Keine wird nichts ausgeführt. Keinen Standortzugriff zulassen – Ortungsdienste werden deaktiviert, Nur GPS-Standort erfassen – Ortungsdienste werden aktiviert. Standort nur akkuschonend erfassen – Ortungsdienste werden deaktiviert. Standort nur mit hoher Genauigkeit festlegen – Ortungsdienste werden deaktiviert. |

| Samsung Knox | Konfigurieren Sie Restriktionen speziell für Android-Geräte, auf denen Samsung Knox ausgeführt wird. Dieser Abschnitt ist nur verfügbar, wenn die OEM-Einstellungen im allgemeinen Profil aktiviert sind und im Feld OEM auswählen die Option „Samsung“ ausgewählt wurde. |

Bestimmte Einschränkungen für Android

Diese Matrix gibt eine repräsentative Übersicht über die verfügbaren Konfigurationen für das eingeschränkte Profil nach Gerätebesitztyp.

| Funktion | Modus „Vom Unternehmen verwaltetes Gerät“ | Work-Profil-Modus | |

|---|---|---|---|

| Gerätefunktionalität | |||

| Zurücksetzung auf Werkseinstellungen zulassen | ✓ | ✓ | |

| Bildschirmerfassung zulassen | ✓ | ✓ | |

| Hinzufügen von Google Konten zulassen | ✓ | ✓ | |

| Löschen des Android Work-Kontos zulassen | ✓ | ||

| Ausgehende Anrufe erlauben | ✓ | ||

| Senden/Empfangen von SMS erlauben | ✓ | ||

| Veränderung der Anmeldedaten erlauben | ✓ | ||

| Alle Keyguard-Funktionen erlauben | ✓ | ||

| Keyguard-Kamera erlauben | ✓ | ||

| Keyguard-Benachrichtigungen erlauben | ✓ | ||

| Keyguard-Fingerabdruck-Sensor erlauben | ✓ | ✓ | |

| Keyguard Trust Hub-Status erlauben | ✓ | ✓ | |

| Keyguard – ungekürzte Benachrichtigungen erlauben | ✓ | ✓ | |

| Bildschirm Ein erzwingen beim Laden mit AC-Ladegerät (Android 6.0 und höher) | ✓ | ||

| Bildschirm Ein erzwingen beim Laden mit USB-Ladegerät (Android 6.0 und höher) | ✓ | ||

| Bildschirm Ein erzwingen beim Laden mit drahtlosem Ladegerät (Android 6.0 und höher) | ✓ | ||

| Änderung des Hintergrunds zulassen (Android 7.0 und höher) | ✓ | ||

| Statusleiste zulassen | ✓ | ||

| Tastensperre zulassen (Android 6.0 +) Diese Einstellung wird ignoriert, wenn eine Kennung auf dem Gerät vorhanden ist. | ✓ | ||

| Das Hinzufügen von Benutzern zulassen | |||

| Entfernen von Benutzern zulassen | |||

| Abgesicherten Start zulassen (Android 6.0 und höher) | ✓ | ||

| Änderung des Hintergrunds zulassen (Android 7.0 und höher) | |||

| Änderung des Benutzersymbols zulassen (Android 7.0 und höher) | ✓ | ✓ | |

| Hinzufügen/Entfernen von Konten zulassen | ✓ | ✓ | |

| System-UI verhindern (Toasts, Aktivitäten, Warnungen, Fehler, Überlagerungen) | ✓ | ||

| Maximale Anzahl der Tage zum Deaktivieren des Work-Profils festlegen | ✓ | ||

| Anwendung | |||

| Kamera zulassen | ✓ | ✓ | |

| Google Play zulassen | ✓ | ✓ | |

| Chrome-Browser erlauben | ✓ | ||

| Installation von marktfremden Anwendungen zulassen | ✓ | ✓ | |

| Änderungen an Anwendungen in Einstellungen erlauben | ✓ | ||

| Installation von Apps erlauben | ✓ | ✓ | |

| Deinstallation von Apps erlauben | ✓ | ✓ | |

| App-Überprüfung deaktivieren erlauben | ✓ | ✓ | |

| Lernprogramm für Benutzer und Einführungshinweise überspringen | ✓ | ✓ | |

| Whitelist-Eingabehilfsdienste zulassen | ✓ | ||

| Methoden zur Eingabeeinschränkung | ✓ | ✓ | |

| Synchronisierung und Speicherung | |||

| USB Debugging zulassen | ✓ | ||

| USB-Massenspeicher zulassen | |||

| Installation von physischen Speichermedien zulassen | ✓ | ||

| USB-Dateitransfer erlauben | ✓ | ||

| Backup-Dienst zulassen (Android 8.0 und höher) | |||

| Netzwerk | |||

| WLAN-Änderungen zulassen | ✓ | ||

| Bluetooth-Kopplung zulassen | ✓ | ||

| Bluetooth zulassen (Android 8.0+) | ✓ | ||

| Kontaktfreigabe via Bluetooth zulassen (Android 8.0 und höher)* | ✓ | ||

| Ausgehende Bluetooth-Verbindungen zulassen* | ✓ | ✓ | |

| Alles Tethering zulassen | ✓ | ||

| VPN-Veränderungen erlauben | ✓ | ||

| Mobile Netzwerkveränderungen erlauben | ✓ | ||

| NFC zulassen | ✓ | ||

| Verwaltete WLAN-Profiländerungen zulassen (Android 6.0+) | ✓ | ||

| Arbeit und Privates | |||

| Einfügen aus der Zwischenablage zwischen Work- und privaten Apps erlauben | ✓ | ||

| Work-Anwendungen den Zugriff auf Dokumente aus persönlichen Apps erlauben | ✓ | ||

| Persönlichen Apps den Zugriff auf Dokumente aus Work Apps erlauben | ✓ | ||

| Persönlichen Apps die Freigabe von Dokumenten an Work Apps erlauben | ✓ | ||

| Work Apps die Freigabe von Dokumenten an persönliche Apps erlauben | |||

| Anzeigen von ID-Information von Anrufern aus der Work-Kontaktliste im Wählfenster des Telefons zulassen | ✓ | ||

| Hinzufügen von Work Widgets zur privaten Startseite zulassen | ✓ | ||

| Work-Kontakte in der Anwendung Private Kontakte zulassen (Android 7.0 und höher) | |||

| Übergreifender Kalenderzugriff (Ermöglicht Entwicklern von Android-Kalenderanwendungen, mit Android 10-APIs Zugriff auf Work-Profil-Kalenderinformationen zu erhalten. Wir können nicht garantieren, dass jede Kalenderanwendung diese Android 10-spezifischen Methoden unterstützt.) | ✓ | ||

| Profilübergreifende App-Kommunikation zulassen | ✓ | ||

| Ortungsdienste | |||

| Konfiguration von Ortungsdiensten zulassen | ✓ | ||

| Änderung der Standorteinstellungen durch Benutzer zulassen | ✓ | ✓ | |

| Samsung Knox | |||

| Gerätefunktionalität | |||

| Flugzeugmodus zulassen | ✓ | ||

| Mikrofon zulassen | ✓ | ||

| Pseudostandorte zulassen | ✓ | ||

| Zwischenablage zulassen | ✓ | ||

| Ausschalten zulassen | ✓ | ||

| Taste „Home“ zulassen | ✓ | ||

| Bei zulässigem Mikrofon Audioaufnahme zulassen | ✓ | ||

| "Video-Aufnahmen zulassen, wenn Kamera zugelassen ist." | ✓ | ||

| Entfernung des E-Mail-Kontos zulassen | ✓ | ||

| Beendigung der Aktivität im Leerlauf zulassen | ✓ | ||

| Benutzer erlauben, Hintergrundprozess-Restriktionen festzulegen | ✓ | ||

| Kopfhörer zulassen | ✓ | ||

| Synchronisierung und Speicherung | |||

| SD-Karten-Verschiebung zulassen | ✓ | ||

| OTA-Aktualisierung zulassen | ✓ | ||

| Automatische Synchronisierung von Google-Konten zulassen | ✓ | ||

| SD-Karten-Beschreibung zulassen | ✓ | ||

| USB-Host-Speicher zulassen | ✓ | ||

| AutoAusfüllen zulassen (Android 8.0 oder höher) | ✓ | ✓ | |

| Anwendung | |||

| Einstellungsänderungen zulassen | ✓ | ||

| Entwickleroptionen zulassen | ✓ | ||

| Hintergrunddaten zulassen | ✓ | ||

| Sprachwähler zulassen | ✓ | ||

| Google-Absturzbericht zulassen | ✓ | ||

| S Beam zulassen | ✓ | ||

| Aufforderung zur Eingabe von Anmeldeinformationen zulassen | ✓ | ||

| S Voice zulassen | ✓ | ||

| Benutzer erlauben, vom System signierte Apps zu stoppen. | ✓ | ||

| Bluetooth | |||

| Desktop-Konnektivität über Bluetooth zulassen | ✓ | ||

| Bluetooth-Datenübertragung zulassen | ✓ | ||

| Ausgehende Anrufe über Bluetooth zulassen | ✓ | ||

| Sichtbarmodus von Bluetooth zulassen | ✓ | ||

| Sicheren Bluetooth-Modus aktivieren | ✓ | ||

| Netzwerk | |||

| WLAN zulassen | ✓ | ||

| WLAN-Profile zulassen | ✓ | ||

| Unsicheres WLAN zulassen | ✓ | ||

| Nur sichere VPN-Verbindungen zulassen | ✓ | ||

| VPN zulassen | ✓ | ||

| Automatische WLAN-Verbindung zulassen | ✓ | ||

| Mobilfunkdaten zulassen | ✓ | ||

| Wi-Fi Direct zulassen | ✓ | ||

| Roaming | |||

| Automatische Synchronisierung im Roamingbetrieb zulassen | ✓ | ||

| "AutoSynchronisierung erlauben, wenn Roaming deaktiviert ist." | ✓ | ||

| Sprachanrufe im Roamingbetrieb zulassen | ✓ | ||

| Datennutzung im Roamingbetrieb | ✓ | ||

| Push-Nachrichten im Roamingbetrieb zulassen | ✓ | ||

| Telefon und Daten | |||

| Rufnummern zulassen, die keine Notrufnummern sind | ✓ | ||

| Benutzer erlauben, Mobildatenbegrenzung festzulegen | ✓ | ||

| WAP Push zulassen | ✓ | ||

| Hardwarerestriktionen festlegen | |||

| Taste „Menü“ zulassen | ✓ | ||

| Taste „Zurück“ zulassen | ✓ | ||

| Taste „Suchen“ zulassen | ✓ | ||

| Task Manager zulassen | ✓ | ||

| Systemleiste zulassen | ✓ | ||

| Taste „Lautstärke“ zulassen | ✓ | ||

| Sicherheit | |||

| Sperrbildschirmeinstellungen zulassen | ✓ | ||

| Firmwarewiederherstellung zulassen | ✓ | ||

| Tethering | |||

| USB Tethering zulassen | ✓ | ||

| MMS-Restriktionen | |||

| Eingehende MMS zulassen | ✓ | ||

| Ausgehende MMS zulassen | ✓ | ||

| Sonstige Bestimmungen | |||

| Geräteschriftart festlegen | ✓ | ||

| Geräteschriftgröße festlegen | ✓ | ||

| Benutzer erlauben, vom System signierte Apps zu stoppen | ✓ | ||

| Nur sichere VPN-Verbindungen zulassen | ✓ | ||

Exchange Active Sync

Workspace ONE UEM verwendet das EAS-Profil (Exchange ActiveSync) auf Android-Geräten, um eine sichere Verbindung mit internen E-Mails, Kalendern und Kontakten über Mail-Clients zu gewährleisten. Die konfigurierten EAS-E-Mail-Einstellungen für das Work-Profil gelten beispielsweise für alle E-Mail-Anwendungen, die aus dem Workspace ONE UEM-Katalog mit einem Badge-Symbol heruntergeladen werden, nicht für die persönliche E-Mail des Benutzers.

Sobald alle Benutzer eine E-Mail-Adresse und einen Benutzernamen haben, können Sie mit folgenden Schritten ein Exchange Active Sync-Profil erstellen.

Hinweis: Das Exchange Active Sync-Profil gilt für die Modi „Work-Profil“ und „Vom Unternehmen verwaltetes Gerät“.

Wählen Sie das Exchange ActiveSync-Profil und konfigurieren Sie die folgenden Einstellungen.

| Einstellungen | Beschreibung |

|---|---|

| Mailclienttyp | Wählen Sie aus dem Dropdown-Menü einen E-Mail-Client aus, der per Push auf die Benutzergeräte übertragen wird. |

| Host | Geben Sie die externe URL des ActiveSync-Servers des Unternehmens an. |

| Servertyp | Wählen Sie Exchange oder Lotus. |

| SSL verwenden | Aktivieren Sie diese Option, um EAS-Daten zu verschlüsseln. |

| Validierungsüberprüfungen von SSL-Zertifikaten deaktivieren | Aktivieren Sie diese Option, um Secure Socket Layer-Zertifizierungen zuzulassen. |

| S-MIME | Aktivieren Sie diese Option, um ein S/MIME-Zertifikat auszuwählen, das Sie der Anmeldedaten-Nutzlast als Benutzerzertifikat zuordnen. |

| S/MIME-Signaturzertifikat | Wählen Sie das Zertifikat, um das Bereitstellen von S/MIME-Zertifikaten an den Client zum Signieren der Nachricht zulassen. |

| S/MIME-Verschlüsselungszertifikat | Wählen Sie das Zertifikat, um das Bereitstellen von S/MIME-Zertifikaten an den Client zum Verschlüsseln der Nachricht zulassen. |

| Domäne | Verwenden Sie Suchwerte, um den gerätespezifischen Wert zu verwenden. |

| Benutzername | Verwenden Sie Suchwerte, um den gerätespezifischen Wert zu verwenden. |

| E-Mail-Adresse | Verwenden Sie Suchwerte, um den gerätespezifischen Wert zu verwenden. |

| Kennwort | Leer lassen, um Endbenutzern zu erlauben, ihr eigenes Kennwort festzulegen. |

| Anmeldezertifikat | Wählen Sie im Dropdown-Menü das verfügbare Zertifikat aus. |

| Standardmäßige Signatur | Geben Sie eine standardmäßige E-Mail-Signatur ein, die in neuen E-Mails angezeigt werden soll. |

| Maximale Größe für Anhänge (in MB) | Geben Sie die maximale Größe für Anhänge ein, die dieser Benutzer versenden darf. |

| Synchronisierung von Kontakten und Kalender zulassen | Aktivieren Sie diese Option, damit Kontakte und Kalender mit Geräten synchronisiert werden können. |

Automatisches Update der öffentlichen App

Das Profil „Automatische Aktualisierung öffentlicher Apps“ ermöglicht Ihnen das Konfigurieren von automatischen Updates und das Planen von Wartungsfenstern für öffentliche Android-Anwendungen.

Das Profil „Automatische Aktualisierung öffentlicher Apps“ verwendet die Google-API, um Profildaten direkt an die Geräte zu senden. Dieses Profil wird in Workspace ONE Intelligent Hub nicht angezeigt.

So konfigurieren Sie das Profil „Automatische Aktualisierung öffentlicher Apps“:

Hinweis: Wenn ein Profil die Nutzlast für eine Aktualisierung von öffentlichen Apps enthält, darf es keine anderen Nutzlasten enthalten.

Wählen Sie „Automatische Aktualisierung öffentlicher Apps“ in der Nutzlastliste, und konfigurieren Sie die Aktualisierungseinstellungen:

- Richtlinien für automatische Updates von öffentlichen Apps: Geben Sie an, wann Google Play automatische Updates zulässt. Wählen Sie „Benutzer zur Konfiguration zulassen“, „Immer automatisch aktualisieren“, „Nur im WLAN aktualisieren“ oder „Nie automatisch aktualisieren“.

Die Standardauswahl ist „Benutzer zur Konfiguration zulassen“.

- Startzeit: Konfigurieren Sie, wie lange Anwendungen im Vordergrund jeden Tag automatisch aktualisiert werden dürfen. Wählen Sie eine Uhrzeit zwischen 00:30 und 23:30 aus.

Hinweis: Gilt nur, wenn Nur im WLAN aktualisieren oder Immer automatisch aktualisieren ausgewählt sind.

- Endzeit: Konfigurieren Sie, wie lange Anwendungen im Vordergrund jeden Tag automatisch aktualisiert werden dürfen. Wählen Sie eine Zeit zwischen 30 Minuten und 24 Stunden aus.

Hinweis: Gilt nur, wenn „Nur im WLAN aktualisieren“ und „Immer automatisch aktualisieren“ ausgewählt sind.

Basierend auf der festgelegten Zeit werden die Anwendungen nur während der angegebenen Start- und Endzeit automatisch aktualisiert. Sie können beispielsweise festlegen, dass Kiosk-Geräte nur außerhalb der Geschäftszeiten aktualisiert werden, um die Nutzung des Kiosks nicht zu unterbrechen.

Anmeldedaten

Zur erhöhten Sicherheit können Sie digitale Zertifikate implementieren, um Ihr Unternehmensinventar zu schützen. Dazu müssen Sie zuerst eine Zertifizierungsstelle festlegen und dann eine Anmeldedaten-Nutzlast zusätzlich zu Ihrer Exchange ActiveSync (EAS)-, WLAN- oder VPN-Nutzlast konfigurieren.

Jede dieser Nutzlasten weist Einstellungen auf, mit denen die in der SCEP-Nutzlast definierte Zertifizierungsstelle zugeordnet wird. Anmeldedaten-Profile verteilen Unternehmenszertifikate zur Benutzerauthentifizierung an verwaltete Geräte. Die Einstellungen in diesem Profil variieren je nach den Gerätebesitztyp. Das Anmeldedaten-Profil gilt für den Work-Profil-Modus sowie den Modus „Vom Unternehmen verwaltetes Gerät“.

Für das Gerät muss ein Geräte-Pin-Code konfiguriert werden, bevor Workspace ONE UEM Identitätszertifikate mit einem privaten Schlüssel installieren kann.

Anmeldedaten-Profile verteilen Unternehmenszertifikate zur Benutzerauthentifizierung an verwaltete Geräte. Die Einstellungen in diesem Profil variieren je nach den Gerätebesitztyp. Das Anmeldedaten-Profil gilt für den Work-Profil-Modus sowie den Modus „Vom Unternehmen verwaltetes Gerät“.

Wählen Sie das Anmeldedaten-Profil und dann Konfigurieren.

Wählen Sie im Dropdown-Menü entweder Hochladen oder Festgelegte Zertifizierungsstelle als Quelle der Anmeldedaten. Die verbleibenden Profiloptionen sind quellenabhängig. Wenn Sie auf Hochladen auswählen, müssen Sie einen Anmeldenamen angeben und ein neues Zertifikat hochladen. Bei Festgelegte Zertifizierungsstelle müssen Sie eine vordefinierte Zertifizierungsstelle und eine Vorlage auswählen.

Anwendungen den unbeaufsichtigten Zugriff auf Zertifikate erlauben

Wenn Sie Definierte Zertifizierungsstelle als Anmeldedatenquelle auswählen, können Sie auch Anwendungen angeben, die im Hintergrund auf das von dieser Zertifizierungsstelle ausgestellte Clientzertifikat zugreifen können. Diese Option heißt Unbeaufsichtigten Zugriff auf Anwendungen zulassen. Wenn diese Option aktiviert ist, können Sie alle öffentlichen und internen Android-Anwendungen auswählen, die Sie zuvor in Workspace ONE UEM Console hinzugefügt haben.

Normalerweise benötigen Android-Anwendungen eine Autorisierung durch den Endbenutzer, bevor sie auf Clientzertifikate im Android Keystore zugreifen können. Sie fordern diese Autorisierung an, indem sie dem Endbenutzer ein Dialogfeld anzeigen, in dem er aufgefordert wird, aus einer Liste von Clientzertifikaten eines auszuwählen. Durch Auswahl eines Zertifikats autorisiert der Endbenutzer die Anwendung für den Zugriff darauf.

Mit der Option Unbeaufsichtigten Zugriff auf Anwendungen zulassen können Sie Anwendungen per Administratorberechtigung für den Zugriff auf das Zertifikat im Anmeldedatenprofil autorisieren. Wenn die Anwendung den Alias des Zertifikats im Voraus kennt, kann sie das Clientzertifikat verwenden, ohne den Endbenutzer dazu aufzufordern. Im Falle von Clientzertifikaten, die von einer Definierten Zertifizierungsstelle ausgestellt wurden, entspricht der Zertifikatalias dem Betreff der Zertifikatsvorlage, die im Anmeldedatenprofil ausgewählt wurde. Der erwartete Zertifikatalias kann in vielen Anwendungen mithilfe der Anwendungskonfiguration festgelegt werden. Bei der Zuweisung einer VPN-Anwendung über Workspace ONE UEM Console kann die Anwendungskonfiguration beispielsweise ein Feld mit der Bezeichnung „Zertifikatalias“ oder ähnliches unterstützen. In diesem Fall legen Sie diesen Wert so fest, dass er mit dem Betreff in der Zertifikatvorlage übereinstimmt, die im Anmeldedatenprofil ausgewählt wurde.

Best Practices für die Verwaltung von Nutzlasten mit mehreren Anmeldedaten

Wenn Intelligent Hub ein Zertifikat auf einem Android-Gerät installiert, muss sie dem Zertifikat einen Alias oder einen Anzeigenamen auf dem Gerät geben. Intelligent Hub verwendet das Attribut "Subject Name" des Zertifikats für diesen Alias. Wenn Intelligent Hub Zertifikate von einem Gerät entfernt, werden alle Zertifikate entfernt, die mit diesem Alias übereinstimmen.

Aus diesem Grund sollten Organisationen, die zwei oder mehr Zertifikate für ein Gerät bereitstellen (z. B. ein Zertifikat für WLAN und ein weiteres Zertifikat für VPN), sicherstellen, dass der Antragstellername dieser Zertifikate unterschiedlich ist. Dadurch wird verhindert, dass Intelligent Hub unerwartet mehrere Zertifikate vom Gerät entfernen, wenn eine einzelne Anmeldedatenprofilnutzlast deinstalliert wird. Weitere Informationen zur Bestimmung des Antragstellernamens eines Zertifikats finden Sie unter Zertifizierungsstellenintegrationen.

Anderen Anwendungen die Verwaltung von Zertifikaten auf dem Gerät erlauben

Sie können anderen Android-Anwendungen erlauben, Zertifikate auf dem Gerät zu installieren und zu verwalten. Gehen Sie dazu wie folgt vor:

- Navigieren Sie zu Gruppen und Einstellungen > Alle Einstellungen > Anwendungen > Einstellungen und Richtlinien > Einstellungen > Benutzerdefinierte Einstellungen.

-

Konfigurieren Sie benutzerdefinierte Einstellungen wie folgt:

Einstellung Beschreibung Benutzerdefinierte Einstellungen Fügen Sie das folgende Schlüssel-Wert-Paar custom (JSON) hinzu: { “AuthorizedCertInstaller” : “packagename” } Ersetzen Sie dann den Platzhalterpaketnamen durch den tatsächlichen Paketnamen der Anwendung (in der Regel im Format: com.company.appname). - Wählen Sie Speichern.

Benutzerdefinierte Nachrichten

Mit dem Profil „Benutzerdefinierte Nachrichten“ können Sie Meldungen konfigurieren, die auf dem Startbildschirm des Geräts angezeigt werden, wenn wichtige Informationen an den Benutzer weitergeleitet werden müssen.

Mit dem Profil „Benutzerdefinierte Nachrichten“ können Sie eine Sperrbildschirmnachricht einrichten, eine Nachricht, die angezeigt wird, wenn Benutzer versuchen, eine gesperrte Einstellung durchzuführen, oder eine Nachricht für die Gerätebenutzereinstellungen.

Wählen Sie das Profil „Benutzerdefinierte Nachrichten“ und konfigurieren Sie die Nachrichteneinstellungen:

|Sperrbildschirmnachricht einrichten|Geben Sie eine Meldung ein, die auf dem Startbildschirm des Geräts angezeigt wird, wenn das Gerät gesperrt ist. Dies ist nützlich, wenn ein Gerät verloren gegangen ist oder gestohlen wurde, um Kontaktinformationen des Benutzers anzuzeigen.| |SMS für blockierte Einstellungen festlegen|Geben Sie eine Meldung ein, die angezeigt werden soll, wenn ein Benutzer versucht, Aktionen auf einem blockierten Gerät durchzuführen. Erklären Sie über die benutzerdefinierte Meldung, warum die Funktion blockiert ist.| | Legen Sie eine lange Meldung fest, die Benutzer in den Einstellungen ansehen können| Benutzer können diese Nachricht auf ihrem Gerät unter Einstellung > Sicherheit > Geräteadministratoren > Intelligent Hub sehen.|

Anwendungssteuerung

Mit dem Anwendungskontrollprofil können Sie genehmigte Anwendungen steuern und die Deinstallation wichtiger Apps verhindern. Die Compliance Engine kann wichtige Warnungen senden und ergreift administrative Maßnahmen, wenn ein Benutzer bestimmte Anwendungen installiert oder deinstalliert. Mit der Anwendungskontrolle wird gleichzeitig sogar verhindert, dass Benutzer diese Änderungen vornehmen.

Warning: Enabling/ disabling critical system apps results in devices becoming unusable.

Auch ohne Anwendungskontrollprofil haben Organisationen bereits eine gewisse Kontrolle über Anwendungen, die auf einem verwalteten Gerät installiert werden können. Standardmäßig sind nur öffentliche Anwendungen, die der Administrator dem Gerät über Workspace ONE UEM Console zugewiesen hat, im verwalteten Play Store-App-Katalog verfügbar. Bei Work-Profil- und unternehmenseigenen Geräten mit privater Nutzung (COPE) gilt dies nur für den Play Store-Katalog im Work-Profil.

Administratoren können weitere Anwendungsrestriktionen auf verwaltete Geräte anwenden.

Einschränken von Arbeitsanwendungen

Für verwaltete Anwendungen auf Android-Geräten können Administratoren die Einschränkungen in der folgenden Tabelle anwenden.

| Einstellung | Beschreibung |

|---|---|

| Zugriff auf verbotene Apps sperren | Aktivieren Sie diese Option, um den Zugriff auf Anwendungen zu verhindern, die in Anwendungsgruppen der Negativliste enthalten sind. Wenn diese Option aktiviert ist, werden die Anwendungen vor dem Android Launcher ausgeblendet und können vom Endbenutzer nicht gestartet werden. Diese Option deinstalliert die Anwendung nicht vom Gerät. |

| Deinstallation erforderlicher Anwendungen verhindern | Aktivieren Sie diese Option, um die Deinstallation der Anwendungen, die in „Erforderliche Anwendungsgruppen“ definiert sind, durch den Benutzer oder den Administrator zu verhindern. |

| Systemanwendungen aktivieren | Aktivieren Sie diese Option, um vorinstallierte Anwendungen einzublenden, die in Anwendungsgruppen der Positivliste enthalten sind. Hinweis: Verwenden Sie diese Funktion mit Bedacht. Wenn dieses Profil deinstalliert wird, werden alle Anwendungen in zugewiesenen Positivlisten-Anwendungsgruppen deaktiviert, unabhängig davon, ob es sich um Systemanwendungen handelt oder standardmäßig aktiviert war. Die Installation einer neuen Version eines Anwendungskontrollprofils mit aktivierter Option "System-Apps aktivieren" führt dazu, dass diese Anwendungen vorübergehend entfernt und später erneut aktiviert werden. |

Die Einschränkungen in der obigen Tabelle gelten wie folgt:

- Work-Profil oder COPE-Geräte (Android 11+): Einschränkungen gelten nur für Anwendungen im Work-Profil.

- Vom Unternehmen verwaltete Geräte: Restriktionen gelten für das gesamte Gerät, da Arbeits- und persönliche Anwendungen nicht getrennt werden.

- COPE-Geräte (Android 10 und früher): Wenn das Kontrollkästchen Vom Unternehmen verwaltet aktiviert ist, gelten Einschränkungen für Anwendungen im privaten Bereich des Geräts. Wenn das Kontrollkästchen Work-Profil aktiviert ist, gelten Einschränkungen für das Work-Profil.

Einschränken persönlicher Anwendungen auf Android 11+-COPE-Geräten

Für Geräte, die im COPE-Modus registriert sind und Android 11 oder höher ausführen, haben Administratoren eine separate Einstellung – Einschränkungen für den privaten Play Store – um einzuschränken, welche Anwendungen im privaten Bereich des Geräts verwendet werden können.

| Einstellung | Beschreibung |

|---|---|

| Positivliste | Nur vorinstallierte Anwendungen und solche, die in Anwendungsgruppen für COPE-Geräte auf Positivlisten enthalten sind, können im privaten Bereich des Geräts verwendet werden. Andere Anwendungen sind im Android Launcher deaktiviert und können nicht aus dem Play Store installiert werden. |

| Negativliste | Anwendungen in COPE-Anwendungsgruppen auf der Negativliste sind im privaten Bereich des Geräts deaktiviert und können nicht aus dem Play Store installiert werden. |

Anwendungsgruppen und Anwendungssteuerungsprofil

Workspace ONE UEM wendet Anwendungssteuerungseinstellungen auf Anwendungen an, die in Anwendungsgruppen definiert sind, die Sie in Workspace ONE UEM Console erstellen. Eine Anwendungsgruppe gilt nur dann für ein Gerät, wenn sie der Anwendungsgruppe zugewiesen ist. Mit anderen Worten: Sowohl Anwendungsgruppen als auch Anwendungssteuerungsprofile müssen dem Gerät zugewiesen werden, damit eine Einstellung im Anwendungssteuerungsprofil wirksam wird.

Um beispielsweise die Deinstallation einer Work-Anwendung zu verhindern, sollten dem Gerät beide zugewiesen werden:

- Eine Anwendungsgruppe vom Typ Erforderlich, die die Anwendung enthält

- Ein Anwendungskontrollprofil mit der Option Deinstallation erforderlicher Anwendungen verhindern

Auch die Reihenfolge, in der diese dem Gerät zugewiesen werden, spielt eine Rolle. Änderungen an Anwendungen in einer Anwendungsgruppe werden erst auf das Gerät angewendet, wenn ein übereinstimmendes Anwendungskontrollprofil als nächstes auf dem Gerät installiert ist. Um die Deinstallation einer anderen Anwendung zu verhindern, sollte die Anwendung im obigen Beispiel zuerst zur Anwendungsgruppe hinzugefügt werden. Das Anwendungskontrollprofil sollte dann erneut auf dem Gerät installiert werden.

Schließlich können einem Gerät mehrere Anwendungsgruppen desselben Typs zugewiesen werden. Wenn in diesem Beispiel zwei Anwendungsgruppen vom Typ Erforderlich, die unterschiedliche Anwendungen enthalten, demselben Gerät zugewiesen werden, gilt die Einstellung Deinstallation erforderlicher Anwendungen verhindern für die Anwendungen, die in beiden Anwendungsgruppen auf diesem Gerät definiert sind.

Weitere Informationen zu Anwendungsgruppen finden Sie in der Dokument zu Mobile Application Management.

Proxy-Einstellungen

Proxy-Einstellungen werden konfiguriert, um sicherzustellen, dass sämtlicher HTTP- und HTTPS-Netzwerkdatenverkehr ausschließlich durch den Proxy geleitet wird. Dadurch wird Datensicherheit gewährleistet, da alle privaten und geschäftlichen Daten durch das Proxyeinstellungsprofil gefiltert werden.

Konfigurieren Sie die Proxy-Einstellungen, wie:

| Einstellung | Beschreibung |

|---|---|

| Proxy-Modus | Wählen Sie den gewünschten Proxy-Typ. |

| Proxy PAC URL | Geben Sie eine URL zu einem Proxy-.pac-Datei an. |

| Proxy-Server | Geben Sie den Hostnamen oder die IP-Adresse für den Proxy-Server ein. |

| Ausschlussliste | Fügen Sie Hostnamen hinzu, um deren Umleitung durch den Proxy zu verhindern. |

System-Updates

Verwenden Sie dieses Profil, um zu verwalten, wie Updates für Android-Geräte verarbeitet werden, wenn das Gerät bei Workspace ONE UEM registriert wird.

Wählen Sie das Profil System-Updates.

Wählen Sie im Dropdown-Menü aus das Feld Automatische Updates die Update-Richtlinie aus.

| Einstellung | Beschreibung |

|---|---|

| Automatische Updates (Vom Unternehmen verwaltete Geräte mit Android 6.0 und höher sowie COPE-Geräten) | Updates automatisch installieren: Installieren Sie Updates automatisch, sobald diese verfügbar sind. |

| Update-Benachrichtigungen zurückstellen: Alle Updates zurückstellen. Senden Sie eine Richtlinie, die OS-Updates für einen maximalen Zeitraum von 30 Tagen blockiert. | |

| Update-Fenster festlegen: Legen Sie ein tägliches Zeitfenster fest, in dem das Gerät aktualisiert werden soll. | |

| Jährliche Sperrzeiträume für Systemaktualisierungen (Vom Unternehmen verwaltete Geräte mit Android 9.0 und höher sowie COPE-Geräten) | Gerätebesitzer können OTA-Systemaktualisierungen auf Geräten um bis zu 90 Tage verschieben, um die auf diesen Geräten ausgeführte Betriebssystemversion über kritische Zeiträume (z. B. Feiertage) zu sperren. Das System erzwingt nach einem definierten Sperrzeitraum einen obligatorischen 60-Tage-Puffer, um zu verhindern, dass das Gerät unbegrenzt gesperrt wird. |

| Während eines Sperrzeitraums: | |

| Geräte erhalten keine Benachrichtigungen über ausstehende OTA-Updates. | |

| Geräte installieren keine OTA-Updates für das Betriebssystem. | |

| Gerätebenutzer können nicht manuell nach OTA-Updates suchen. | |

| Sperrzeiträume | Mit diesem Feld können Sie Sperrzeiträume, angegeben in Monat und Tag, festlegen, in denen Updates nicht installiert werden können. Wenn sich die Gerätesystemzeit innerhalb eines der Sperrzeiträume befindet, werden alle eingehenden Systemupdates, einschließlich Sicherheitspatches, blockiert und können nicht installiert werden. Jeder einzelne Sperrzeitraum darf höchstens eine Länge von 90 Tagen haben. Daran angrenzende Sperrzeiträume müssen mindestens 60 Tage am Stück betragen. |

WLAN

Mit einem konfigurierten WLAN-Profil können Geräte mit Unternehmensnetzwerken verbunden werden, sogar wenn sie verborgen, verschlüsselt oder geschützt sind.

Das WLAN-Profil kann für Endbenutzer nützlich sein, die zu verschiedenen Geschäftsstellen reisen, die ihre eigenen speziellen Drahtlosnetzwerke haben. Damit können sie ihre Geräte auch automatisch konfigurieren, um sich im Büro mit dem entsprechenden Drahtlosnetzwerk zu verbinden.

Wird ein WLAN-Profil per Push auf Geräte mit Android 6.0 oder höher übertragen und ein Benutzer bereits ein Gerät mit einem WLAN-Gerät durch manuelles Einrichten verbunden hat, so kann die WLAN-Konfiguration nicht durch Workspace ONE UEM geändert werden. Wurde das WLAN-Kennwort beispielsweise geändert und Sie übertragen das aktualisierte Profil per Push auf registrierte Geräte, dann müssen einige Benutzer ihre Geräte manuell mit dem neuen Kennwort aktualisieren.

So konfigurieren Sie dieses Profil:

Konfigurieren Sie folgende WLAN-Einstellungen:

| Einstellung | Beschreibung |

|---|---|

| Service Set Identifier | Geben Sie den Namen des Netzwerks an, mit dem sich das Gerät verbindet. |

| Verborgenes Netzwerk | Geben Sie an, ob das WLAN-Netzwerk ein ausgeblendetes Netzwerk ist. |

| Als aktives Netzwerk festlegen | Geben Sie an, ob sich das Gerät mit dem Netzwerk ohne Benutzereingriff verbindet. |

| Sicherheitstyp | Geben Sie das verwendete Zugriffsprotokoll an und ob Zertifikate erforderlich sind. Je nach gewähltem Sicherheitstyp ändern sich die erforderlichen Felder. Bei Keine werden WEP, WPA/WPA 2 oder Beliebig (Persönlich) ausgewählt; das Feld „Kennwort“ wird angezeigt. Falls WPA/WPA2 Enterprise ausgewählt wird, werden die Felder „Protokolle“ und „Authentifizierung“ angezeigt. |

| Protokolle | |

| – Zwei-Faktor-Authentifizierung verwenden– Wenn diese Option aktiviert ist, wird das TFA-Feld angezeigt. | |

| – SFA-Typ: Wählen Sie ein Authentifizierungsprotokoll aus. Verfügbare Optionen sind EAP-TLS, PEAP oder EAP-TTLS. | |

| – TFA-Typ: Wählen Sie eine innere Authentifizierungsmethode aus. Verfügbare Optionen sind GTC, MSCHAP, MSCHAPv2 und PAP. | |

| Authentifizierung | |

| – Identität: Legen Sie die Identität und die Anmeldedaten fest, die das Gerät für die Verbindung mit dem Netzwerk verwendet. | |

| – Identitätszertifikat: Wählen Sie das Identitätszertifikat aus, um einen privaten Schlüssel und eine Clientzertifikatskette für die Clientautorisierung anzugeben. Dieses Zertifikat muss dem Profil als Teil der Anmeldedaten-Nutzlast hinzugefügt werden. | |

| – Stammzertifikat – Wählen Sie ein Stammzertifikat aus, das das Gerät zum Validieren des Serverzertifikats des Netzwerkservers verwendet. Das Stammzertifikat muss das Stammzertifikat der Zertifizierungsstelle Ihres Servers sein. Dies wird für die Validierung des Serverzertifikats verwendet. Wenn kein Zertifikat angegeben ist, wird die Validierung des Serverzertifikats übersprungen. Dieses Zertifikat muss dem Profil als Teil der Anmeldedaten-Nutzlast hinzugefügt werden. | |

| – Domäne: Legen Sie eine Einschränkung für den Domänennamen des Servers fest, der zum Validieren des Serverzertifikats des Netzwerkservers verwendet wird. Dies ist erforderlich, um WPA2 Enterprise-Netzwerke zu Geräten mit Android 11 und höher hinzuzufügen. Wenn diese Option festgelegt ist, wird dieser FQDN als Suffix-Übereinstimmungsanforderung für das Netzwerkserverzertifikat in SubjectAltName-dNSName-Element(en) verwendet. Wenn in dem Zertifikat ein übereinstimmender dNSName gefunden wird, ist diese Einschränkung erfüllt. | |

| Suffix-Übereinstimmung bedeutet hier, dass der Host-/Domänenname Label für Label ab der Domäne der obersten Ebene verglichen wird. Wenn die Domäne beispielsweise auf beispiel.de festgelegt ist, würde sie mit test.beispiel.de übereinstimmen, aber nicht mit test-beispiel.de. | |

| Kennwort | Geben Sie die zur Verbindung des Geräts mit dem Netzwerk erforderlichen Anmeldedaten an. Das Kennwort-Feld wird angezeigt, wenn WEP, WPA/WPA 2, Beliebig (privat), WPA/WPA2 Enterprise im Feld Sicherheitstyp ausgewählt sind. |

| Fusion-Einstellungen einbeziehen | Aktivieren Sie diese Option, um Fusion-Optionen zur Verwendung mit Fusion-Adapter für Motorola-Geräte zu erweitern. Fusion-Einstellungen treffen nur für robuste Motorola-Geräte zu. Weitere Informationen zu VMware Support für robuste Android-Geräte finden Sie im Rugged Android Platform Guide. |

| Fusion 802.11d festlegen | Aktivieren Sie diese Option, um Fusion 802.11d zu verwenden, um die Fusion 802.11d-Einstellungen festzulegen. |

| 802.11d aktivieren | Aktivieren Sie diese Option, um 802.11d-Drahtlosspezifikationen zum Betrieb in weiteren regulativen Domänen zu verwenden. |

| Ländercode festlegen | Aktivieren Sie diese Option, um den Ländercode zur Verwendung in den 802.11d-Spezifikationen festzulegen. |

| RF-Band festlegen | Aktivieren Sie diese Option, um 2,4 GHz, 5 GHz oder beide Bänder und eventuell zutreffende Kanalmasken zu wählen. |

| Proxytyp | Aktivieren Sie diese Option, um die WLAN Proxy-Einstellungen zu konfigurieren.Hinweis: Die automatische WLAN-Proxy-Konfiguration wird bei Verwendung von Pro-App-VPN nicht unterstützt. |

| Proxy-Server | Geben Sie den Hostnamen oder die IP-Adresse für den Proxyserver ein. |

| Proxyserver Port | Geben Sie den Hostnamen oder die IP-Adresse für den Proxyserver ein. |

| Ausschlussliste | Geben Sie die Hostnamen ein, die vom Proxy ausgeschlossen werden sollen. Die hier eingegebenen Hostnamen werden nicht durch den Proxy geleitet. Verwenden Sie * als Platzhalter für die Domäne. Zum Beispiel: *.air-watch.com oder *air-watch.com. |

VPN

Virtuelle private Netzwerke (VPN) bieten Geräten einen sicheren und verschlüsselten Tunnel für den Zugriff auf interne Ressourcen, wie E-Mail, Dateien und Inhalte. VPN-Profile ermöglichen, dass alle Geräte so funktionieren, als ob sie über das Netzwerk vor Ort verbunden seien.

Je nach Verbindungstyp und Authentifizierungsmethode können Sie Suchwerte nutzen, um den Benutzernamen automatisch einzutragen und so den Anmeldeprozess zu optimieren.

Hinweis: Das VPN-Profil gilt für den Work-Profil-Modus sowie den Modus „Vom Unternehmen verwaltetes Gerät“.

Konfigurieren Sie die VPN-Einstellungen Folgende Tabelle definiert alle Einstellungen, die je nach VPN-Client konfiguriert werden können.

| Einstellung | Beschreibung |

|---|---|

| Verbindungstyp | Wählen Sie das Protokoll, das für die Herstellung von VPN-Sitzungen verwendet wird. Jeder Verbindungstyp erfordert, dass der entsprechende VPN-Client auf dem Gerät installiert ist, um das VPN-Profil bereitzustellen. Diese Anwendungen sollten Benutzern zugewiesen und als öffentliche Apps veröffentlicht werden. |

| Verbindungsname | Geben Sie den Verbindungsnamen ein, der der vom Profil erstellten Verbindung zugewiesen wird. |

| Server | Geben Sie Namen oder Adresse des für die VPN-Verbindung verwendeten Servers ein. |

| Konto | Geben Sie das Benutzerkonto zur Authentifizierung der Verbindung an. |

| Always On VPN | Aktivieren Sie diese Option, um Android so zu konfigurieren, dass die VPN-Verbindung dauerhaft aktiviert bleibt. Android startet den VPN-Dienst der Anwendung beim Start und hält ihn in Betrieb, während das Gerät eingeschaltet ist. |

| Sperrung | Erzwingt, dass Anwendungen nur über das VPN eine Verbindung herstellen. Wenn das VPN getrennt oder nicht verfügbar ist, haben die Anwendungen keinen Internetzugriff. |

| Zulassen, dass Anwendungen die Sperrung umgehen | Aktivieren Sie diese Option, um festzulegen, dass Anwendungen weiterhin auf das Internet zugreifen können, auch wenn das VPN getrennt oder nicht verfügbar ist. |

| Positivliste für die Sperrung | Wenn die Positivliste für die Sperrung mit hinzugefügten Paketen aktiviert ist, können sich die aufgeführten Anwendungen direkt mit dem Internet verbinden, wenn das VPN getrennt wird. |

| Aktivieren | Aktivieren Sie diese Option, um das VPN einzuschalten, nachdem das Profil auf das Gerät angewendet wurde. |

| Pro-App-VPN-Regeln | Pro-App-VPN ermöglicht Ihnen, VPN-Datenverkehrsregeln auf Grundlage bestimmter Anwendungen zu konfigurieren. Dieses Textfeld wird nur für unterstützte VPN-Anbieter angezeigt. Hinweis: Die automatische WLAN-Proxy-Konfiguration wird bei Verwendung von Pro-App-VPN nicht unterstützt. |

| Protokoll | Wählen Sie das Authentifizierungsprotokoll für das VPN aus. Verfügbar, wenn Cisco AnyConnect als Verbindungstyp ausgewählt ist. |

| Benutzername | Geben Sie den Benutzernamen ein. Verfügbar, wenn Cisco AnyConnect als Verbindungstyp ausgewählt ist. |

| Benutzerauthentifizierung | Wählen Sie die Methode, zum Authentifizieren der VPN-Sitzung erforderlich ist. |

| Kennwort | Geben Sie die für den VPN-Zugriff durch den Endbenutzer erforderlichen Anmeldedaten ein. |

| Client-Zertifikat | Wählen Sie im Dropdown-Menü das Client-Zertifikat aus. Diese werden in den Anmeldedaten-Profilen konfiguriert. |

| Zertifikate widerrufen | Aktivieren Sie diese Option, um den Zertifikatswiderruf zu aktivieren. |

| AnyConnect-Profil | Geben Sie den Namen des AnyConnect-Profils ein. |

| FIPS-Modus | Aktivieren Sie diese Option, um den FIPS-Modus zu aktivieren. |

| Strict-Modus | Aktivieren Sie diese Option, um den Strict-Modus zu aktivieren. |

| Anbieterschlüssel | Benutzerdefinierte Schlüssel erstellen, die in das Anbieter-Konfigurationswörterbuch aufgenommen werden. |

| Schlüssel | Geben Sie den spezifischen Schlüssel ein, der vom Anbieter bereitgestellt wurde. |

| Wert | Geben Sie den VPN-Wert für jeden Schlüssel ein. |

| Identitätszertifikat | Wählen Sie das für die VPN-Verbindung zu verwendende Identitätszertifikat aus. Verfügbar, wenn Workspace ONE Tunnel als Verbindungstyp ausgewählt wird. |

Pro-App-VPN-Regeln konfigurieren

Sie können ausgewählte Anwendungen zum Verbinden mit dem VPN Ihres Unternehmens erzwingen. Ihr VPN-Anbieter muss diese Funktion unterstützen und Sie müssen die Anwendungen als verwaltete Anwendungen veröffentlichen.

Hinweis: Die automatische WLAN-Proxy-Konfiguration wird bei Verwendung von Pro-App-VPN nicht unterstützt.

-

Wählen Sie die VPN-Nutzlast aus der Liste.

-

Wählen Sie Ihren VPN-Anbieter aus dem Feld Verbindungstyp aus.

-

Konfigurieren Sie Ihr VPN-Profil.

-

Wählen Sie Pro-App-VPN-Regeln aus, damit das VPN-Profil den gewünschten Anwendungen zugeordnet werden kann. Für den Workspace ONE Tunnel-Client ist diese Auswahl standardmäßig aktiviert. Nachdem das Kontrollkästchen aktiviert wurde, steht dieses Profil in der Dropdown-Liste „App-Tunneling-Profil“ auf der Seite „Anwendungszuweisung“ zur Auswahl.

-

Wählen Sie Speichern und veröffentlichen.

Wenn Pro-App-VPN-Regeln als Update für ein vorhandenes VPN-Profil aktiviert sind, sind die Geräte/Anwendungen betroffen, die zuvor die VPN-Verbindung verwendet haben. Die VPN-Verbindung, die zuvor den gesamten Anwendungsdatenverkehr geroutet hat, wird getrennt, und VPN gilt nur für Anwendungen, die mit dem aktualisierten Profil verknüpft sind.

Informationen zum Konfigurieren öffentlicher Anwendungen für die Verwendung des VPN-Profils pro Anwendung finden Sie unter „Hinzufügen öffentlicher Anwendungen für Android“ im Dokument zur Anwendungsverwaltung für Android.

Berechtigungen

Workspace ONE UEM Console bietet Administratoren die Möglichkeit, eine Liste aller Berechtigungen anzusehen, die eine Anwendung verwendet, und es ist ebenfalls möglich, die Standardaktion zur Laufzeit der Anwendung festzulegen. Das Berechtigungsprofil steht auf Geräten mit Android 6.0 und höher zur Verfügung, die die Modi „Vom Unternehmen verwaltetes Gerät“ und „Work-Profil“ verwenden.

Sie können für jede Android-Anwendung Laufzeit-Berechtigungsrichtlinien festlegen. Die neuesten Berechtigungen werden abgerufen, wenn eine Anwendung auf der einzelnen Anwendungsebene konfiguriert wird.

**

Konfigurieren Sie die Einstellungen für Berechtigungen, einschließlich:

| Einstellungen | Beschreibung |

|---|---|

| Berechtigungsrichtlinie | Wählen Sie eine der folgenden Optionen: Benutzer zur Eingabe der Zugriffsberechtigung auffordern, Alle Berechtigungen gewähren oder Alle Berechtigungen verweigern für alle Work-Anwendungen. |

| Ausnahmen | Suchen Sie nach Anwendungen, die bereits in AirWatch hinzugefügt wurden (nur von Android genehmigte Anwendungen), und fügen Sie in der Berechtigungsrichtlinie eine Ausnahme für die Anwendung hinzu. |

Welche Berechtigungen können über das Berechtigungsprofil gesteuert werden?