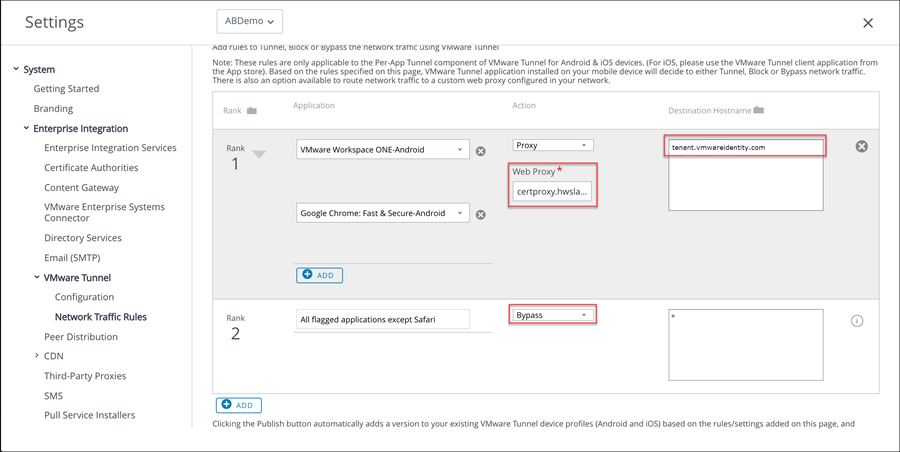

Konfigurieren Sie die Netzwerkverkehrsregeln so, dass der Workspace ONE Tunnel-Client den Datenverkehr an den Web-Proxy für Android-Geräte weiterleitet.

Tragen Sie die Android-Apps, die mit der Option „VPN pro App“ konfiguriert werden, in die Datenverkehrsregeln ein und konfigurieren Sie die Proxy-Serveradresse und den Zielhostnamen.

Konfigurieren Sie die Datenverkehrsregeln für Geräte, um zu steuern, wie Geräte Datenverkehr von bestimmten Anwendungen handhaben. Datenverkehrsregeln für Geräte zwingen die Workspace ONE Tunnel-App dazu, Datenverkehr über den Tunnel zu senden, jeglichen Datenverkehr an angegebene Domänen zu blockieren, das interne Netzwerk mit direkter Verbindung zum Internet zu umgehen oder Datenverkehr an eine Web-Proxy-Site zu senden.

Im Artikel Workspace ONE Access and Hub Services SaaS IP address ranges used for network configuration (68035) finden Sie eine Liste der verfügbaren Workspace ONE Access SaaS-Umgebungen mit den entsprechenden Domänen.

Detaillierte Informationen zum Erstellen von Netzwerkdatenverkehrsregeln finden Sie im Handbuch zu VMware Tunnel.

Voraussetzungen

- VMware Tunnel ist mit aktivierter „Pro-App-Tunnel“-Komponente konfiguriert.

- Microsoft Intune Unternehmensportal-App, die für die Verwendung der Gerätedatenverkehrsregeln mit Android Mobile SSO konfiguriert ist.

- Android VPN-Profil ist erstellt.

- VPN pro App ist für jede Android-App aktiviert, die den Netzwerkdatenverkehrsregeln hinzugefügt wird.

Prozedur

- Navigieren Sie in der Workspace ONE UEM-Konsole zu > .

- Konfigurieren Sie die Einstellungen der Datenverkehrsregeln für Geräte auf der Registerkarte Geräteverkehrsregeln, wie im VMware Tunnel-Handbuch beschrieben. Konfigurieren Sie speziell für die mobile SSO-Konfiguration für Android die folgenden Einstellungen.

- Standardaktion. Diese Regel wird automatisch konfiguriert und gilt für alle Anwendungen außer Safari. Die Standardaktion wird immer zuletzt angewendet.

| Option |

Beschreibung |

| Tunnel |

Setzen Sie die Aktion auf Tunnel, wenn für Mobile SSO für Android ein VPN-Zugriff erforderlich ist. Mit Ausnahme von Safari senden alle Apps auf dem Gerät, die für Pro-App-VPN konfiguriert sind, den Netzwerkdatenverkehr über den Tunnel. |

| Bypass |

Setzen Sie die Aktion auf Umgehen, wenn für Mobile SSO für Android kein VPN-Zugriff erforderlich ist. Mit Ausnahme von Safari umgehen alle Apps auf dem Gerät, die für Pro-App-VPN konfiguriert sind, den Tunnel und verbinden sich direkt mit dem Internet.

Wichtig: Bei dieser Implementierung wird keinerlei Datenverkehr an den Tunnel-Server gesendet, wenn der Tunnel-Client nur für Single Sign-On verwendet wird.

|

Nachdem die Standardregel aktualisiert und die Aktion auf

Umgehen gesetzt wurde, wird eine Netzwerkverkehrsregel hinzugefügt und für Android Single Sign-On konfiguriert.

- Wählen Sie bei Bedarf Hinzufügen aus, um weitere Regeln zu erstellen.

- Wählen Sie die Aufwärts- bzw. Abwärtspfeile, um die Rangfolge Ihrer Netzwerkverkehrsregeln zu ändern. Die Standardregel ist die letzte Regel in der Rangfolge.

- Fügen Sie in der Spalte „Anwendung“ alle Android-Apps hinzu, die mit dem Pro-App-VPN-Profil konfiguriert sind.

Hinweis: Wenn Microsoft Office 365 mit der Microsoft Intune Unternehmensportal-App bereitgestellt wird, stellen Sie sicher, dass Sie die Microsoft Unternehmensportal-App zur Liste der Apps in den Regeln für den Gerätedatenverkehr hinzufügen.

- Wählen Sie für in der Cloud gehostete Mandanten in der Spalte „Aktion“ die Option „Proxy“ aus und geben Sie die Web-Proxy-Informationen ein. Geben Sie dies in folgender Form ein: certproxy.domain. Beispiel: certproxy.workspaceoneaccess.com:5262.

Geben Sie in der Spalte „Zielhostname“ den Zielhostnamen von

Workspace ONE Access ein. Geben Sie diesen in folgender Form ein:

<tenant>.workspaceoneaccess.com. Beispiel:

myco.workspaceoneaccess.com. Der

VMware Tunnel-Client leitet den Datenverkehr vom

Workspace ONE Access-Hostnamen an den HTTPS-Proxy weiter.

- Wählen Sie für lokal gehostete Mandanten in der Spalte „Aktion“ die Option „Proxy“ aus und geben Sie die Web-Proxy-Informationen ein. Geben Sie den Hostnamen und den Port für Workspace ONE Access ein. Beispiel: login.example.com:5262.

Hinweis: Wenn Sie bei einer lokalen Bereitstellung den externen Zugriff auf den

Workspace ONE Access-Host bereitstellen, muss der Firewall-Port 5262 (konfigurierbar) zwischen Geräten im Internet und dem

Workspace ONE Access-Host geöffnet werden, um einen Layer 4 TCP-SSL-Passthrough für den Lastausgleichsdienst/Reverse-Proxy zu ermöglichen.

- Klicken Sie auf Speichern.

Nächste Maßnahme

Veröffentlichen Sie diese Regeln. Nachdem die Regeln veröffentlicht wurden, wird ein aktualisiertes VPN-Profil an das Gerät gesendet und die Workspace ONE Tunnel-Anwendung wird so konfiguriert, dass SSO aktiviert wird.

Navigieren Sie zur Workspace ONE Access-Konsole und konfigurieren Sie „Mobile SSO für Android“ auf der Seite „Integrierter Identitätsanbieter“.