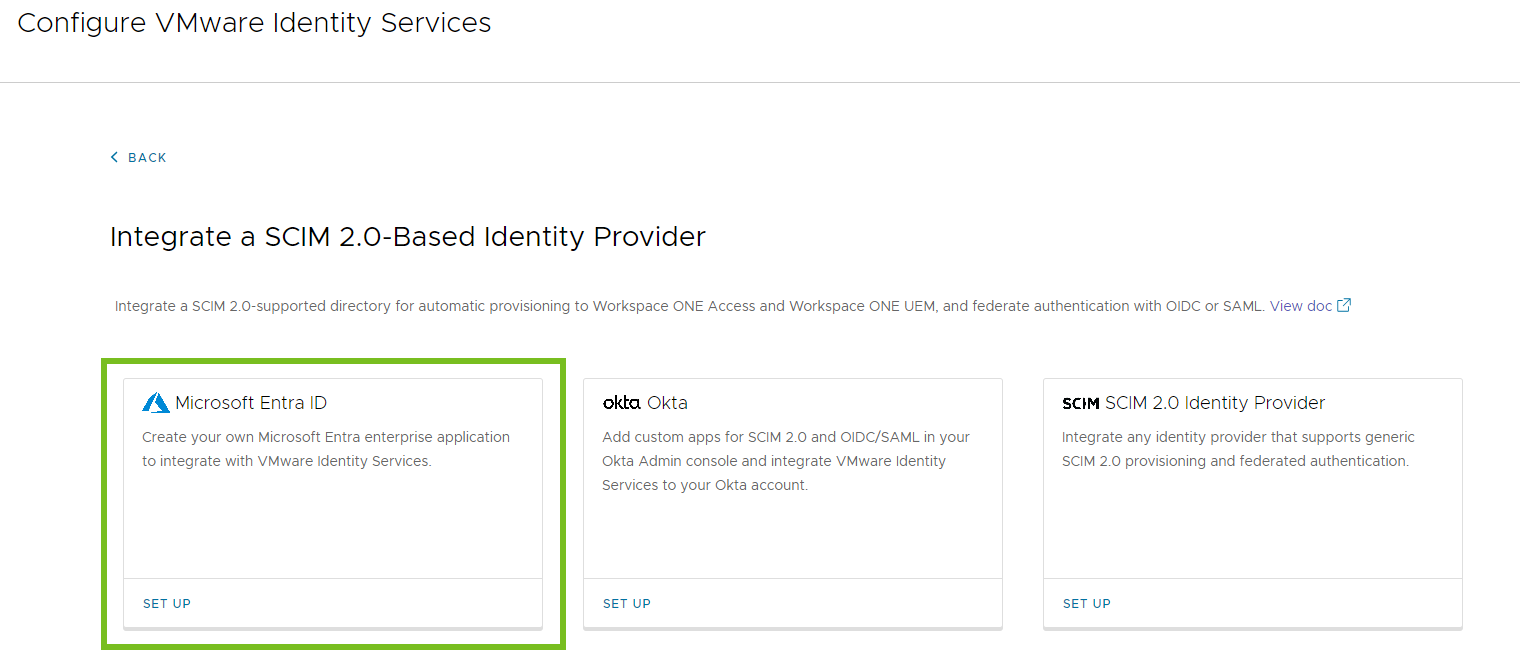

Nachdem Sie VMware Identity Services für Ihren Workspace ONE-Mandanten aktiviert haben, richten Sie die Integration in Microsoft Entra ID ein.

- Klicken Sie im VMware Identity Services-Assistenten „Erste Schritte“ in Schritt 2 Integrieren Sie einen SCIM 2.0-basierten Identitätsanbieter auf Start.

- Klicken Sie auf der Karte Microsoft Entra ID auf Einrichten.

- Folgen Sie den Anweisungen des Assistenten, um die Integration in Microsoft Entra ID einzurichten.

Schritt 1: Verzeichnis erstellen

Als ersten Schritt beim Einrichten der Benutzerbereitstellung und des Identitätsverbunds mit VMware Identity Services erstellen Sie in der Workspace ONE Cloud-Konsole ein Verzeichnis für Benutzer und Gruppen, die von Ihrem Identitätsanbieter bereitgestellt wurden.

Prozedur

Nächste Maßnahme

Richten Sie die Bereitstellung von Benutzern und Gruppen ein.

Schritt 2: Benutzer- und Gruppenbereitstellung einrichten

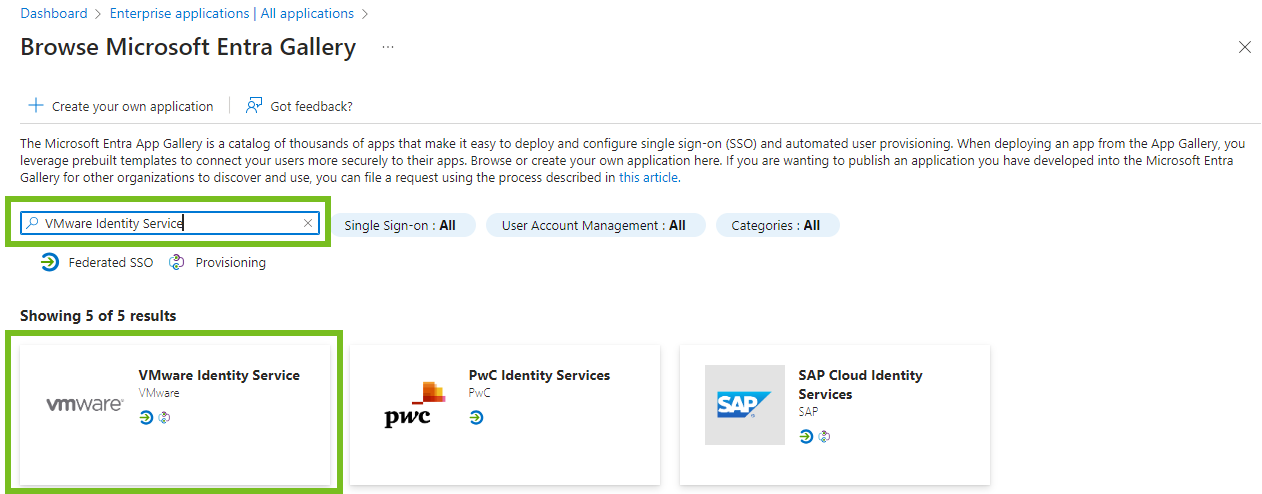

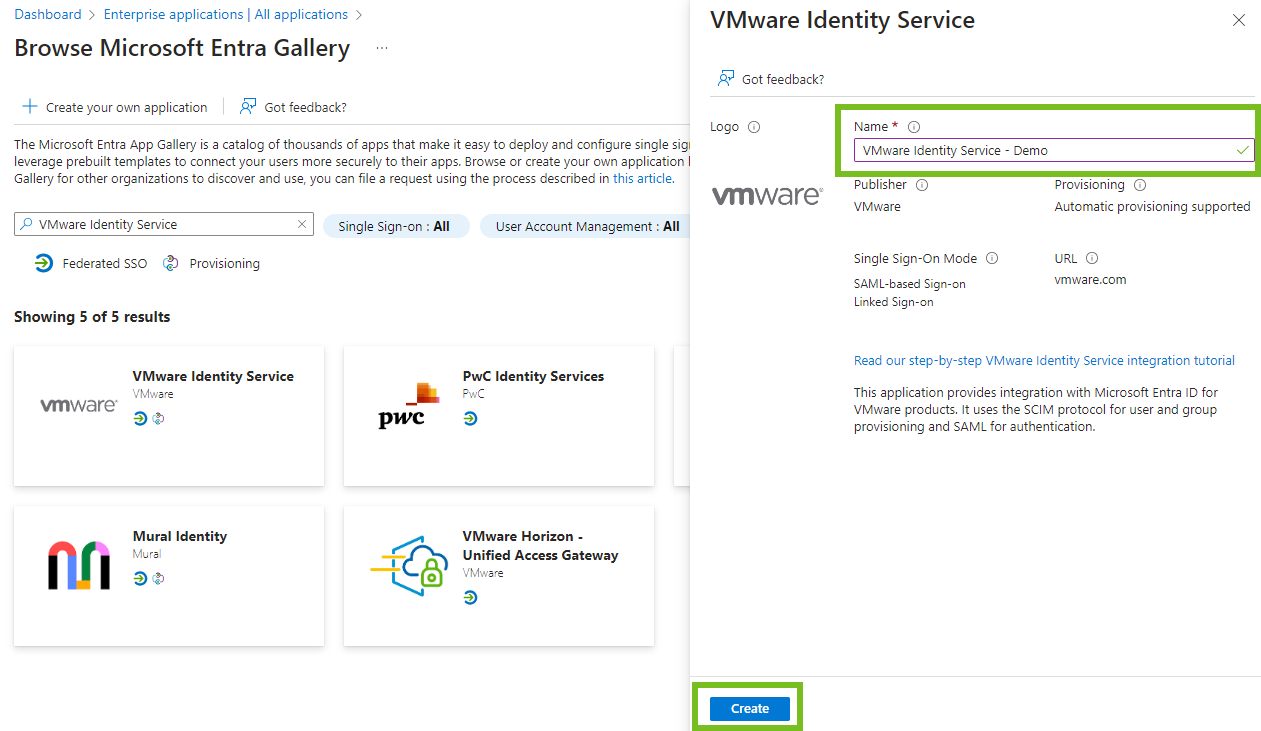

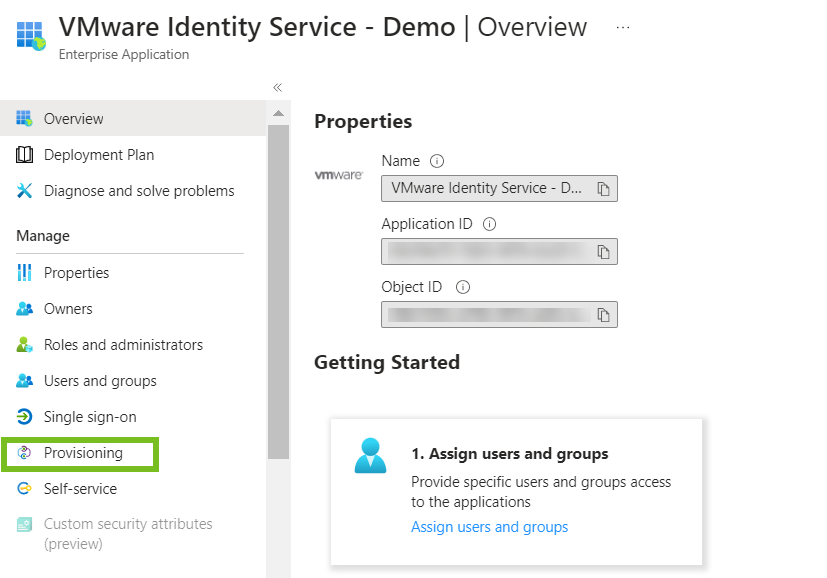

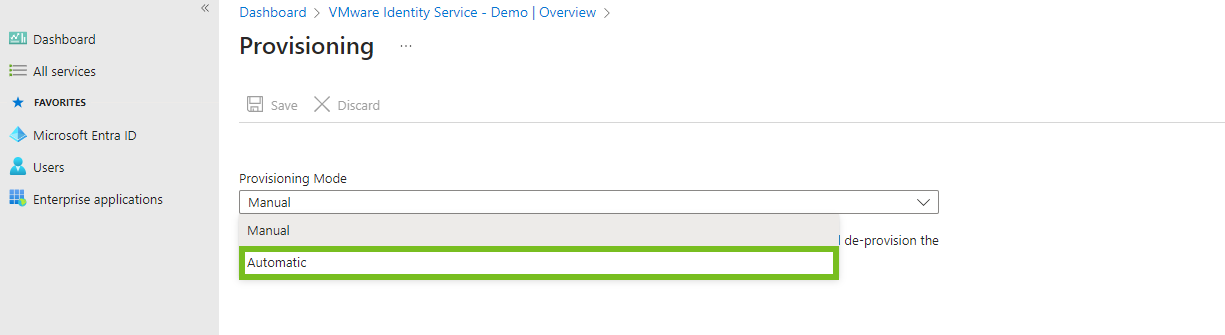

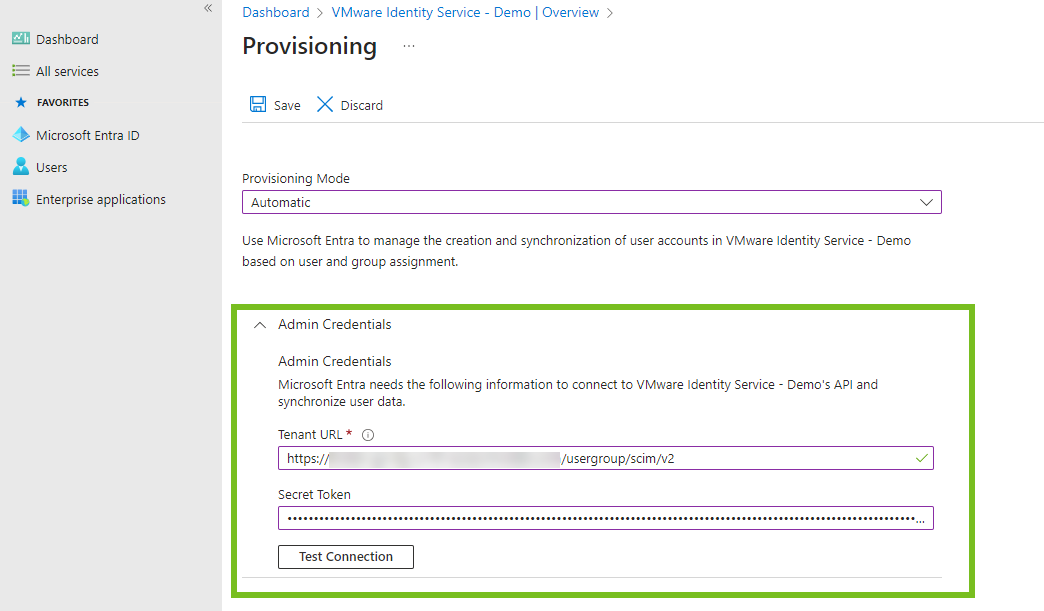

Nachdem Sie ein Verzeichnis in VMware Identity Services erstellt haben, richten Sie die Benutzer- und Gruppenbereitstellung ein. Sie starten den Vorgang in VMware Identity Services, indem Sie die für die Bereitstellung erforderlichen Admin-Anmeldedaten generieren und dann eine Bereitstellungs-App in Microsoft Entra ID erstellen, um Benutzer und Gruppen für Workspace ONE bereitzustellen.

Voraussetzungen

Sie verfügen über ein Administratorkonto in Microsoft Entra ID mit den für die Einrichtung der Bereitstellung erforderlichen Berechtigungen.

Prozedur

Nächste Maßnahme

Kehren Sie zur Workspace ONE Cloud-Konsole zurück, um mit dem VMware Identity Services-Assistenten fortzufahren.

Schritt 3: SCIM-Benutzerattribute zuordnen

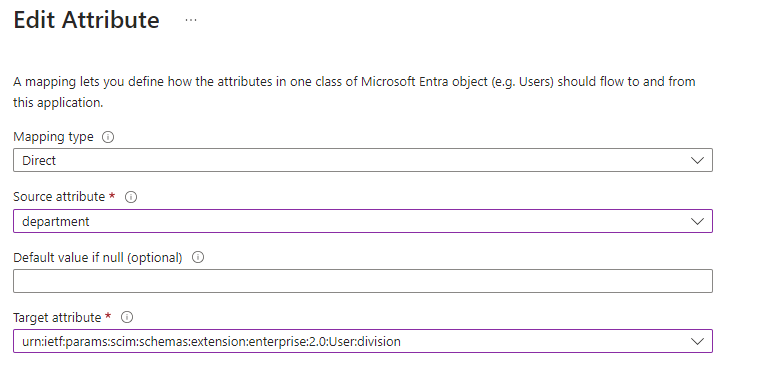

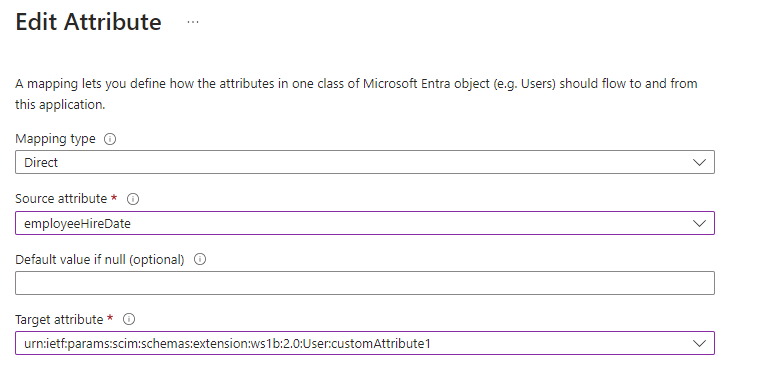

Ordnen Sie die Benutzerattribute zu, die von Microsoft Entra ID mit Workspace ONE-Diensten synchronisiert werden sollen. Fügen Sie im Microsoft Entra-Admin Center die SCIM-Benutzerattribute hinzu und ordnen Sie sie Microsoft Entra ID-Attributen zu. Synchronisieren Sie mindestens die Attribute, die für VMware Identity Services und Workspace ONE-Dienste erforderlich sind.

VMware Identity Services und Workspace ONE-Dienste erfordern die folgenden SCIM-Benutzerattribute:

| Microsoft Entra ID-Attribut | SCIM-Benutzerattribute (erforderlich) |

|---|---|

| userPrincipalName | userName |

| emails[type eq "work"].value | |

| givenName | name.givenName |

| surname | name.familyName |

| objectId | externalId |

| Switch([IsSoftDeleted], , "False", "True", "True", "False") | active |

Weitere Informationen zu diesen Attributen und deren Zuordnung zu Workspace ONE-Attributen finden Sie unter Benutzerattributzuordnung für VMware Identity Services.

Zusätzlich zu den erforderlichen Attributen können Sie optionale und benutzerdefinierte Attribute synchronisieren. Eine Liste der unterstützten optionalen und benutzerdefinierten Attribute finden Sie unter Benutzerattributzuordnung für VMware Identity Services.

Prozedur

Nächste Maßnahme

Kehren Sie zur Workspace ONE Cloud-Konsole zurück, um mit dem VMware Identity Services-Assistenten fortzufahren.

Schritt 4: Authentifizierungsprotokoll auswählen

Wählen Sie in der Workspace ONE Cloud-Konsole das Protokoll aus, das für die Verbundauthentifizierung verwendet werden soll. VMware Identity Services unterstützt die OpenID Connect- und SAML-Protokolle.

Prozedur

Nächste Maßnahme

Konfigurieren Sie VMware Identity Services und den Identitätsanbieter für die Verbundauthentifizierung.

Schritt 5: Authentifizierung konfigurieren

Um die Verbundauthentifizierung mit Microsoft Entra ID zu konfigurieren, richten Sie eine OpenID Connect- oder SAML-App in Microsoft Entra ID mithilfe der Dienstanbieter-Metadaten von VMware Identity Services ein und konfigurieren VMware Identity Services mit den Werten aus der App.

OpenID Connect

Wenn Sie OpenID Connect als Authentifizierungsprotokoll ausgewählt haben, führen Sie die folgenden Schritte aus.

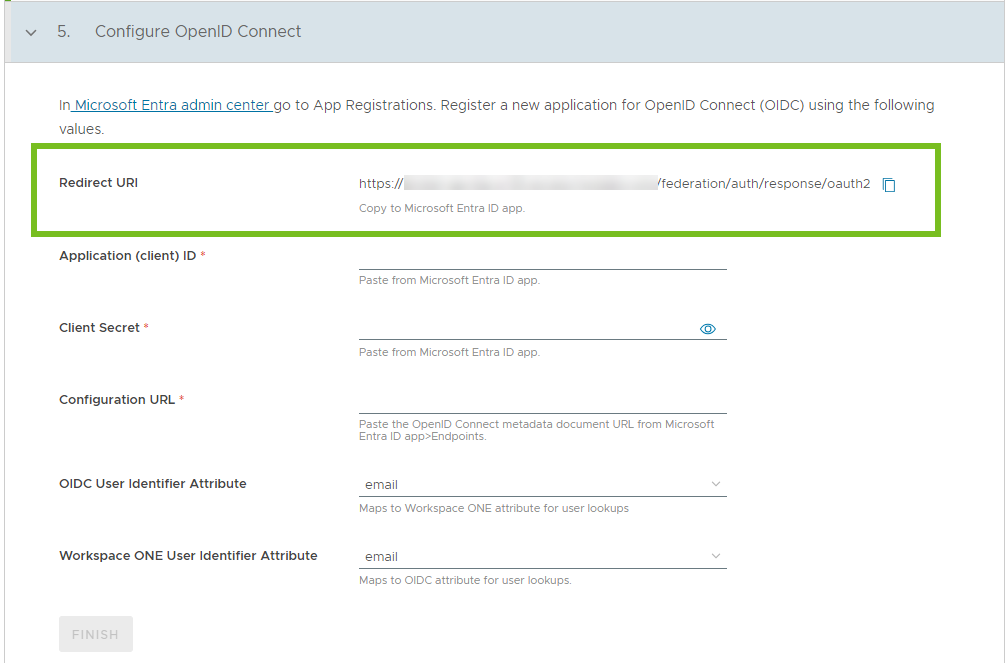

- Kopieren Sie in Schritt 5 OpenID Connect konfigurieren des VMware Identity Services-Assistenten den Wert Umleitungs-URI.

Sie benötigen diesen Wert für den nächsten Schritt, wenn Sie eine OpenID Connect-Anwendung im Microsoft Entra-Admin Center erstellen.

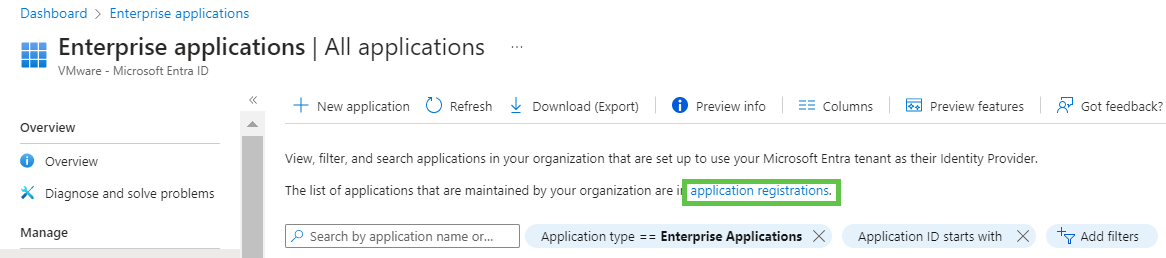

- Navigieren Sie im Microsoft Entra-Admin Center zu .

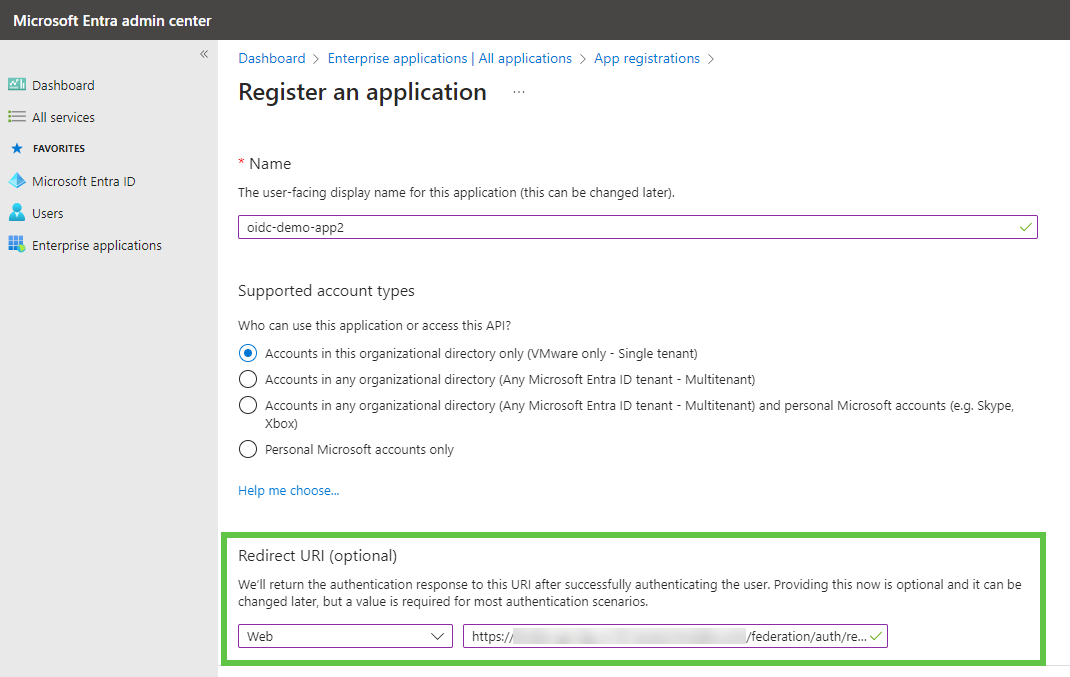

- Klicken Sie auf Neue Registrierung.

- Geben Sie auf der Seite Anwendung registrieren einen Namen für die App ein.

- Wählen Sie für Umleitungs-URI die Option Web aus und kopieren Sie den Wert für Umleitungs-URI, den Sie aus dem Abschnitt OpenID Connect konfigurieren des VMware Identity Services-Assistenten kopiert haben, und fügen Sie ihn ein.

Beispiel:

- Klicken Sie auf Registrieren.

Die Meldung Anwendung Name erfolgreich erstellt wird angezeigt.

- Erstellen Sie einen geheimen Clientschlüssel für die Anwendung.

- Klicken Sie auf den Link Client-Anmeldedaten: Zertifikat oder geheimen Schlüssel hinzufügen.

- Klicken Sie auf + Neuer geheimer Client-Schlüssel.

- Geben Sie im Bereich Geheimen Client-Schlüssel eine Beschreibung und den Ablaufzeitraum für den geheimen Schlüssel ein.

- Klicken Sie auf Hinzufügen.

Der geheime Schlüssel wird generiert und auf der Registerkarte Geheimer Client-Schlüssel angezeigt.

- Kopieren Sie den geheimen Wert, indem Sie daneben auf das Kopiersymbol klicken.

Wenn Sie die Seite verlassen, ohne den geheimen Schlüssel zu kopieren, müssen Sie einen neuen geheimen Schlüssel generieren.

Sie werden den geheimen Schlüssel in einem späteren Schritt in den VMware Identity Services-Assistenten eingeben.

- Erteilen Sie der Anwendung die Berechtigung zum Aufrufen der VMware Identity Services-APIs.

- Wählen Sie unter Verwalten die Option API-Berechtigungen.

- Klicken Sie auf Admin-Zustimmung für -Organisationerteilen, und klicken Sie im Bestätigungsfeld auf Ja.

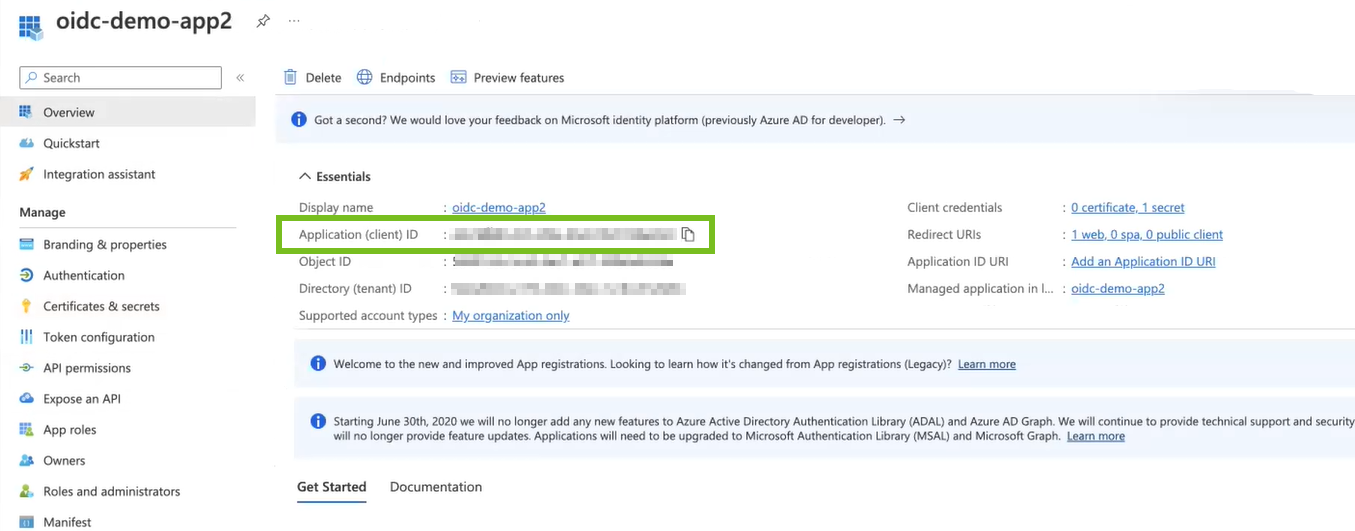

- Kopieren Sie die Client-ID.

- Wählen Sie im linken Bereich der Anwendungsseite die Option Übersicht aus.

- Kopieren Sie den Wert für die Anwendungs-ID (Client).

Sie werden die Client-ID in einem späteren Schritt in den VMware Identity Services-Assistenten eingeben.

- Kopieren Sie den Wert des OpenID Connect-Metadatendokuments.

- Klicken Sie auf der Anwendungsseite auf Endpoints.

- Kopieren Sie im Bereich Endpoints den Wert des OpenID Connect-Metadatendokuments.

Sie werden die Client-ID im nächsten Schritt in den VMware Identity Services-Assistenten eingeben.

- Kehren Sie zum VMware Identity Services-Assistenten in der Workspace ONE Cloud-Konsole zurück und schließen Sie die Konfiguration im Abschnitt OpenID Connect konfigurieren ab.

Anwendungs-ID (Client) Fügen Sie den Wert der Anwendungs-ID (Client) ein, den Sie aus der Microsoft Entra ID OpenID Connect-App kopiert haben. Geheimer Client-Schlüssel Fügen Sie den geheimen Client-Schlüssel ein, den Sie aus der Microsoft Entra ID OpenID Connect-App kopiert haben. Konfigurations-URL Fügen Sie den Wert des OpenID Connect-Metadatendokuments ein, den Sie aus der Microsoft Entra ID OpenID Connect-App kopiert haben. OIDC-Benutzerbezeichnerattribut Das E-Mail-Attribut wird dem Workspace ONE-Attribut für die Benutzersuche zugeordnet. Workspace ONE-Benutzerbezeichnerattribut Geben Sie das Workspace ONE-Attribut an, das dem OpenID Connect-Attribut für die Benutzersuche zugeordnet werden soll. - Klicken Sie auf Fertig stellen, um die Einrichtung der Integration zwischen VMware Identity Services und Microsoft Entra ID abzuschließen.

SAML

Wenn Sie SAML als Authentifizierungsprotokoll ausgewählt haben, führen Sie die folgenden Schritte aus.

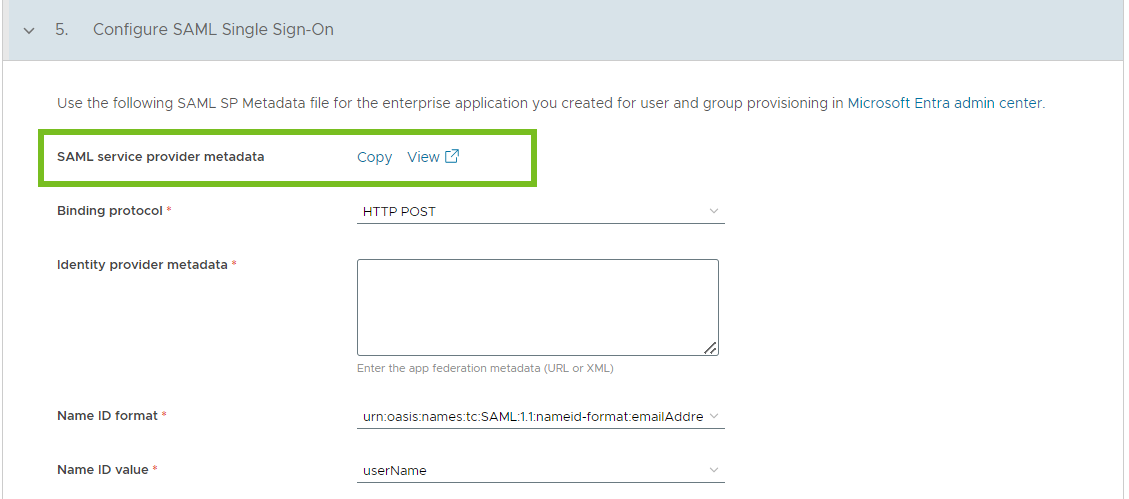

- Rufen Sie die Metadaten des Dienstanbieters von der Workspace ONE Cloud-Konsole ab.

Kopieren Sie ab Schritt 5, SAML-Single Sign-On konfigurieren, des VMware Identity Services-Assistenten die Metadaten des SAML-Dienstanbieters oder laden Sie sie herunter.

Hinweis: Wenn Sie die Metadatendatei verwenden, müssen Sie die Werte Entitäts-ID, Single Sign-On-URL und Signierungszertifikat nicht einzeln kopieren und einfügen. - Konfigurieren Sie die App in Microsoft Entra ID.

- Wählen Sie im Microsoft Entra-Admin Center im linken Bereich Unternehmensanwendungen aus.

- Suchen Sie nach der Bereitstellungs-App, die Sie in Schritt 2: Benutzer- und Gruppenbereitstellung einrichten erstellt haben, und wählen Sie sie aus.

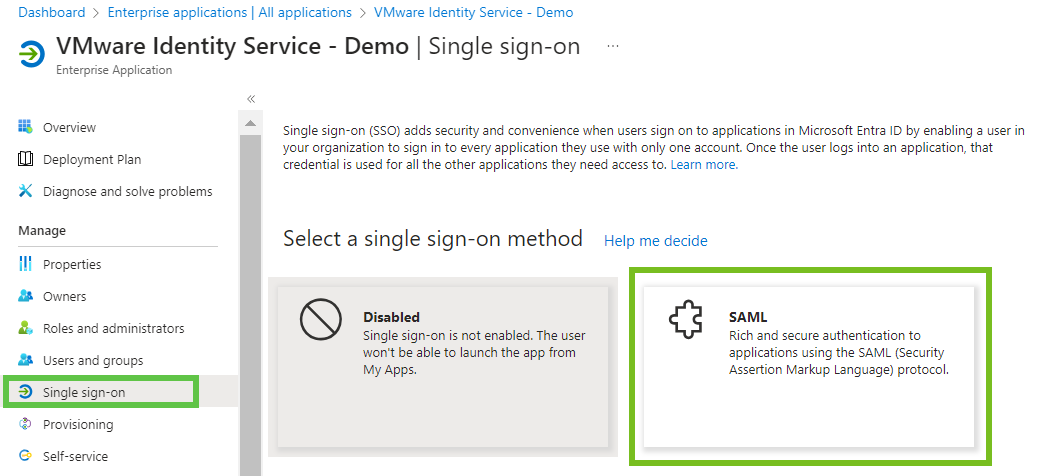

- Wählen Sie im Menü Verwaltung die Option Single Sign-On aus.

- Wählen Sie SAML als Single Sign-On-Methode aus.

- Klicken Sie auf Metadatendatei hochladen, wählen Sie die Metadatendatei aus, die Sie aus der Workspace ONE Cloud-Konsole kopiert haben, und klicken Sie auf Hinzufügen.

- Überprüfen Sie im Bereich SAML-Basiskonfiguration die folgenden Werte:

- Der Wert Bezeichner (Entitäts-ID) sollte mit dem in Schritt 5 des VMware Identity Services-Assistenten angezeigten Wert Entitäts-ID übereinstimmen.

Beispiel: https://yourVMwareIdentityServicesFQDN/SAAS/API/1.0/GET/metadata/sp.xml

- Der Wert Antwort-URL (Assertion Consumer Service-URL) sollte mit dem in Schritt 5 des VMware Identity Services-Assistenten angezeigten Wert Single Sign-On-URL übereinstimmen.

Beispiel: https://yourVMwareIdentityServicesFQDN/SAAS/auth/saml/response

- Der Wert Bezeichner (Entitäts-ID) sollte mit dem in Schritt 5 des VMware Identity Services-Assistenten angezeigten Wert Entitäts-ID übereinstimmen.

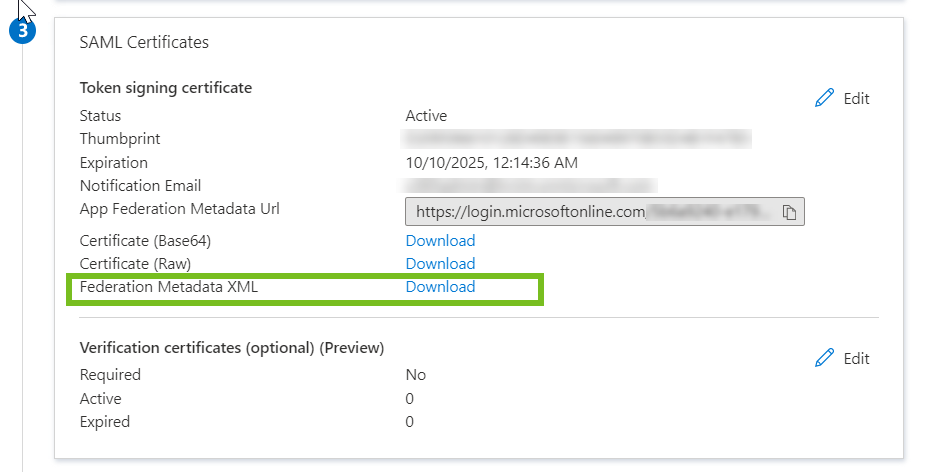

- Rufen Sie die Verbundmetadaten von Microsoft Entra ID ab.

- Scrollen Sie in der SAML-App in Microsoft Entra ID zum Abschnitt SAML-Zertifikate.

- Klicken Sie auf den Link Verbundmetadaten-XML Herunterladen, um die Metadaten herunterzuladen.

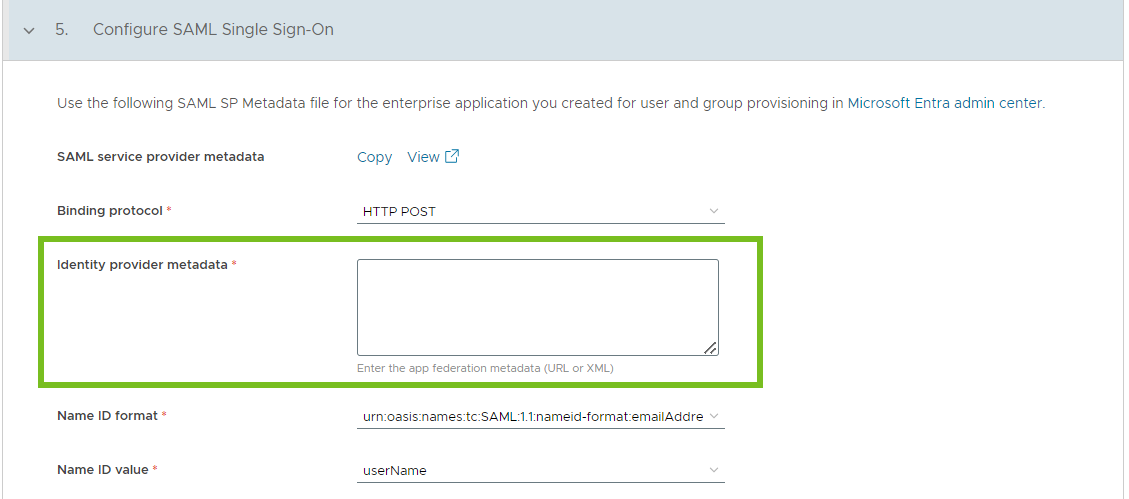

- Kopieren Sie in der Workspace ONE Cloud-Konsole die Verbundmetadaten aus der Datei, die Sie von Microsoft Entra ID heruntergeladen haben, und fügen Sie sie in das Textfeld Identitätsanbieter-Metadaten in Schritt 5 des VMware Identity Services-Assistenten ein.

- Konfigurieren Sie die restlichen Optionen im Abschnitt SAML-Single Sign-On konfigurieren.

- Bindungsprotokoll: Wählen Sie das SAML-Bindungsprotokoll HTTP POST oder HTTP-Umleitung aus.

- Namens-ID-Format: Verwenden Sie die Einstellungen für das Namens-ID-Format und den Namens-ID-Wert, um Benutzer zwischen Microsoft Entra ID und VMware Identity Services zuzuordnen. Geben Sie für das Namens-ID-Format das Namens-ID-Format an, das in der SAML-Antwort verwendet wird.

- Namens-ID-Wert: Wählen Sie das VMware Identity Services-Benutzerattribut aus, dem der in der SAML-Antwort empfangene Namens-ID-Wert zugeordnet werden soll.

- Erweiterte Optionen > Einmalige SAML-Abmeldung verwenden: Wählen Sie diese Option aus, wenn Sie Benutzer aus ihrer Identitätsanbieter-Sitzung abmelden möchten, nachdem sie sich von Workspace ONE-Diensten abgemeldet haben.

- Klicken Sie auf Fertig stellen, um die Einrichtung der Integration zwischen VMware Identity Services und Microsoft Entra ID abzuschließen.

Ergebnisse

Die Integration zwischen VMware Identity Services und Microsoft Entra ID ist abgeschlossen.

Das Verzeichnis wird in VMware Identity Services erstellt und mit Daten gefüllt, wenn Sie Benutzer und Gruppen von der Bereitstellungs-App in Microsoft Entra ID per Push übertragen. Bereitgestellte Benutzer und Gruppen werden automatisch in den Workspace ONE-Diensten angezeigt, die Sie für die Integration mit Microsoft Entra ID ausgewählt haben, z. B. Workspace ONE Access und Workspace ONE UEM.

Sie können das Verzeichnis nicht in den Workspace ONE Access- und Workspace ONE UEM-Konsolen bearbeiten. Die Seiten Verzeichnis, Benutzer, Benutzergruppen, Benutzerattribute und Identitätsanbieter sind schreibgeschützt.

Nächste Schritte

Wählen Sie anschließend die Workspace ONE-Dienste aus, für die Sie Benutzer und Gruppen bereitstellen möchten.

Wenn Workspace ONE UEM einer der von Ihnen ausgewählten Dienste ist, konfigurieren Sie zusätzliche Einstellungen in der Workspace ONE UEM-Konsole.

Übertragen Sie dann Benutzer und Gruppen aus der Microsoft Entra ID-Bereitstellungs-App. Siehe Bereitstellen von Benutzern für Workspace ONE.