Um Bereitstellungs- und Authentifizierungsfehler für ein Verzeichnis zu beheben, das von Ihrem Identitätsanbieter für VMware Identity Services bereitgestellt wurde, überprüfen Sie Protokolle und Überwachungsereignisse im Identitätsanbieter, in VMware Identity Services und in Workspace ONE-Diensten wie Workspace ONE Access und Workspace ONE UEM.

Überprüfen der Bereitstellungsprotokolle des Identitätsanbieters

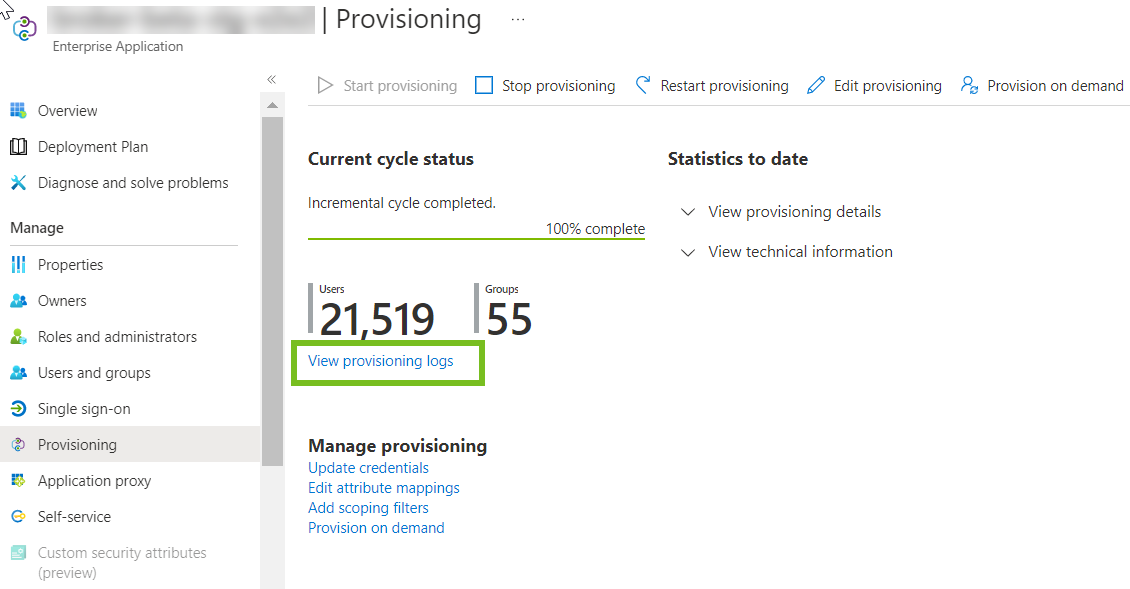

Bei Bereitstellungsfehlern überprüfen Sie zunächst die Bereitstellungsprotokolle im Identitätsanbieter, um festzustellen, ob bei der Bereitstellung von Benutzern oder Gruppen für VMware Identity Services Fehler aufgetreten sind, und beheben Sie die Fehler.

In der Microsoft Entra-Verwaltungskonsole finden Sie die Bereitstellungsprotokolle beispielsweise auf der Seite „Bereitstellung“ der Bereitstellungs-App.

Überprüfen von VMware Identity Services-Bereitstellungsprotokollen

Überprüfen Sie die in VMware Identity Services protokollierten Überwachungsereignisse, um festzustellen, ob bei der Bereitstellung von Benutzern aus VMware Identity Services für Workspace ONE-Dienste wie Workspace ONE Access und Workspace ONE UEM Fehler aufgetreten sind.

Siehe Anzeigen von Überwachungsereignissen in VMware Identity Services.

Überprüfen von Workspace ONE UEM-Protokollen

Verwenden Sie die folgenden Ressourcen zur Fehlerbehebung für Workspace ONE UEM:

- Bereitstellungsprotokolle und Erstkonfigurationsprotokolle im folgenden Ordner:

C:\AirWatch\Logs\AW_Core_Api

- Konfigurationsfehler:

- Verwenden Sie die folgende GET API für die Konfiguration:

Workspace_ONE_UEM_URL/api/system/provisioning/config/locationgroupuuid - Überprüfen Sie die Fehler in den Kern-API-Protokollen.

- Verwenden Sie die folgende GET API für die Konfiguration:

- Überprüfen Sie bei Bereitstellungsproblemen die zentralen API-Protokolle und suchen Sie nach Fehlern oder Ausnahmen von den SCIM-APIs.

Überprüfen von Überwachungsereignissen in Workspace ONE Access

Überprüfen Sie Überwachungsereignisse in Workspace ONE Access auf Authentifizierungsfehler.

- Wählen Sie in der Workspace ONE Access-Konsole aus.

- Wählen Sie Überwachungsereignisse aus dem Dropdown-Menü.

- Geben Sie einen Benutzer an, wählen Sie den Typ des Ereignisses aus, geben Sie einen Zeitraum an und klicken Sie auf Anzeigen.

Informationen zu Authentifizierungsfehlern finden Sie in den Ereignissen LOGIN und LOGIN_ERROR.

Häufige Probleme

- Die Benutzerauthentifizierung schlägt fehl, wenn Microsoft Entra ID als externer Identitätsanbieter mit OpenID Connect konfiguriert ist

Stellen Sie sicher, dass Sie die richtigen Werte aus der OpenID Connect-App in Microsoft Entra ID in Schritt 5, OpenID Connect konfigurieren, im VMware Identity Services-Assistenten kopiert haben. Überprüfen Sie insbesondere die Werte Geheimer Client-Schlüssel und die Anwendungs-ID (Client). Siehe Schritt 5: Authentifizierung konfigurieren.

- Beim Löschen eines Benutzers in Microsoft Entra ID wird der Benutzer nicht aus VMware Identity Services gelöscht

Wenn Sie einen Benutzer in Microsoft Entra ID löschen, wird das Konto für eine bestimmte Zeitspanne gesperrt, bevor es gelöscht wird. Der Benutzer wird in VMware Identity Services für diesen Zeitraum deaktiviert. Der Benutzername des gelöschten Benutzers wird auch in Microsoft Entra ID geändert, und die Änderungen werden in VMware Identity Services übernommen. In Löschen von Microsoft Entra ID-Benutzern erhalten Sie weitere Informationen.

- Beim Löschen von Benutzer- und Gruppenattributwerten in Microsoft Entra ID werden die Werte in VMware Identity Services nicht gelöscht

Wenn Sie in Microsoft Entra ID einen Benutzer- oder Gruppenattributwert löschen, der bereits mit VMware Identity Services synchronisiert wurde, wird der Wert nicht in VMware Identity Services und Workspace ONE-Diensten gelöscht. Microsoft Entra ID überträgt keine Nullwerte.

Als Problemumgehung geben Sie ein Leerzeichen ein, anstatt den Wert vollständig zu löschen.

- Wenn VMware Identity Services in Okta integriert ist, können Sie in Okta keine Gruppenattribut-Zuordnungen für die Synchronisierung mit VMware Identity Services festlegen. Sie können nur Benutzerattribute zuordnen.

- Wenn Sie einen Identitätsanbieter eines Drittanbieters in VMware Identity Services über das OpenID Connect-Protokoll integrieren, funktioniert die Funktion login_hint nicht. Wenn die vertrauende Seite einen login_hint sendet, wird dieser von VMware Identity Services nicht an den Identitätsanbieter weitergeleitet.

- Wenn Sie in VMware Identity Services Änderungen an Gruppen vornehmen, die von Microsoft Entra ID bereitgestellt wurden, z. B. wenn Sie einen Benutzer oder eine Gruppe löschen und die Daten wiederherstellen möchten, müssen Sie möglicherweise die Bereitstellung im Microsoft Entra Admin Center neu starten. Weitere Informationen finden Sie unter Bekannte Probleme bei der Anwendungsbereitstellung in Microsoft Entra ID in der Microsoft-Dokumentation.

- Durch das Löschen einer Attributzuordnung in Microsoft Entra ID oder Okta wird das Attribut nicht von Benutzern in VMware Identity Services entfernt

Wenn Sie eine Attributzuordnung aus der Bereitstellungs-App in Microsoft Entra ID oder Okta löschen, werden die Änderungen nicht an VMware Identity Services weitergegeben. Das Attribut wird für Benutzer in VMware Identity Services und Workspace ONE-Diensten nicht gelöscht.

- Sie erhalten keine Benachrichtigungen zum Ablauf von Token

Wenn Ihr VMware Identity Services-Token in Kürze abläuft oder bereits abgelaufen ist, erhalten Sie Benachrichtigungen, sowohl als Banner in der Workspace ONE Cloud-Konsole als auch per E-Mail. Wenn Sie keine Benachrichtigungen erhalten, stellen Sie sicher, dass VMware Identity Services in Workspace ONE Intelligence integriert ist.

- Melden Sie sich bei der VMware Cloud Services-Konsole als Administrator an und starten Sie den Workspace ONE Cloud-Dienst.

- Wählen Sie aus.

- Suchen Sie die Workspace ONE Access-Karte.

Hinweis: VMware Identity Services wird zusammen mit dem Workspace ONE Access-Dienst bereitgestellt.

- Stellen Sie sicher, dass auf der Workspace ONE Access-Karte der Status Authorisiert angezeigt wird.

- Wenn auf der Workspace ONE Access-Karte der Status Autorisiert nicht angezeigt wird, klicken Sie auf der Karte auf Einrichten.

- Klicken Sie auf Beginnen.

- Klicken Sie auf Mit Workspace ONE Access verbinden.

- Klicken Sie auf Fertig stellen.

Wenn Sie die Bannerbenachrichtigung sehen können, aber keine E-Mail-Benachrichtigungen erhalten, stellen Sie sicher, dass Sie sich für den Erhalt von E-Mail-Benachrichtigungen angemeldet haben.

- Melden Sie sich bei der VMware Cloud Services-Konsole als Administrator an und starten Sie den Workspace ONE Cloud-Dienst.

- Klicken Sie auf das Glockensymbol und dann auf das Zahnradfeld, um die Seite „Benachrichtigungseinstellungen“ anzuzeigen.

- Stellen Sie im Abschnitt Workspace ONE Access und Identitätsdienste sicher, dass das Kontrollkästchen E-Mail für die Einstellung Ablauf geheimer Tokens aktiviert ist.

- Sie möchten den externen Identitätsanbieter ändern, nachdem Sie ein Verzeichnis erstellt haben

Nachdem Sie VMware Identity Services aktiviert, den SCIM 2.0-Identitätsanbieter eines Drittanbieters ausgewählt und ein Verzeichnis erstellt haben, können Sie die Auswahl des Identitätsanbieters nicht mehr ändern. Um den Identitätsanbieter zu ändern, müssen Sie VMware Identity Services deaktivieren und dann erneut aktivieren.

Um VMware Identity Services zu deaktivieren, befolgen Sie die Anweisungen in Deaktivieren von VMware Identity Services.

- Sie möchten VMware Identity Services nach der Aktivierung deaktivieren

In folgenden Szenarien müssen Sie möglicherweise VMware Identity Services deaktivieren:

- Sie haben VMware Identity Services aktiviert, um es auszuprobieren, und möchten den Dienst jetzt deaktivieren.

- Ihre Anwendungsfälle werden von VMware Identity Services nicht unterstützt.

- Sie möchten Benutzer und Gruppen direkt aus Active Directory synchronisieren. Dies wird nur unterstützt, wenn Sie Ihr Verzeichnis nicht im Workspace ONE Cloud-Dienst, sondern in Workspace ONE UEM oder Workspace ONE Access konfigurieren.

Um VMware Identity Services zu deaktivieren, befolgen Sie die Anweisungen in Deaktivieren von VMware Identity Services. Nachdem Sie den Dienst deaktiviert haben, können Sie Verzeichnisdienste und Identitätsverbund in Workspace ONE UEM und Workspace ONE Access konfigurieren.

- Sie erhalten eine Fehlermeldung, wenn Sie versuchen, VMware Identity Services nach der Deaktivierung zu aktivieren

Wenn Sie Ihr Verzeichnis gelöscht und VMware Identity Services deaktiviert haben, erhalten Sie möglicherweise eine Fehlermeldung, wenn Sie versuchen, den Dienst erneut zu aktivieren.

Es dauert einige Zeit, bis das Verzeichnis gelöscht wurde. Wechseln Sie zur Workspace ONE Access-Konsole und bestätigen Sie, dass das Verzeichnis gelöscht wurde, bevor Sie erneut versuchen, VMware Identity Services zu aktivieren.