Secure Boot (sicherer Start) ist Bestandteil des UEFI-Firmwarestandards. Bei verwendetem Secure Boot lädt eine Maschine UEFI-Treiber oder ‑Apps nur, wenn der Bootloader des Betriebssystems kryptografisch signiert ist. In vSphere 6.5 und höher unterstützt ESXi den sicheren Start, falls die entsprechende Option in der Hardware aktiviert ist.

Verwendung von UEFI Secure Boot durch ESXi

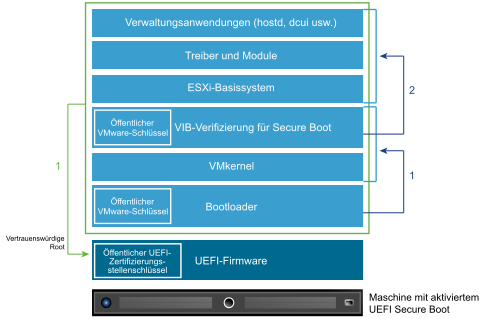

ESXi Version 6.5 und höher unterstützt UEFI Secure Boot auf jeder Ebene des Boot-Stacks.

Bei verwendetem Secure Boot sieht die Startsequenz wie folgt aus.

- In vSphere 6.5 und höher enthält der ESXi-Bootloader einen öffentlichen VMware-Schlüssel. Der Bootloader überprüft mithilfe dieses Schlüssels die Signatur des Kernels und einen kleinen Teil des Systems, das eine VIB-Verifizierung für Secure Boot beinhaltet.

- Die VIB-Verifizierung überprüft jedes im System installierte VIB-Paket.

Zu diesem Zeitpunkt wird das gesamte System gestartet, mit der vertrauenswürdigen Root in Zertifikaten, die Bestandteil der UEFI-Firmware sind.

Fehlerbehebung bei UEFI Secure Boot

Wenn Secure Boot auf keiner Ebene der Startsequenz erfolgreich ist, wird ein Fehler gemeldet.

- Wenn Sie versuchen, mit einem nicht signierten oder manipulierten Bootloader zu starten, wird während der Startsequenz ein Fehler gemeldet. Die genaue Fehlermeldung ist abhängig vom Hardwareanbieter. Die Fehlermeldung kann so oder ähnlich wie die folgende Fehlermeldung lauten.

UEFI0073: Unable to boot PXE Device...because of the Secure Boot policy

- Wenn der Kernel manipuliert wurde, wird eine Fehlermeldung ähnlich der folgenden angezeigt:

Fatal error: 39 (Secure Boot Failed)

- Wenn ein Paket (VIB oder Treiber) manipuliert wurde, wird ein lilafarbener Bildschirm mit der folgenden Fehlermeldung angezeigt:

UEFI Secure Boot failed: Failed to verify signatures of the following vibs (XX)

Führen Sie die folgenden Schritte aus, um Probleme mit Secure Boot zu beheben:

- Führen Sie einen Neustart des Hosts mit deaktivierter Funktion für Secure Boot durch.

- Führen Sie das Skript für die Prüfung des sicheren Starts aus (siehe Ausführen des Secure Boot-Validierungsskripts nach dem ESXi-Upgrade).

- Analysieren Sie die Informationen in der Datei /var/log/esxupdate.log.

Ausführen des Secure Boot-Validierungsskripts nach dem ESXi-Upgrade

Nach dem Upgrade eines ESXi-Hosts von einer Version, die UEFI Secure Boot nicht unterstützt, müssen Sie überprüfen, ob Sie den sicheren Start aktivieren können.

- Wenn Sie das Upgrade mithilfe von ESXCLI-Befehlen durchführen, führt die alte Version von ESXi die Installation der neuen VIBs durch, sodass ihre Signaturen nicht gespeichert werden und ein sicherer Start (Secure Boot) nicht möglich ist.

- Wenn Sie das Upgrade mithilfe des ISO-Images durchführen, werden die Signaturen der neuen VIBs gespeichert. Dies gilt auch für vSphere Lifecycle Manager-Upgrades, die das ISO-Image verwenden.

- Wenn alte VIBs auf dem System verbleiben, stehen die Signaturen dieser VIBs nicht zur Verfügung und ein sicherer Start ist nicht möglich.

- Wenn das System einen Drittanbietertreiber verwendet und das VMware-Upgrade keine neue Version des Treiber-VIB enthält, verbleibt das alte VIB nach dem Upgrade auf dem System.

- In seltenen Fällen stellt VMware die fortlaufende Entwicklung eines bestimmten VIB ein, ohne ein neues VIB bereitzustellen, das das alte ersetzt oder überflüssig macht. In diesem Fall verbleibt das alte VIB nach dem Upgrade auf dem System.

Voraussetzungen

- Stellen Sie sicher, dass die Hardware den sicheren Start über UEFI unterstützt.

- Stellen Sie sicher, dass alle VIBs mindestens mit der Akzeptanzebene „PartnerSupported“ signiert sind. Wenn Sie VIBs auf der Ebene „CommunitySupported“ einbeziehen, können Sie den sicheren Start nicht verwenden.