Um mithilfe der Tanzu-CLI eine Verbindung zu Tanzu Kubernetes Grid 2.0-Clustern auf Supervisor herzustellen, registrieren Sie Ihren OIDC-Anbieter bei Supervisor.

Voraussetzungen

- Aktivieren Sie die Arbeitslastverwaltung und stellen Sie eine Supervisor-Instanz bereit. Weitere Informationen finden Sie unter Ausführen von TKG 2.0-Clustern auf Supervisor.

- Konfigurieren Sie einen externen OpenID Connect-Identitätsanbieter mit der Supervisor-Callback-URL. Weitere Informationen finden Sie unter Konfigurieren eines externen IDP für die Verwendung mit TKG-Dienstclustern.

- Rufen Sie die Client-ID, den geheimen Clientschlüssel und die Aussteller-URL des externen IDP ab. Weitere Informationen finden Sie unter Konfigurieren eines externen IDP für die Verwendung mit TKG-Dienstclustern.

Registrieren eines externen IDP bei Supervisor

Supervisor führt die Pinniped-Supervisor- und Pinniped-Concierge-Komponenten als Pods aus. Tanzu Kubernetes Grid-Cluster führen nur die Pinniped-Concierge-Komponente als Pods aus. Weitere Informationen zu diesen Komponenten und deren Interaktion finden Sie in der Dokumentation zum Pinniped-Authentifizierungsdienst.

Sobald Sie einen externen Identitätsanbieter bei Supervisor registriert haben, aktualisiert das System die Pinniped-Supervisor- und Pinniped-Concierge-Pods auf Supervisor und die Pinniped-Concierge-Pods in Tanzu Kubernetes Grid-Clustern. Alle in dieser Supervisor-Instanz ausgeführten Tanzu Kubernetes Grid-Cluster werden automatisch mit demselben externen Identitätsanbieter konfiguriert.

Führen Sie das folgende Verfahren aus, um einen externen ODIC-Anbieter bei Supervisor zu registrieren:

- Melden Sie sich über vSphere Client bei vCenter Server an.

- Wählen Sie aus.

- Klicken Sie auf das Pluszeichen, um den Registrierungsvorgang zu starten.

- Konfigurieren Sie den Identitätsanbieter. Weitere Informationen finden Sie unter Konfiguration des OIDC-Anbieters.

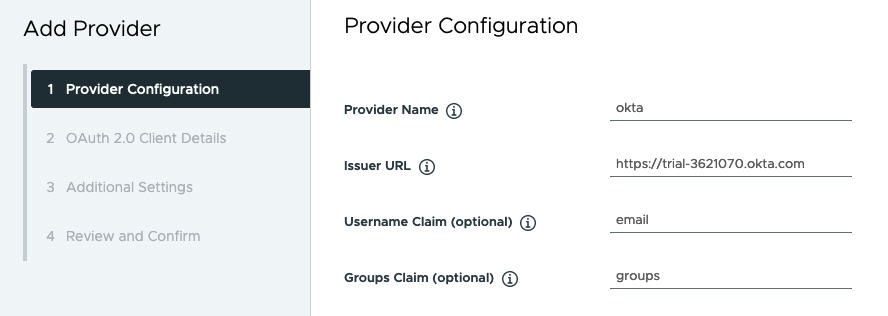

Abbildung 1. Konfiguration des OIDC-Anbieters

- Konfigurieren Sie OAuth 2.0-Client-Details. Weitere Informationen finden Sie unter OAuth 2.0-Client-Details.

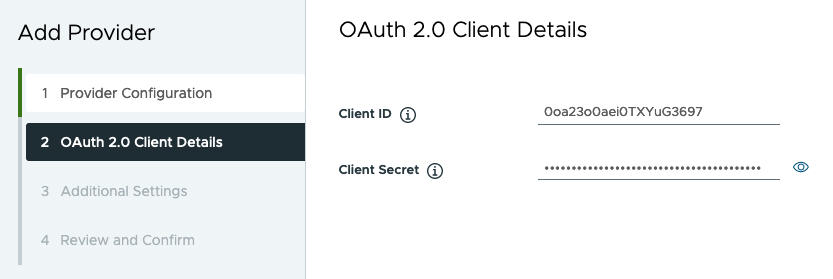

Abbildung 2. OAuth 2.0-Client-Details

- Konfigurieren Sie zusätzliche Einstellungen. Weitere Informationen finden Sie unter Weitere Einstellungen.

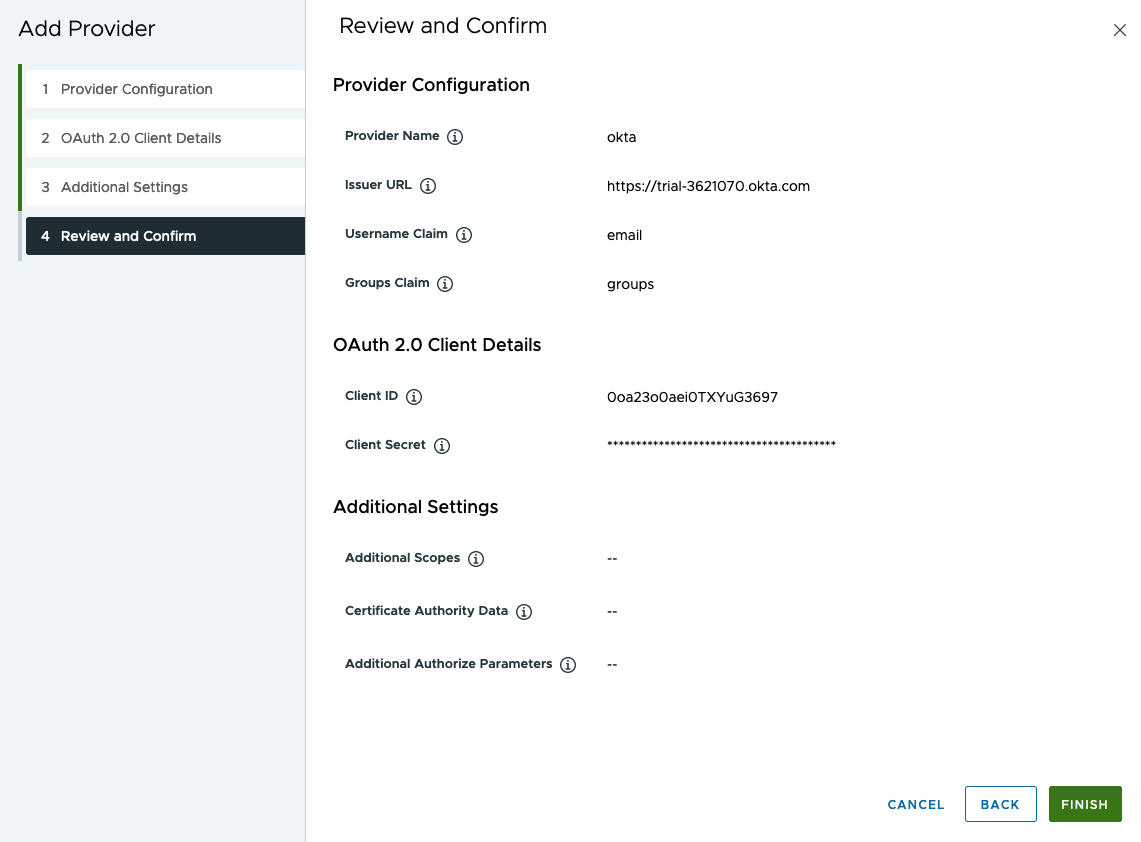

- Bestätigen Sie die Anbietereinstellungen.

Abbildung 3. Anbietereinstellungen bestätigen

- Klicken Sie auf Beenden, um die OIDC-Anbieterregistrierung abzuschließen.

Konfiguration des OIDC-Anbieters

Beachten Sie die folgenden Konfigurationsdetails des Anbieters beim Registrieren eines externen OIDC-Anbieters bei Supervisor.

| Bereich | Gewichtung | Beschreibung |

|---|---|---|

| Anbietername |

Erforderlich |

Benutzerdefinierter Name für den externen Identitätsanbieter. |

| Aussteller-URL |

Erforderlich |

Die URL zum Identitätsanbieter, der Token ausstellt. Die OIDC-Erkennungs-URL wird von der Aussteller-URL abgeleitet. Für Okta sieht die Aussteller-URL beispielsweise wie folgt aus und kann über die Admin-Konsole abgerufen werden: https://trial-4359939-admin.okta.com. |

| Benutzernamensanspruch |

Optional |

Der Anspruch vom ID-Token des Upstream-Identitätsanbieters oder vom Benutzerinformations-Endpoint, der überprüft werden soll, um den Benutzernamen für den angegebenen Benutzer abzurufen. Wenn Sie dieses Feld leer lassen, wird die Upstream-Aussteller-URL mit dem Anspruch „sub“ verkettet, um den Benutzernamen zu generieren, der mit Kubernetes verwendet werden soll. Dieses Feld gibt an, was Pinniped vom Upstream-ID-Token aus suchen soll, um die Authentifizierung zu ermitteln. Wenn keine Angaben gemacht werden, wird die Benutzeridentität als https://IDP-ISSUER?sub=UUID formatiert. |

| Gruppenanspruch |

Optional |

Der Anspruch vom ID-Token des Upstream-Identitätsanbieters oder vom Benutzerinformations-Endpoint, der überprüft werden soll, um die Gruppen für den angegebenen Benutzer abzurufen. Wenn Sie dieses Feld leer lassen, werden keine Gruppen des Upstream-Identitätsanbieters verwendet. Das Feld „Gruppenanspruch“ teilt Pinniped mit, was aus dem Upstream-ID-Token zur Authentifizierung der Benutzeridentität zu entnehmen ist. |

OAuth 2.0-Client-Details

Beachten Sie die folgenden OAuth 2.0-Client-Details des Anbieters, wenn Sie einen externen OIDC-Anbieter bei Supervisor registrieren.

| OAuth 2.0-Client-Details | Gewichtung | Beschreibung |

|---|---|---|

| Client-ID |

Erforderlich |

Client-ID des externen IDP |

| Geheimer Clientschlüssel |

Erforderlich |

Geheimer Clientschlüssel vom externen IDP |

Weitere Einstellungen

Beachten Sie die folgenden zusätzlichen Einstellungen, wenn Sie einen externen OIDC-Anbieter bei Supervisor registrieren.

| Einstellung | Gewichtung | Beschreibung |

|---|---|---|

| Zusätzliche Geltungsbereiche |

Optional |

Zusätzliche Geltungsbereiche, die in Token angefordert werden müssen |

| Daten zur Zertifizierungsstelle |

Optional |

Daten der TLS-Zertifizierungsstelle für eine sichere externe IDP-Verbindung |

| Zusätzliche Autorisierungsparameter |

Optional |

Zusätzliche Parameter während der OAuth2-Autorisierungsanforderung |