Erfahren Sie, wie Harbor als Supervisor-Dienst installiert und konfiguriert wird. Sie können Harbor dann als Registrierung für Arbeitslasten verwenden, die auf Tanzu Kubernetes Grid-Clustern und vSphere-Pods ausgeführt werden. Harbor benötigt Contour als Ingress-Controller. Installieren Sie daher zuerst den Contour Supervisor-Dienst dann Harbor.

Installieren von Harbor als Supervisor-Dienst

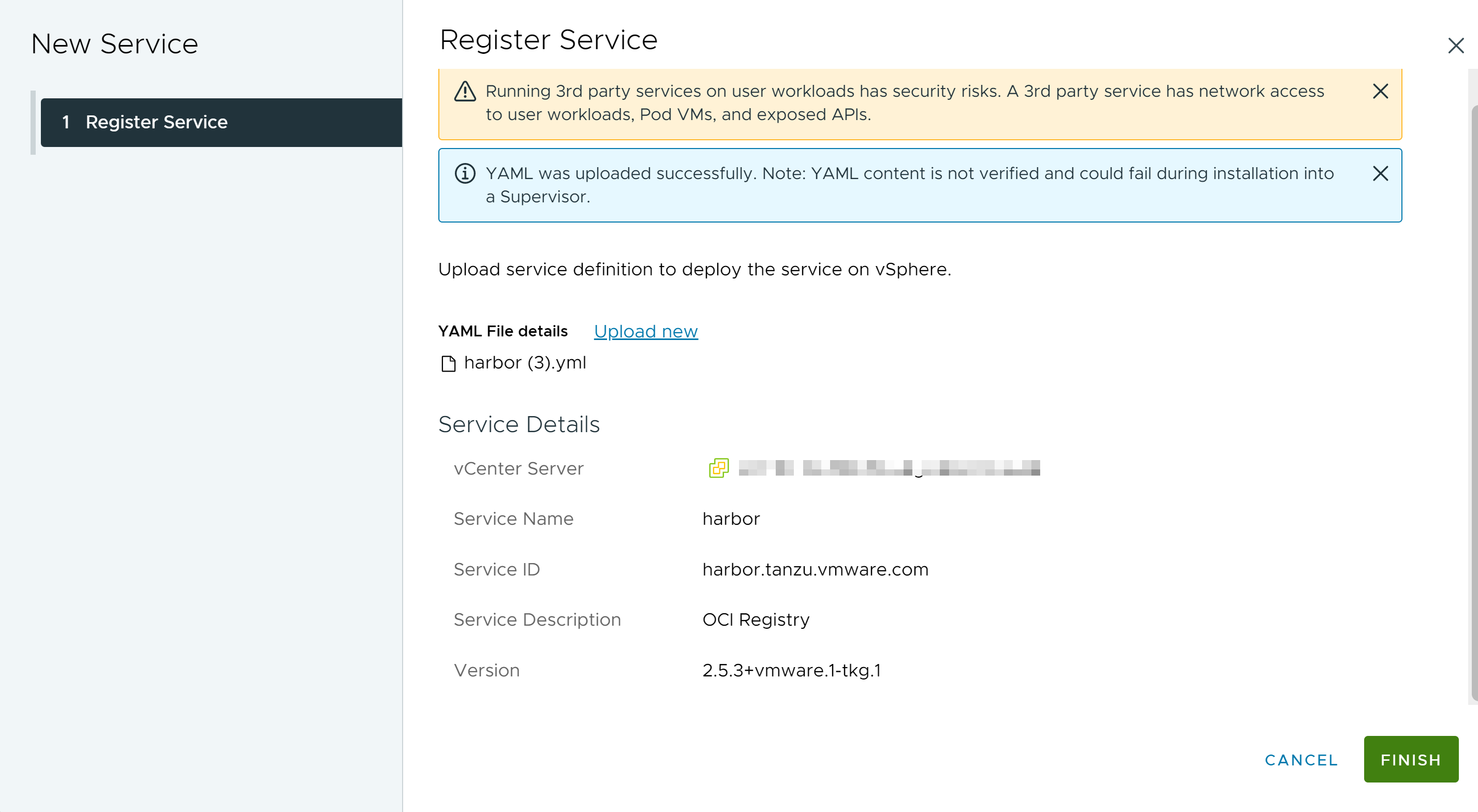

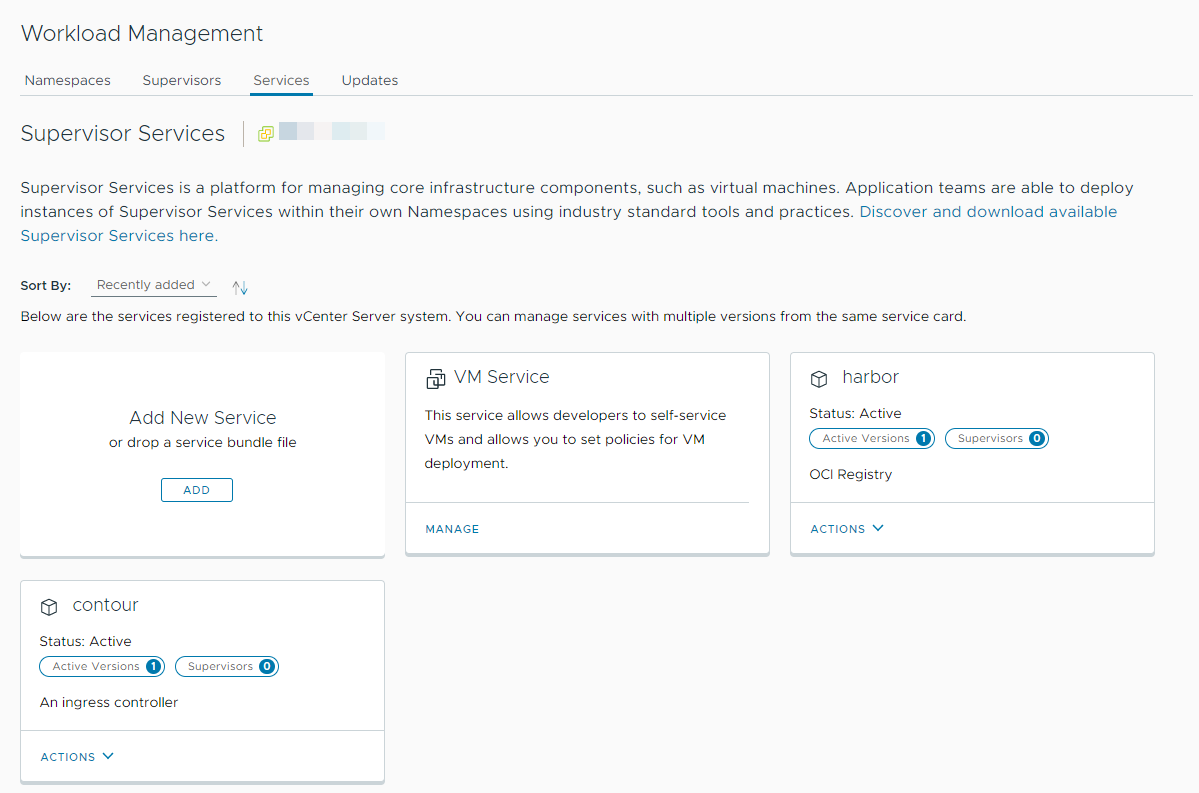

Sie installieren Harbor als Supervisor-Dienst über die Option Arbeitslastverwaltung im vSphere Client.

Voraussetzungen

- Stellen Sie sicher, dass Sie auf vCenter Server 8.0a oder höher aktualisiert haben. Contour- und Harbor-Supervisor-Dienste werden mit vCenter Server 8.0a und höher unterstützt.

- Überprüfen Sie, ob Sie auf dem vCenter Server-System, dem Sie die Dienste hinzufügen, über die Berechtigung Supervisor-Dienste verwalten verfügen.

- Installieren Sie Contour als Supervisor-Dienst auf demselben Supervisor, in dem Sie Harbor installieren möchten. Weitere Informationen hierzu finden Sie unter Installieren von Contour als Supervisor-Dienst in vSphere IaaS control plane.

- Weisen Sie einen FQDN für den Zugriff auf die Harbor-Administrator-Benutzeroberfläche zu.

Prozedur

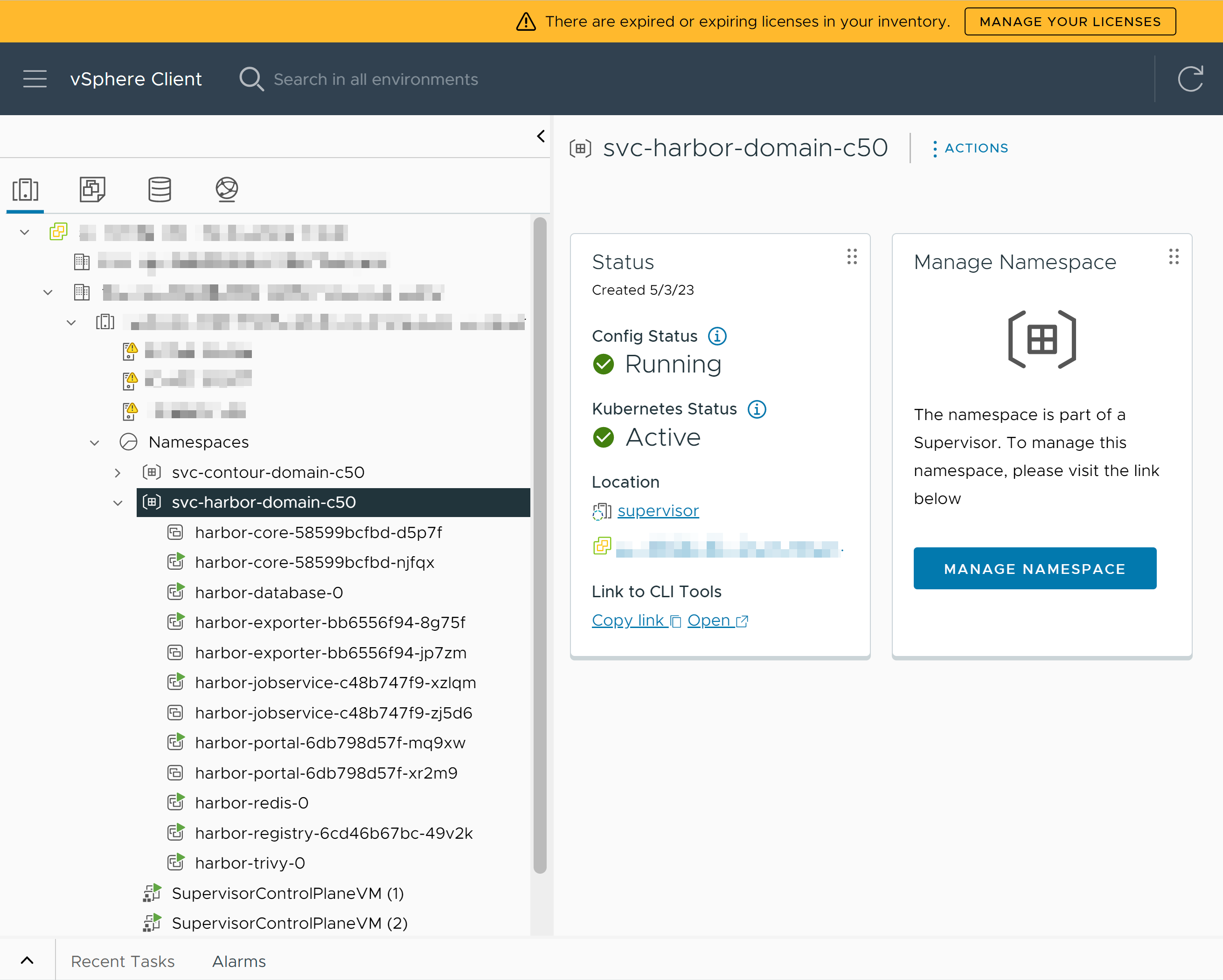

Ergebnisse

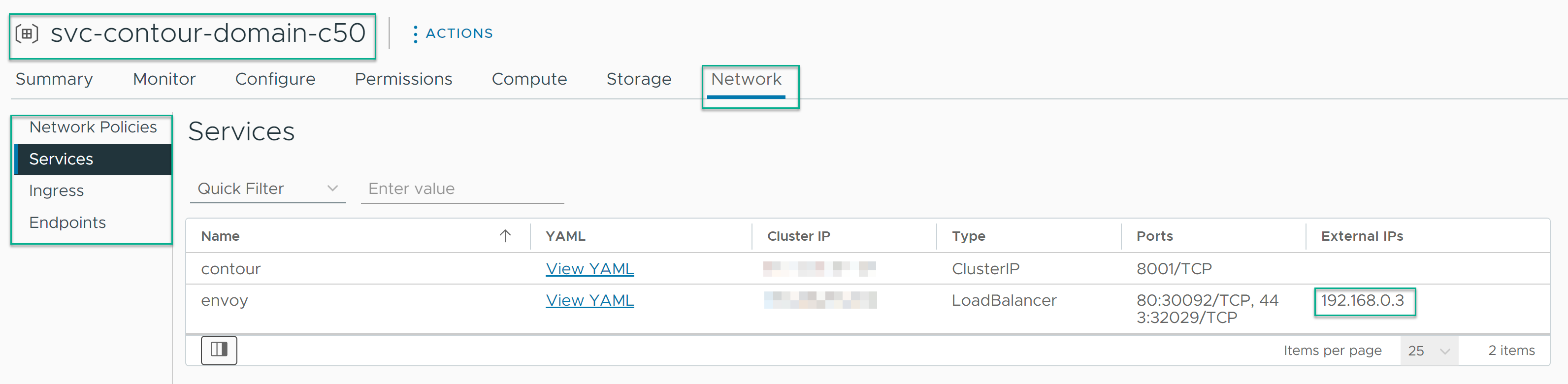

Zuordnen des Harbor-FQDN zur IP-Adresse des Envoy-Ingress

Nachdem Harbor erfolgreich installiert wurde, schließen Sie einen Datensatz der Harbor-FQDN-Zuordnung zur IP-Adresse des Envoy-Ingress in einen externen DNS-Server ein, der mit dem Supervisor konfiguriert ist.

Tanzu Kubernetes Grid-Cluster, vSphere-Pods und der Supervisor müssen den Harbor-FQDN auflösen können, um Images aus der Registrierung abrufen zu können.

Einrichten einer Vertrauensstellung mit dem Supervisor-Dienst von Harbor

Nach der Installation von Harbor müssen Sie eine Vertrauensstellung zwischen dem Supervisor und Harbor konfigurieren, um Harbor als Registrierung für vSphere-Pods zu verwenden. Für Tanzu Kubernetes Grid-Cluster, die sich auf demselben Supervisor wie Harbor befinden, wird automatisch eine Vertrauensstellung zwischen Harbor und dem Dienst hergestellt. Um Harbor als Registrierung für Tanzu Kubernetes Grid-Cluster zu verwenden, die auf verschiedenen Supervisoren ausgeführt werden, müssen Sie eine Vertrauensstellung zwischen Harbor und diesen Tanzu Kubernetes Grid-Clustern konfigurieren.

Herstellen einer Vertrauensstellung zwischen Harbor und dem Supervisor

- Extrahieren Sie das Harbor-CA-Zertifikat aus der Benutzeroberfläche von Harbor oder mithilfe des geheimen TLS-Schlüssels auf der Steuerungsebene vom Supervisor. Sie können die Harbor-Datei ca.cert in der Harbor-Administratorbenutzeroberfläche unter abrufen.

- Fügen Sie das Harbor-CA-Zertifikat zum image-fetcher-ca-bundle ConfigMap im kube-system-Namespace hinzu. Sie müssen mit einem vCenter Single Sign-On-Administratorkonto angemeldet sein und über die Berechtigung zum Bearbeiten von image-fetcher-ca-bundle verfügen.

- Konfigurieren Sie die Umgebungsvariable KUBE_EDITOR wie hier beschrieben:

- Bearbeiten Sie die ConfigMap mit dem folgenden Befehl:

kubectl edit configmap image-fetcher-ca-bundle -n kube-system

- Hängen Sie den Inhalt der Harbor-Datei ca.cert an die ConfigMap unterhalb des vorhandenen Supervisor-Zertifikats an. Ändern Sie das Supervisor-Zertifikat auf keinen Fall.

apiVersion: v1 data: ca-bundle: |- -----BEGIN CERTIFICATE----- MIIC/jCCAeagAwIBAgIBADANBgkqhkiG9w0BAQsFADAVMRMwEQYDVQQDEwprdWJl ... qB72tWi8M5++h2RGcVash0P1CUZOHkpHxGdUGYv1Z97Wl89dT2OTn3iXqn8d1JAK aF8= -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- MIIDKDCCAhCgAwIBAgIQBbUsj7mqXXC5XRhqqU3GiDANBgkqhkiG9w0BAQsFADAU ... 5q7y87vOLTr7+0MG4O01zK0dJYx2jVhZlsuduMYpfqRLLewVl0eGu/6vr2M= -----END CERTIFICATE----- kind: ConfigMap metadata: creationTimestamp: "2023-03-15T14:28:34Z" name: image-fetcher-ca-bundle namespace: kube-system resourceVersion: "713" uid: 6b7611a0-25fa-40f7-b4f5-e2a13bd0afe3 - Speichern Sie die an der Datei vorgenommenen Änderungen. Als Ergebnis meldet kubectl:

configmap/image-fetcher-ca-bundle bearbeitet

Einrichten einer Vertrauensstellung zwischen Harbor und Tanzu Kubernetes Grid-Clustern mit anderen Supervisoren als Harbor

Tanzu Kubernetes Grid-Cluster, die auf anderen Supervisoren als dem ausgeführt werden, auf dem Harbor installiert ist, müssen über Netzwerkkonnektivität mit Harbor verfügen. Diese Tanzu Kubernetes Grid-Cluster müssen den Harbor-FQDN auflösen können.

Um eine Vertrauensstellung zwischen Harbor und den Tanzu Kubernetes Grid-Clustern herzustellen, extrahieren Sie das Harbor-CA-Zertifikat aus der Benutzeroberfläche von Harbor oder mithilfe des geheimen TLS-Schlüssels auf der Supervisor-Steuerungsebene. Führen Sie dann die unter Integrieren eines TKG 2-Clusters mit einer privaten Containerregistrierung aufgeführten Schritte aus.