Sie können Supervisor mit jedem OIDC-konformen Identitätsanbieter (IDP), z. B. Okta, konfigurieren. Um die Integration abzuschließen, konfigurieren Sie den IDP mit der Callback-URL für Supervisor.

Unterstützte externe OIDC-Anbieter

| Externer IDP | Konfiguration |

|---|---|

| Beispiel für eine OIDC-Konfiguration mit Okta Weitere Informationen finden Sie unter Konfigurieren von Okta als OIDC-Anbieter für Pinniped |

|

| Konfigurieren von Workspace ONE Access als OIDC-Anbieter für Pinniped |

|

| Google OAuth |

Konfigurieren des IDP mit der Callback-URL für Supervisor

Wenn Sie den externen Identitätsanbieter für die Verwendung mit TKG auf Supervisor konfigurieren, übermitteln Sie dem externen Identitätsanbieter die Callback-URL, die in vCenter Server im Bildschirm verfügbar ist.

Beispiel für eine OIDC-Konfiguration mit Okta

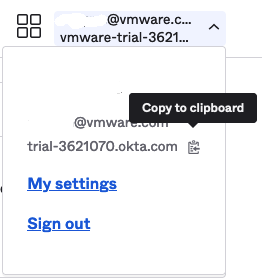

- Kopieren Sie die Callback-URL des Identitätsanbieters, die Sie zum Erstellen einer OIDC-Verbindung zwischen Okta und vCenter Server benötigen.

Rufen Sie die Callback-URL des Identitätsanbieters im vSphere Client unter ab. Kopieren Sie diese URL an einen temporären Speicherort.

Abbildung 1. IDP-Callback-URL

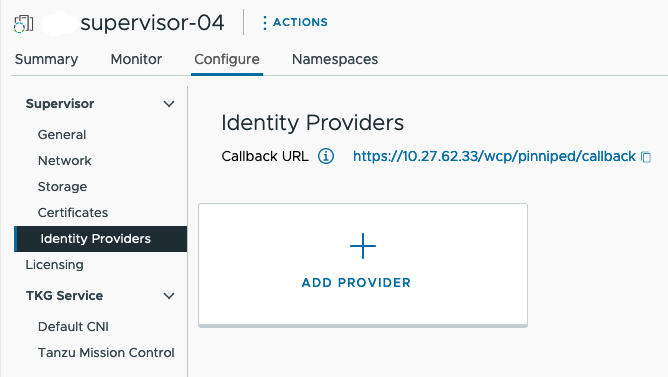

- Melden Sie sich beim Okta-Konto für Ihre Organisation an oder erstellen Sie ein Testkonto unter https://www.okta.com/. Klicken Sie auf die Schaltfläche Admin, um die Okta-Verwaltungskonsole zu öffnen.

Abbildung 2. Okta-Verwaltungskonsole

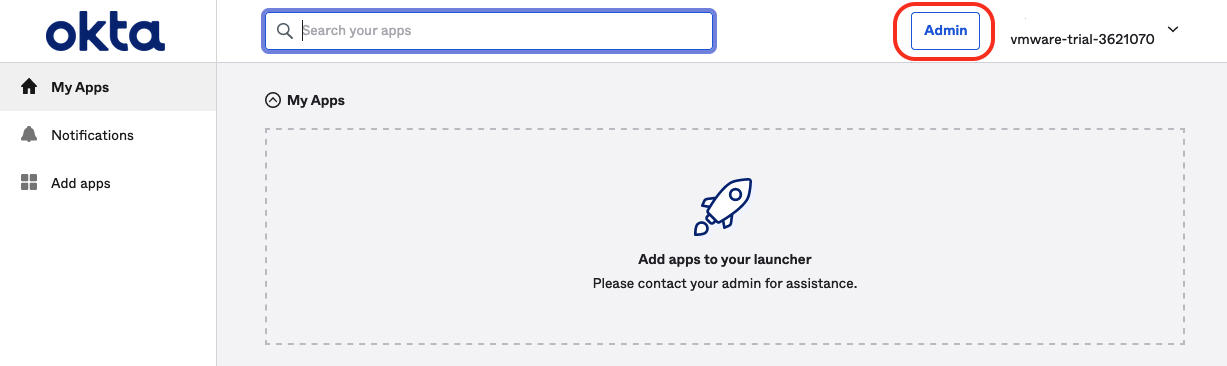

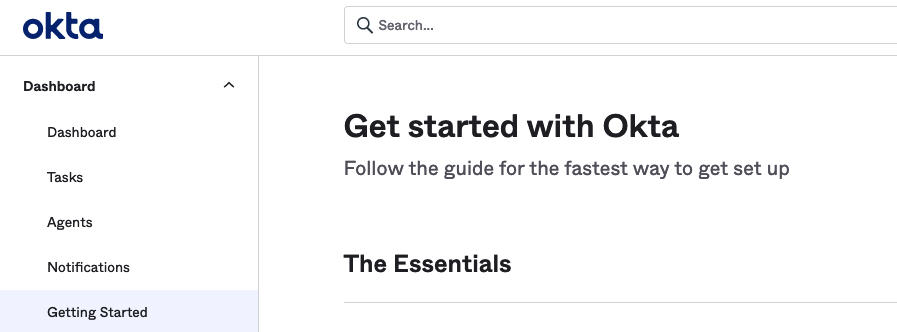

- Navigieren Sie in der Verwaltungskonsole auf der Seite „Erste Schritte“ zu .

Abbildung 3. Okta – Erste Schritte

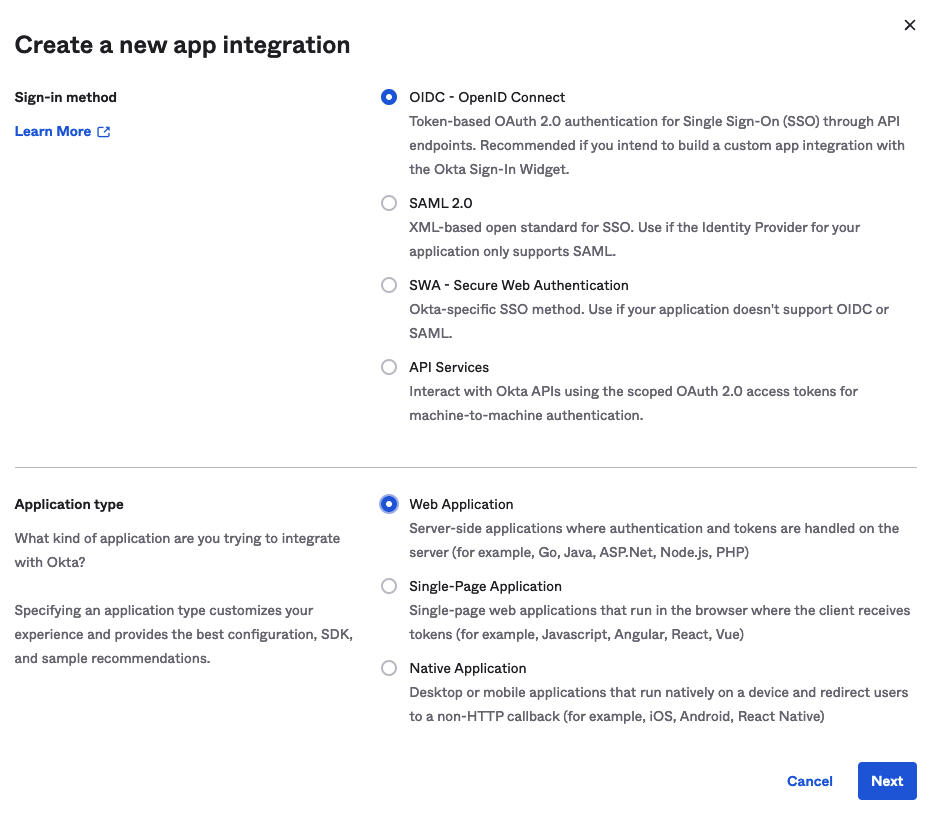

- Wählen Sie die Option App-Integration erstellen aus.

Abbildung 4. Okta – App-Integration erstellen

- Erstellen Sie die neue App-Integration.

- Legen Sie die Anmeldemethode auf OIDC - OpenID Connect fest.

- Legen Sie den Anwendungstyp auf Webanwendung fest.

Abbildung 5. Okta-Anmeldemethode und Anwendungstyp

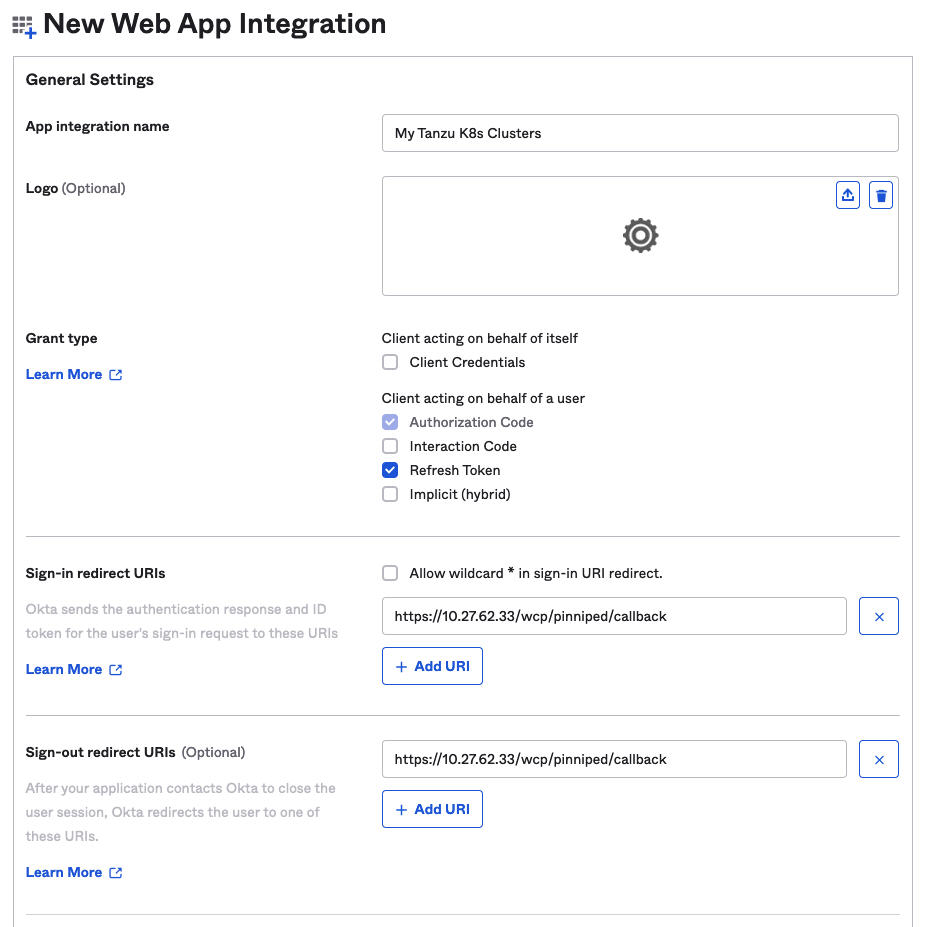

- Konfigurieren Sie die Details der Okta-Webanwendungsintegration.

- Geben Sie einen Namen für die App-Integration an, der eine benutzerdefinierte Zeichenfolge ist.

- Geben Sie den Gewährungstyp an: Wählen Sie Autorisierungscode und außerdem Token aktualisieren aus.

- Weiterleitungs-URIs für die Anmeldung: Geben Sie die Callback-URL des Identitätsanbieters ein, die Sie von Supervisor kopiert haben (siehe Schritt 1), z. B. https://10.27.62.33/wcp/pinnipend/callback.

- Weiterleitungs-URIs für die Abmeldung: Geben Sie die Callback-URL des Identitätsanbieters ein, die Sie von Supervisor kopiert haben (siehe Schritt 1), z. B. https://10.27.62.33/wcp/pinnipend/callback.

Abbildung 6. Details der Okta-Webanwendungsintegration

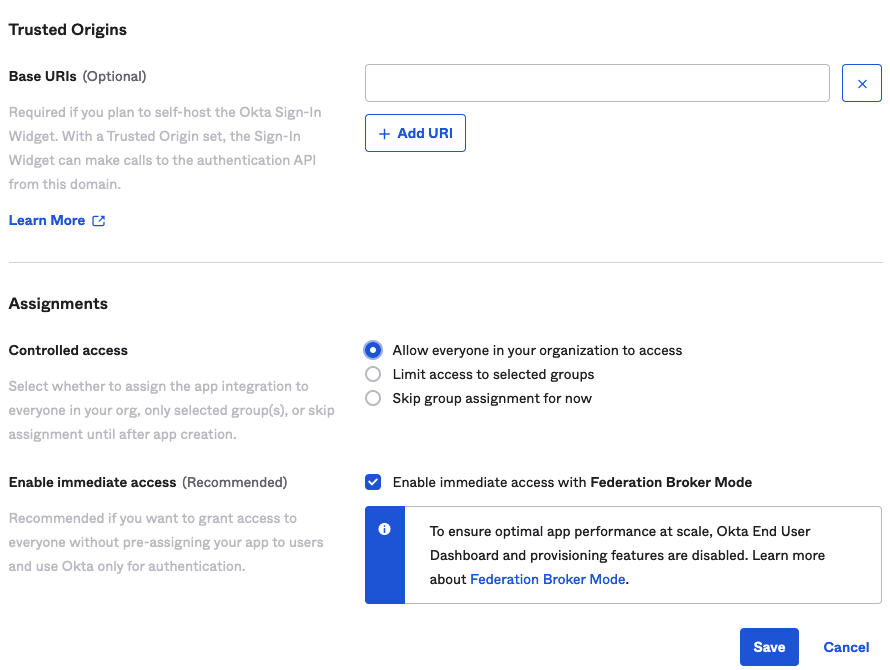

- Konfigurieren Sie die Benutzerzugriffssteuerung.

Im Abschnitt können Sie optional steuern, welche der in Ihrer Organisation vorhandenen Okta-Benutzer auf Tanzu Kubernetes Grid-Cluster zugreifen können. Im Beispiel gewähren Sie allen in der Organisation definierten Benutzern Zugriff.

Abbildung 7. Okta-Zugriffssteuerung

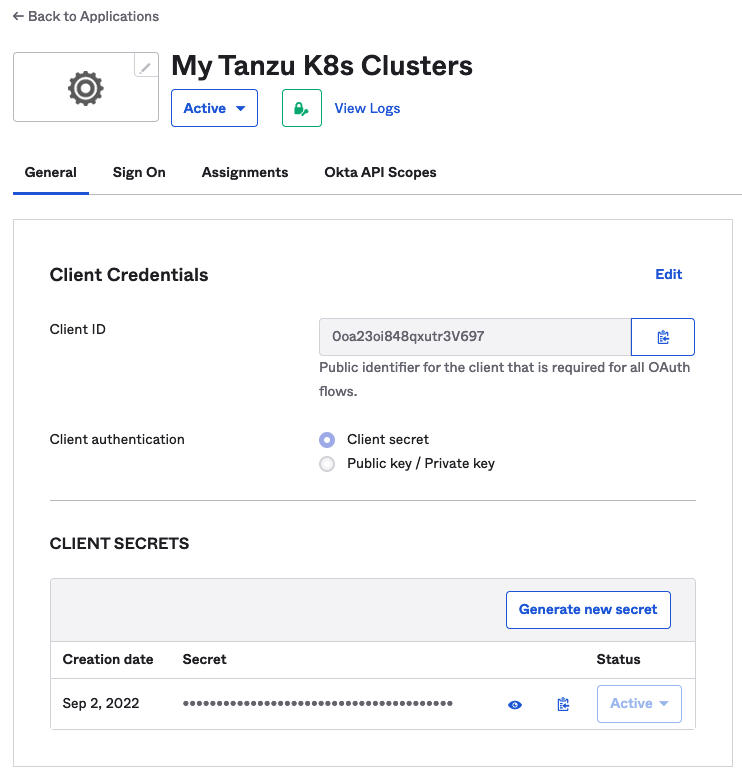

- Klicken Sie auf Speichern und kopieren Sie die Client-ID und den geheimen Clientschlüssel, die zurückgegeben werden.

Wenn Sie die OKTA-Konfiguration speichern, stellt Ihnen die Verwaltungskonsole eine Client-ID und einen geheimen Clientschlüssel zur Verfügung. Kopieren Sie beide Elemente, da Sie diese benötigen, um Supervisor mit einem externen Identitätsanbieter zu konfigurieren.

Abbildung 8. OIDC-Client-ID und geheimer Schlüssel

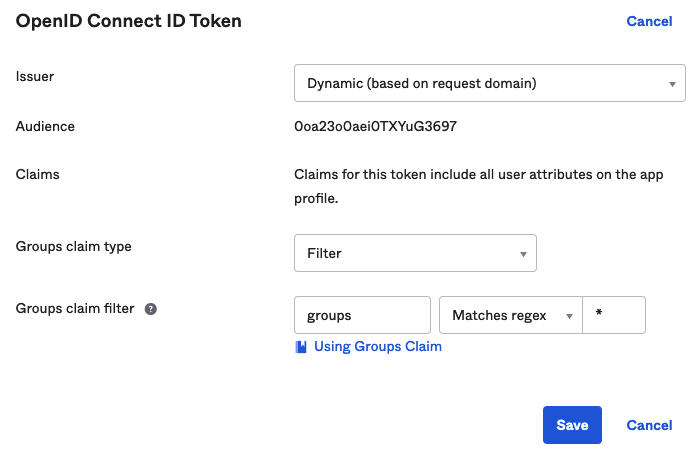

- Konfigurieren Sie das OpenID Connect-ID-Token.

Klicken Sie auf die Registerkarte Anmelden. Klicken Sie im Abschnitt OpenID Connect ID-Token auf den Bearbeitungslink, geben Sie als Gruppenanspruchstyp „Filter“ ein und speichern Sie die Einstellungen.

Wenn der Anspruchname „Gruppen“ allen Gruppen entsprechen soll, wählen Sie aus.

Abbildung 9. OpenID Connect-ID-Token

- Kopieren Sie die Aussteller-URL.

Um Supervisor zu konfigurieren, benötigen Sie die Aussteller-URL sowie die Client-ID und den geheimen Clientschlüssel.

Kopieren Sie die Aussteller-URL aus der Okta-Verwaltungskonsole.Abbildung 10. Okta-Aussteller-URL