VMware Cloud Director usa protocolos SSL para proteger la comunicación entre clientes y servidores.

Los certificados firmados están firmados por entidades de certificación (CA) autorizadas y, siempre que el almacén de confianza del sistema operativo local tenga una copia de los certificados raíz e intermedios de la CA, los navegadores confían en ellos. Algunas CA requieren que envíe los requisitos de un certificado y otras requieren que envíe una solicitud de firma del certificado (Certificate Signing Request, CSR). En ambos casos se crea un certificado autofirmado y se genera una CSR basada en ese certificado. Su certificado se firma con la clave privada de la CA, que después podrá descifrar con su copia de la clave pública la CA y establecer una confianza.

Al renovar un certificado SSL caducado, no es necesario proporcionar a VMware Cloud Director ningún dato sobre el certificado caducado. Esto significa que, después de importar los certificados SSL requeridos en el dispositivo de VMware Cloud Director, no es necesario realizar una copia de seguridad de ellos.

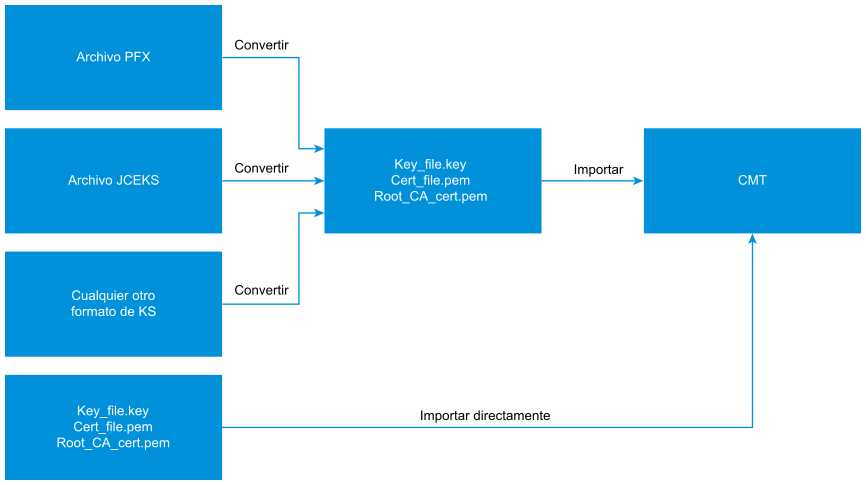

Puede importar archivos PEM directamente en el dispositivo de VMware Cloud Director. Si los archivos de certificado están en otro formato, puede usar OpenSSL para convertirlos a PEM antes de importarlos a VMware Cloud Director con la herramienta de administración de celdas.

Administración de certificados en el dispositivo de VMware Cloud Director

Puede administrar el certificado HTTP de celdas mediante Service Provider Admin Portal. Se elimina el comando certificates de la herramienta de administración de celdas. Por estos motivos, la administración de certificados para las versiones 10.6 y posteriores difiere significativamente de las versiones anteriores.

De manera predeterminada, al implementar las instancias del dispositivo de VMware Cloud Director, VMware Cloud Director genera certificados autofirmados y los utiliza con el fin de configurar la celda de VMware Cloud Director para una comunicación segura. Después de implementar un dispositivo, se puede reconfigurar la celda para que se utilicen certificados firmados.

Al actualizar de la versión 10.5.0 y anteriores a la versión 10.5.1 y posteriores, VMware Cloud Director migra el certificado HTTP existente de cada celda del disco a la Biblioteca de certificados de la organización System. Si el certificado HTTP en disco se compartió previamente en cada celda del grupo de servidores, por ejemplo, como un certificado comodín, VMware Cloud Director agrega solo una copia a la Biblioteca de certificados, y cada celda será un consumidor del elemento de biblioteca.

A partir de VMware Cloud Director 10.5.1, además del certificado que VMware Cloud Director utiliza para la comunicación HTTPS de la celda, VMware Cloud Director también utiliza un segundo certificado para proteger la comunicación de Java Management Extensions (JMX). JMX se utiliza para facilitar la comunicación entre celdas. Con JMX, cada celda puede invocar operaciones de forma remota en otras celdas del grupo de servidores. La primera vez que se inicia una celda de VMware Cloud Director 10.6.x, VMware Cloud Director genera automáticamente un certificado JMX y lo agrega a la Biblioteca de certificados y a Certificados de confianza de la organización System .

Reemplazar o renovar los certificados de la celda de VMware Cloud Director

Es posible que desee reemplazar o renovar los certificados de la celda de VMware Cloud Director si los certificados caducan, si desea reemplazar los certificados autofirmados por certificados bien firmados, etc.

Requisitos previos

-

Después de la implementación, el dispositivo de VMware Cloud Director genera certificados autofirmados con un tamaño de clave de 2048 bits. Evalúe los requisitos de seguridad para su instalación antes de elegir un tamaño de clave adecuado. VMware Cloud Director no admite tamaños de clave inferiores a 1024 bits según la publicación especial NIST 800-131A.

Si necesita generar nuevos certificados para que la entidad de certificación (Certificate Authority, CA) la firme, consulte Generar certificados autofirmados para el endpoint HTTPS de VMware Cloud Director.

- Compruebe que ninguno de los certificados de la cadena de certificados que va a crear tenga certificados que usen SHA1. VMware Cloud Director no acepta certificados cuyos algoritmos de firma usen SHA1, por ejemplo,

sha1WithRSAEncryption. - Antes de cargar el material HTTP en la Biblioteca de certificados, debe preparar la cadena de certificados a la que atenderá el servidor.

Si tiene certificados intermedios, por ejemplo, intermediate-certificate-file-{1-n}.cer, anéxelos al certificado HTTPS.

En casos excepcionales, también puede anexar el certificado raíz root-CA-certificate.cer. Esto no es habitual y, por lo general, no se aplica si la CA es una de las entidades de certificación conocidas cuyo certificado se distribuye mediante los navegadores más modernos. Consulte con su CA para obtener más información y determinar si debe anexar su certificado raíz.

cat intermediate-certificate-file-1.cer intermediate-certificate-file-2.cer >> your-http-certificate.pem

intermediate-certificate-file-1.cer y intermediate-certificate-file-2.cer son los nombres de los certificados intermedios.

- Compruebe que el certificado esté en formato X.509 con codificación PEM y que su clave privada asociada tenga el formato PKCS #8 con codificación PEM. Solo puede cargar estos formatos en la Biblioteca de certificados.

- Importe el certificado y su clave privada asociada en la biblioteca de certificados de la organización

System. Consulte Importar certificados en la Biblioteca de certificados mediante el portal para administradores de proveedores de servicios de VMware Cloud Director. - Cambie los certificados de una celda.

- Repita los pasos 1 y 2 para cada dispositivo del clúster.

Reemplazar o renovar los certificados de administración del dispositivo de VMware Cloud Director

- Inicie sesión directamente o utilice SSH en el sistema operativo del dispositivo de VMware Cloud Director como raíz.

- Para detener los servicios de VMware Cloud Director, ejecute el siguiente comando.

/opt/vmware/vcloud-director/bin/cell-management-tool -u administrator cell --shutdown

- Ejecute el siguiente comando a fin de generar certificados autofirmados para la base de datos de PostgreSQL integrada y la interfaz de usuario de administración de dispositivos de VMware Cloud Director.

/opt/vmware/appliance/bin/generate-appliance-certificates.sh

Nota: A partir de VMware Cloud Director 10.5.1.1, se cambia el nombre del script degenerate-certificates.shagenerate-appliance-certificates.sh, y el script solo renueva los certificados del dispositivo de VMware Cloud Director. La renovación y el reemplazo del certificado de VMware Cloud Director ya no forman parte del script.Este comando utiliza automáticamente los certificados recién generados para la base de datos integrada de PostgreSQL y la interfaz de usuario de administración de dispositivos. Se reinician los servidores de Nginx y PostgreSQL.

- (Opcional) Si desea que una CA firme los certificados recién generados, obtenga los certificados firmados por CA, cópielos y reinicie los servicios.

- Cree una solicitud de firma del certificado en el archivo vcd_ova.csr.

openssl req -new -key /opt/vmware/appliance/etc/ssl/vcd_ova.key -reqexts SAN -config <(cat /etc/ssl/openssl.cnf <(printf "\n[SAN]\nsubjectAltName=DNS:vcd2.example.com,DNS:vcd2,IP:10.100.101.10\n")) -out vcd_ova.csr

- Envíe la solicitud de firma del certificado a la CA. Si debe especificar un tipo de servidor web, utilice Jakarta Tomcat.

- Cuando obtenga el certificado firmado por la CA, cópielo para sobrescribir el original.

cp ca-signed-vcd_ova.pem /opt/vmware/appliance/etc/ssl/vcd_ova.crt

- Reinicie los servicios

nginxypostgres.systemctl restart nginx.service systemctl restart vpostgres.service

- Cree una solicitud de firma del certificado en el archivo vcd_ova.csr.

- Reinicie el servicio de VMware Cloud Director.

service vmware-vcd start