En esta página se describe la compatibilidad del servicio con el uso de un entorno de Active Directory configurado para LDAPS con el tenant del plano de nube.

A partir de la versión 2201, el servicio admite el uso de entornos de dominio de Active Directory (AD) configurados para usar LDAPS. Para poder utilizar esta función, el tenant debe estar habilitado explícitamente para ella y los pods del grupo de pods deben constar únicamente de pods de Horizon Cloud en los que se ejecute el nivel de manifiesto de la versión 2201. Para solicitar que se habilite esta función, puede tramitar una solicitud de soporte tal y como se describe en el artículo de la base de conocimientos de VMware 2006985.

Breve introducción a esta función

En tanto que servicio que proporciona VDI, el servicio requiere la capacidad de realizar búsquedas en el dominio de AD mediante una cuenta de enlace de dominio. Si el entorno de AD está configurado para LDAPS, el servicio necesita los certificados de CA raíz del controlador de dominio y, opcionalmente, los certificados de CA intermedios. Utilice Horizon Universal Console para recopilar y guardar los certificados en el sistema.

El servicio dispone de dos métodos para proporcionar certificados de CA de confianza al sistema: detección automática y carga manual. Estos métodos se describen más adelante en esta página.

Puntos clave y requisitos

Antes de registrar un dominio de AD configurado con LDAPS, revise estos puntos y requisitos importantes.

- No se admiten certificados autofirmados.

- El servicio requiere que el DNS tenga registros SRV de los dominios configurados para usar LDAPS. Si se decanta por utilizar LDAPS con un dominio, esto conlleva implícitamente el uso de registros SRV.

- Recomendamos encarecidamente que el entorno de AD esté configurado para forzar el uso de enlaces de canal. Forzar el uso de enlaces de canal es fundamental para proteger LDAPS correctamente, sobre todo a la hora de evitar ataques de intermediarios (del inglés man-in-the-middle, MITM).

- En el flujo de trabajo de registro de dominio del servicio, si desea especificar controladores de dominio de su preferencia para el servicio, deberá hacerlo con sus nombres de host DNS completos. Al especificar esos controladores de dominio de su preferencia en Horizon Universal Console, la consola evitará la introducción de direcciones IP. Como práctica recomendada, se aconseja especificar al menos dos (2) controladores de dominio de su preferencia.

- Si no especifica controladores de dominio de su preferencia en el asistente de enlaces de dominio de la consola, todos los pods deben poder acceder a los controladores de dominio que el servicio detecte mediante DNS.

- La configuración del firewall debe permitir las conexiones salientes desde cada pod a los controladores de dominio, con los siguientes puertos y protocolos:

- Puerto 88/TCP: Autenticación Kerberos

- Puertos 636/TCP y 3269/TCP: Comunicación de LDAPS

- Debe tener un endpoint de revocación HTTP definido para todos los certificados de la cadena de confianza (excepto para el certificado raíz) y los pods deben poder acceder a ese endpoint a través de

HTTP. Este requisito conlleva los siguientes aspectos:- LDAP no debe utilizarse en endpoints de revocación.

- El servicio realizará comprobaciones de revocación usando las URL

HTTPde OCSP o CRL definidas en los certificados. - El servicio no puede realizar una comprobación de revocación si un certificado no define un extremo de OCSP o CRL para el protocolo HTTP. En tal caso, se producirá un error en la conectividad de LDAPS.

- Cada pod debe tener una conexión directa a los endpoints de revocación. Los firewalls no deben bloquear el tráfico saliente que va desde los pods implementados hasta el endpoint de revocación a través de

HTTP.

Detección automática: CA de Microsoft

Si utiliza CA de Microsoft para emitir certificados de controlador de dominio, Horizon Universal Console proporciona un mecanismo de detección automática. Este mecanismo localizará automáticamente todos los certificados raíz e intermedios del entorno de Active Directory y los mostrará en la consola para que los compruebe y apruebe para su uso en el sistema. Las opciones disponibles son aceptar todos los certificados detectados automáticamente o ninguno de ellos. No se admite la aprobación parcial.

Tras aprobarlos en la consola, el sistema almacena los certificados aprobados para su uso posterior en todos los dominios del mismo bosque. Si realiza el proceso de detección automática con un dominio y registra ese dominio en el servicio, y posteriormente registra otro dominio del mismo bosque, se le pedirá que acepte los certificados detectados automáticamente que se muestran en la consola, aun cuando el dominio anterior del mismo bosque ya esté registrado. Este flujo proporciona una forma de detectar, en el mismo momento de registro de ese nuevo dominio, si se han creado certificados nuevos en el bosque o si se han eliminado certificados en el tiempo transcurrido entre el registro del dominio anterior y el del siguiente del mismo bosque.

La consola ofrece esta ruta de detección automática en las siguientes ubicaciones:

- En la sección Enlace de dominio del flujo de registro de dominio de AD, en el paso Protocolo. Si selecciona LDAPS como protocolo, la opción y el botón Detección automática están disponibles para detectar automáticamente los certificados y aprobarlos para su uso.

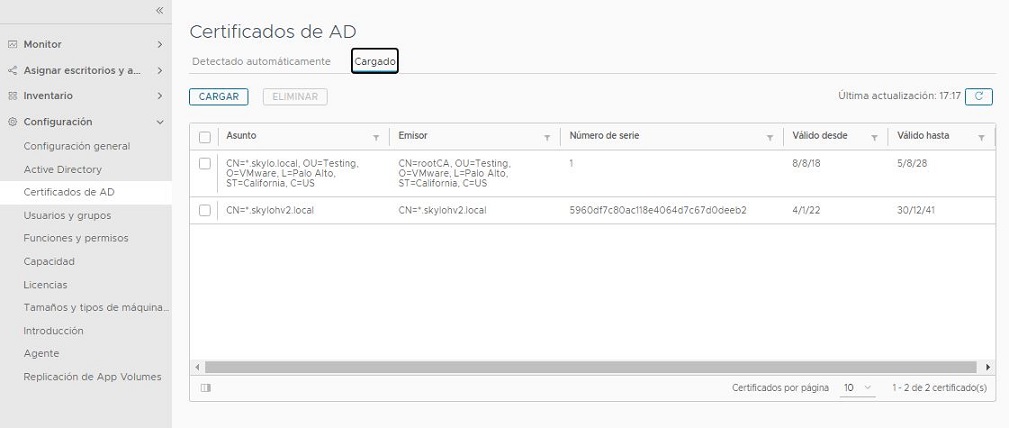

- En la página Certificados de AD, en . La consola pone esta página a disposición si el tenant tiene al menos un dominio de AD registrado existente. La página muestra los certificados detectados automáticamente para que pueda ver cuáles se han autorizado, y también para poder limpiar el conjunto eliminando aquellos certificados que no estén en uso.

Carga manual: CA que no son de Microsoft o CA de Microsoft

Si utiliza una CA que no es de Microsoft para emitir certificados de controlador de dominio o utiliza AADDS (que no admite CA empresariales), Horizon Universal Console proporciona una ruta de carga manual para proporcionar los certificados de CA al sistema. En este caso, deberá cargar manualmente los certificados de CA raíz e intermedio con codificación PEM a través de la consola.

Aun cuando el entorno use CA de Microsoft, puede optar por utilizar la forma de carga manual si así lo desea.

Si ha publicado sus certificados de CA de terceros (que no son de Microsoft) en su dominio de Active Directory mediante una utilidad como certutil, el método de detección automática funcionará para detectar esos certificados de CA.

La consola ofrece esta ruta de carga manual en las siguientes ubicaciones:

- En la sección Enlace de dominio del flujo de registro de dominio de AD, en el paso Protocolo. Si selecciona LDAPS como protocolo, la opción y el botón Cargar están disponibles para cargar los certificados.

- En la página Certificados de AD, en . La consola pone esta página a disposición si el tenant tiene al menos un dominio de AD registrado existente. En esa página, utilice el botón Cargar para cargar cada certificado.

Comprobaciones de revocación

El servicio realiza comprobaciones de revocación de certificados según lo que se haya establecido en los certificados: URL http:// de OCSP o de CRL. El servicio prefiere la comprobación mediante OCSP. Si no se puede acceder al endpoint, el servicio intenta realizar una comprobación mediante CRL correctamente.

Se admiten respuestas de OCSP asociado.

HTTP. Las comprobaciones de servicio no funcionarán si no cumple ese requisito.

Nuevos certificados de CA emitidos: Actualización del registro de dominio necesaria

Al emitir un nuevo certificado de CA, debe actualizar el sistema lo antes posible para que esté al tanto de ese certificado de CA recién emitido. Utilice una de las siguientes formas de incluir certificados de CA en el sistema:

- Si se utiliza la carga manual en el registro de dominio

- En cuanto se emitan certificados de CA por primera vez, debe cargarlos en el sistema. Vaya a y utilice Cargar.

- Si se utiliza la detección automática en el registro de dominio

-

Cuando se utiliza este método, el sistema detecta automáticamente la existencia de los certificados de CA recién emitidos. Cuando el sistema detecta nuevos certificados de CA, genera una notificación y la muestra en la visualización de notificaciones estándar de la consola. El propósito de esta notificación es avisarle de que es necesario guardar los nuevos certificados de CA en el sistema. En los bosques de dominio, esta notificación se genera para un solo dominio por bosque, y no para todos los dominios del bosque, ya que con la actualización del registro de un dominio se cumplirá la acción para el resto de dominios.

Para actualizar el registro del dominio, inicie el asistente de enlaces de dominio de la consola y repita el proceso de detección automática con el botón Detección automática en el paso Protocolo del asistente.

Si los certificados de controlador de dominio están a punto de caducar: Corregir lo antes posible

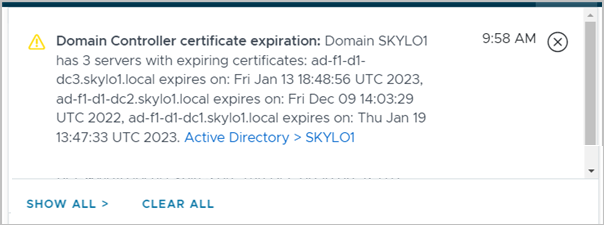

Cuando el servicio detecta que los certificados de controlador de dominio están a punto de caducar, se crea una notificación y se muestra en la visualización de notificaciones estándar de la consola. La primera notificación aparece 21 días antes de la fecha de caducidad.

- Tome las medidas correctivas oportunas para volver a emitir los certificados de controlador de dominio que estén a punto de caducar.

- Si la medida correctiva implica emitir un nuevo certificado de CA, este deberá guardarse en el sistema para poder usar esa CA para emitir un nuevo certificado de controlador de dominio. En la sección anterior encontrará las instrucciones sobre cómo guardar nuevos certificados de CA en el sistema.

- Ejemplo de notificación de certificados que caducan

-

La siguiente captura de pantalla muestra una de esas notificaciones. En los bosques de dominio, esta notificación se genera para un solo dominio por bosque, y no para todos los dominios del bosque, ya que con la actualización de un dominio se cumplirá la acción para el resto de dominios. Al hacer clic en el hipervínculo, se accede a la configuración de ese dominio y se puede iniciar el asistente de enlaces de dominio desde allí.

Posibilidad de alternar entre LDAP y LDAPS

Cuando el tenant cumple los criterios de esta función tal como se describe al inicio de esta página, y después de registrar un dominio de AD mediante un protocolo, puede usar la consola para actualizar la configuración de enlace de dominio existente para cambiar al otro protocolo. Por ejemplo, si ha configurado el enlace de dominio para usar el protocolo LDAPS y necesita cambiar a LDAP, o viceversa, puede ir a y editar la información de enlace de dominio para seleccionar el otro protocolo. Cuando empiece a editar Enlace de dominio, la consola abre el asistente de enlaces de dominio, que se debe completar introduciendo la información necesaria y realizando todos los pasos para efectuar el cambio de la opción de protocolo actual a la otra.

Eliminar certificados de la colección guardada del servicio

La consola muestra todos los certificados que hay guardados actualmente en el servicio. Para que pueda borrar los certificados de la pantalla de la consola que ya no necesite, la página de la consola proporciona una opción Eliminar en las pantallas de certificado Detectado automáticamente y Cargado.

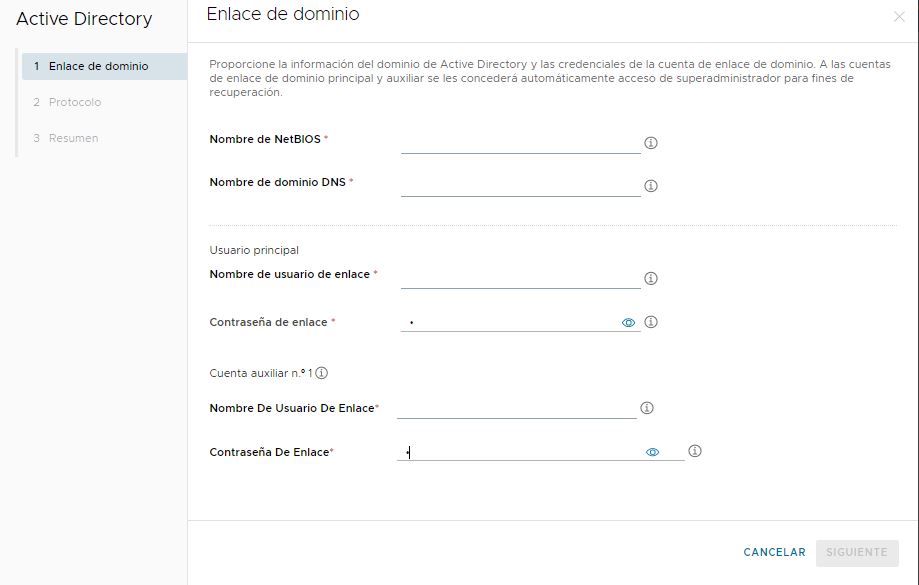

Asistente de enlaces de dominio cuando el tenant está habilitado para la compatibilidad con LDAPS

Cuando esta función está habilitada, el flujo de enlace de dominio en pantalla tendrá un aspecto diferente a cuando no está habilitada. Cuando esta función está habilitada, los pasos son los siguientes:

- Inicie sesión en la consola en

https://cloud.horizon.vmware.com. - Si el tenant no tiene ningún dominio de AD registrado (esto sucede, por ejemplo, cuando el tenant y el primer pod son nuevos), hay que iniciar el flujo de enlace de dominio desde la única ubicación de la consola a la que se puede acceder en esa situación: .

Si el tenant ya tiene un dominio de AD registrado (con lo cual la consola le permite acceder a su menú de páginas de la izquierda), puede empezar a introducir la información del enlace de dominio en la página de la consola.

- Al realizar el paso 2, se abre el asistente de enlaces de dominio. Este asistente tiene tres partes: Enlace de dominio, Protocolo y Resumen.

La siguiente captura de pantalla muestra esa pantalla y las tres partes, empezando por Enlace de dominio.

- En este primer paso del asistente, proporcione la información solicitada y, a continuación, haga clic en Siguiente para guardarla y avanzar al siguiente paso. Al especificar cada nombre de cuenta de enlace, escriba el nombre de la cuenta sin el nombre de dominio, como el nombre de inicio de sesión del usuario, por ejemplo,

ouraccountname. Consulte Cuenta de enlace de dominio: características requeridas para obtener información sobre qué necesita el servicio en relación con esas cuentas de enlace de dominio.Campo Descripción Nombre de NETBIOS El sistema muestra un cuadro de texto. Escriba el nombre de NetBIOS del dominio de AD con el que el pod tiene conexión directa. Por lo general, este nombre no contiene un punto. Para ver un ejemplo de cómo encontrar el valor que se va a utilizar en el entorno de dominio de Active Directory, consulte Obtener la información del nombre de dominio DNS y NETBIOS. Nombre de dominio DNS Escriba el nombre de dominio DNS completo del dominio de AD que especificó en Nombre de NETBIOS. Nombre de usuario de enlace y Contraseña de enlace Proporcione las credenciales de la cuenta de servicio de enlace de dominio que el servicio va a usar con el dominio seleccionado. Cuenta auxiliar n.º 1 En los campos Nombre de usuario de enlace y Contraseña de enlace, escriba una cuenta de usuario en el dominio para usar como cuenta de enlace LDAP auxiliar y la contraseña asociada. - En el paso Protocolo se selecciona el protocolo y se proporcionan (opcionalmente) los controladores de dominio preferidos que el servicio debe utilizar para comunicarse con el dominio de AD que introdujo en el primer paso del asistente, así como cualquier otra información adicional. En el contexto de un entorno de AD configurado para LDAPS, en este paso del asistente hay que proporcionar los certificados de CA de confianza.

La interfaz de usuario reflejará la selección de Protocolo. La siguiente captura de pantalla muestra la opción LDAPS y la selección del botón de opción Detección automática.

Todos estos campos están dentro del contexto del dominio de AD que especificó en el paso anterior del asistente. La interfaz de usuario cambiará dinámicamente en función de las selecciones realizadas.

Campo Descripción Protocolo Elija LDAPS o LDAP. Controlador de dominio Opcional. Puede usar este cuadro de texto para especificar una lista separada por comas de los controladores de dominio que prefiera utilizar para acceder al dominio de AD especificado en el primer paso. Si este cuadro de texto se deja en blanco, el servicio usará cualquier controlador de dominio disponible para el dominio de AD. - Si se selecciona LDAPS como protocolo, los controladores de dominio se deben especificar con sus nombres de host DNS completos.

- Si se selecciona LDAP como protocolo, se pueden utilizar direcciones IP o nombres de host DNS completos.

Contexto Contexto de nomenclatura para el dominio de AD. Este cuadro de texto se rellena automáticamente según la información que se especificó en Nombre de dominio DNS en el paso anterior del asistente. Certificados Disponible cuando se selecciona LDAPS para el protocolo. Seleccione cómo va a proporcionar los certificados de CA al sistema. Como se describió anteriormente en esta página, el sistema admite estos dos métodos: - Detección automática de certificados de CA. Consulte la sección "Detección automática: CA de Microsoft" más arriba en esta página de documentación para ver si el entorno de dominio de AD admite el uso de este método.

- Cargue manualmente los certificados de CA. Seleccione este método si el entorno de dominio de AD no admite el uso del método de detección automática.

Después de seleccionar LDAPS como protocolo y seleccionar uno de los botones de opción de Certificados, realice uno de los siguientes pasos dependiendo del método seleccionado para proporcionar los certificados. En ambos casos, siga las indicaciones en pantalla según vayan apareciendo en la interfaz de usuario.

- Detección automática

- Haga clic en Detección automática. Tal y como se describe en las secciones anteriores de esta página, el sistema detecta los certificados de CA en el entorno especificado a partir de la información del controlador de dominio y dominio de AD que se introdujo en los campos relevantes correspondientes del asistente. Estos certificados de CA se muestran en la interfaz de usuario. Siga el flujo en pantalla. La interfaz de usuario le pedirá que acepte todos los certificados detectados. Debe aceptar el conjunto de certificados detectados para que el asistente pueda avanzar al paso final.

- Cargar

- Con este método, deberá cargar manualmente los certificados de CA raíz e intermedio con codificación PEM. Haga clic en Cargar para cargar los archivos de certificado de CA desde el sistema local. La interfaz de usuario solo aceptará archivos con una extensión de archivo PEM.

Cuando vea que el botón Siguiente del asistente está listo para hacer clic en él, haga clic en él para avanzar al paso final.

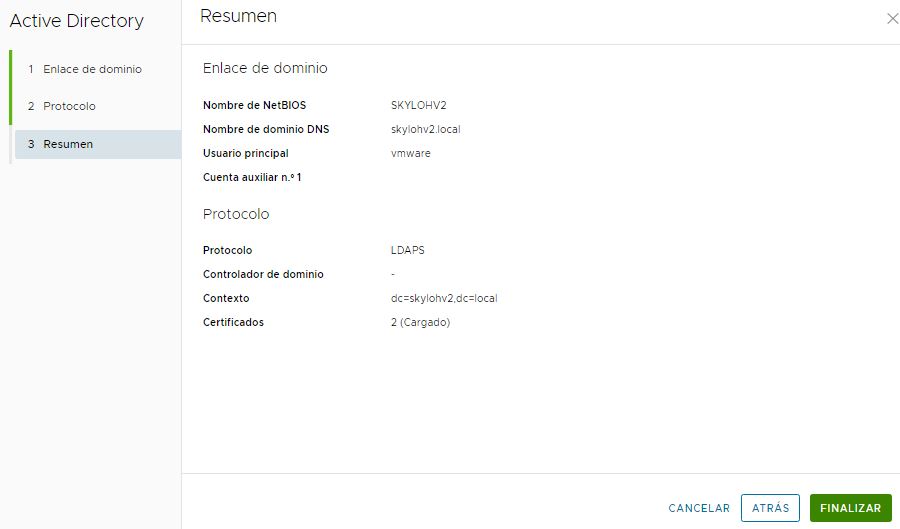

- En el paso Resumen, revise la información y, si todo está en orden, haga clic en Finalizar.

La siguiente captura de pantalla muestra el resumen cuando se utilizó el método de carga para proporcionar los certificados en el paso anterior. Se cargaron ocho (8) certificados en este ejemplo.

Al final de este flujo, la configuración de enlace de dominio del dominio de AD se guarda en el sistema.

Si ha realizado este flujo como parte del registro del primer dominio de AD de su nuevo tenant de Horizon Cloud, la interfaz de usuario le solicitará posteriormente que complete también los flujos para unirse a un dominio y para agregar administradores. Si desea obtener información sobre estos dos flujos, consulte las secciones para unirse a un dominio y agregar la función de superadministrador en Registrar el primer dominio de Active Directory.

Página Certificados de AD

Después de guardar los certificados en el sistema, la consola los muestra en la página Certificados de AD. Puede usar esta página para ver qué certificados de CA están guardados actualmente en el sistema y para eliminar los certificados que sabe que ya no están en uso. La siguiente captura de pantalla se incluye únicamente a modo ilustrativo para mostrar el caso en el que un administrador ha cargado certificados en el sistema.