Esta página se aplica a las implementaciones de Horizon Cloud Service de first-gen. En esta página se describe el flujo de trabajo (compuesto por varios pasos) para configurar la información de dominio de Active Directory necesaria para desbloquear las funciones de administración de Horizon Universal Console first-gen.

Si completa este flujo de registro, se desbloquean todas las funciones de administración de la consola que sean adecuadas para el entorno del arrendatario de first-gen.

Propósito

Lo más recomendable es completar este flujo de trabajo inmediatamente o poco después de que haber agregado el primer pod al grupo de pods del tenant, independientemente de si el pod es una implementación Horizon Cloud on Microsoft Azure o una implementación de un pod de Horizon con Horizon Cloud Connector.

El motivo por el que completarlo es lo más recomendable es que este flujo de trabajo le permitirá usar las funciones de administración de la consola. Hasta que el tenant tenga al menos un dominio de Active Directory configurado, casi todas las funciones de administración de la consola estarán atenuadas y bloqueadas.

Descripción general

El flujo de trabajo de registro de dominio sigue esta secuencia en términos generales.

- Desde cloud.horizon.vmware.com, siga los mensajes que se muestran en pantalla para iniciar sesión en la consola. A continuación, en la consola, inicie el flujo de trabajo de configuración de Active Directory.

- En el paso de enlace de dominio se especifica la información relacionada con el nombre del dominio de Active Directory, la información relacionada con el protocolo y las credenciales de una cuenta de servicio de enlace de dominio que el tenant pueda utilizar para consultar al dominio de Active Directory. Se debe especificar la cuenta principal y la cuenta auxiliar. Para obtener información sobre qué necesita Horizon Cloud para esa cuenta de enlace de dominio, consulte Cuenta de enlace de dominio: características requeridas.

- La información de unión de dominio es necesaria en una implementación de Horizon Cloud on Microsoft Azure. En este paso se proporciona la dirección IP del servidor DNS que permitirá al servicio resolver los nombres de las máquinas del tenant, la unidad organizativa predeterminada en la que se van a crear las máquinas virtuales de sesión única y de sesión múltiple aprovisionadas por el pod y, asimismo, las credenciales de una cuenta de servicio de unión de dominio que el tenant pueda utilizar para unir esas máquinas virtuales al dominio de Active Directory. Dichas máquinas virtuales incluyen máquinas virtuales importadas, instancias de RDSH de granja, instancias de escritorio VDI, etc. Para obtener información sobre qué necesita el tenant para esa cuenta de unión de dominio, consulte Cuenta de unión de dominio: características requeridas.

Si el primer pod del tenant es un tipo de pod Horizon Connection Server, puede saltarse el paso de especificación de la información de la cuenta de unión de dominio. Los servicios del plano de nube de dichos pods funcionarán correctamente. Si pese a ello decide hacerlo y, más adelante, agrega una implementación de pod de Horizon Cloud a este mismo tenant, y ese pod va a aprovisionar recursos a los usuarios finales en el mismo dominio, no olvide especificar esa información de unión de dominio después de implementar dicho pod. La consola no avisa automáticamente de que la información de unión de dominio no se ha especificado después de implementar un pod de Horizon Cloud.

- En el paso final del flujo de trabajo para agregar un administrador, se asigna la Horizon Cloudfunción de superadministrador a un grupo de dominios de Active Directory.

- Tras guardar la información del administrador, la consola cerrará la sesión automáticamente. Este paso garantiza que solo los administradores del grupo de dominios especificado en el paso anterior puedan acceder a las funciones de administración de la consola.

Cuando el flujo de trabajo de un dominio de Active Directory finalice, se pueden configurar más dominios de Active Directory según corresponda a las necesidades de su organización.

Consideraciones clave

- Debe finalizar este flujo de trabajo completo de al menos un dominio para poder acceder a otras páginas de la consola. Los servicios principales estarán bloqueados hasta que finalice estas tareas.

- Completar el paso del flujo de trabajo de asignación de la función de superadministrador a un grupo de dominios de Active Directory es indispensable para poder usar las funciones de la consola. Si cancela el asistente antes de completar este paso, vuelva a abrir el asistente de registro de Active Directory; para ello, haga clic en el botón Configurar de la página Introducción de la consola y complete la asignación de la función.

- El uso del protocolo LDAPS en implementaciones de Horizon Cloud on Microsoft Azure se admite a partir de la versión de servicio v2202. Para poder usarlo, el tenant debe estar habilitado explícitamente para usar ese protocolo, y el primer pod del tenant y los pods subsiguientes deben ejecutar el nivel de manifiesto de la versión v2201. Consulte Compatibilidad de Horizon Cloud on Microsoft Azure y LDAPS para obtener más información.

- No se admiten los grupos de distribución, aunque estén anidados en un grupo de seguridad. Al crear grupos de Active Directory, seleccione siempre Seguridad para Tipo de grupo.

- A las cuentas de enlace de dominio principal y auxiliar se les asigna siempre la función de superadministrador, que concede todos los permisos para realizar acciones de administración en la consola. Asegúrese de que los usuarios a los que no desea conceder permisos de superadministrador no puedan acceder a las cuentas especificadas.

- Asegúrese de que la desviación del reloj del servidor de Active Directory sea inferior a 4 minutos. A partir de la versión 2474.x del manifiesto, el sistema comprueba si la desviación registrada es inferior a 4 minutos. Si excede los 4 minutos, se produce un error de detección de servidores de dominio del sistema, que genera la excepción "La desviación del reloj es demasiado amplia". Las solicitudes de conexión de escritorio de los usuarios finales pueden verse afectadas si se producen errores de detección de servidores de dominio en el sistema.

- Para el futuro, tenga en cuenta que si tiene pensado agregar más implementaciones de pods al grupo de pods de este tenant, estos pods deberán tener una conexión directa con este mismo dominio de Active Directory en el momento en que dichos pods se conecten o implementen.

- Además, debido a un problema conocido, cuando se conectan pods de Horizon a través de Horizon Cloud Connector y no se completa el proceso de registro de este dominio de Active Directory para el primer pod antes de ejecutar el flujo de trabajo de emparejamiento en la nube del conector para los siguientes pods, pueden producirse resultados inesperados. Aunque el flujo de trabajo de emparejamiento en la nube se puede ejecutar en varios pods antes de completar el registro del primer dominio de Active Directory con Horizon Cloud, si no se ha completado este registro antes de ejecutar el proceso de emparejamiento en la nube en el pod siguiente, pueden producirse errores en el registro del dominio. En tal caso, primero tendrá que utilizar Desconectar del portal de configuración de Horizon Cloud Connector para eliminar la conexión existente entre los distintos pods conectados a la nube hasta que solo quede uno. Tras ello, elimine el registro de Active Directory con el error, complete el proceso de registro del dominio para ese único pod conectado a la nube y vuelva a ejecutar el flujo de trabajo de Horizon Cloud Connector en los pods subsiguientes.

Antes de ejecutar el flujo de trabajo en la consola

- Compruebe que el primer pod se haya implementado correctamente. El asistente de introducción de la consola indica si el primer pod se implementó correctamente mediante un icono de marca de verificación verde (

).

). - Obtenga el nombre de NetBIOS y el nombre DNS del dominio de Active Directory que va a registrar. Estos valores se deben especificar en la ventana Registrar Active Directory de la consola, en el primer paso de este flujo de trabajo. Para ver un ejemplo de cómo encontrar estos valores, consulte Obtener la información del nombre de dominio DNS y NETBIOS. Tenga en cuenta que introducirá el nombre de la cuenta en sí en los campos, como

ouraccountname, al igual que el nombre de inicio de sesión del usuario sin el nombre de dominio. - Obtenga información válida lista para introducirla en los campos obligatorios de la consola de las cuentas de enlace de dominio principal y auxiliar requeridas y de la cuenta de unión de dominio. Asegúrese de que dichas cuentas existen en el dominio y cumplen los requisitos descritos en Cuentas de servicio que requiere Horizon Cloud para sus operaciones. El servicio validará la información de la cuenta que introduzca como parte del flujo de trabajo de la consola.

- Para evitar que se produzca un error en el paso de la cuenta de unión de dominio, asegúrese de que la infraestructura de Active Directory está sincronizada con un origen de hora preciso. En caso de error, puede que deba ponerse en contacto con el servicio de soporte de VMware para recibir asistencia. Si el paso de enlace a dominio se realiza correctamente, pero se produce un error en el paso de unión a dominio, pruebe a restablecer el dominio y, a continuación, investigue si es necesario ajustar el origen de la hora. Para restablecer el dominio, consulte los pasos de Eliminar el registro del dominio de Active Directory.

Iniciar sesión y comenzar el flujo de trabajo

- Para iniciar sesión en la consola, desplácese hasta la URL del portal de Horizon Universal Console en https://cloud.horizon.vmware.com/.

Esa URL redirecciona a la pantalla de inicio de sesión de VMware Cloud Services, como se muestra en la siguiente captura de pantalla. Inicie sesión con las credenciales asociadas con el arrendatario de Horizon Cloud. Siga el flujo en pantalla.

Si no aceptó previamente las condiciones de servicio con esas credenciales, aparecerá un cuadro de notificación de las condiciones de servicio después de hacer clic en el botón Inicio de sesión. Acepte los términos del servicio para continuar.

Cuando el inicio de sesión se autentica correctamente, la consola se abre y muestra la página Introducción.

- En la página de introducción, expanda la sección Configuración general si aún no lo hizo.

- En Active Directory, haga clic en Configurar.

La consola muestra una ventana que es el inicio del flujo de trabajo de registro de Active Directory. La apariencia de esta ventana variará en función de si el tenant comienza con un pod de tipo Horizon Connection Server o con una implementación de Horizon Cloud on Microsoft Azure.

Enlace de dominio: Pod de Horizon Connection Server

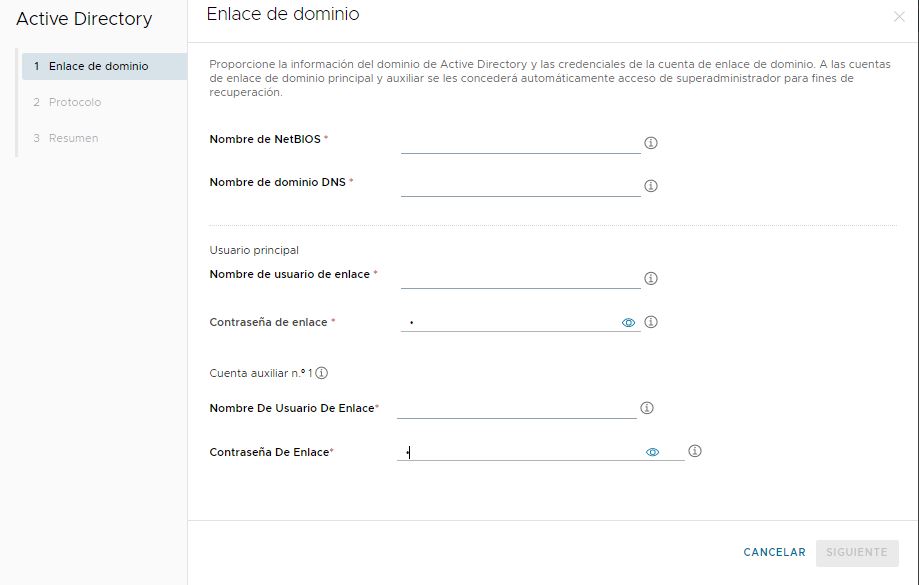

Proporcione la información solicitada en la ventana de la consola y haga clic en Enlace de dominio para guardarla. Al especificar cada nombre de cuenta de enlace, escriba el nombre de la cuenta sin el nombre de dominio, como el nombre de inicio de sesión del usuario, por ejemplo, ouraccountname.

| Campo | Descripción |

|---|---|

| Nombre de NETBIOS | La consola muestra un menú de selección que se rellena con los nombres de todos los dominios de Active Directory que puede ver el pod de Horizon. Seleccione el dominio de Active Directory que desee registrar primero. |

| Nombre de dominio DNS | Solo lectura. La consola muestra automáticamente el nombre de dominio DNS completo del dominio de Active Directory seleccionado en Nombre de NETBIOS. |

| Protocolo | Muestra automáticamente LDAP, el protocolo admitido para este tipo de pod. |

| Nombre de usuario de enlace y Contraseña de enlace | Proporcione las credenciales de la cuenta de servicio de enlace de dominio que el servicio va a usar con el dominio seleccionado. |

| Cuenta auxiliar n.º 1 | En los campos Nombre de usuario de enlace y Contraseña de enlace, escriba una cuenta de usuario en el dominio para usar como cuenta de enlace LDAP auxiliar y la contraseña asociada. |

| Propiedades avanzadas | A menos que se cambien los valores predeterminados, el servicio utiliza los valores predeterminados que se muestran en la consola.

|

Enlace de dominio: Implementación de Horizon Cloud on Microsoft Azure

Proporcione la información solicitada en la ventana de la consola y haga clic en Enlace de dominio para guardarla. Al especificar cada nombre de cuenta de enlace, escriba el nombre de la cuenta sin el nombre de dominio, como el nombre de inicio de sesión del usuario, por ejemplo, ouraccountname.

| Campo | Descripción |

|---|---|

| Nombre de NETBIOS | El sistema muestra un cuadro de texto. Escriba el nombre de NetBIOS del dominio de AD con el que el pod tiene conexión directa. Por lo general, este nombre no contiene un punto. Para ver un ejemplo de cómo encontrar el valor que se va a utilizar en el entorno de dominio de Active Directory, consulte Obtener la información del nombre de dominio DNS y NETBIOS. |

| Nombre de dominio DNS | Escriba el nombre de dominio DNS completo del dominio de AD que especificó en Nombre de NETBIOS. |

| Protocolo | Muestra automáticamente LDAP, el protocolo admitido para este tipo de pod. |

| Nombre de usuario de enlace y Contraseña de enlace | Proporcione las credenciales de la cuenta de servicio de enlace de dominio que el servicio va a usar con el dominio seleccionado. |

| Cuenta auxiliar n.º 1 | En los campos Nombre de usuario de enlace y Contraseña de enlace, escriba una cuenta de usuario en el dominio para usar como cuenta de enlace LDAP auxiliar y la contraseña asociada. |

| Propiedades avanzadas | Opcional. A menos que se cambien los valores predeterminados, el servicio utiliza los valores predeterminados que se muestran en la consola.

|

La siguiente captura de pantalla muestra la ventana Registrar Active Directory cuando el primer pod conectado está en la nube de Microsoft Azure. Los campos tienen valores para un dominio de Active Directory de ejemplo con el nombre de NetBIOS de ENAUTO y el nombre de dominio DNS de ENAUTO.com.

Unirse a un dominio

Cuando el paso de enlace de dominio se realiza correctamente, la consola muestra automáticamente el cuadro de diálogo Unirse a un dominio. En las credenciales de usuario, use una cuenta de Active Directory que se ajuste a las directrices establecidas para la cuenta de unión de dominio que aparecen descritas en los requisitos.

Se recomienda rellenar los campos obligatorios en este paso del asistente. Aunque en esta versión la cuenta de unión de dominio se utiliza principalmente para las operaciones del sistema relacionadas con las máquinas virtuales ubicadas en pods de Microsoft Azure, al realizar este paso asegura que la consola le pida que complete el siguiente paso, consistente en conceder la función de superadministrador.

- En el cuadro de diálogo Unirse a un dominio, proporcione la información necesaria.

Opción Descripción Dirección IP del servidor DNS principal La dirección IP del servidor DNS principal que desee que Horizon Cloud utilice para resolver los nombres de las máquinas. Para un pod de Microsoft Azure, este servidor DNS debe poder resolver los nombres de máquina dentro de la nube de Microsoft Azure además de resolver los nombres externos.

Dirección IP del servidor DNS secundario (Opcional) Dirección IP de un servidor DNS secundario OU predeterminada La unidad organizativa de Active Directory que desea que utilicen las máquinas virtuales relacionadas con el escritorio del pod, como las máquinas virtuales importadas, las máquinas virtuales RDSH de granja, o las instancias de escritorio VDI. Una unidad organizativa de Active Directory tiene el formato como OU=NestedOrgName, OU=RootOrgName,DC=DomainComponent. El recurso predeterminado del sistema esCN=Computers. Puede cambiar el valor predeterminado para que se ajuste a sus necesidades, comoCN=myexample.Nota: Para obtener una descripción de los nombres de la organización anidados, consulte Consideraciones para usar unidades organizativas de dominios de Active Directory anidados. Cada OU individual introducido debe tener 64 caracteres de largo o menos, sin contar la porción de OU= de su entrada. Microsoft limita una OU individual a 64 caracteres o menos. Se considera válida na ruta de acceso de la unidad organizativa que tenga más de 64 caracteres, pero ninguna OU individual debe tener más de 64 caracteres. Por el contrario, cada unidad organizativa individual debe tener 64 caracteres o menos.Nombre de usuario de unión y Contraseña de unión La cuenta de usuario de Active Directory que tiene permisos para unirse a equipos de ese dominio de Active Directory. Proporcione el nombre de usuario y su contraseña asociada correspondiente. Nota: Solo especifique el nombre de usuario en sí. No incluya el nombre del dominio aquí.Nombre de usuario de cuenta de unión auxiliar y Contraseña de unión auxiliar Opcional. Especifique una cuenta de unión de dominio auxiliar. Si no se puede acceder a la cuenta de unión de dominio principal especificada, el sistema utilizará la cuenta de unión de dominio auxiliar para estas operaciones en los pods de Microsoft Azure que deban unirse al dominio, como la importación de máquinas virtuales de imagen, la creación de instancias de RDSH de granja, la creación de instancias de escritorio VDI, etc.

Use una cuenta de Active Directory que se ajuste a las mismas directrices establecidas para la cuenta de unión de dominio principal que aparecen descritas en los requisitos. Asegúrese de que esta cuenta de unión a dominio auxiliar tenga una hora de caducidad distinta de la cuenta de unión a dominio principal, a menos que ambas cuentas estén configuradas como Nunca caduca. Si tanto la cuenta de unión a dominio principal y como la auxiliar caducan al mismo tiempo, se producirá un error en las operaciones del sistema para sellar imágenes y aprovisionar máquinas virtuales de escritorio VDI y máquinas virtuales RDSH de granja.

Si no desea agregar una cuenta de unión de dominio auxiliar en este momento, puede hacerlo más adelante. Si agrega una ahora, puede actualizarla o eliminarla posteriormente. Solo se puede agregar una cuenta de unión de dominio auxiliar.

- Haga clic en Guardar.

Cuando el paso de unión de dominio se realice correctamente, se abre el cuadro de diálogo Agregar administrador, y debe continuar con el paso para agregar la función de superadministrador a su grupo de administradores en el dominio de AD.

Importante: Si se produce un error en el paso de unión de dominio, el proceso de registro no se realiza por completo. Si se produce esta situación, siga los pasos de Eliminar el registro del dominio de Active Directory y, a continuación, comience por el paso 4.

Agregar una función de superadministrador a un grupo de AD

- En el cuadro de diálogo Agregar administrador, use la función de búsqueda de Active Directory para seleccionar el grupo de administradores de este servicio que deben poder realizar acciones de administración en el entorno desde esta consola. Esta asignación garantiza la concesión a una de las cuentas de usuario (como mínimo) del dominio de Active Directory de los permisos necesarios para iniciar sesión en esta consola, ahora que esta cuenta de cliente está configurada en el dominio de Active Directory.

- Haga clic en Guardar.

Al hacer clic en Guardar, el sistema cierra la sesión automáticamente. Una vez que el pod ya está registrado en el dominio de Active Directory, el sistema exige el uso de una cuenta de este servicio junto con las credenciales de su cuenta de VMware y, para ello, requiere que se vuelva a iniciar sesión. Por ejemplo, en esta ocasión, debería iniciar sesión con las credenciales de su cuenta de VMware y, a continuación, utilizar las credenciales de la cuenta de Active Directory de un usuario que pertenezca al grupo al que acaba de asignar la función de superadministrador en dicho servicio.

Resultados tras completar el proceso

Cuando se completen todos los pasos del asistente, dispondrá de los siguientes elementos:

- El dominio de Active Directory se configura en el plano de nube como el primer dominio de Active Directory configurado en la nube asociado con la cuenta de cliente de Horizon Cloud.

- Horizon Cloud tiene la cuenta de unión de dominio necesaria para las operaciones del sistema relacionadas con la unión de máquinas virtuales a ese dominio, para pods de Horizon Cloud.

- Las actividades de administración de la consola ya están disponibles.

- Ahora que el arrendatario de Horizon Cloud tiene su primer dominio de Active Directory registrado, el flujo de inicio de sesión cambia cuando se inicia sesión en la consola. Para obtener una descripción general del flujo de inicio de sesión, consulte Acerca de la autenticación para un entorno de arrendatario de Horizon Cloud.

- Los usuarios del grupo al que se asignó la función de superadministrador pueden acceder a la consola y realizar actividades de administración si inician sesión con las credenciales de la cuenta de VMware asociada. Si desea permitir que estos administradores usen las credenciales de sus cuentas de VMware para autenticarse con Horizon Cloud, siga los pasos descritos en Otorgar funciones administrativas a las personas de la organización para iniciar sesión y realizar acciones en el entorno de arrendatario de Horizon Cloud con Horizon Universal Console.

- Las cuentas de usuario del dominio de Active Directory registrado pueden seleccionarse para asignaciones que implican recursos de los pods de Microsoft Azure.

- Las funciones de soporte técnico de la consola pueden utilizarse con las cuentas de usuario del dominio de Active Directory registrado.

¿Qué hacer a continuación?

A partir de este punto, lo normal es que realice estas tareas:

- Agregue cuentas de enlace auxiliares adicionales a la configuración del dominio de Active Directory. Si no se puede acceder a las cuentas de enlace principal y primera que especificó, el sistema usa la siguiente cuenta de enlace auxiliar para conectarse con Active Directory. Al tener cuentas de enlace auxiliares, los usuarios administradores no se excluyen de la consola en aquellas situaciones en las que el dominio de Active Directory no puede acceder a la cuenta de enlace principal. Consulte Agregar cuentas de enlace auxiliares adicionales a un dominio de Active Directory configurado en la nube en Horizon Cloud.

- Conceder acceso a usuarios adicionales para administrar su entorno. Primero agregue sus cuentas de VMware con las funciones de Horizon Cloud asociadas y, a continuación, asigne a sus cuentas de Active Directory la función de Horizon Cloud adecuada. Consulte Otorgar funciones administrativas a las personas de la organización para iniciar sesión y realizar acciones en el entorno de arrendatario de Horizon Cloud con Horizon Universal Console y Asignar funciones a grupos de Active Directory que controlan qué áreas de Horizon Universal Console se activan para las personas de esos grupos después de autenticarse en el entorno de arrendatario de Horizon Cloud.

- Continúe con los pasos del asistente Introducción. Consulte Asistente Introducción de Horizon Cloud: descripción general.

- Puede explorar o realizar tareas de administración adicionales desde el panel de control y otras áreas de la consola. Consulte Arrendatarios de first-gen: recorrido por Horizon Universal Console first-gen.

- También puede registrar otros dominios de Active Directory (si dispone de ellos) que correspondan a usuarios a quienes desea conceder acceso de administración a la consola, o bien a usuarios finales a quienes desea proporcionar asignaciones. Consulte Registrar dominios de Active Directory adicionales como dominios de Active Directory configurados en la nube en el entorno de arrendatario de Horizon Cloud.

- Asigne la función de administrador de demostración a los usuarios de este dominio a quienes desea conceder acceso de solo lectura a la consola. Consulte Prácticas recomendadas sobre los dos tipos de funciones que se conceden a los usuarios para que usen la consola para trabajar en su entorno de Horizon Cloud y Asignar funciones a grupos de Active Directory que controlan qué áreas de la consola se activan para las personas de esos grupos después de autenticarse en el entorno de arrendatario de Horizon Cloud.