Si las redes de su entorno no están configuradas correctamente para su uso con el pod de Horizon Cloudfirst-gen en Microsoft Azure, el proceso para crear el pod puede quedar atascado en el estado PENDIENTE o puede fallar la acción posterior a la implementación de enlace de dominio para el entorno de Active Directory. Las dos causas más comunes de errores relacionados con la red son no abrir los puertos salientes necesarios y no poder habilitar el DNS para resolver las direcciones internas y externas. Siguiendo los pasos de solución de problemas descritos aquí, puede ejecutar algunas pruebas para comprobar que los puertos salientes necesarios estén abiertos y el DNS pueda resolver las direcciones internas y externas.

Los requisitos de redes generales para implementar correctamente un pod se establecen en la lista de comprobación de requisitos previos y se describen en Arrendatarios de first-gen: configurar las opciones del servidor DNS que necesita la topología de VNet que se utilizará para los pods de Horizon Cloud en Microsoft Azure y Arrendatarios de first-gen - Implementaciones de Horizon Cloud on Microsoft Azure: requisitos de resolución de nombres de host, nombres DNS. Si las redes de su entorno no cumplen estos requisitos, se enfrentará a uno o ambos de estos dos problemas:

| Problemas | Causas comunes |

|---|---|

|

Si no se proporciona a la VNet ninguna resolución de DNS para los nombres de máquina externos, se puede producir el problema de estado pendiente y el problema de enlace de dominio. Por ejemplo, si el DNS no se puede resolver en Active Directory en los controladores de dominio, se produce un error en el paso del enlace de dominio. Para obtener más información sobre la configuración de DNS de la VNet, consulte Arrendatarios de first-gen: configurar las opciones del servidor DNS que necesita la topología de VNet que se utilizará para los pods de Horizon Cloud en Microsoft Azure. |

Para ejecutar algunas pruebas que comprobarán que la configuración de DNS puede resolver nombres internos y externos, y comprobar que los puertos salientes necesarios estén abiertos, debe implementar una máquina virtual (VM) de prueba pequeña en la suscripción de Microsoft Azure y, a continuación, usar esa máquina virtual para ejecutar estas pruebas de redes. La secuencia de alto nivel de pasos para solucionar problemas es la siguiente:

- Cree un par de claves de SSH.

- Cree la máquina virtual de prueba en la suscripción a Microsoft Azure.

- Conéctese a esa máquina virtual de prueba.

- Ejecute las pruebas de redes.

- Al realizar la prueba, elimine la máquina virtual de prueba y todos los artefactos relacionados con la prueba que se crearon en su entorno de Microsoft Azure para realizar esta solución de problemas.

Para obtener más información sobre la ejecución de las pruebas de solución de problemas, consulte las secciones siguientes.

Solución de problemas de implementación de pods de Horizon Cloud: crear un par de claves SSH

Como parte de esta solución de problemas, se implementa una máquina virtual Linux de prueba en la suscripción de Microsoft Azure. Para autenticarse en la máquina virtual Linux de prueba, necesita un par de claves SSH. Cree el par de claves en el sistema que se utiliza para la conexión SSH con la máquina virtual de prueba. Este paso es opcional si ya tiene un par de claves en ese sistema.

Para crear este par de claves SSH, puede utilizar un sistema Microsoft Windows o Linux. Los pasos para ambos tipos de sistemas se describen a continuación. Seleccione los pasos más adecuados para su situación.

Crear un par de claves SSH en un sistema Microsoft Windows

Siga estos pasos cuando vaya a utilizar un sistema Microsoft Windows para conexión SSH con la máquina virtual Linux de prueba que se va a implementar en su suscripción a Microsoft Azure.

Cuando se crea la máquina virtual de prueba en Microsoft Azure, utilizará el contenido del archivo de la clave pública generada. Si ya tiene un par de claves SSH existente en el sistema Microsoft Windows que se va a utilizar para conectarse con la máquina virtual de prueba, puede omitir este paso y continuar con la creación de la máquina virtual de prueba, como se describe en Crear la máquina virtual de prueba en la suscripción a Microsoft Azure.

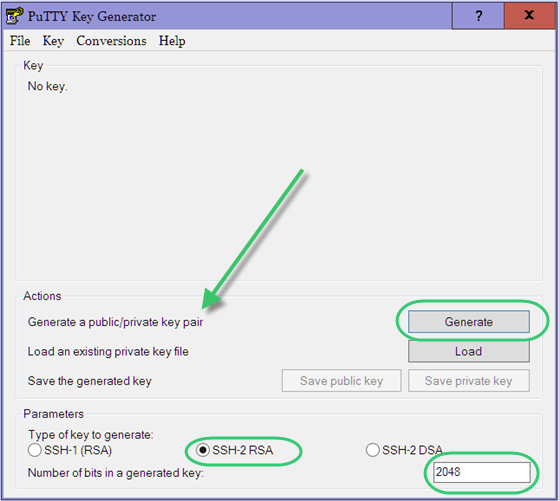

Siguiendo estos pasos, se genera el par de claves SSH, se copia el contenido del archivo de clave pública de manera que pueda utilizarlo al crear la máquina virtual de prueba y se carga la clave privada en la herramienta Pageant de PuTTY. Pageant es un agente de autenticación SSH que puede contener las claves privadas en la memoria. Manteniendo la clave privada en la memoria, la clave privada se aplica automáticamente contra cualquier sesión SSH de ese sistema Microsoft Windows, lo que facilita aún más su uso.

Requisitos previos

Un sistema Microsoft Windows no tiene instalado de forma predeterminada el software de par de claves SSH. Compruebe que el software de generación de par de claves SSH esté instalado en el sistema que va a utilizar. Puede utilizar cualquier software de generación de par de claves SSH. Los siguientes pasos describen cómo usar el software PuTTY en Microsoft Windows para crear el par de claves SSH. Puede obtener el software PuTTY en www.putty.org. Tras la instalación, el conjunto de herramientas PuTTY está disponible. La siguiente captura de pantalla muestra un ejemplo de las herramientas PuTTY en el menú Inicio.

Procedimiento

Resultados

Qué hacer a continuación

Cree la máquina virtual de prueba siguiendo los pasos que aparecen en Crear la máquina virtual de prueba en la suscripción a Microsoft Azure.

Crear un par de claves SSH en un sistema Linux

Siga estos pasos cuando utilice un sistema Linux para conectarse mediante SSH a la máquina virtual Linux de prueba que se implementará en la suscripción de Microsoft Azure.

En los pasos para crear la máquina virtual de prueba en Microsoft Azure, se utilizará el contenido del archivo de claves públicas generado. Si ya hay un par de claves SSH en el sistema Linux que se utilizará para conectarse a la máquina virtual de prueba, puede omitir este paso y continuar con la creación de la máquina virtual de prueba, tal como se describe en Crear la máquina virtual de prueba en la suscripción a Microsoft Azure.

Requisitos previos

Antes de realizar estos pasos, asegúrese de que no se sobrescribirá ningún par de claves SSH existente que desee conservar para otros fines. En un sistema Linux, los archivos de claves SSH públicas y privadas se crean en el directorio de Linux ~/.ssh/id_rsa de forma predeterminada. Si ya existe un par de claves SSH en el directorio, y se usa el mismo nombre de archivo al ejecutar este comando, o si se especifica una ubicación diferente en el comando y ya existe un par de claves SSH en esa ubicación, el par existente se sobrescribirá.

Procedimiento

Qué hacer a continuación

Cree la máquina virtual de prueba siguiendo los pasos que aparecen en Crear la máquina virtual de prueba en la suscripción a Microsoft Azure.

Crear la máquina virtual de prueba en la suscripción a Microsoft Azure

Para ejecutar las pruebas de comprobación de que la conectividad de red esté configurada para el pod de Horizon Cloud utilizará una máquina virtual (VM) de prueba de Linux en el entorno de Microsoft Azure.

Requisitos previos

Compruebe que tenga la clave pública de SSH creada como se describe en Solución de problemas de implementación de pods de Horizon Cloud: crear un par de claves SSH. Esa clave pública se proporcionará en el Asistente de creación de la máquina virtual para que esta última confíe en las conexiones de SSH procedentes del sistema que tenga la clave privada correspondiente.

Compruebe que el nombre de la red virtual (VNet) sea el mismo que se utiliza para implementar el pod, tal como se describe en Horizon Cloud first-gen: configurar la red virtual obligatoria en Microsoft Azure.

Si no utilizó la opción del asistente Agregar pod para usar sus propias subredes con nombre en el pod y, en su lugar, introdujo los CIDR para las subredes, el implementador de pods creará la subred de administración del pod. Es posible que, en el punto del proceso de implementación donde se produjo el error, el propio proceso cree la subred de administración del pod en la VNet.

- Si el implementador ya creó esa subred de administración, se recomienda implementar en ella la máquina virtual de prueba. Para identificar la existencia de la subred de administración del pod en la VNet, inicie sesión en el portal de Microsoft Azure, desplácese a esa VNet y examine la lista de subredes que tiene. Si el implementador de pods crea automáticamente las subredes del pod (porque no se aplicó la opción para usar subredes con nombre propias en el pod), la subred de administración del pod tendrá un nombre con el patrón

vmw-hcs-podID-net-management, donde "podID" es el UUID del pod. En caso contrario, la subred de administración del pod será la que creó para la implementación del pod. - Si el proceso de implementación no creó la subred de administración del pod en la VNet, puede elegir cualquier subred disponible en la VNet o crear una nueva para que la use la máquina virtual de prueba.

Procedimiento

Utilizar SSH para conectarse a la máquina virtual de prueba

Establezca una conexión SSH (shell seguro) con la máquina virtual de prueba para poder ejecutar las pruebas de conectividad de red en el entorno de Microsoft Azure.

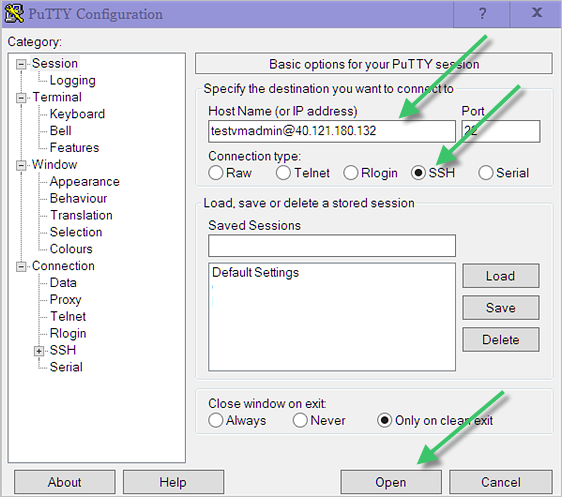

Conexión SSH con la máquina virtual de prueba desde un sistema Microsoft Windows

Esta conexión se establece desde el sistema Microsoft Windows que tiene la clave privada que corresponde a la clave pública que se especificó cuando se creó la máquina virtual de prueba.

Requisitos previos

Compruebe que tenga la dirección IP de la máquina virtual de prueba y el nombre de usuario que especificó cuando se creó la máquina virtual.

En un sistema Microsoft Windows, por lo general, se utiliza PuTTY. Para permitir que PuTTY cargue con facilidad la clave privada al iniciar la sesión de SSH, antes de iniciar PuTTY, inicie Pageant como se describe en Crear un par de claves SSH en un sistema Microsoft Windows y agregue la clave privada de SSH a la lista de claves de Pageant. La clave privada de SSH debe coincidir con la clave pública que se especificó al crear la máquina virtual de prueba. Cuando se cargue la clave privada en Pageant, la sesión de SSH de PuTTY utilizará automáticamente esa clave privada.

Procedimiento

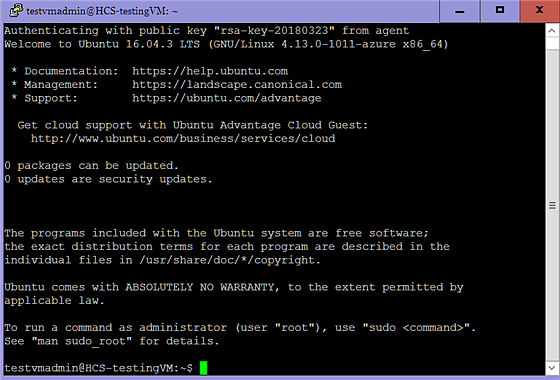

Resultados

Qué hacer a continuación

Ahora que está conectado a la máquina virtual de prueba, puede ejecutar las pruebas para comprobar la conectividad de red dentro de su entorno de Microsoft Azure. Siga los pasos que se describen en Ejecutar las pruebas para comprobar las redes en su entorno de Microsoft Azure.

Conexión de SSH con la máquina virtual de prueba desde un sistema Linux

Esta conexión se establece desde el sistema Linux que tiene la clave privada que se corresponde con la clave pública especificada cuando se creó la máquina virtual de prueba.

Requisitos previos

Compruebe que tiene la dirección IP de la máquina virtual de prueba y el nombre de usuario que especificó cuando se creó la máquina virtual.

Procedimiento

Resultados

Qué hacer a continuación

Ahora que se ha establecido la conexión con la máquina virtual de prueba, puede ejecutar las pruebas para comprobar la conectividad de red en el entorno de Microsoft Azure. Siga los pasos que se describen en Ejecutar las pruebas para comprobar las redes en su entorno de Microsoft Azure.

Ejecutar las pruebas para comprobar las redes en su entorno de Microsoft Azure

Puede ejecutar estas pruebas para comprobar que estas dos áreas relacionadas con la red estén configuradas correctamente: que el DNS pueda resolver las direcciones internas y externas, y que los puertos salientes necesarios estén abiertos. Estas pruebas se ejecutan con la máquina virtual de prueba.

El pod se basa en DNS para resolver las direcciones internas y externas. Las dos primeras pruebas aquí comprueban si el DNS configurado en el entorno de red puede resolver los FQDN conocidos para las direcciones internas y externas.

Requisitos previos

Antes de ejecutar estas pruebas, compruebe que haya creado una máquina virtual de prueba en la suscripción a Microsoft Azure y que esta tenga una conexión SSH, como se describe en Crear la máquina virtual de prueba en la suscripción a Microsoft Azure y Utilizar SSH para conectarse a la máquina virtual de prueba.

Obtenga las direcciones IP y los nombres de dominio completos (FQDN) para los servidores que son internos de la red que se espera que sean accesibles desde la VNet, como el controlador de dominio de Active Directory. Esta información se utilizará en la prueba de verificación de DNS.

Procedimiento

Resultados

Si las pruebas anteriores se realizan correctamente, podrá implementar correctamente el pod.

Qué hacer a continuación

Cuando haya completado la prueba, debe eliminar la máquina virtual de prueba y todos los artefactos relacionados, como su disco de máquina virtual, dirección IP, NIC, desde el entorno de Microsoft Azure. Lo ideal es que debería haber creado un grupo de recursos para la máquina virtual de prueba y simplemente elimine ese grupo de recursos para eliminar todos los artefactos de la máquina virtual. Siga los pasos descritos en Eliminar la máquina virtual de prueba después de completar las pruebas.

Eliminar la máquina virtual de prueba después de completar las pruebas

Cuando haya terminado las pruebas para comprobar la configuración de red de Microsoft Azure y ya no necesite la máquina virtual de prueba, debe eliminarla del entorno de Microsoft Azure, como también, debe eliminar todos los artefactos relacionados.

Procedimiento

- Inicie sesión en el portal de Microsoft Azure.

- Utilice uno de los siguientes métodos para eliminar la máquina virtual de prueba, en función de cómo se haya implementado.

- Si implementó la máquina virtual de prueba en su propio grupo de recursos y dicho grupo no se usa con ningún otro fin, puede eliminar el grupo de recursos completo.

Precaución: Para evitar eliminar accidentalmente otros elementos, asegúrese de que el grupo de recursos contenga solo la máquina virtual de prueba y sus objetos asociados, como los adaptadores de red y el disco, antes de eliminar el grupo de recursos.

- Si necesita eliminar la máquina virtual de prueba sin eliminar un grupo de recursos completo, puede utilizar el cuadro de búsqueda del portal para buscar el nombre de la máquina virtual de prueba. Los resultados de esta búsqueda mostrarán la máquina virtual y todos sus objetos asociados (disco, interfaces de red, dirección IP pública, etc.). A continuación, elimine cada objeto de forma individual.

- Si implementó la máquina virtual de prueba en su propio grupo de recursos y dicho grupo no se usa con ningún otro fin, puede eliminar el grupo de recursos completo.

).

).