El firewall relacionado con el contexto mejora la visibilidad de las aplicaciones y ayuda a eliminar el problema de permeabilidad de las mismas. La visibilidad en la capa de aplicaciones sirve de ayuda para supervisar mejor la seguridad, la conformidad y los recursos de las cargas de trabajo.

Las reglas del firewall no pueden utilizar los ID de las aplicaciones. El firewall relacionado con el contexto identifica las aplicaciones y aplica una microsegmentación del tráfico este-oeste, independientemente del puerto que use la aplicación. Se pueden definir las reglas del firewall basado en aplicaciones o relacionado con el contexto al definir los objetos del servicio de Capa 7. Después de definir los objetos del servicio de Capa 7, puede definir reglas con protocolos y puertos específicos, así como su definición de aplicaciones. La definición de la regla puede estar basada en más de cinco tuplas. También puede usar el Administrador de reglas de aplicaciones (Application Rule Manager) para crear reglas del firewall relacionado con el contexto.

Se admite el firewall relacionado con el contexto a partir de NSX Data Center for vSphere 6.4.

Se deben actualizar todos los clústeres de host de una infraestructura existente administrados por NSX Data Center for vSphere a NSX Data Center for vSphere 6.4.0 o a una versión posterior.

Tipos de firewall

El firewall actúa basándose en una combinación de diferentes encabezados de paquetes de Capa 2, Capa 3, Capa 4 y Capa 7 que se agregan a los datos cuando pasan por cada capa del modelo TCP/IP.

El firewall de Capa 3 o de Capa 4 solo actúa según el protocolo, el puerto y la IP de origen y de destino. También se realiza un seguimiento de la actividad de las conexiones de red. Este tipo de firewall se conoce como firewall con estado.

El firewall relacionado con el contexto o de Capa 7 puede hacer lo mismo que el firewall de Capa 3 y de Capa 4. Además, puede inspeccionar de forma inteligente el contenido de los paquetes. Por ejemplo, se puede escribir una regla del firewall de Capa 7 para rechazar todas las solicitudes de una dirección IP específica.

Definición de reglas y captura de paquetes

Puede crear más de cinco reglas de tuplas para un firewall relacionado con el contexto. Puede seguir agregando tantas tuplas como necesite para crear la regla correcta. Los únicos atributos admitidos son protocolo y usuario, y puede tener un usuario o un protocolo por regla. Pueden estar en campos SRC/DEST estándar o se pueden agregar al final de los atributos adicionales.

Hay siete tuplas en la siguiente regla:

| Origen (Source) | Destino (Destination) | Servicio (Service) | Dirección (Direction) | Acción | Atributos |

|---|---|---|---|---|---|

| location-set-1 | Iport-set-1 | HTTPS | ENTRADA Y SALIDA (INOUT) | Permitir (Allow) | TLS-V10 |

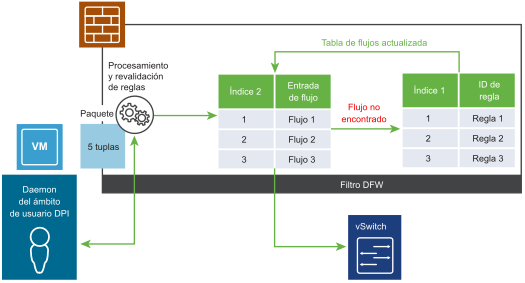

Cuando se configura un firewall relacionado con el contexto para la máquina virtual, los atributos de la inspección profunda de los paquetes (DPI) distribuida también deben coincidir con las cinco tuplas. Aquí se procesan las reglas y se vuelven a validar, y se busca la regla adecuada. Dependiendo de la acción, se crea o se descarta un flujo.

A continuación, se describe cómo se procesa una regla para un paquete entrante:

- Al especificar un filtro de DFW, se buscan los paquetes en la tabla de flujos basados en cinco tuplas.

- Si no se encuentran flujos ni estados, el flujo coincide con la tabla de reglas basadas en cinco tuplas y se crea una entrada en la tabla de flujos.

- Si el flujo coincide con una regla con un objeto de servicio de Capa 7, el estado de la tabla de flujos se marca como "PPP en progreso" (DPI In Progress).

- El tráfico se envía al motor PPP. El motor PPP determina el APP_ID.

- Una vez que APP_ID se determinó, el motor PPP envía el atributo que se inserta en la tabla de contexto para este flujo. Se elimina la marca "PPP en progreso" (DPI In Progress) y el tráfico ya no se envía al motor PPP.

-

El flujo (ahora con APP_ID) se vuelve a evaluar con todas las reglas que coincidan con APP_ID, a partir de la regla original con la que coincidió basada en cinco tuplas, y garantiza que ninguna regla que coincida con la Capa 4 tenga preferencia. Se lleva a cabo la acción apropiada (permitir/rechazar) y la entrada de la tabla de flujos se actualiza según corresponda.

Es posible que exista una regla para tener una regla de firewall relacionado con el contexto, como una regla de Capa 3 o de Capa 4, sin definir realmente el contexto. Si este es el caso, el paso de validación se podría realizar para aplicar el contexto, que podría tener más atributos.

Flujo de trabajo del firewall relacionado con el contexto