Un firewall distribuido (Distributed Firewall, DFW) se ejecuta como un paquete VIB en el kernel de todos los clústeres del host ESXi que estén preparados para NSX. La preparación del host activa automáticamente el DFW en los clústeres del host ESXi.

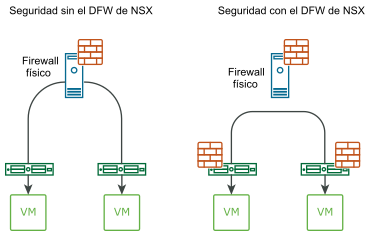

Las principales limitaciones de la arquitectura de seguridad tradicional centrada en el perímetro afectan tanto a la estrategia de seguridad como a la escalabilidad de las aplicaciones de los centros de datos modernos. Por ejemplo, el flujo del tráfico en un bucle invertido a través de firewalls físicos en el perímetro de la red crea una latencia adicional para determinadas aplicaciones.

El DFW complementa y mejora su seguridad física, ya que elimina bucles invertidos innecesarios de los firewalls físicos y reduce la cantidad de tráfico de la red. El tráfico rechazado se bloquea antes de que salga del host ESXi. No es necesario que el tráfico atraviese la red, sino solo que el firewall físico lo detenga en el perímetro. El tráfico que se dirige a otra máquina virtual del mismo host o de otro host no tiene que atravesar la red hasta llegar al firewall físico y volver posteriormente a la máquina virtual de destino. El tráfico se inspecciona en el ESXi y se envía a la máquina virtual de destino.

El DFW de NSX es un firewall con estado, lo que significa que supervisa el estado de las conexiones activas y utiliza esta información para determinar qué paquetes de red pueden pasar a través del firewall. El DFW se implementa en el hipervisor y se aplica a las máquinas virtuales por vNIC. Por lo tanto, las reglas de firewall se aplican a la vNIC de cada máquina virtual. La inspección de tráfico se produce en la vNIC de una máquina virtual justo en el momento en el tráfico está a punto de abandonar la máquina virtual y entrar en el conmutador virtual (salida). La inspección también se produce en la vNIC justo cuando el tráfico sale del conmutador y antes de que entre en la máquina virtual (entrada).

El dispositivo virtual de NSX Manager, las máquinas virtuales de NSX Controller y las puertas de enlace de servicio de NSX Edge se excluyen automáticamente del DFW. Si una máquina virtual no requiere el servicio DFW, puede agregarla manualmente a la lista de exclusión.

Como el DFW se distribuye en el kernel de cada host ESXi, la capacidad del firewall se escala horizontalmente cuando agrega hosts a los clústeres. Al agregar más hosts, se incrementa la capacidad del DFW A medida que se amplía la infraestructura y compra más servidores para administrar la cifra cada vez mayr de máquinas virtuales, aumenta la capacidad del DFW.

Reglas de las directivas del DFW

Las reglas de las directivas del DFW se crean con vSphere Web Client y las reglas se almacenan en la base de datos de NSX Manager. Gracias al DFW, puede crear reglas de Ethernet (reglas de Capa 2) y reglas generales (reglas que se aplican desde la Capa 3 a la Capa 7). Las reglas se publican desde NSX Manager hasta el clúster de ESXi y, a continuación, desde el host ESXi hasta la máquina virtual. Todos los hosts ESXi del mismo clúster tienen las mismas reglas de las directivas del DFW.

- Tabla de reglas para almacenar las reglas de las directivas de seguridad

- Tabla de seguimiento de la conexión para almacenar en la memoria caché las entradas de flujo de las reglas con una acción "permitir" (allow)

Las reglas del DFW se ejecutan en orden descendente. El tráfico que debe atravesar un firewall se compara primero con una lista de reglas de firewall. Cada paquete se compara con la regla principal de la tabla antes de bajar a las reglas subsiguientes de esa tabla. Se aplica la primera regla de la tabla que coincide con los parámetros de tráfico. La última regla de la tabla es la regla del DFW predeterminada. La regla predeterminada se aplica a los paquetes que no coincidan con ninguna regla situada por encima de la regla predeterminada.

Cada máquina virtual tiene sus propias reglas de las directivas de firewall y su propio contexto. Durante la migración con vMotion, cuando las máquinas virtuales se trasladan de un host ESXi a otro, el contexto del DFW (tabla de reglas y de seguimiento de la conexión) se mueven junto con ellas. Además, todas las conexiones activas se mantienen inalteradas durante la migración con vMotion. Esto quiere decir que la directiva de seguridad del DFW es independiente de la ubicación de la máquina virtual.

Microsegmentación con el DFW

La microsegmentación mejora la seguridad de la red del centro de datos porque aísla cada grupo relacionado de máquinas virtuales en un segmento de la red lógica diferente. La microsegmentación permite que el administrador configure el tráfico que fluye desde un segmento lógico del centro de datos hasta otro (tráfico de este a oeste) para que atraviese el firewall. Al establecer que el tráfico de este a oeste atraviese el firewall, se limita la capacidad de los atacantes para moverse lateralmente en el centro de datos.

La microsegmentación se activa gracias al componente DFW de NSX. El DFW es eficaz porque la pología de red ya no supone una barrera para aplicar la seguridad. Puede controlar el acceso del tráfico al mismo nivel con un cualquier tipo de topología de red.

Para obtener un ejemplo detallado de caso de uso de microsegmentación, consulte la sección "Microsegmentation con el DFW de NS e implementación" de la NSX Guía sobre diseño de virtualización de redes en https://communities.vmware.com/docs/DOC-27683.

Reglas de las directivas del DFW basadas en la identidad del usuario

- Los usuarios quieren acceder a aplicaciones virtuales con un equipo portátil o un dispositivo móvil en el que se utiliza Active Directory para la autenticación del usuario.

- Los usuarios quieren acceder a aplicaciones virtuales con la infraestructura de escritorios virtuales en máquinas virtuales que utilizan el sistema operativo Microsoft Windows.

Para obtener más información sobre reglas del DFW basadas en usuarios de Active Directory, consulte Introducción al firewall de identidad.