Después de que NSX Intelligence recopile los datos de flujo del tráfico de red, el motor de Tráfico sospechoso de NSX generará un análisis de amenazas de red a partir de los datos recopilados y utilizará la página Eventos para notificar los eventos de tráfico sospechoso detectados. Puede ver información sobre los eventos de tráfico sospechoso en un gráfico de burbuja, una cuadrícula o ambos formatos.

Requisitos previos

- NSX Intelligence 3.2 o una versión posterior debe estar activada y los detectores de Tráfico sospechoso de NSX también deben estar activados. Consulte Introducción a la detección de tráfico de red sospechoso con NSX Intelligence.

- Debe haber iniciado sesión en NSX Manager con una de las siguientes funciones de NSX.

- Administrador de organización

- Administrador de seguridad

Administrar eventos de tráfico sospechosos

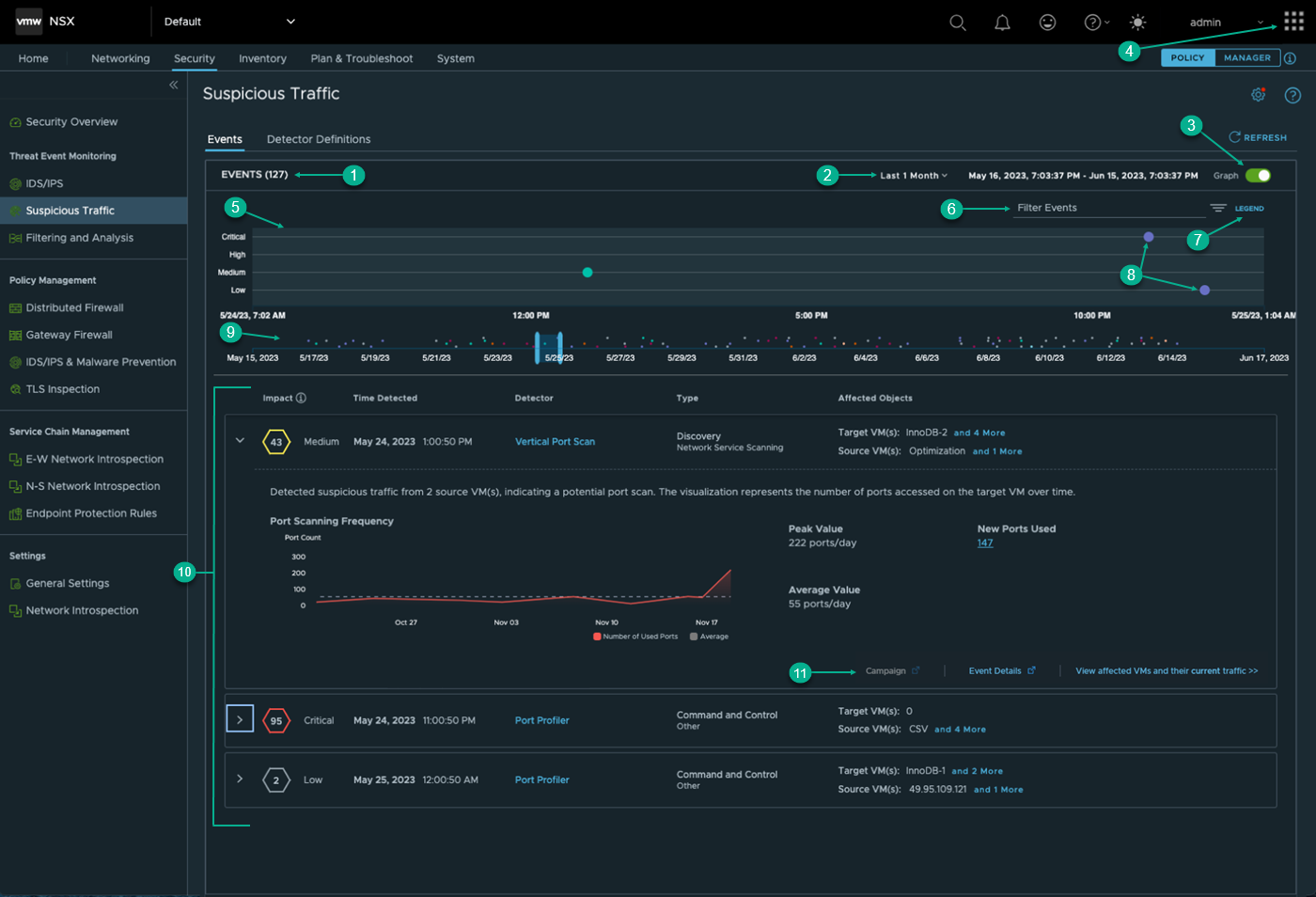

De forma predeterminada, cuando se desplaza hasta , se muestran los eventos de tráfico sospechoso tanto en el gráfico de burbujas como en los formatos de cuadrícula, como se muestra en la siguiente imagen. La tabla que sigue a la imagen describe las secciones numeradas resaltadas en la imagen.

Sección |

Descripción |

|---|---|

1 |

Proporciona el número total de detecciones de eventos de tráfico sospechoso que realizó la función de Tráfico sospechoso de NSX durante el período de tiempo seleccionado. |

2 |

En esta sección, seleccione el período de tiempo que utiliza el sistema para determinar qué datos históricos sobre los eventos detectados notifica Tráfico sospechoso de NSX en esta página de la interfaz de usuario. El período de tiempo va desde la hora actual hasta un determinado período de tiempo en el pasado. El período de tiempo predeterminado es Última hora. Para cambiar el período de tiempo seleccionado, haga clic en la selección actual y seleccione otro en el menú desplegable. Las selecciones disponibles son Última hora, Últimas 12 horas, Últimas 24 horas, Última semana, Últimas 2 semanas y Último mes. |

3 |

La opción Gráfico determina si se muestra o no el gráfico de burbujas. Cuando la opción Gráfico está desactivada, solo la cuadrícula muestra información sobre los eventos de tráfico sospechoso. De forma predeterminada, está en la posición Activado. |

4 |

Si la función NSX Network Detection and Response está activada, cuando esté viendo la interfaz de usuario de Tráfico sospechoso de NSX, el icono del lanzador de aplicaciones Para ver más detalles sobre los eventos anómalos detectados mediante la interfaz de usuario de NSX Network Detection and Response, haga clic en el icono |

5 |

Este gráfico de burbujas proporciona una escala de tiempo visual de cuándo se produjeron los eventos detectados durante el período de tiempo seleccionado. Cada evento se traza en función de la gravedad del evento de tráfico sospechoso. A continuación se muestran las categorías de gravedad y sus correspondientes puntuaciones de gravedad.

|

6 |

El área de filtro permite delimitar los eventos de tráfico sospechoso que se muestran para el período de tiempo seleccionado. Haga clic en Filtrar eventos y seleccione en el menú desplegable los filtros que desee aplicar y los elementos específicos en el menú desplegable secundario que se muestra. Los filtros disponibles incluyen los siguientes.

|

7 |

Haga clic en Enviar para ver una lista de los distintos tipos de globos que pueden aparecer en el gráfico de burbujas. La siguiente lista describe cada burbuja y el tipo de evento de tráfico sospechoso que representa.

|

8 |

Cada burbuja del gráfico representa un evento de tráfico sospechoso o varios eventos que se produjeron durante el período de tiempo seleccionado. El color o el tipo de burbuja representan la táctica utilizada por el enrutador durante el ataque detectado. Consulte las descripciones en Leyenda para obtener más información. |

9 |

El control deslizante de la ventana de tiempo permite ver los eventos de tráfico sospechoso que se produjeron dentro de un subconjunto del período de tiempo seleccionado. El área azul resaltada representa lo que se muestra en el gráfico de burbujas. Cuando deslice el control deslizante hacia la derecha o la izquierda, el gráfico de burbujas se actualizará con los eventos de tráfico sospechoso que se produjeron durante el período resaltado en el control deslizante. Si se producen eventos de tráfico sospechoso al mismo tiempo, una burbuja Varios eventos representará esos eventos de tráfico sospechoso. Al mover el control deslizante hacia la derecha, observará que la burbuja Varios eventos se expande a varias burbujas que representan los diferentes eventos de tráfico sospechoso que se produjeron en ese período de tiempo. |

10 |

La cuadrícula muestra información acerca de cada evento de tráfico sospechoso identificado por la función Tráfico sospechoso de NSX durante el período de tiempo seleccionado. Cuando no se expande, una fila muestra los siguientes datos de eventos clave.

La captura de pantalla de ejemplo también muestra una fila expandida. Cuando se expande, una fila muestra más información de eventos. Los detalles incluyen un resumen del evento detectado y una explicación de la visualización o más datos de los eventos que se muestran en la fila expandida. Por ejemplo, en la captura de pantalla anterior, la fila expandida muestra un resumen del evento detectado y lo que representa la visualización. No todos los eventos de tráfico sospechosos tendrán visualización. Otros solo tienen datos más detallados. |

11 |

Una fila expandida también puede mostrar uno o varios vínculos en la esquina inferior derecha. Cuando se hace clic en ella, se muestra un vínculo a otra página de la interfaz de usuario en la que se proporciona más información sobre el evento detectado. A continuación se muestran los vínculos disponibles, cuando se aplican al evento de tráfico sospechoso. Es posible que se habilite el siguiente vínculo, aunque la función NSX Network Detection and Response no está activada.

Si la aplicación NSX Network Detection and Response está activada, es posible que los siguientes vínculos también estén disponibles si corresponde al evento.

|

estará visible en la esquina superior derecha de la interfaz de usuario.

estará visible en la esquina superior derecha de la interfaz de usuario.