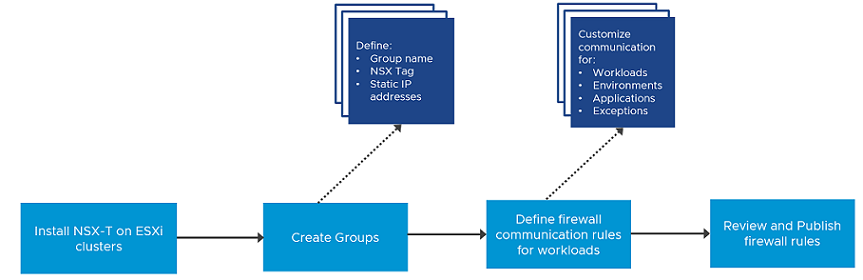

Como usuario admin de VI que trabaja en el entorno de vSphere, puede utilizar el flujo de trabajo simplificado para preparar los clústeres de ESXi para la seguridad de NSX-T.

Utilice vSphere Client para preparar los clústeres de ESXi para la seguridad de NSX-T. En estos clústeres, puede habilitar la microsegmentación, el filtrado de URL y el IDS distribuido en las cargas de trabajo de las aplicaciones. Estos clústeres no están preparados para las redes virtuales de NSX-T.

- Prepare el clúster de hosts.

- Crear reglas de firewall

- Cree grupos para servicios de infraestructura (Active Directory, DNS, etc.), grupos de entornos (producción o prueba) y grupos de aplicaciones (web, base de datos, aplicación).

- Defina la estrategia de comunicación. Estas son algunas de las acciones que puede realizar:

- Defina la comunicación entre cualquier servicio de carga de trabajo e infraestructura.

- Defina la comunicación para que ningún entorno pueda comunicarse entre sí.

- Limite la comunicación a un protocolo o un puerto específicos.

- Especifique las cargas de trabajo de origen.

- Configure las excepciones después de configurar las estrategias de comunicación para las cargas de trabajo.

- Defina la acción para la regla de firewall predeterminada (para procesar el tráfico que no coincide con las reglas de firewall definidas en la sección Comunicación).

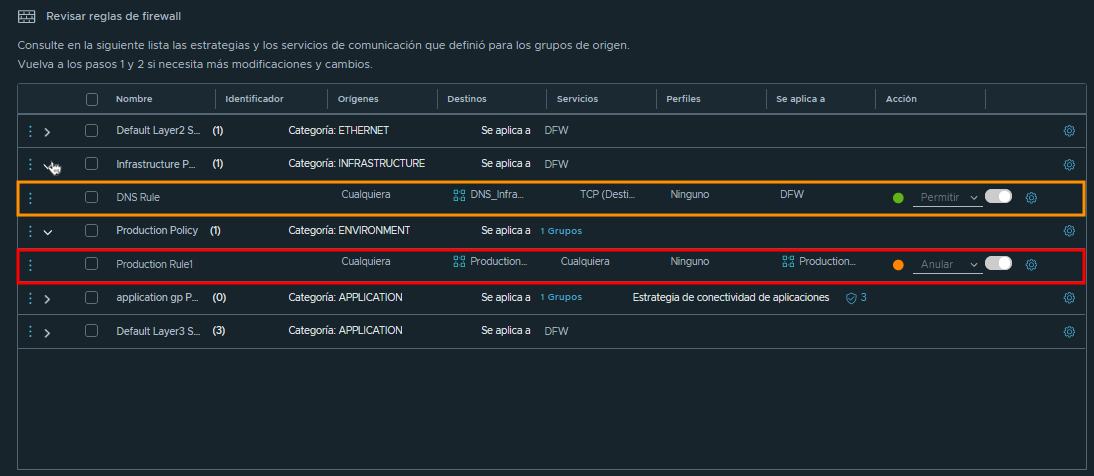

- Revise y publique las reglas de firewall.

Preparar clústeres para la seguridad de NSX-T

Seleccione un clúster de hosts para prepararlo para la seguridad de NSX-T.

La sección Introducción le ofrece la opción de seleccionar entre Solo seguridad o Redes virtuales. Si decide habilitar los clústeres solo por motivos de seguridad, el asistente le solicitará que defina las reglas de seguridad y utilizará esas reglas para configurar automáticamente la seguridad de NSX-T en los grupos de puertos virtuales distribuidos de los clústeres seleccionados.

Requisitos previos

- Asegúrese de que los hosts ESXi sean compatibles con la versión 7.0.3 o una posterior de vCenter Server.

- Asegúrese de que la versión de vCenter Server sea la 7.0.3 o una posterior.

- Configure un conmutador de vSphere Distributed Switch (VDS) en los hosts. Solo se admite VDS 6.6 o versiones posteriores.

- En un clúster con vSphere Lifecycle Manager habilitado, edite el vCenter Server desde la interfaz de usuario de NSX Manager para:

- Cree una cuenta de servicio y habilite la confianza entre NSX-T y vCenter Server. Consulte Agregar un administrador de equipos.

Procedimiento

Resultados

Qué hacer a continuación

Para evitar cualquier pérdida de conexión, agregue vCenter Server y NSX Manager a la lista de exclusión de DFW.

Agregar vCenter Server y NSX Manager a la lista de exclusión de firewall distribuido

Para garantizar la conectividad con máquinas virtuales de vCenter Server o NSX Manager, agréguelas a la lista de exclusión de firewall de DFW en NSX-T.

Después de agregar las máquinas virtuales vCenter Server y NSX Manager a la lista de exclusión de DFW, aunque configure la directiva de firewall predeterminada en Quitar desde el complemento de NSX-T en vCenter Server, no perderá la conectividad con estas máquinas virtuales. Realice el siguiente procedimiento desde la interfaz de usuario de NSX Manager.

Procedimiento

Qué hacer a continuación

Crear grupos

Como parte de la creación de un firewall, defina el grupo de infraestructura que ejecuta los servicios seleccionados, como DHCP, defina grupos de entorno, como producción, pruebas, etc., que comprenden los miembros del grupo seleccionados, y defina los grupos de aplicaciones con los miembros del grupo seleccionados.

Requisitos previos

- Instale NSX-T en el clúster del host.

Procedimiento

Resultados

Ha creado grupos de infraestructuras, grupos de entorno y grupos de aplicaciones.

Qué hacer a continuación

Después de crear grupos, defina las reglas de firewall que rigen la comunicación entre las cargas de trabajo y estos diferentes grupos.

Definir y publicar estrategias de comunicación para grupos

Después de crear grupos, defina reglas de firewall para controlar la comunicación entre los grupos, defina excepciones y puertos o protocolos para la comunicación.

Requisitos previos

- Instale NSX-T en el clúster del host.

- Cree grupos de infraestructuras, grupos de entorno y grupos de aplicaciones.

Procedimiento

Resultados

El asistente finalizará y las directivas de firewall que definió se aplicarán a los grupos. La interfaz de usuario de NSX está disponible en vCenter Server.

Qué hacer a continuación

- En la interfaz de usuario de NSX Manager, vaya a .

- En la página Grupos, compruebe si los grupos de carga de trabajo que definió en vSphere Client están realizados en NSX Manager.

- Vaya a la página .

- En la página Firewall distribuido, compruebe si las reglas de firewall que se aplicaron en vSphere Client están realizadas en NSX Manager.