La tabla de reglas de firewall implementa la directiva de NSX Security que se puede crear mediante la GUI de NSX Manager o el marco de la REST API.

- VM Inventory Collection: puede identificar y organizar una lista de todas las cargas de trabajo virtualizadas alojadas en los nodos de transporte de NSX-T. El inventario se recopila y guarda de forma dinámica mediante NSX Manager como nodos ( ESXi o KVM que se agregan como nodos de transporte de NSX-T). Para ver una lista de inventarios, desplácese hasta el menú .

- Tag: NSX-T permite etiquetar la máquina virtual, el segmento y el puerto de segmento. Para etiquetar cada uno de estos objetos, vaya a la página de objetos relevante o vaya a . Los objetos pueden tener una o varias etiquetas. Por ejemplo, una máquina virtual puede tener Tag = PROD, Tag = HR-APP o Tag = WEB-Tier.

- Group Workloads: puede utilizar la construcción de agrupación lógica de NSX-T con criterios de pertenencia dinámica o estática en función del nombre de la máquina virtual, las etiquetas, el segmento, el puerto de segmentos, las direcciones IP u otros atributos.

- Define Security Policy: puede definir la directiva de seguridad mediante la tabla de reglas de firewall distribuido disponible en . Puede organizar la directiva en función de categorías predefinidas, como Ethernet, emergencia, infraestructura, entorno y aplicación.

Para obtener más información, consulte Guía de administración de NSX-T Data Center.

Agregar etiquetas

Puede seleccionar las etiquetas existentes que están disponibles en el inventario o crear nuevas etiquetas para agregarlas a un objeto.

Procedimiento

Agregar grupos

Los grupos incluyen distintos objetos que se agregan tanto de forma estática como dinámica y pueden utilizarse como origen y destino de una regla de firewall.

Procedimiento

Directiva de firewall distribuido

El firewall distribuido incluye categorías predefinidas para las reglas de firewall. Las categorías permiten organizar las directivas de seguridad.

Las categorías se evalúan de izquierda a derecha (Ethernet > Emergencia > Infraestructura > Entorno > Aplicación) y las reglas de firewall distribuido dentro de la categoría se evalúan de arriba abajo.

| Ethernet Se recomienda incluir reglas de Capa 2 para esta categoría. |

Emergencia Se recomienda incluir cuarentena y permitir reglas para esta categoría. |

Infraestructura Le recomendamos que incluya reglas que definan el acceso a los servicios compartidos de esta categoría. Por ejemplo:

|

Entorno Le recomendamos que incluya reglas entre zonas para esta categoría. Por ejemplo:

|

Aplicación Le recomendamos que incluya reglas entre:

|

Agregar una directiva de firewall distribuido

El firewall distribuido supervisa todo el tráfico este-oeste en las máquinas virtuales.

Procedimiento

Agregar directiva de IDS / IPS distribuida

Las reglas de IDS/IPS se crean del mismo modo que las reglas de firewall distribuido (DFW). Primero, cree una directiva de IDS y, a continuación, cree reglas para esta directiva.

Procedimiento

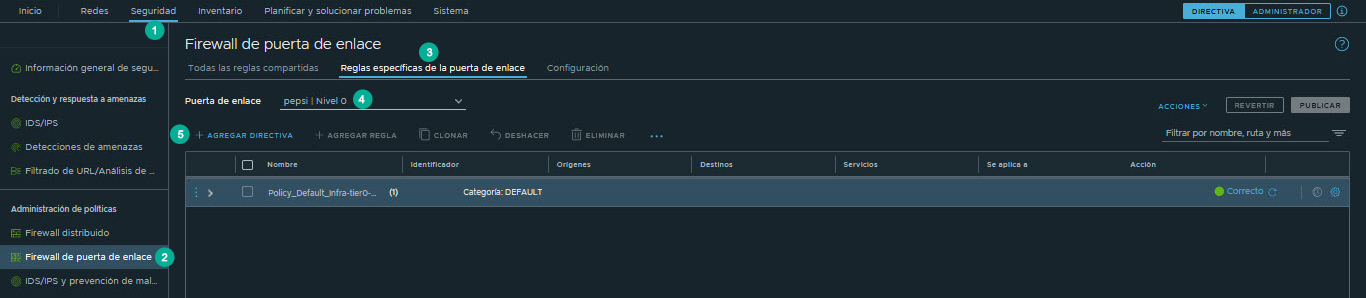

Directiva de firewall de puerta de enlace

Puede configurar el firewall de puerta de enlace agregando reglas en una sección de directiva de firewall que pertenezca a una categoría predefinida.

y, a continuación, en

y, a continuación, en