Para beneficiarse de todas las funciones de NSX Security, debe implementar el plano de administración de NSX en un entorno local.

Después de instalar NSX-T, configure el sistema para diferentes funciones de seguridad. El flujo de trabajo de esta guía incluye instrucciones mínimas de implementación y configuración necesarias para configurar las funciones de seguridad. Para obtener instrucciones más detalladas sobre cada función, consulte Guía de instalación de NSX-T Data Center y Guía de administración de NSX-T Data Center.

NSX Firewall: para todas las opciones de implementación

NSX Firewall proporciona diferentes controles de seguridad como firewall distribuido, IDS/IPS distribuido, prevención de malware distribuido y firewall de puerta de enlace como una opción para proporcionar firewall a diferentes escenarios de implementación.

Un centro de datos típico puede tener diferentes cargas de trabajo, como máquinas virtuales, contenedores, servidor físico y una combinación de cargas de trabajo administradas y no administradas por NSX. Estas cargas de trabajo pueden tener una combinación de una red basada en VLAN o una red de superposición basada en NSX.

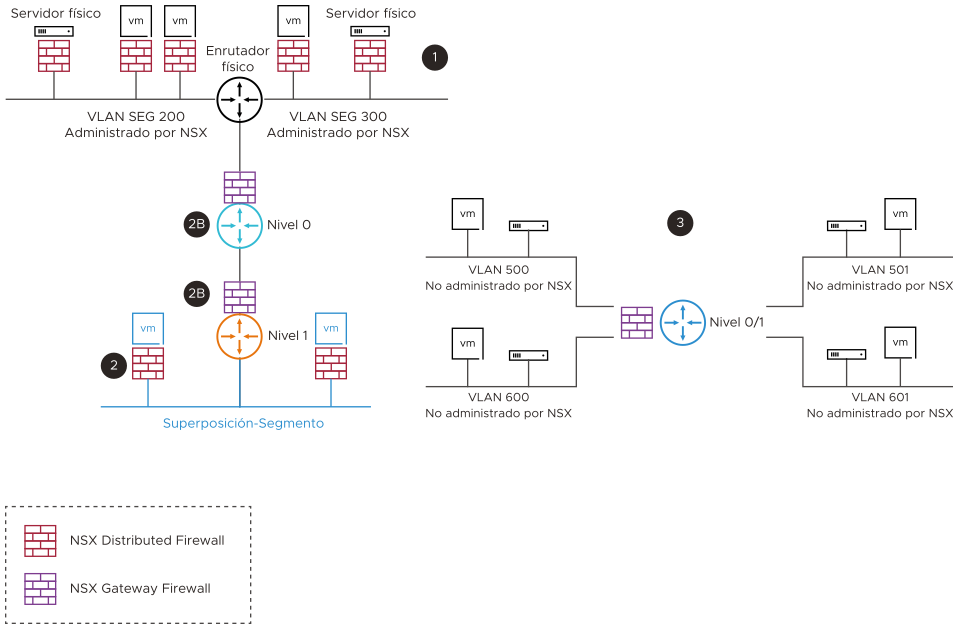

En el siguiente diagrama se resumen los distintos escenarios de implementación del centro de datos y los controles de seguridad asociados de NSX Firewall que mejor se ajustan al diseño. Puede utilizar el mismo NSX Manager como un panel centralizado para definir las directivas de seguridad de todos estos escenarios mediante distintos controles de seguridad.

- NSX Managed Workloads with Standard VLAN based Networking:

La capacidad de firewall distribuido de NSX se puede utilizar para proteger las cargas de trabajo del servidor físico y máquinas virtuales administradas por NSX.

- NSX Managed Workloads with NSX Overlay for Networking:

- NSX Distributed Firewall se puede utilizar para proteger máquinas virtuales administradas por NSX, contenedores (mediante el NSX container plug-in) y cargas de trabajo de servidores físicos desde la perspectiva del tráfico Este-Oeste. Esto se puede utilizar para la segmentación de zonas, la segmentación de aplicaciones y la microsegmentación con firewall de capa 3 a capa 7 y capacidades de IDS/IPS.

- NSX Gateway Firewall se puede utilizar como firewall entre tenants y zonas desde la perspectiva Norte-Sur, junto con el firewall distribuido.

- Non-NSX Managed Workloads on Traditional VLAN based Network:

La capacidad de firewall de puerta de enlace de NSX puede proporcionar enrutamiento y firewall entre VLAN. La interfaz de servicio en la puerta de enlace de nivel 1 de NSX o la interfaz externa en la puerta de enlace de nivel 0 se utiliza como puerta de enlace y firewall para todas las cargas de trabajo de VLAN no administradas por NSX.

Flujo de trabajo de implementación básica

| Acción | Descripción | Detalles |

|---|---|---|

| Implementar el plano de administración de NSX |

|

Implementar el plano de administración de NSX |

| Configurar para seguridad distribuida de NSX |

|

Prepararse para la seguridad distribuida |

| Configurar para seguridad de puerta de enlace de NSX |

|

Prepararse para la seguridad de puerta de enlace |

Esta guía no incluye las funciones avanzadas compatibles con NSX Firewall. Para obtener instrucciones más detalladas sobre cada función, consulte Guía de administración de NSX-T Data Center.