VPC de NSX proporciona un espacio aislado para que los propietarios de aplicaciones alojen aplicaciones y usen objetos de redes y seguridad mediante un modelo de consumo de autoservicio.

Requisitos previos

- Administrador de proyecto

- Administrador empresarial

Procedimiento

Resultados

Cuando se crea una VPC de NSX, el sistema crea implícitamente una puerta de enlace. Sin embargo, esta puerta de enlace implícita se muestra al administrador de proyecto en modo de solo lectura y no es visible para los usuarios de la VPC de NSX.

- Desplácese hasta .

- Haga clic en la casilla de verificación Objetos de VPC en la parte inferior de la página Puertas de enlace de nivel 1.

- Expanda la puerta de enlace para ver la configuración en modo de solo lectura.

La siguiente convención de nomenclatura se utiliza para la puerta de enlace implícita:

_TIER1-Nombre_VPC

El sistema administra el ciclo de vida de esta puerta de enlace implícita. Cuando se elimina una VPC de NSX, la puerta de enlace implícita se elimina automáticamente.

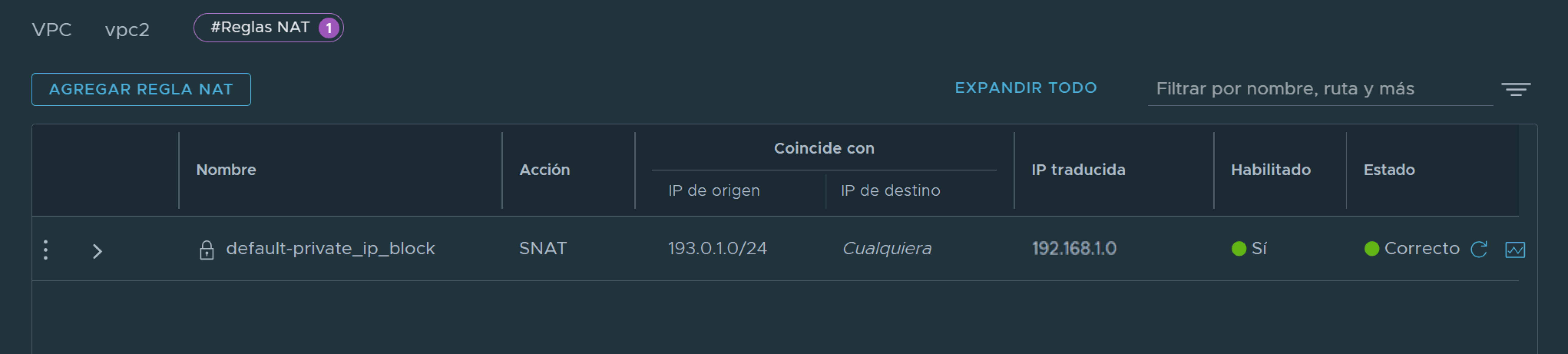

Si habilitó la opción NAT saliente predeterminada, puede ver la regla SNAT predeterminada creada por el sistema en la VPC de NSX. Realice estos pasos:

- Expanda la sección Servicios de red de la VPC de NSX.

- Haga clic en el número que aparece junto a NAT.

- Observe la regla NAT predeterminada con la acción SNAT para el bloque de IPv4 privado en la VPC de NSX. Esta regla NAT no se puede editar. Si a VPC de NSX se le asignan varios bloques de IPv4 privados, se creará una regla NAT predeterminada con la acción SNAT para cada bloque de IPv4 privado.

Por ejemplo:

La IP de origen en la regla SNAT es el bloque de IPv4 privado de la VPC de NSX. En este ejemplo, es 193.0.1.0/24. La IP traducida para esta regla SNAT se asigna desde el bloque de IPv4 externo de la VPC de NSX. En este ejemplo, es 192.168.1.0.

y, a continuación, en

y, a continuación, en